Quantenkryptographie - Institut für Theoretische Physik der ...

Quantenkryptographie - Institut für Theoretische Physik der ...

Quantenkryptographie - Institut für Theoretische Physik der ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

3. QKD-Protokolle<br />

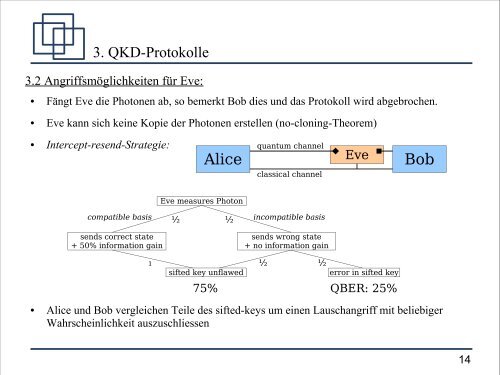

3.2 Angriffsmöglichkeiten <strong>für</strong> Eve:<br />

● Fängt Eve die Photonen ab, so bemerkt Bob dies und das Protokoll wird abgebrochen.<br />

● Eve kann sich keine Kopie <strong>der</strong> Photonen erstellen (no-cloning-Theorem)<br />

● Intercept-resend-Strategie:<br />

Eve measures Photon<br />

quantum channel<br />

Alice Bob<br />

classical channel<br />

compatible basis ½ ½ incompatible basis<br />

sends correct state<br />

+ 50% information gain<br />

1<br />

sends wrong state<br />

+ no information gain<br />

Eve<br />

½ ½<br />

sifted key unflawed error in sifted key<br />

75% QBER: 25%<br />

● Alice und Bob vergleichen Teile des sifted-keys um einen Lauschangriff mit beliebiger<br />

Wahrscheinlichkeit auszuschliessen<br />

14