Quantenkryptographie - Institut für Theoretische Physik der ...

Quantenkryptographie - Institut für Theoretische Physik der ...

Quantenkryptographie - Institut für Theoretische Physik der ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

3. QKD-Protokolle<br />

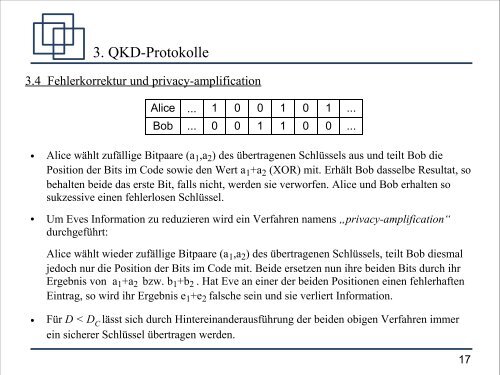

3.4 Fehlerkorrektur und privacy-amplification<br />

● Alice wählt zufällige Bitpaare (a1,a2) des übertragenen Schlüssels aus und teilt Bob die<br />

Position <strong>der</strong> Bits im Code sowie den Wert a 1+a 2 (XOR) mit. Erhält Bob dasselbe Resultat, so<br />

behalten beide das erste Bit, falls nicht, werden sie verworfen. Alice und Bob erhalten so<br />

sukzessive einen fehlerlosen Schlüssel.<br />

● Um Eves Information zu reduzieren wird ein Verfahren namens „privacy-amplification“<br />

durchgeführt:<br />

Alice wählt wie<strong>der</strong> zufällige Bitpaare (a1,a2) des übertragenen Schlüssels, teilt Bob diesmal<br />

jedoch nur die Position <strong>der</strong> Bits im Code mit. Beide ersetzen nun ihre beiden Bits durch ihr<br />

Ergebnis von a1+a2 bzw. b1+b2 . Hat Eve an einer <strong>der</strong> beiden Positionen einen fehlerhaften<br />

Eintrag, so wird ihr Ergebnis e1+e2 falsche sein und sie verliert Information.<br />

● Für D < D C lässt sich durch Hintereinan<strong>der</strong>ausführung <strong>der</strong> beiden obigen Verfahren immer<br />

ein sicherer Schlüssel übertragen werden.<br />

Alice ... 1 0 0 1 0 1 ...<br />

Bob ... 0 0 1 1 0 0 ...<br />

17