Anforderungen an die gesetzliche Regulierung zum Schutz digitaler ...

Anforderungen an die gesetzliche Regulierung zum Schutz digitaler ...

Anforderungen an die gesetzliche Regulierung zum Schutz digitaler ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

2.2 Kerntechniken der IT-Sicherheit<br />

2.2.2 Verschlüsselung von Inhalten und Me<strong>die</strong>nströmen<br />

Die im vor<strong>an</strong>geg<strong>an</strong>genen Abschnitt eingeführten kryptographischen Verfahren sollen nun für<br />

<strong>die</strong> Verschlüsselung von Inhalten in Online-Verbindungen und auf Datenträgern <strong>an</strong>gewendet<br />

werden.<br />

Verschlüsselung von Online-Verbindungen<br />

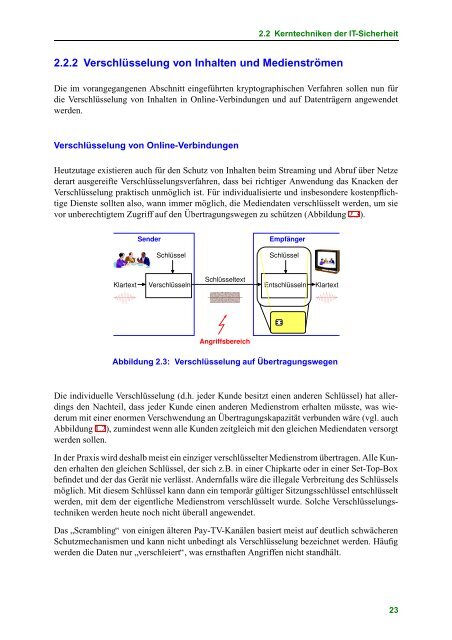

Heutzutage existieren auch für den <strong>Schutz</strong> von Inhalten beim Streaming und Abruf über Netze<br />

derart ausgereifte Verschlüsselungsverfahren, dass bei richtiger Anwendung das Knacken der<br />

Verschlüsselung praktisch unmöglich ist. Für individualisierte und insbesondere kostenpflichtige<br />

Dienste sollten also, w<strong>an</strong>n immer möglich, <strong>die</strong> Me<strong>die</strong>ndaten verschlüsselt werden, um sie<br />

vor unberechtigtem Zugriff auf den Übertragungswegen zu schützen (Abbildung 2.3).<br />

Klartext<br />

Sender Empfänger<br />

Schlüssel<br />

Verschlüsseln<br />

Schlüsseltext<br />

Angriffsbereich<br />

Schlüssel<br />

Entschlüsseln<br />

Klartext<br />

Abbildung 2.3: Verschlüsselung auf Übertragungswegen<br />

Die individuelle Verschlüsselung (d.h. jeder Kunde besitzt einen <strong>an</strong>deren Schlüssel) hat allerdings<br />

den Nachteil, dass jeder Kunde einen <strong>an</strong>deren Me<strong>die</strong>nstrom erhalten müsste, was wiederum<br />

mit einer enormen Verschwendung <strong>an</strong> Übertragungskapazität verbunden wäre (vgl. auch<br />

Abbildung 1.2), <strong>zum</strong>indest wenn alle Kunden zeitgleich mit den gleichen Me<strong>die</strong>ndaten versorgt<br />

werden sollen.<br />

In der Praxis wird deshalb meist ein einziger verschlüsselter Me<strong>die</strong>nstrom übertragen. Alle Kunden<br />

erhalten den gleichen Schlüssel, der sich z.B. in einer Chipkarte oder in einer Set-Top-Box<br />

befindet und der das Gerät nie verlässt. Andernfalls wäre <strong>die</strong> illegale Verbreitung des Schlüssels<br />

möglich. Mit <strong>die</strong>sem Schlüssel k<strong>an</strong>n d<strong>an</strong>n ein temporär gültiger Sitzungsschlüssel entschlüsselt<br />

werden, mit dem der eigentliche Me<strong>die</strong>nstrom verschlüsselt wurde. Solche Verschlüsselungstechniken<br />

werden heute noch nicht überall <strong>an</strong>gewendet.<br />

Das ” Scrambling“ von einigen älteren Pay-TV-K<strong>an</strong>älen basiert meist auf deutlich schwächeren<br />

<strong>Schutz</strong>mech<strong>an</strong>ismen und k<strong>an</strong>n nicht unbedingt als Verschlüsselung bezeichnet werden. Häufig<br />

werden <strong>die</strong> Daten nur ” verschleiert“, was ernsthaften Angriffen nicht st<strong>an</strong>dhält.<br />

23