und Leseprobe - C&L

und Leseprobe - C&L

und Leseprobe - C&L

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

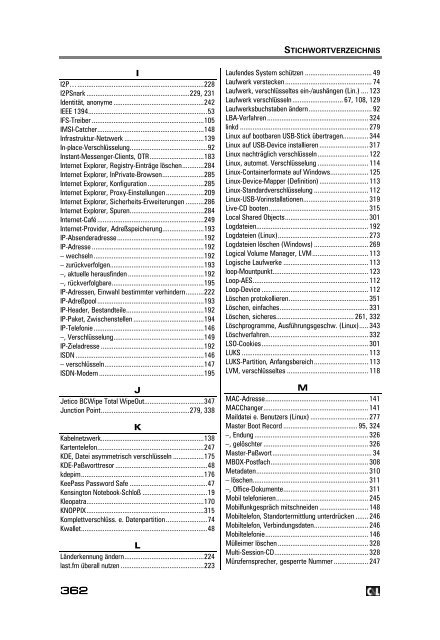

I<br />

I2P…......................................................................228<br />

I2PSnark .........................................................229, 231<br />

Identität, anonyme ..................................................242<br />

IEEE 1394..................................................................53<br />

IFS-Treiber ..............................................................105<br />

IMSI-Catcher...........................................................148<br />

Infrastruktur-Netzwerk ............................................139<br />

In-place-Verschlüsselung...........................................92<br />

Instant-Messenger-Clients, OTR..............................183<br />

Internet Explorer, Registry-Einträge löschen............284<br />

Internet Explorer, InPrivate-Browsen.......................285<br />

Internet Explorer, Konfiguration ...............................285<br />

Internet Explorer, Proxy-Einstellungen.....................209<br />

Internet Explorer, Sicherheits-Erweiterungen ..........286<br />

Internet Explorer, Spuren.........................................284<br />

Internet-Café ...........................................................249<br />

Internet-Provider, Adreßspeicherung.......................193<br />

IP-Absenderadresse................................................192<br />

IP-Adresse ..............................................................192<br />

– wechseln.............................................................192<br />

– zurückverfolgen....................................................193<br />

–, aktuelle herausfinden ..........................................192<br />

–, rückverfolgbare...................................................195<br />

IP-Adressen, Einwahl bestimmter verhindern..........222<br />

IP-Adreßpool...........................................................193<br />

IP-Header, Bestandteile...........................................192<br />

IP-Paket, Zwischenstellen .......................................194<br />

IP-Telefonie .............................................................146<br />

–, Verschlüsselung..................................................149<br />

IP-Zieladresse .........................................................192<br />

ISDN .......................................................................146<br />

– verschlüsseln.......................................................147<br />

ISDN-Modem ..........................................................195<br />

J<br />

Jetico BCWipe Total WipeOut.................................347<br />

Junction Point.................................................279, 338<br />

K<br />

Kabelnetzwerk.........................................................138<br />

Kartentelefon...........................................................247<br />

KDE, Datei asymmetrisch verschlüsseln .................175<br />

KDE-Paßworttresor ...................................................48<br />

kdepim....................................................................176<br />

KeePass Password Safe ...........................................47<br />

Kensington Notebook-Schloß ....................................19<br />

Kleopatra.................................................................170<br />

KNOPPIX.................................................................315<br />

Komplettverschlüss. e. Datenpartition.......................74<br />

Kwallet......................................................................48<br />

L<br />

Länderkennung ändern............................................224<br />

last.fm überall nutzen ..............................................223<br />

362<br />

362<br />

STICHWORTVERZEICHNIS<br />

Laufendes System schützen ..................................... 49<br />

Laufwerk verstecken................................................ 74<br />

Laufwerk, verschlüsseltes ein-/aushängen (Lin.) .... 123<br />

Laufwerk verschlüsseln............................ 67, 108, 129<br />

Laufwerksbuchstaben ändern................................... 92<br />

LBA-Verfahren........................................................ 324<br />

linkd ....................................................................... 279<br />

Linux auf bootbaren USB-Stick übertragen.............. 344<br />

Linux auf USB-Device installieren ........................... 317<br />

Linux nachträglich verschlüsseln............................ 122<br />

Linux, automat. Verschlüsselung ............................ 114<br />

Linux-Containerformate auf Windows..................... 125<br />

Linux-Device-Mapper (Definition) ........................... 113<br />

Linux-Standardverschlüsselung .............................. 112<br />

Linux-USB-Vorinstallationen.................................... 319<br />

Live-CD booten....................................................... 315<br />

Local Shared Objects.............................................. 301<br />

Logdateien.............................................................. 192<br />

Logdateien (Linux).................................................. 273<br />

Logdateien löschen (Windows) .............................. 269<br />

Logical Volume Manager, LVM............................... 113<br />

Logische Laufwerke ............................................... 113<br />

loop-Mountpunkt..................................................... 123<br />

Loop-AES................................................................ 112<br />

Loop-Device ........................................................... 112<br />

Löschen protokollieren............................................ 351<br />

Löschen, einfaches................................................. 331<br />

Löschen, sicheres........................................... 261, 332<br />

Löschprogramme, Ausführungsgeschw. (Linux)..... 343<br />

Löschverfahren....................................................... 332<br />

LSO-Cookies........................................................... 301<br />

LUKS ...................................................................... 113<br />

LUKS-Partition, Anfangsbereich.............................. 113<br />

LVM, verschlüsseltes ............................................. 118<br />

M<br />

MAC-Adresse......................................................... 141<br />

MACChanger.......................................................... 141<br />

Maildatei e. Benutzers (Linux) ................................ 277<br />

Master Boot Record ......................................... 95, 324<br />

–, Endung ............................................................... 326<br />

–, gelöschter .......................................................... 326<br />

Master-Paßwort....................................................... 34<br />

MBOX-Postfach...................................................... 308<br />

Metadaten.............................................................. 310<br />

– löschen................................................................ 311<br />

–, Office-Dokumente............................................... 311<br />

Mobil telefonieren................................................... 245<br />

Mobilfunkgespräch mitschneiden ........................... 148<br />

Mobiltelefon, Standortermittlung unterdrücken ....... 246<br />

Mobiltelefon, Verbindungsdaten.............................. 246<br />

Mobiltelefonie......................................................... 146<br />

Mülleimer löschen .................................................. 328<br />

Multi-Session-CD.................................................... 328<br />

Münzfernsprecher, gesperrte Nummer ................... 247