Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

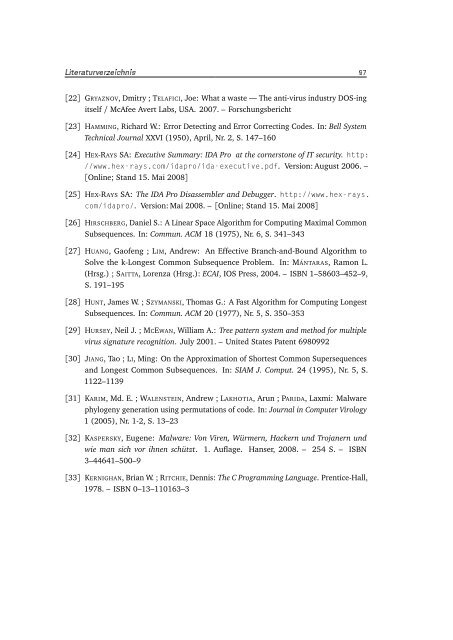

Literaturverzeichnis 97<br />

[22] GRYAZNOV, Dmitry ; TELAFICI, Joe: What a waste — The anti-virus industry DOS-ing<br />

itself / McAfee Avert Labs, USA. 2007. – Forschungsbericht<br />

[23] HAMMING, Richard W.: Error Detecting and Error Correcting Codes. In: Bell System<br />

Technical Journal XXVI (1950), April, Nr. 2, S. 147–160<br />

[24] HEX-RAYS SA: Executive Summary: IDA Pro at the cornerstone of IT security. http:<br />

//www.hex-rays.com/idapro/ida-executive.pdf. Version: August 2006. –<br />

[Online; Stand 15. Mai 2008]<br />

[25] HEX-RAYS SA: The IDA Pro Disassembler and Debugger. http://www.hex-rays.<br />

com/idapro/. Version: Mai 2008. – [Online; Stand 15. Mai 2008]<br />

[26] HIRSCHBERG, Daniel S.: A Linear Space Algorithm for Computing Maximal Common<br />

Subsequences. In: Commun. ACM 18 (1975), Nr. 6, S. 341–343<br />

[27] HUANG, Gaofeng ; LIM, Andrew: An Effective Branch-and-Bound Algorithm to<br />

Solve the k-Longest Common Subsequence Problem. In: MÁNTARAS, Ramon L.<br />

(Hrsg.) ; SAITTA, Lorenza (Hrsg.): ECAI, IOS Press, 2004. – ISBN 1–58603–452–9,<br />

S. 191–195<br />

[28] HUNT, James W. ; SZYMANSKI, Thomas G.: A Fast Algorithm for Computing Longest<br />

Subsequences. In: Commun. ACM 20 (1977), Nr. 5, S. 350–353<br />

[29] HURSEY, Neil J. ; MCEWAN, William A.: Tree pattern system and method for multiple<br />

virus signature recognition. July 2001. – United States Patent 6980992<br />

[30] JIANG, Tao ; LI, Ming: On the Approximation of Shortest Common Supersequences<br />

and Longest Common Subsequences. In: SIAM J. Comput. 24 (1995), Nr. 5, S.<br />

1122–1139<br />

[31] KARIM, Md. E. ; WALENSTEIN, Andrew ; LAKHOTIA, Arun ; PARIDA, Laxmi: <strong>Malware</strong><br />

phylogeny generation using permutations of code. In: Journal in Computer Virology<br />

1 (2005), Nr. 1-2, S. 13–23<br />

[32] KASPERSKY, Eugene: <strong>Malware</strong>: Von Viren, Würmern, Hackern und Trojanern und<br />

wie man sich vor ihnen schützt. 1. Auflage. Hanser, 2008. – 254 S. – ISBN<br />

3–44641–500–9<br />

[33] KERNIGHAN, Brian W. ; RITCHIE, Dennis: The C Programming Language. Prentice-Hall,<br />

1978. – ISBN 0–13–110163–3