Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Automatisierte Signaturgenerierung für Malware-Stämme - Zynamics

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

8 2 Begriffe, Konzepte und Verfahren<br />

Backdoor Als Hintertür 4 wird ein Schadprogramm oder Teil eines Schadprogramms<br />

bezeichnet, welches eine Umgehung der normalen Zugriffskontrolle des Rechensystems<br />

ermöglicht. Häufig wird so auch die Steuerung des Rechensystems über<br />

ein Netzwerk ohne Kenntnis des Benutzers möglich.<br />

2.2.2 Tarntechniken<br />

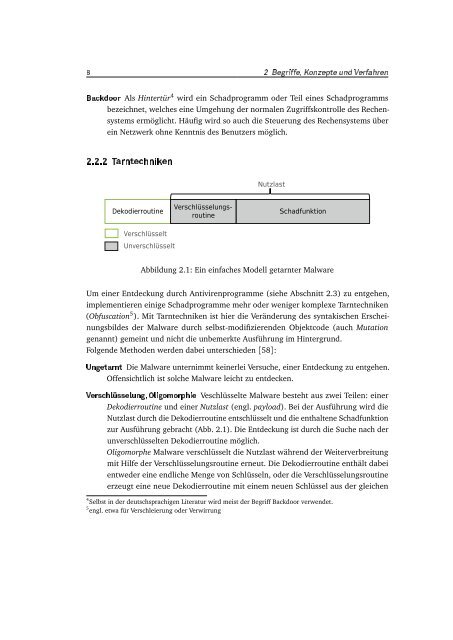

Nutzlast<br />

Dekodierroutine<br />

Verschlüsselungsroutine<br />

Schadfunktion<br />

Verschlüsselt<br />

Unverschlüsselt<br />

Abbildung 2.1: Ein einfaches Modell getarnter <strong>Malware</strong><br />

Um einer Entdeckung durch Antivirenprogramme (siehe Abschnitt 2.3) zu entgehen,<br />

implementieren einige Schadprogramme mehr oder weniger komplexe Tarntechniken<br />

(Obfuscation 5 ). Mit Tarntechniken ist hier die Veränderung des syntakischen Erscheinungsbildes<br />

der <strong>Malware</strong> durch selbst-modifizierenden Objektcode (auch Mutation<br />

genannt) gemeint und nicht die unbemerkte Ausführung im Hintergrund.<br />

Folgende Methoden werden dabei unterschieden [58]:<br />

Ungetarnt Die <strong>Malware</strong> unternimmt keinerlei Versuche, einer Entdeckung zu entgehen.<br />

Offensichtlich ist solche <strong>Malware</strong> leicht zu entdecken.<br />

Verschlüsselung, Oligomorphie Veschlüsselte <strong>Malware</strong> besteht aus zwei Teilen: einer<br />

Dekodierroutine und einer Nutzlast (engl. payload). Bei der Ausführung wird die<br />

Nutzlast durch die Dekodierroutine entschlüsselt und die enthaltene Schadfunktion<br />

zur Ausführung gebracht (Abb. 2.1). Die Entdeckung ist durch die Suche nach der<br />

unverschlüsselten Dekodierroutine möglich.<br />

Oligomorphe <strong>Malware</strong> verschlüsselt die Nutzlast während der Weiterverbreitung<br />

mit Hilfe der Verschlüsselungsroutine erneut. Die Dekodierroutine enthält dabei<br />

entweder eine endliche Menge von Schlüsseln, oder die Verschlüsselungsroutine<br />

erzeugt eine neue Dekodierroutine mit einem neuen Schlüssel aus der gleichen<br />

4 Selbst in der deutschsprachigen Literatur wird meist der Begriff Backdoor verwendet.<br />

5 engl. etwa <strong>für</strong> Verschleierung oder Verwirrung