Sicherheitslebenszyklus - Teil 2 - Fakultät Elektrotechnik und ...

Sicherheitslebenszyklus - Teil 2 - Fakultät Elektrotechnik und ...

Sicherheitslebenszyklus - Teil 2 - Fakultät Elektrotechnik und ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

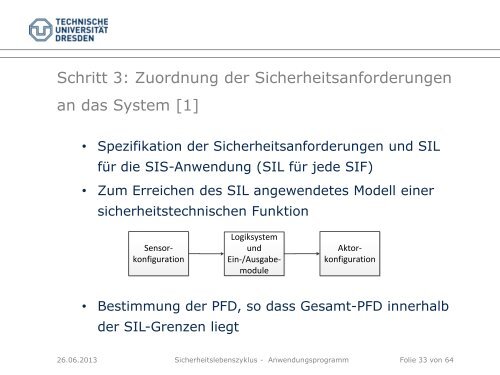

Schritt 3: Zuordnung der Sicherheitsanforderungen<br />

an das System [1]<br />

• Spezifikation der Sicherheitsanforderungen <strong>und</strong> SIL<br />

für die SIS-Anwendung (SIL für jede SIF)<br />

• Zum Erreichen des SIL angewendetes Modell einer<br />

sicherheitstechnischen Funktion<br />

Sensorkonfiguration<br />

Logiksystem<br />

<strong>und</strong><br />

Ein-/Ausgabemodule<br />

Aktorkonfiguration<br />

• Bestimmung der PFD, so dass Gesamt-PFD innerhalb<br />

der SIL-Grenzen liegt<br />

26.06.2013<br />

<strong>Sicherheitslebenszyklus</strong> - Anwendungsprogramm Folie 33 von 64