Die Katastrophe ist vielleicht nur einen Klick entfernt

Die Katastrophe ist vielleicht nur einen Klick entfernt

Die Katastrophe ist vielleicht nur einen Klick entfernt

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

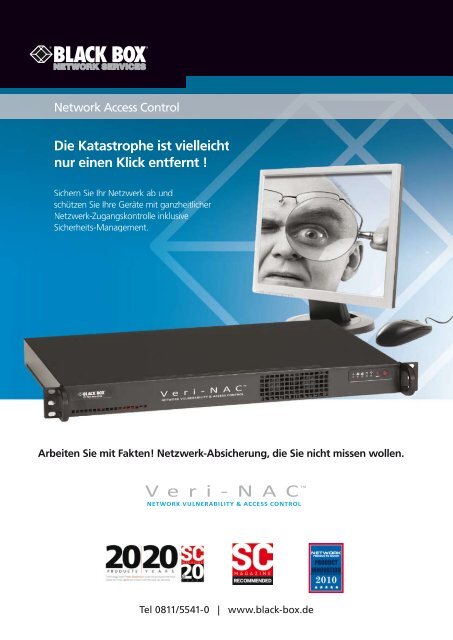

Network Access Control<br />

<strong>Die</strong> <strong>Katastrophe</strong> <strong>ist</strong> <strong>vielleicht</strong><br />

<strong>nur</strong> <strong>einen</strong> <strong>Klick</strong> <strong>Klick</strong> <strong>entfernt</strong> !<br />

Sichern Sie Ihr Netzwerk ab und<br />

schützen Sie Ihre Geräte mit ganzheitlicher<br />

Netzwerk-Zugangskontrolle inklusive<br />

Sicherheits-Management.<br />

Arbeiten Sie mit Fakten! Netzwerk-Absicherung, die Sie nicht missen wollen.<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

Tel 0811/5541-0 | www.black-box.de

Netzwerk Zugangskontrolle und Sicherheits-Management<br />

Kontrolle über Ihre Netzwerkverbindungen. Un-<br />

bekannte Laptops und nicht authorisierte Wireless<br />

Access Points kommen nicht in Ihr Netzwerk.<br />

Entdecken und verstehen Sie Ihre gesamte Netzwerk<br />

Geräte Topologie, vervollständigen Sie die<br />

Dokumentation.<br />

Schützen Sie Ihr Netzwerk — finden und schliessen<br />

Sie Löcher, bevor andere sie nutzen.<br />

Entspricht den Anforderungen der GLBA, HIPAA,<br />

PCI, ISO 27001 sowie anderen Sicherheits- und<br />

Datenschutzbestimmungen.<br />

Mehr als 95% der Sicherheitseinbrüche lassen sich direkt<br />

auf die Nutzung einer bekannten Schwachstelle<br />

(Common Vulnerability and Exposure CVE)<br />

zurückführen.<br />

Können Sie sich Einbrüche in Ihr Netzwerk le<strong>ist</strong>en?<br />

Ein Einbruch in Ihr Netzwerk <strong>ist</strong> nicht <strong>nur</strong> ärgerlich, er kann auch zu<br />

Haftungsschäden und hohen Kosten führen. Sehen Sie sich <strong>nur</strong><br />

diese Beispiele an:<br />

• Kürzlich musste eine grosse Hotelkette in einem Rundschreiben<br />

an Ihre Gäste und per ganzseitiger Zeitungsanzeige<br />

veröffentlichen, dass die Kreditkartennummern Ihrer Gäste<br />

zwischen November 2008 und Mai 2009 gehackt wurden.<br />

• Im April 2005 brach jemand in das NASA Netzwerk des Ken-<br />

nedy Space Center ein und spielte eine bösartige Software auf,<br />

die ständig Daten an ein Computersystem in Taiwan sendete.<br />

• 2007 wurden mindestens 45.7 Millionen Kreditkartennummern<br />

und vertrauliche Kontoinformationen aus dem Einzelhandel<br />

gestohlen. Der Hacker hatte sich über das ungesicherte Wireless<br />

Netzwerk eines Ladengeschäftes Zugang verschafft.<br />

• 2009 gelang einem Hacker der grösste bekannte <strong>Die</strong>bstahl —<br />

130 Millionen Konto- und Kreditkartendaten von vielen<br />

Unternehmen.<br />

• 2008 berichtete das amerikanische Identity Theft Resource<br />

Center (ITRC) <strong>einen</strong> Zuwachs von 50% bei den gemeldeten<br />

Datendiebstählen und Netzwerkeinbrüchen gegenüber dem<br />

Vorjahr.<br />

Könnte die nächste Meldung Sie betreffen?<br />

Sicher haben Sie eine Firewall, die Hacker, Viren und bösartige Software<br />

von Ihrem Netzwerk fernhält. Eine Firewall <strong>ist</strong> unerlässlich, um den<br />

Netzwerkbetrieb abzusichern. Aber eine Firewall arbeitet <strong>nur</strong> am<br />

Rande des Netzwerkes und bietet deshalb ausschliesslich <strong>einen</strong><br />

Schutz gegen Einbrüche von aussen.<br />

Netzwerk Zugangsüberwachungssysteme (Network Access Control<br />

NAC) schützen Ihr Netzwerk gegen Bedrohungen von innerhalb.<br />

<strong>Die</strong> me<strong>ist</strong>en Angriffe auf Ihr Netzwerk kommen von innen durch<br />

nicht authorisierte Geräteverbindungen oder Mitarbeiter - häufig<br />

sogar unbewusst. Eine NAC-Anwendung soll dies verhindern, sei<br />

es eine Bedrohung an einem LAN-Port in der Lobby, im Konferenzraum<br />

oder einem Wireless Access Point.<br />

Veri-NAC besteht aus einer Reihe von Network Access Control<br />

(NAC) Anwendungen, die sicherstellen, dass <strong>nur</strong> berechtigte Geräte<br />

und Anwender Zugang zu<br />

Ihrem Netzwerk haben. Das<br />

System überprüft zudem alle<br />

Computer, mobilen User,<br />

Wireless APs und neue<br />

Geräte im Netz auf<br />

mögliche Schwachstellen.<br />

Findet Veri-NAC eine<br />

verdächtige Verbindung, wird<br />

diese sofort unterbrochen.<br />

Berechtige Anwender<br />

arbeiten störungsfrei und<br />

sicher weiter.<br />

2 | Tel 0811/5541-0 | www.black-box.de

Veri-NAC<br />

• Alles in einer Box: Netzwerk Zugangsüberwachung (NAC)<br />

und Sicherheits-Management.<br />

• Arbeitet ohne Agenten und off-line für höchste Sicherheit<br />

in einer bedienfreundlichen Anwendung.<br />

• Keine Aufrüstung der Infrastruktur — Veri-NAC arbeitet<br />

mit allen bestehenden Switches.<br />

• Unterstützt kabelgebundene UND wireless Geräte.<br />

• Schützt Ihr Netzwerk vor Gefahren, die eine Firewall nicht<br />

erkennt.<br />

Kinderleichte Bedienung<br />

NAC Lösungen gibt es seit geraumer Zeit, diese konnten sich aber<br />

nicht wirklich durchsetzen, da sie zu teuer und die Bedienung zu<br />

zeitintensiv war. Häufig waren zudem grosse Updates nötig.<br />

Kurz: der Aufwand überstieg den Nutzen ganz erheblich.<br />

Bei der Entwicklung von Veri-NAC dagegen, wurde besonderer<br />

Wert auf ein hohes Maß an Sicherheit in Verbindung mit einer<br />

einfachen Bedienung ohne Agenten zu einem vorteilhaften Preis<br />

gelegt. Veri-NAC erfordert weder Training noch spezielle Mitarbeiter,<br />

es <strong>ist</strong> keine Installation von Software Agenten noch ein<br />

Upgrade der Switche nötig —Veri-NAC lässt sich leicht in Ihr Netzwerk<br />

integrieren.<br />

80% aller erfolgreichen Netzwerkattacken kommen<br />

von innerhalb des Netzwerks durch unkontrollierte<br />

Verbindungen via Access Points oder unberechtigte<br />

Laptops.<br />

Free TECH SUPPORT | www.black-box.de<br />

Preise zuzüglich Mehrwertsteuer, Fracht und Verpackung<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

SC Zeitung Produktbewertung<br />

Features<br />

Einfache Anwendung<br />

Le<strong>ist</strong>ung<br />

Dokumentation<br />

Support<br />

Preis-/Le<strong>ist</strong>ung<br />

Gesamt<br />

HHHHH<br />

HHHHH<br />

HHHHH<br />

HHHHH<br />

HHHHH<br />

HHHHH<br />

HHHHH<br />

Pro: Vollständige dynamische Zugangskontrolle und<br />

Überwachung der Netzwerkgeräte.<br />

Kontra: Kein Punkt gefunden.<br />

Fazit: Ein solides Programm von NAC-Produkten<br />

mit klarem Fokus auf das Fernhalten unberechtigter<br />

Systeme und Anwender aus dem Netzwerk. Wir zeichnen<br />

Veri-NAC mit der Empfehlung des Monats aus.<br />

Nur mit Berechtigung<br />

Veri-NAC lässt <strong>nur</strong> berechtigte Computer und Geräte in Ihr Netzwerk,<br />

die mit Ihren Vorgaben voll übereinstimmen.<br />

Jedes Gerät hat eine eindeutige, fabrikseitig vorgegebene MAC-<br />

Adresse. Veri-NAC sammelt das Profil von jedem Gerät einschliesslich<br />

der MAC-Adresse und lässt <strong>nur</strong> bekannte, zuverlässige Geräteverbindungen<br />

in Ihr Netzwerk. Das System erkennt und stoppt sogar<br />

Maschinen, die mit einer gefälschten MAC-Adresse arbeiten.<br />

Veri-NAC überprüft zusätzlich jedes Gerät auf die Einhaltung Ihrer<br />

Standards. Das schliesst aktuelle Betriebssysteme, Patch Management,<br />

und feste Konfigurationen ein. Ist ein Gerät nicht auf dem<br />

definierten Stand, wird der Anwender vom Netz getrennt mit Ausnahme<br />

der Anwendungen, die zur Aktualisierung notwendig sind.<br />

Ständiger Schutz<br />

Veri-NAC überprüft Ihr Netzwerk permanent auf unberechtigte<br />

Geräte, die versuchen eine IP-Adresse zu erhalten. Zusätzlich können<br />

Sie regelmässige Scans von Sicherheitslücken bei jedem verbundenen<br />

Gerät durchführen lassen.<br />

Keine Agenten<br />

Anders als viele NAC-Systeme arbeitet Veri-NAC ohne Software<br />

Agenten, die auf einem verbundenen Computer installiert werden<br />

müssen. Das vereinfacht nicht <strong>nur</strong> die Installation erheblich, es<br />

schliesst auch eine mögliche Sicherheitslücke.<br />

Kosteneffektiv<br />

Nicht <strong>nur</strong> die Anschaffungskosten liegen häufig weit unter dem<br />

Durchschnittspreis, auch die Installation und Wartung <strong>ist</strong><br />

preiswerter.<br />

Veri-NAC arbeitet mit Ihrer bestehenden Netzwerk- und Geräte-<br />

Infrastruktur ohne teure Updates. Veri-NAC erfordert kein Training<br />

und minimale Installationszeit, so dass auch Unternehmen mit wenig<br />

IT-Personal das System einfach anwenden können.<br />

| 3

Veri-NAC <br />

NAC Konfiguration<br />

Management<br />

Schnelles, gradliniges Setup<br />

Es braucht <strong>nur</strong> wenige Minuten, um dieses le<strong>ist</strong>ungsfähige NAC System zu installieren. Veri-NAC <strong>ist</strong> buchstäblich eine schlüsselfertige Netzwerk<br />

Anwendung — stecken Sie die Verbindungen ein, schalten Sie das Gerät ein und folgen Sie den einfachen menügeführten Anweisungen<br />

zur Konfi guration. Upgrades für Ihre Hardware oder Systeme sind nicht notwendig. <strong>Die</strong> einfach gehaltene Bedienoberfl äche erfordert praktisch<br />

keine Erfahrung.<br />

Hinzufügen und Löschen<br />

von Subnetzknoten<br />

Automatische Geräteerkennung<br />

Geräteverwaltung: Zuverlässig oder potentielle Gefahr<br />

4 | Tel 0811/5541-0 | www.black-box.de

Detailierte Berichte<br />

Veri-NAC zeigt Informationen über Schwachstellen im Netzwerk anschaulich mit farbigen Graphen und Tabellen auf. Mit einem Blick erkennen<br />

Sie den Status Ihres gesamten Netzwerkes und den jedes einzelnen Knotens. Veri-NAC spürt bekannte Schwachstellen und Gefahren<br />

(CVEs) auf und dokumentiert sie. So können alle Geräte immer auf den neuesten Stand der fi rmeninternen Regularien gebracht werden.<br />

Betrieb aus der Ferne<br />

Device<br />

Status<br />

✓<br />

Threat<br />

Potential<br />

✓ ✓<br />

✓ ✓<br />

✓<br />

CVE Audit<br />

Status<br />

✓<br />

Device<br />

Interpretation von Schwachstellen und Gefahren<br />

Free TECH SUPPORT | www.black-box.de<br />

Preise zuzüglich Mehrwertsteuer, Fracht und Verpackung<br />

Corporate Description<br />

Corporate<br />

Sales Offices<br />

Mfg. Group<br />

Main Campus<br />

N.A. Sales<br />

Assembly Sites<br />

IP Address<br />

Pittsburgh<br />

192.168.254.163<br />

Veri-NAC Status Icon Legend<br />

Dallas<br />

Device Status<br />

192.168.254.220<br />

San Jose<br />

Device not powered192.168.254.166 on or not working<br />

✓<br />

Threat Potential<br />

✓<br />

CVE Audit Status<br />

✓<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

Device powered on but not logged in<br />

Device powered on and fully operational<br />

Untrusted Asset blocked by Veri-NAC<br />

Untrusted Asset on network - confirm identity<br />

All connected devices are known, trusted assets<br />

CVE Audit currently running<br />

Audit revealed critical vulnerabilities - fix immediately<br />

Audit revealed moderate vulnerabilities<br />

Audit revealed no vulnerabilities<br />

| 5

Netzwerk Zugangskontrolle und Sicherheits-Management<br />

F: Brauchen wir ein NAC, wenn wir bereits eine<br />

Firewall haben?<br />

A: Für vollständige Sicherheit wird beides benötigt, weil die Geräte<br />

auf unterschiedliche Weise schützen.<br />

Eine Firewall wird an der Grenze des Netzwerkes eingesetzt, um<br />

aus dem Internet ankommende Daten zu prüfen. Datenverkehr ins<br />

Netzwerk wird abgelehnt oder zugelassen basierend auf einem<br />

Regelwerk. Firewalls überwachen den Datenverkehr und schützen<br />

<strong>nur</strong> vor Gefahren, die von ausserhalb des Netzwerkes kommen.<br />

Netzwerk-Zugangskontrolle (NAC) andererseits, überprüft die Vertrauenswürdigkeit<br />

der mit dem Netzwerk verbundenen Computer<br />

und mobilen Geräte. Entspricht ein Gerät oder Computer nicht den<br />

Vorgaben verhindert oder isoliert das NAC dessen Netzwerkzugriff.<br />

NAC Anwendungen schützen das Netzwerk, indem sie die Hardware<br />

innerhalb des Netzwerkes überwachen.<br />

F: Wie behandelt Veri-NAC Gast-Computer?<br />

A: Unbekannte Anwender und Geräte — beispielsweise Gäste —<br />

können entweder die Erlaubnis für <strong>einen</strong> Netzwerkzugriff erhalten,<br />

werden aber als nicht vertrauenswürdig markiert oder ihr Zugriff<br />

wird blockiert. Wenn Gäste Ihr eignes Laptop oder Smartphone für<br />

den Internetzugriff benötigen, kann Veri-NAC diesen <strong>einen</strong> Zugang<br />

ausschliesslich zum Internet gewähren ohne Zugriff auf das Intranet<br />

Ihres Unternehmens.<br />

F: Wird einem nicht kompatiblen Computer <strong>nur</strong> der<br />

Netzwerkzugriff verwährt?<br />

A: Sie können festlegen, auf welche Weise Veri-NAC auf nicht kompatible<br />

Computer in der jeweiligen Situation reagiert. Wenn Veri-<br />

NAC, zum Beispiel, ein Gerät mit einer unbekannten MAC-Adresse<br />

findet, kann Veri-NAC das Gerät aussperren oder den Zugriff auf ein<br />

Gastnetzwerk beschränken. Wenn Veri-NAC <strong>einen</strong> Computer mit<br />

einer Sicherheitslücke wie einer veralteten Software entdeckt, kann<br />

es den Computer sperren oder die gefährdeten Ports isolieren und<br />

<strong>nur</strong> <strong>einen</strong> teilweisen Netzwerkzugriff erlauben, wobei gleichzeitig<br />

eine Meldung an den Admin<strong>ist</strong>rator mit dem notwendigen Software<br />

Update erfolgt.<br />

F: Viele NAC-Systeme arbeiten mit Agenten. Kann<br />

Veri-NAC auch ohne Agenten effektiv arbeiten?<br />

A: Ja! Agenten waren urspünglich dazu gedacht, die Zuverlässigkeit<br />

von Netzwerkgeräten zu verifizieren. Alle Agenten können aber<br />

mittlerweile leicht gehackt werden, so dass sie selbst eine Sicherheitslücke<br />

darstellen. Agenten laufen zudem <strong>nur</strong> auf PCs und <strong>nur</strong><br />

selten auf VoIP-Telefonen, Netzwerkdruckern, Smartphones oder<br />

PDAs, Barcodelesern, IP-Türschlössern und Access Points, was<br />

dazu führt, dass viele Netzwerkgeräte nicht durch das NAC-System<br />

geschützt sind. Gerade aus diesen Gründen wurde Veri-NAC ohne<br />

Agenten konzipiert.<br />

F: Gibt es <strong>einen</strong> Weg, zentral mehrere Veri-NAC<br />

Systeme in einem grossen Enterprise Netzwerk<br />

zu überwachen?<br />

A: Ja. <strong>Die</strong> Veri-NAC Serien 5400, 5600 und 5800 bieten ein<br />

Kommandozentrum, mit denen Sie von einer Zentrale aus alle Geräte<br />

global einschliesslich aller <strong>entfernt</strong>en Niederlassungen kontrollieren<br />

können. Mehrere Veri-NAC Anwendungen können sich dieselbe<br />

vertrauenswürdige MAC-Adressenl<strong>ist</strong>e und das definierte Regelwerk<br />

teilen. Sie können auch jeder Veri-NAC Anwendung dasselbe Passwort<br />

zuteilen.<br />

F: Beeinflusst Veri-NAC die Netzwerkle<strong>ist</strong>ung?<br />

A: Nein. Veri-NAC <strong>ist</strong> kein Inline-Gerät und beinflusst daher die<br />

Netzwerkle<strong>ist</strong>ung nicht negativ. Unter normalen Bedingungen<br />

benötigt Veri-NAC <strong>nur</strong> circa 7 Kbps Bandbreite, um nicht vertraute<br />

Anwender zu blocken, und zwischen 40 und 120 Kbps für die Überprüfung<br />

von Sicherheitslücken. <strong>Die</strong>se Werte sind i.d.R. zu gering für<br />

eine spürbare Einbusse der Netzwerkle<strong>ist</strong>ung.<br />

F: Benötigt Veri-NAC spezielle Switches?<br />

A: Nein. Veri-NAC arbeitet mit allen Ethernet Switches, einschliesslich<br />

sehr alten und preiswerten Standard Switches. Sie können<br />

beruhigt auf eine Aufrüstung Ihrer Infrastruktur mit 802.1x Switches<br />

verzichten.<br />

F: Warum 802.1q VLAN tagging?<br />

A: <strong>Die</strong>se Funktion vergrössert die Effizienz des Veri-NAC Systems.<br />

Mit der Funktion kann ein grosses und komplexes Netzwerk mit<br />

vielen VLANs ohne zusätzliche Veri-NAC Anwendung geschützt<br />

werden. Ein einziger physikalischer Ethernet-Port Ihrer Veri-NAC<br />

Anwendung kann so bis zu 10 VLANs überwachen und auf Sicherheitslücken<br />

prüfen. Markieren Sie dazu einfach alle VLANs und<br />

verbinden Sie den ersten Netzwerkport Ihrer Veri-NAC Anwendung<br />

mit dem Port Ihres Smart Switches, an dem die “Tagged” VLANs<br />

abgebildet sind.<br />

6 | Tel 0811/5541-0 | www.black-box.de

<strong>Die</strong> konkurrenzfähige Lösung<br />

Hersteller Produkt<br />

Mittlere Zeit für<br />

Inbetriebnahme<br />

und Training<br />

Free TECH SUPPORT | www.black-box.de<br />

Preise zuzüglich Mehrwertsteuer, Fracht und Verpackung<br />

Agentenfrei<br />

und<br />

nicht-inline<br />

IP und MAC<br />

Spoof-<br />

schutz<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

Black Box bietet Veri-NAC nicht <strong>nur</strong> zu konkurrenzfähigen Preisen an, das Veri-NAC System bringt Ihnen auch mehr Funktionen als viele andere NAC-<br />

Systeme bei gleichzeitig weit geringeren Anforderungen an Ihre bestehende Infrastruktur. Und wie bei allen Black Box Produkten haben Sie auch hier<br />

die volle Unterstützung durch den FREE Black Box Tech Support.<br />

Übersicht | NAC Vergleichstabelle<br />

Black Box<br />

Veri-NAC<br />

Black Box<br />

Veri-NAC<br />

Cisco<br />

Systems Inc.<br />

Microsoft<br />

Corporation<br />

Juniper<br />

Networks<br />

Enterasys<br />

Networks, Inc.<br />

Check Point<br />

Software<br />

Technologies Ltd.<br />

ForeScout<br />

Technologies<br />

Mirage<br />

Networks, Inc.<br />

Symantec<br />

Corporation<br />

Bradford<br />

Networks<br />

Sophos Plc.<br />

LVN5200<br />

LVN5250<br />

LVN5400<br />

LVN5600<br />

LVN5800<br />

Network<br />

Access<br />

Control (NAC)<br />

Network<br />

Access<br />

Protection (NAP)<br />

Unified<br />

Access<br />

Controller (UAC)<br />

30<br />

Minuten<br />

45<br />

Minuten<br />

Inklusive<br />

Werkzeuge für<br />

Kompatibilitäts-<br />

und Bestandsberichte<br />

Inklusive<br />

CVE<br />

zertifizierte<br />

Auditierung<br />

Inklusive<br />

Workflow<br />

und CVE<br />

Berichte<br />

Ja Ja Ja Ja Ja<br />

Ja Ja Ja Ja Ja<br />

2 Wochen Nein Nein Nein Nein Nein<br />

2 Wochen Nein Nein Nein Nein Nein<br />

1 Woche Nein Nein Nein Nein Nein<br />

Sentinel 2 Tage Nein Nein Nein Nein Nein<br />

Integrity 3 Tage Nein Nein Nein Nein Nein<br />

CounterACT ® 2 Tage Nein Nein Nein Nein Nein<br />

CounterPoint 2 Tage Nein Nein Nein Nein Nein<br />

Network<br />

Access<br />

Control 11<br />

4 Tage Nein Nein Nein Nein Nein<br />

NAC Director ® 2 Tage Nein Nein Nein Nein Nein<br />

NAC<br />

Advanced<br />

3 Tage Nein Nein Nein Nein Nein<br />

Über Black Box<br />

Black Box (NASDAQ: BBOX) <strong>ist</strong> weltweit eines der größten technischen Serviceunternehmen mit Schwerpunkt Design, Installation und Wartung von Netzwerk-<br />

Infrastrukturen. In den Bereichen Datenkommunikation, Netzwerkinstallation vor Ort und Telekommunikation unterstützt das Unternehmen mehr als 175.000<br />

Kunden in 141 Ländern mit 194 Niederlassungen. Mit dem „Free Tech Support“ am Telefon für kostenlose, kompetente technische Beratung und kostenfreie<br />

Teststellungen sowie Installations- und Wartungsdienste bietet Black Box ein einzigartiges Serviceprogramm.<br />

Sehen Sie sich das umfassende Portfolio einschliesslich Firewalls, Bandbreitenmanager, Ethernet Switches, Medienkonverter sowie Schränke, Racks, Kabel und viele<br />

weitere IT-Lösungen im Web an: www.black-box.de.<br />

| 7

Ausgerichtet auf jede Netzwerkgrösse<br />

<strong>Die</strong> Veri-NAC Produktfamilie eignet sich für jede Applikation vom kl<strong>einen</strong> Büronetzwerk<br />

bis hin zu grossen Enterprise Netzwerken mit tausenden von Geräten. <strong>Die</strong> Modelle<br />

5400/5600/5800 bieten ein Kommandozentrum für das zentrale Schutzmanagement<br />

von verschiedenen NAC-Anwendungen in verteilten Niederlassungen. <strong>Die</strong>se Modelle<br />

beinhalten auch ISO 27001 Policy Tools zur einfachen Einhaltung eines unternehmensweiten<br />

Kompatibilitätsstandards.<br />

Produktübersicht | Veri-NAC<br />

Modell 5200 5250 5400 5600 5800<br />

Abmessungen 1HE, 28.7 cm T 1HE , 28.7 cm T 1HE, 35.6 cm T 1HE, 35.6 cm T 1HE, 35.6 cm T<br />

Agentenfreies NAC ✓ ✓ ✓ ✓ ✓<br />

Sicherheitslücken<br />

Auditierung<br />

Maximal gleichzeitig<br />

ablaufende Geräteaudits<br />

© Copyright 2009. All rights reserved. Black Box Corporation. Black Box ® and the Double Diamond logo are reg<strong>ist</strong>ered trademarks, and Veri-NAC <br />

and Optinet are trademarks, of BB Technologies, Inc. CVE ® * is a reg<strong>ist</strong>ered trademark of the Mitre Corporation. Any third-party trademarks<br />

appearing in this brochure are acknowledged to be the property of their respective owners.<br />

*The CVE ® Program is funded by the U.S. Department of Homeland Security.<br />

— ✓ ✓ ✓ ✓<br />

— 10 50 100 250<br />

Autom. Geräteerkennung ✓ ✓ ✓ ✓ ✓<br />

Inventory Warnung ✓ ✓ ✓ ✓ ✓<br />

MAC Spoof Erkennung ✓ ✓ ✓ ✓ ✓<br />

MAC und IP Spoof Blockade ✓ ✓ ✓ ✓ ✓<br />

Schützt Knoten<br />

(direkt verbunden)<br />

Anzahl geschützter und<br />

verwalteter Knoten gesamt<br />

(über mehrere Veri-NAC Anwendungen)<br />

bis 250 bis 500 bis 1.000 bis 1.500 bis 2.000<br />

bis 250 bis 500 bis 6.000 bis 50.000 bis 100.000<br />

Subnetze (direkt verbunden) 2 2 4 6 8<br />

Multi-VLAN Schutz 10 VLANs 20 VLANs 40 VLANs 60 VLANs 80 VLANs<br />

Command Center Software — — ✓ ✓ ✓<br />

Anzahl weiterer<br />

vom Command Center<br />

verwaltbarer Veri-NAC<br />

Anwendungen<br />

Fernverwaltung über<br />

Command Center<br />

— — 10 100 unbegrenzt<br />

✓ ✓ ✓ ✓ ✓<br />

Mehrere User Logins ✓ ✓ ✓ ✓ ✓<br />

Workflow Engine — ✓ ✓ ✓ ✓<br />

ISO 27001 Policy Tools — — ✓ ✓ ✓<br />

Artikelnummer LVN5200A LVN5250A LVN5400A LVN5600A LVN5800A<br />

Preis auf Anfrage auf Anfrage auf Anfrage auf Anfrage auf Anfrage<br />

Verlängerter<br />

Service/Support/Garantie<br />

(12 weitere Monate)<br />

Verlängerter<br />

Service/Support/Garantie<br />

(36 weitere Monate)<br />

Verlängerung tägliche<br />

Sicherheitslücken-Updates<br />

(12 weitere Monate)<br />

Verlängerung tägliche<br />

Sicherheitslücken-Updates<br />

(36 weitere Monate)<br />

optional optional optional optional optional<br />

— optional optional optional optional<br />

— optional optional optional optional<br />

— optional optional optional optional<br />

8 | Tel 0811/5541-0 | www.black-box.de<br />

V e r i - N A C <br />

NETWORK VULNERABILITY & ACCESS CONTROL<br />

MOD002<br />

September 2010