Grundlagen der IT-Sicherheit - KEG Saar

Grundlagen der IT-Sicherheit - KEG Saar

Grundlagen der IT-Sicherheit - KEG Saar

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

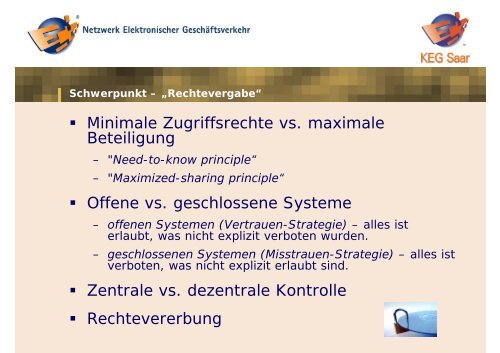

Schwerpunkt – „Rechtevergabe“<br />

• Minimale Zugriffsrechte vs. maximale<br />

Beteiligung<br />

– "Need-to-know principle“<br />

– "Maximized-sharing principle“<br />

• Offene vs. geschlossene Systeme<br />

– offenen Systemen (Vertrauen-Strategie) – alles ist<br />

erlaubt, was nicht explizit verboten wurden.<br />

– geschlossenen Systemen (Misstrauen-Strategie) – alles ist<br />

verboten, was nicht explizit erlaubt sind.<br />

• Zentrale vs. dezentrale Kontrolle<br />

• Rechtevererbung