NETWORKING INTERNETWORKING - Aktuelles

NETWORKING INTERNETWORKING - Aktuelles

NETWORKING INTERNETWORKING - Aktuelles

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

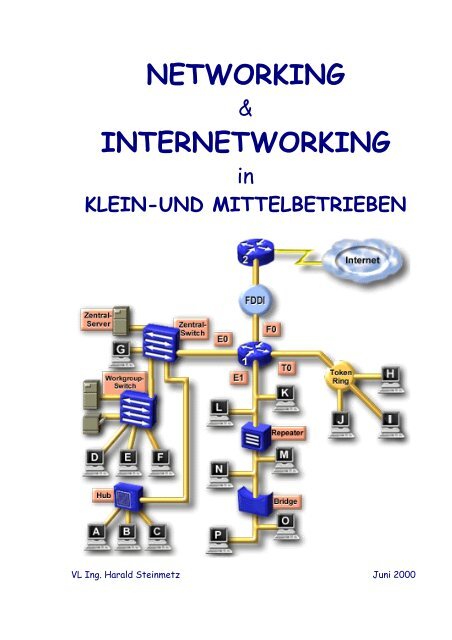

<strong>NETWORKING</strong><br />

&<br />

INTER<strong>NETWORKING</strong><br />

in<br />

KLEIN-UND MITTELBETRIEBEN<br />

VL Ing. Harald Steinmetz Juni 2000

Vorwort<br />

Liebe Leserinnen, lieber Leser!<br />

Seite 2 von 75<br />

Ich habe in der letzten Zeit mehrere Projekte auf dem Gebiet der Netzwerktechnik betreut.<br />

Seit kurzem arbeite ich mit der Firma Cisco Systems in San Jose, Californien zusammen. Damit ist<br />

mein Ziel das ich Ihnen näher bringen möchte, leicht erkennbar. Nämlich, dass Sie nach dem<br />

Durcharbeiten meines Manuskripts Einblicke in das große Gebiet der Netzwerktechnik gewinnen.<br />

Sie werden in der Lage sein, einfache Projekte und einige wichtige Schritte der Netzwerkplanung<br />

und Netzwerkrealisation in Ihrem Privatbereich bzw. in kleinen und mittleren Betrieben selbst<br />

durchzuführen.<br />

Dieses Manuskript bietet Ihnen anfangs einen Überblick über die Geschichte der<br />

Computertechnik, setzt dann mit der Grundlagen der PC-Technik fort und gibt Überblicke über<br />

die elementaren Theorien Netzwerktechnik.<br />

In den weiteren Kapiteln wird tiefgehende Grundlagenforschung zur Netzwerktechnik betrieben.<br />

Ein weiterer Schwerpunkt ist der Realisation von Netzwerkprojekten gewidmet.<br />

In vorletzten Kapitel beschäftige ich mit einem Thema, das seit dem „I LOVE YOU“ wieder ins<br />

Gerede gekommen ist, nämlich mit dem Thema Sicherheit im WWW.<br />

Im Anhang finden Sie eine Übersicht über die Standardisierungsorganisationen sowie ein<br />

reichliches Glossar, welches Ihnen verwendete Begriffe, die Ihnen nicht geläufig sind, detailliert<br />

erläutert.<br />

VL. Ing. Harald Steinmetz Juni 2000<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 3 von 75<br />

Geschichte der Rechner und Rechnernetze<br />

Geschichte der Rechnerentwicklung<br />

1950<br />

1960<br />

1970<br />

1980<br />

1990<br />

1996<br />

• Hauptspeicher 64 KB<br />

• BATCH-Betriebssystem, Einbenutzerbetrieb<br />

• Programmierung in Assembler<br />

• Peripherie: Lochstreifen<br />

• Hauptspeicher 64 KB (Magnetkerne)<br />

• BATCH, Multiprogramming, I/O-Kanäle<br />

• Magnettrommel, Magnetplatte, Magnetband, Lochkarten<br />

• Hauptspeicher 256 KB (Halbleiter/Magnetkerne)<br />

• Virtueller Speicher, Paging<br />

• Time-Sharing-Betriebssysteme<br />

• Terminals für Systemprogrammierer<br />

• Hauptspeicher 1 MB (Halbleiter)<br />

• Time-Sharing<br />

• Terminal-Netze über Standleitungen<br />

• Interaktive Programmentwicklung am Terminal<br />

• Transaktionsverarbeitung On-Line am Terminal<br />

• Magnetplatte, Magnetband<br />

• Leistungsstarke Arbeitsstationen und PCs mit 1MB Hauptspeicher, 1 MIPS, 1 Mio. Bildpunkte<br />

• Abteilungsrechner<br />

• Zentrale Großrechenzentren<br />

• Benutzerfreundliche Programme auf PCs<br />

• UNIX, PASCAL, C<br />

• LAN, WAN mit Paketvermittlung (X.25)<br />

• Netzarchitekturen der Hersteller<br />

• ISO-OSI-Architektur<br />

• Glasfaserkabel<br />

• Mobilfunk<br />

• PCs und Unix-Workstations weit verbreitet<br />

• 32MB Hauptspeicher, RISC, 64Bit CPU<br />

• Abteilungs-Server derselben Architektur<br />

• Zentrale Großrechenzentren<br />

• Windows 95, Unix<br />

• C, C++<br />

• LAN (100MBit/s), ATM im Aufbau<br />

• Internet überall, WWW; lokale PC-Netze<br />

• Glasfaserkabel, Mobilfunk, Satelliten<br />

Geschichte des Internet<br />

1965 • Experimentelles Rechnernetz mit drei Rechnern am MIT aufgebaut<br />

1968<br />

• Verbindung von Rechnern über ein gemeinsames Medium<br />

Ziel: Datenübertragung bei einem nuklearen Unfall<br />

• Gründung der Network Working Group<br />

1969 • Die ersten vier Rechner werden miteinander verbunden<br />

• (UCLA, UCSB, SRI, University of Utah)<br />

1971<br />

•<br />

•<br />

Experiment: Einloggen in entfernte Rechner<br />

Nutzung von E-mail<br />

1972 • Erste öffentliche Demonstration des Netzwerkes<br />

1973 • Erste Satelliten-Übertragungsstrecke (Hawaii-CA)<br />

1973/74 • Entwurf der TCP/IP-Protokolle zur Verknüpfung verschiedener Netze<br />

1975 • Verwaltung an das Departement of Defense übergeben<br />

• TCP/IP-Protokolle in Berkeley UNIX<br />

• Ende 80er:<br />

1980<br />

•<br />

•<br />

Internet breitet sich in Europa, Australien, ... aus<br />

Wachstumsrate:<br />

• 10-15% Rechner pro Jahr<br />

• über 25% Verkehr pro Jahr<br />

• 85% Zuwachs an Rechnern zwischen '89 und '92<br />

1989-92:<br />

(80.000 Rechner '89, 727.000 Rechner '92)<br />

• -> 2.056.000 Rechner 1993!!<br />

1991-94:<br />

• 105% Zuwachs an Datenvolumen (1.1x 10 13 •<br />

Bytes/Monat)<br />

120% Zuwachs an Netzen (28.578)<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Inhalt<br />

Seite 4 von 75<br />

Vorwort ____________________________________________________________________2<br />

Geschichte der Rechner und Rechnernetze________________________________________3<br />

Geschichte der Rechnerentwicklung _________________________________________________3<br />

Geschichte des Internet____________________________________________________________3<br />

Inhalt ______________________________________________________________________4<br />

Computer-Grundlagen ________________________________________________________7<br />

Erkennen, Benennen und Angeben der Funktionen aller wichtigen Komponenten eines PCs __7<br />

Bauteile ______________________________________________________________________________ 7<br />

PC-Subsysteme ________________________________________________________________________ 7<br />

Baugruppen an der Rückseite _____________________________________________________________ 7<br />

Der Datenfluß in einem idealisierten Computer _______________________________________8<br />

Netzwerkkarten und PCs __________________________________________________________9<br />

Aufbau und Arbeitsweise von Netzwerken____________________________________________9<br />

Beispiele für Datennetzwerke ____________________________________________________________ 10<br />

Probleme, die durch Netzwerke gelöst wurden _______________________________________10<br />

LAN – Local Area Network _______________________________________________________11<br />

WAN – Wide Area Network_______________________________________________________11<br />

Einheiten, die zur Messung der Datenmenge benötigt werden___________________________12<br />

Beispiel _____________________________________________________________________________ 12<br />

Die digitale Bandbreite ___________________________________________________________13<br />

Gründe für verschiedene Medienbandbreiten ________________________________________________ 13<br />

Zusammenhang zwischen Datendurchsatz und digitaler Bandbreite ______________________________ 14<br />

Das OSI-Modell ____________________________________________________________15<br />

Das Schichtenkonzept ____________________________________________________________15<br />

Quelle, Ziel und Datenpaket_______________________________________________________16<br />

Medium _______________________________________________________________________16<br />

Protokoll_______________________________________________________________________17<br />

Die Entwicklung des ISO-Netzwerkstandards ________________________________________17<br />

Die Aufgabe des OSI-Referenzmodells ______________________________________________18<br />

Die sieben Schichten des OSI-Modells ______________________________________________19<br />

Schicht 7: Anwendungsschicht ___________________________________________________________ 19<br />

Schicht 6: Darstellungsschicht ___________________________________________________________ 20<br />

Schicht 5: Sitzungsschicht_______________________________________________________________ 20<br />

Schicht 4: Transportschicht______________________________________________________________ 20<br />

Schicht 3: Vermittlungsschicht ___________________________________________________________ 20<br />

Schicht 2: Sicherungsschicht_____________________________________________________________ 20<br />

Schicht 1: Bitübertragungsschicht_________________________________________________________ 20<br />

Kapselung _____________________________________________________________________21<br />

Die Bedeutung des TCP/IP-Modells ________________________________________________22<br />

Anwendungsschicht ___________________________________________________________________ 23<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 5 von 75<br />

Transportschicht ______________________________________________________________________ 23<br />

Internet-Schicht _______________________________________________________________________ 23<br />

Netzwerkschicht ______________________________________________________________________ 23<br />

Protokollübersicht von TCP/IP ____________________________________________________24<br />

Lokale Netze (Local Area Network, LAN)________________________________________25<br />

Symbol, Funktion, Erscheinungsbild und OSI-Schicht von Computern, Clients, Servern,<br />

relationalen Datenbanken und Druckern ____________________________________________26<br />

Netzwerkkarten in einem LAN ____________________________________________________27<br />

Medien in einem LAN____________________________________________________________28<br />

Funktion von Repeatern in einem LAN _____________________________________________28<br />

Funktion von Hubs in einem LAN__________________________________________________29<br />

Funktion von Bridges in einem LAN________________________________________________30<br />

Funktion von Switches in einem LAN_______________________________________________31<br />

Funktion von Routern in einem LAN _______________________________________________32<br />

„Die Wolke“____________________________________________________________________33<br />

Netzwerksegmente_______________________________________________________________34<br />

Entwicklung von Netzwerkgeräten _________________________________________________34<br />

Aufbau eines kleinen Netzwerks _______________________________________________35<br />

Zwei-Knoten-Netzwerk___________________________________________________________35<br />

Netzwerk mit HUB ______________________________________________________________36<br />

Netzwerkdesign und Dokumentation ____________________________________________37<br />

Die ersten Schritte beim Netzdesign ________________________________________________37<br />

Allgemeiner Ablauf eines Netzdesignprozesses _______________________________________37<br />

Für das Netzdesign erforderliche Dokumente ________________________________________38<br />

Spezifikationen für Verteilerräume_________________________________________________38<br />

Ermitteln geeigneter Verteilerräume _______________________________________________40<br />

Auswahl der horizontalen und der Backbone-Verkabelung_____________________________41<br />

Elektrizität und Erdung __________________________________________________________44<br />

Aspekte der Netzwerk-Stromversorgung _________________________________________47<br />

Spannungsstoß________________________________________________________________________ 47<br />

Spannungseinbrüche ___________________________________________________________________ 47<br />

Spannungsspitze ______________________________________________________________________ 47<br />

Schwingung__________________________________________________________________________ 47<br />

Überspannungsschutz __________________________________________________________________ 48<br />

USV-Funktionen ______________________________________________________________________ 49<br />

Strukturierte Verkabelung ____________________________________________________51<br />

Sicherheitsvorkehrungen für die Netzwerkinstallation_________________________________51<br />

Elektrik _____________________________________________________________________________ 51<br />

Mechanik/Konstruktion_________________________________________________________________ 51<br />

Beschreibung einer Buchse (gemäß EIA/TIA 568-B) für einen Telekommunikaionsanschluss 52<br />

Montage von RJ-45-Buchsen ______________________________________________________52<br />

Einbringen der Kupferdrähte des Kabels in die Buchse ________________________________53<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 6 von 75<br />

Kabel vorbereiten _____________________________________________________________________ 53<br />

Anschließen der Drähte an die Buchse _____________________________________________________ 54<br />

Kabel anschließen _____________________________________________________________________ 54<br />

Grundlagen der Installation von TP-Kabel __________________________________________55<br />

Zu verwendende Beschriftungen bzw. Etiketten ______________________________________56<br />

Elemente, an die die horizontale Verkabelung in einem Verteilerraum angeschlossen werden 57<br />

Aufbau eines Rangierfelds ________________________________________________________58<br />

Vorgehensweise beim Verdrahten eines Rangierfelds _________________________________________ 58<br />

Verfahren zum Testen bereits installierter Kabel __________________________________60<br />

Arten von Kabeltestern und deren Messfunktionen ___________________________________60<br />

Kabellängenmessung mit Kabeltestern______________________________________________60<br />

Erkennung falscher mit Hilfe eines Kabeltesters ______________________________________61<br />

Messung der Signaldämpfung mit Hilfe von Kabeltestern ______________________________61<br />

Ursachen des Nahnebensprechens (NEXT) __________________________________________62<br />

Probleme, die durch einen Störpegeltest erkannt werden können ________________________62<br />

Worauf bei einer Messung geachtet werden sollte_____________________________________63<br />

Einige Begriffe im Umgang mit Messgräten_________________________________________________ 63<br />

Standards nach EN50173 (ISO/IEC 11801) _________________________________________________ 63<br />

Sicherheit im WWW _________________________________________________________64<br />

Arten von Sicherheit _____________________________________________________________64<br />

Methoden von Attacken auf die Sicherheit___________________________________________64<br />

„Die wichtigsten Mittel“ ________________________________________________________________ 64<br />

Destruktive Methoden __________________________________________________________________ 65<br />

Viren (viruses): _______________________________________________________________________ 66<br />

Firewalls_______________________________________________________________________66<br />

Typen ______________________________________________________________________________ 66<br />

Mögliche Konfigurationen von Webserver-Firewall-LANs _____________________________________ 67<br />

Firewall zwischen Webserver und LAN ____________________________________________________ 67<br />

Firewall zwischen Internet und Webserver + LAN____________________________________________ 67<br />

Netzwerk-Verwaltung ________________________________________________________69<br />

ANHANG _________________________________________________________________70<br />

Standardisierungsorganisationen __________________________________________________70<br />

ITU-T - International Telecommunication Union - Telecommunication ___________________________ 70<br />

ISO - International Organization for Standardization __________________________________________ 71<br />

IEEE - Institute of Electrical and Electronic Engineers ________________________________________ 71<br />

CEN/CENELEC - Comité Europeen de Normalisation / Comité Europeen de Normalisation<br />

Électrotechnique ______________________________________________________________________ 72<br />

CEPT - European Conference of Post and Telecommunication Administrations_____________________ 72<br />

Glossar ________________________________________________________________________73<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Computer-Grundlagen<br />

Seite 7 von 75<br />

Erkennen, Benennen und Angeben der Funktionen<br />

aller wichtigen Komponenten eines PCs<br />

Es gibt drei wichtige Gründe dafür, die Hauptkomponenten eines PCs einordnen und benennen zu<br />

können. Erstens erfüllen Computer innerhalb eines Netzwerks wichtige Aufgaben. Zweitens sind viele<br />

Netzwerkkomponenten selbst Computer, die zwar besondere Aufgaben erfüllen, sich vom Aufbau her<br />

aber kaum von einem "normalen" PC unterscheiden.<br />

Sie sollten die folgenden PC-Komponenten erkennen und benennen können sowie wissen, welche<br />

Aufgaben sie erfüllen:<br />

Bauteile<br />

• Transistor<br />

• Integrierte Schaltung<br />

• Widerstand<br />

• Kondensator<br />

• Steckverbinder (verschiedene Arten)<br />

• Leuchtdioden (Lichtemittierende Diode, LED)<br />

• Lötzinn<br />

PC-Subsysteme<br />

• Leiterplatten (PCBs)<br />

• CD-ROM-Laufwerk<br />

• CPU<br />

• Diskettenlaufwerk<br />

• Festplattenlaufwerk<br />

• Mikroprozessor<br />

• Hauptplatine<br />

• Bus<br />

• RAM<br />

• ROM<br />

• Systemeinheit<br />

• Erweiterungssteckplatz<br />

• Stromversorgung<br />

Baugruppen an der Rückseite<br />

• Rückwand<br />

• Netzwerkkarte<br />

• Grafikkarte<br />

• Soundkarte<br />

• Paralleler Anschluß<br />

• Serieller Anschluß<br />

• Mausanschluß<br />

• Monitoranschluß<br />

• Netzanschluß<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 8 von 75<br />

In der Grafik sehen Sie die Basiskomponenten eines idealisierten Computers. Das Innenleben eines<br />

Computers besteht aus mehreren Geräten, die alle mit dem Systembus verbunden sind. In gewisser<br />

Weise ist daher auch ein PC ein kleines Netzwerk.<br />

Der Datenfluß in einem idealisierten Computer<br />

In einem PC fließen ständig Daten und elektrischer Strom. Zum einfacheren Verständnis eines<br />

Netzwerks können Sie sich den Computer als ein Miniaturnetzwerk mit den verschiedenen Baugruppen<br />

innerhalb des Gehäuses vorstellen, die untereinander verbunden und vernetzt sind. Nachfolgend einige<br />

der wichtigsten Bewegungen von Daten innerhalb des Computers (von denen die meisten über den Bus<br />

ablaufen):<br />

• Boot-Anweisungen werden bis zum Rechnerstart im ROM gespeichert.<br />

• Software-Anwendungen (z. B. auf Diskette, Festplatte, CD-ROM-Laufwerk, Netzwerkkarte)<br />

werden vorübergehend im RAM gespeichert, nachdem sie geladen wurden.<br />

• RAM und ROM kommunizieren über den Bus ständig mit der CPU.<br />

• Solange eine Anwendung geöffnet ist, werden die Anwendungsdaten im RAM gespeichert.<br />

• Gespeicherte Daten werden vom RAM zu einem Massenspeicher transportiert.<br />

• Exportierte Daten werden vom RAM und der CPU über den Bus und Erweiterungssteckplätze<br />

zum seriellen Anschluß, parallelen Anschluß (normalerweise der Druckeranschluß), zur<br />

Videokarte, Soundkarte oder Netzwerkkarte transportiert.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Netzwerkkarten und PCs<br />

Seite 9 von 75<br />

Eine Netzwerkkarte (NIC) ist eine Baugruppe, die dem Computer die Kommunikation innerhalb eines<br />

Netzwerks ermöglicht. Die auch als LAN-Adapter bezeichnete Karte, die einen Netzwerkanschluß<br />

besitzt, wird auf die Hauptplatine gesteckt. Diese Karte kann eine Ethernet-, Token Ring- oder FDDI<br />

(Fiber Distributed Data Interface)-Karte sein.<br />

Eine Netzwerkkarte kommuniziert mit dem Netzwerk über einen seriellen Anschluß und mit dem<br />

Computer über einen parallelen Anschluß. Für jeden Anschluß ist eine Unterbrechungsanforderung<br />

(IRQ), eine I/O-Adresse und eine Adresse im oberen Speicher für DOS und Windows 95/98<br />

erforderlich. Einzelheiten hierzu erfahren Sie später in diesem Curriculum.<br />

Beachten Sie die folgenden drei Faktoren bei der Auswahl der Netzwerkkarte:<br />

1. Netzwerktyp (z. B. Ethernet, Token Ring, FDDI oder anderer)<br />

2. Mediumtyp (z. B. verdrilltes Paarkabel, Koaxialkabel oder Glasfaserkabel)<br />

3. Systembustyp (z. B. PCI und ISA)<br />

Die Netzwerkkarte ist eine Schlüsselkomponente von Netzwerken, da sie deren Betrieb erst ermöglicht.<br />

Aufbau und Arbeitsweise von Netzwerken<br />

Ein Netz ist ein stark verzweigtes System, das Objekte oder Menschen verbindet. Netze sind überall<br />

vorhanden, selbst innerhalb des menschlichen Körpers. Das Nervensystem und das Herz-Kreislauf-<br />

System sind beispielsweise Netze. Das Gruppendiagramm zeigt verschiedene Arten von Netzen. Es gibt<br />

natürlich auch noch andere. Beachten Sie die Gruppeneinteilung:<br />

• Kommunikationsnetze<br />

• Transportnetze<br />

• Soziale Netze<br />

• Biologische Netze<br />

• Öffentliche Versorgungsnetze<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Beispiele für Datennetzwerke<br />

Seite 10 von 75<br />

Datennetze ermöglichen die weltweite Kommunikation zwischen zwei Computern. Dabei spielt es<br />

keine Rolle, ob es sich um einen Macintosh-, einen Personal Computer oder einen Mainframe-Rechner<br />

handelt. Die einzige Voraussetzung ist, dass alle Computer und angeschlossenen Geräte mit den<br />

gleichen Sprachen und Protokollen arbeiten.<br />

Das Protokoll, eine formale Beschreibung von Regeln und Konventionen, definiert den Datenaustausch<br />

zwischen den Komponenten eines Netzwerks.<br />

Bei den meisten Datennetzwerken handelt es sich um lokale Netzwerke (Local Area Network = LANs)<br />

oder Weitverkehrsnetzwerke (Wide Area Networks = WANs). Lokale Netze (LANs) werden in der Regel<br />

in einzelnen Gebäuden oder Schulen eingesetzt und ermöglichen die interne Kommunikation.<br />

Weitverkehrsnetze (WANs) umfassen ein großes geographisches Gebiet und verbinden Städte und<br />

Länder miteinander. LANs und/oder WANs können auch über das Internet verbunden werden.<br />

Probleme, die durch Netzwerke gelöst wurden<br />

Netzwerke sind aufgrund von bestimmten Kommunikationsanforderungen entstanden und mit<br />

zunehmendem Wachstum wurden Standards erforderlich.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 11 von 75<br />

Das Problem besteht im wesentlichen darin, dass ein beliebiger Computer X mit einem beliebigen<br />

Computer Y an einem anderen Standort auf der Erde und sogar mit einem beliebigen Computer Z<br />

irgendwo im Weltraum kommunizieren soll. Um ein solches Netzwerk aufzubauen, sind Standards<br />

erforderlich, damit Computer X mit Computer Y und Computer Z kommunizieren kann. Und zwar<br />

jederzeit und an jedem Ort. Ein solches Netzwerk ist zwar noch nicht vollständig realisierbar, wir<br />

kommen ihm aber jeden Tag ein Stück näher.<br />

LAN – Local Area Network<br />

Lokale Netzwerke (LANs) umfassen Computer, Netzwerkkarten, Netzwerkmedien, Steuerungsgeräte<br />

für Netzwerkverkehr und Peripheriegeräte. LANs ermöglichen es Unternehmen, die mit<br />

Datenverarbeitung arbeiten, Dateien und Drucker effizient intern zur Verfügung zu stellen und via E-<br />

Mail zu kommunizieren. Netze verbinden Daten, Kommunikation, Datenverarbeitung und Datenablage.<br />

LANs wurden nach folgenden Gesichtspunkten entwickelt:<br />

• Einsatz in einem bestimmten geographischen Gebiet<br />

• Bereitstellung von Medien mit hoher Bandbreite für viele Benutzer<br />

• Konnektivität rund um die Uhr für lokale Dienste<br />

• Verbindung benachbarter Geräte<br />

WAN – Wide Area Network<br />

Mit dem zunehmenden Einsatz von Computern in Unternehmen wurde es offensichtlich, dass selbst<br />

LANs den Anforderungen nicht gerecht werden konnten. In einem LAN-System arbeitete jede<br />

Abteilung und jedes Unternehmen auf ihrer eigenen "elektronischen Insel", unabhängig von den<br />

anderen. Man brauchte eine Möglichkeit, Daten effizient und schnell zwischen LANs auszutauschen.<br />

Die Entwicklung von Weitverkehrsnetzen (WANs) löste dieses Problem.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 12 von 75<br />

WANs stellten eine Verbindung zu LANs untereinander her, die wiederum Zugriff auf Computer oder<br />

Dateiserver an anderen Standorten ermöglichten. Da WANs die Netzwerkteilnehmer eines großen<br />

geographischen Gebietes verbanden, konnten jetzt auch Unternehmen über große Entfernungen hinweg<br />

miteinander kommunizieren. Computer, Drucker und andere Geräte innerhalb eines WANs waren<br />

vernetzt und konnten so miteinander kommunizieren, um Daten und Ressourcen gemeinsam zu nutzen<br />

und auf das Internet zuzugreifen.<br />

Zu den am weitesten verbreiteten WAN-Technologien gehören:<br />

• Modems<br />

• ISDN (Integrated Services Digital Network)<br />

• DSL (Digital Subscriber Loop)<br />

• Frame Relay<br />

• ATM (Asynchronous Transfer Mode)<br />

• Mietleitungen<br />

• SDH (Synchronous Digital Hierarchy)<br />

Einheiten, die zur Messung der Datenmenge<br />

benötigt werden<br />

Bits sind die beiden binären Ziffern 0 und 1. Im Computer werden sie durch das Vorhandensein oder<br />

Fehlen elektrischer Größen (Strom oder Spannung) dargestellt.<br />

Beispiel<br />

0 Volt Spannung könnten für eine binäre 0,<br />

+ 5 Volt Spannung könnten für eine binäre 1 stehen.<br />

Eine Gruppe von 8 Bits entspricht 1 Byte, das wiederum ein einzelnes Datenzeichen, wie es<br />

beispielsweise im ASCII-Code vorkommt, repräsentiert. In Computern kann 1 Byte häufig auch für<br />

einen einzelnen adressierbaren Speicherort stehen.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Die digitale Bandbreite<br />

Seite 13 von 75<br />

Die Bandbreite gibt an, wieviel Informationen in einer gegebenen Zeit von einem Ort zum anderen<br />

fließen können. Der Begriff Bandbreite wird hauptsächlich in zwei Zusammenhängen verwendet:<br />

Einmal im Zusammenhang mit analogen, und einmal im Zusammenhang mit digitalen Signalen. Für<br />

den Rest der Erläuterungen ist die digitale Bandbreite relvant.<br />

Die kleinste Einheit beim Austausch digitaler Daten zwischen zwei Orten ist das Bit. Die Basiseinheit<br />

der Zeit ist die Sekunde. Daraus ergibt sich die Einheit Bits pro Sekunde (bit/s).<br />

Im Zusammenhang mit Netzwerken spielt die Bandbreite eine wichtige Rolle. Der Begriff kann jedoch<br />

abstrakt und schwierig nachzuvollziehen sein. Nachfolgend ein Vergleich zum besseren Verständnis:<br />

Man kann die Bandbreite mit dem Durchmesser eines Rohrs vergleichen.<br />

Gründe für verschiedene Medienbandbreiten<br />

Die Bandbreite ist ein sehr nützliches Konzept. Sie unterliegt jedoch Einschränkungen. Unabhängig<br />

davon, wie Sie Nachrichten verschicken und über welches Übertragungsmedium, ist die Bandbreite<br />

beschränkt. Ausschlaggebend dafür sind die physikalischen Gegebenheiten und der jeweilige Stand der<br />

Technik.<br />

Das folgende Diagramm zeigt die maximale digitale Bandbreite (einschließlich der<br />

Längenbeschränkungen) für die gebräuchlichsten Netzwerkmedien. Bedenken Sie immer, dass die<br />

Beschränkungen sowohl physikalischer als auch technischer Natur sind.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 14 von 75<br />

Zusammenhang zwischen Datendurchsatz und digitaler Bandbreite<br />

Nehmen wir einmal an, dass Sie gerade ein brandneues Kabelmodem installiert haben, Ihr Bekannter<br />

eine ISDN-Leitung bekommen hat oder Ihre Firma mit einem 10-Megabit-Ethernet LAN ausgerüstet<br />

wurde. Es dauert aber eine halbe Ewigkeit, um den Film, den Sie sich ansehen bzw. die Web-Seite oder<br />

die Software, die Sie herunterladen möchten, zu empfangen. Und Sie haben geglaubt, dass Sie die in<br />

der Werbung versprochene Bandbreite auch wirklich nutzen können? Wir müssen dazu einen anderen<br />

wichtigen Begriff einführen, den Sie hätten beachten sollen, den Durchsatz.<br />

Durchsatz bezeichnet normalerweise die tatsächlich gemessene Bandbreite, mit der Sie eine bestimmte<br />

Datei über bestimmte Internetverbindungen zu einer festgesetzten Tageszeit herunterladen können.<br />

Aufgrund verschiedener Ursachen liegt der Durchsatz in vielen Fällen jedoch unter der maximal<br />

möglichen digitalen Bandbreite des eingesetzten Mediums. Zu den Faktoren, die sich auf den Durchsatz<br />

und die Bandbreite auswirken, gehören:<br />

• Netzkopplungselemente<br />

• Typ der übertragenen Daten<br />

• Topologie<br />

• Anzahl der Benutzer<br />

• Der Computer des jeweiligen Benutzers<br />

• Server<br />

• Unterbrechung der Energieversorgung<br />

Beim Einrichten eines Netzwerks sollten Sie die theoretisch mögliche Bandbreite beachten. Die<br />

Geschwindigkeit Ihres Netzwerks wird nie höher sein, als die eingesetzten Medien es zulassen. Wenn<br />

Sie mit einem Netzwerk arbeiten, sollten Sie den Durchsatz ermitteln und entscheiden, ob dieser<br />

Durchsatz für die Benutzer ausreichend ist.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Das OSI-Modell<br />

Das Schichtenkonzept<br />

Seite 15 von 75<br />

Mit Hilfe von Schichten können Sie leichter verstehen, was während des Datenflusses zwischen<br />

Computern geschieht. In der Grafik sehen Sie die verschiedenen Aspekte, die bei einem Fluß von<br />

Elementen eine Rolle spielen. Vier Schichten (willkürliche Zahl) erleichtern das Verständnis der<br />

Einzelheiten.<br />

Die menschliche Kommunikation bietet ein Beispiel dafür, wie Sie mit Hilfe von Schichten einen<br />

alltäglichen Sachverhalt analysieren können. Wenn Sie einen Gedanken haben, den Sie einer anderen<br />

Person mitteilen möchten, überlegen Sie sich zunächst (meist unterbewußt), wie Sie diesen Gedanken in<br />

Worte fassen können, dann treffen Sie die eigentliche Wortwahl und teilen schließlich Ihren Gedanken<br />

der anderen Person mit.<br />

Stellen Sie sich einen Teenager vor, der an einem Ende eines sehr langen Eßtisches sitzt. Am anderen<br />

Ende des Tisches sitzt, in einiger Entfernung, die Großmutter dieser Person. Der Teenager spricht<br />

Deutsch. Die Großmutter spricht lieber Englisch. Auf dem Tisch ist ein wunderbares Essen angerichtet,<br />

das die Großmutter zubereitet hat. Plötzlich schreit der Teenager aus vollem Halse: "He! Gib mir mal<br />

den Reis!" und beugt sich quer über den Tisch, um danach zu greifen. In vielen Kulturen wird dieses<br />

Verhalten als sehr unhöflich angesehen. Was hätte der Teenager tun sollen, um seine Wünsche in<br />

angemessener Weise zu äußern?<br />

Sie finden leichter eine Antwort auf diese Frage, wenn Sie den Kommunikationsvorgang in Schichten<br />

zerlegen. Da ist zunächst die Absicht - der Teenager möchte Reis; dann die Darstellungsform - die<br />

deutsche Sprache; die Übermittlungs-/Transportmethode - "He, du" und schließlich das Medium -<br />

Schreien (Ton) und quer über den Tisch nach dem Reis greifen (physische Aktion).<br />

Von diesen vier Schichten hindern drei den Teenager daran, seine Absicht in einer geeigneten bzw.<br />

akzeptablen Art und Weise zu kommuninzieren. Die erste Schicht - die Absicht - ist akzeptabel. Die<br />

zweite Schicht (Darstellung) - deutscher statt englischer Satz - und die dritte Schicht (Transport) - laute<br />

Forderung statt höflicher Bitte - entsprechen sicher nicht dem sozialen Verhaltenskodex. Die vierte<br />

Schicht (Medium) - Schreien und über den Tisch greifen, anstatt einen Tischnachbarn höflich um Hilfe<br />

zu bitten, ist in den meisten Situationen ein nicht akzeptables Benehmen.<br />

Indem Sie diese Interaktion in einzelne Schichten zerlegen, können Sie einige Probleme, die bei der<br />

Kommunikation (zwischen Personen oder Computern) auftreten, besser verstehen und leichter<br />

Lösungen finden.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Quelle, Ziel und Datenpaket<br />

Seite 16 von 75<br />

Jegliche Kommunikation in einem Netzwerk entsteht an einer Quelle (Absender) und wird an ein Ziel<br />

(Empfänger) übertragen. Die in einem Netzwerk übertragenen Informationen werden als Daten, Paket<br />

oder Datenpaket bezeichnet. In der Absenderadresse eines Pakets wird der Computer angegeben, der<br />

das Paket sendet. In der Zieladresse wird der Computer angegeben, der das Paket letztendlich<br />

empfangen soll.<br />

Daten sind logisch gruppierte Informationseinheiten, die zwischen Computersystemen übertragen<br />

werden. Sie beinhalten die ursprünglichen Benutzerdaten und andere Elemente, die für eine<br />

zuverlässige Datenkommunikation erforderlich sind. Im Grunde genommen bestehen Computerdaten<br />

aus Binärzahlen oder Bits (d. h. den Ziffern 0 und 1). Da Computer, die ein oder zwei Datenbits<br />

übertragen, nicht sinnvoll sind, werden die Bits in größeren Gruppen zusammengefaßt - in Bytes,<br />

Kilobytes, Megabytes und Gigabytes.<br />

Medium<br />

Im Zusammenhang mit Netzwerken werden Sie immer wieder das Wort "Medium" hören. (Hinweis:<br />

Die Pluralform von Medium lautet Medien.) In Netzwerken versteht man unter Medium das<br />

Übertragungsmedium, über das die Signale übertragen werden. Folgende Medien finden in der<br />

Netzwerktechnik Anwendung:<br />

• Telefonleitungen<br />

• Kategorie 5 UTP-Kupferleitungen [TP...Twisted Pair] (verwendet für 10Base-T-Ethernet)<br />

• Koaxialkabel (verwendet für Kabelfernsehen)<br />

• Glasfaserkabel (dünne Glasfasern, in denen Lichtstrahlen übertragen werden)<br />

• Andere leistungsfähige Kupferkabel<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 17 von 75<br />

Darüber hinaus gibt es zwei weitere, weniger offensichtliche Medien, die bei der<br />

Netzwerkkommunikation jedoch auf jeden Fall zu berücksichtigen sind. Erstens die Atmosphäre<br />

(vorwiegend Sauerstoff, Stickstoff und Wasserdampf), die Radiowellen, Mikrowellen und Licht<br />

überträgt.<br />

Beim zweiten Medium handelt es sich nicht um ein Medium im physikalischen Sinn, sondern um<br />

Muster elektromagnetischer Wellen, die im Vakuum des Weltraums übertragen werden, wo es praktisch<br />

keine Materie, keine Moleküle und keine Atome gibt, über die die Übertragung erfolgen kann.<br />

Kommunikation, die nicht über Drahtleitungen oder Kabel erfolgt, wird als drahtlose oder<br />

Freiraumkommunikation bezeichnet.<br />

Protokoll<br />

Unter einem Protokoll versteht man eine Gruppe von Regeln, die die Kommunikation effizienter<br />

gestalten. Allgemeine Beispiele für Protokolle sind im folgenden aufgeführt:<br />

• Im Parlament ermöglichen bestimmte Regeln für Wortmeldungen bzw. Redebeiträge, dass<br />

Hunderte von Abgeordneten, die alle ihre Meinung äußern möchten, der Reihe nach<br />

Gelegenheit erhalten, ihre Vorstellungen in einer geordneten Art und Weise vorzutragen.<br />

• Im Straßenverkehr blinken Autofahrer normalerweise, wenn sie z. B. nach links abbiegen<br />

möchten. Wenn sie dies nicht täten, würde auf den Straßen das Chaos herrschen.<br />

• Im Luftverkehr befolgen die Piloten spezielle Regeln für die Kommunikation mit den Piloten<br />

anderer Flugzeuge und mit der Flugaufsicht am Boden.<br />

• Am Telefon meldet sich jemand mit "Hallo", dann sagt die anrufende Person: "Hallo, hier<br />

ist...", und so geht der Dialog hin und her.<br />

Eine technische Definition von Protokoll für die Datenkommunikation lautet: Ein Satz von Regeln oder<br />

eine Vereinbarung, der/die das Format und die Übertragungsart der Daten festlegt. Schicht n auf einem<br />

Computer kommuniziert mit Schicht n auf einem anderen Computer. Die für diese Kommunikation<br />

geltenden Regeln und Konventionen werden zusammen als Schicht-n-Protokoll bezeichnet.<br />

Die Entwicklung des ISO-Netzwerkstandards<br />

Die ersten Entwicklungen auf dem Gebiet der LANs (Local Area Networks), MANs (Metropolitan<br />

Area Networks) und WANs (Wide Area Networks) waren in vieler Hinsicht chaotisch. In den frühen<br />

80er Jahren wurden in der Netzwerkentwicklung bedeutende Fortschritte erzielt. Als die Unternehmen<br />

erkannten, welche finanziellen Einsparungen und Produktivitätssteigerungen mit Hilfe der<br />

Netzwerktechnologie möglich waren, bauten sie sehr schnell neue Netzwerke auf oder erweiterten<br />

bestehende, d. h., sie reagierten unmittelbar auf die Markteinführung neuer Netzwerktechnologien und -<br />

produkte. Mitte der 80er Jahre waren dann die Folgen des zu schnellen Wachstums zu spüren. Die<br />

Netzwerke mit ihren verschiedenen technischen Spezifikationen und Implementierungen konnten<br />

immer weniger miteinander kommunizieren. Die einzige Möglichkeit, die Nachteile des Einsatzes<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 18 von 75<br />

firmenspezifischer Netzwerkprodukte zu umgeben, bestand für die Hersteller und Anbieter in der<br />

Netzwerkbranche darin, sich auf eine Reihe von Netzwerkstandards zu einigen.<br />

Die Internationale Organisation für Normung (International Organization for Standardization, ISO)<br />

untersuchte Netzwerkkonzepte wie DECNet, SNA und TCP/IP, um Regeln definieren zu können. Als<br />

Ergebnis dieser Forschungsarbeiten schuf die ISO ein Netzwerkmodell, auf dessen Grundlage die<br />

Hersteller Netzwerke anbieten können, die mit anderen Netzwerken kompatibel sind und deshalb mit<br />

ihnen zusammenarbeiten können. Mit dem OSI-Referenzmodell (Hinweis: Nicht zu verwechseln mit<br />

ISO) entwickelten sie 1984 ein beschreibendes Modell. Dieses Modell stellte den Herstellern ein Reihe<br />

von Standards zur Verfügung, die für eine bessere Kompatibilität und Interoperabilität der<br />

verschiedenen Netzwerktechnologien sorgten, die von den zahlreichen Unternehmen weltweit<br />

angeboten wurden.<br />

Die Aufgabe des OSI-Referenzmodells<br />

Das OSI-Referenzmodell ist das wichtigste Modell für die Netzwerkkommunikation. Obwohl es auch<br />

andere Modelle gibt, lehnen die meisten Netzwerkhersteller heutzutage ihre Produkte an das OSI-<br />

Referenzmodell an, insbesondere, wenn sie Benutzer für den Einsatz ihrer Produkte schulen möchten.<br />

Sie sehen es als das beste verfügbare Hilfsmittel an, um Personen in Netzwerktechnik zu schulen.<br />

Anhand des OSI-Referenzmodells können die Benutzer die Netzwerkfunktionen erkennen, die auf jeder<br />

der Schichten vorkommen. Es veranschaulicht die Datenübertragung innerhalb eines Netzwerks. In<br />

diesem Modell wird grafisch dargestellt, wie Informationen oder Daten aus Anwendungsprogrammen<br />

(z. B. Tabellenkalkulation, Textverarbeitung usw.) über ein Netzwerkmedium (z. B. Drahtleitungen<br />

usw.) an ein anderes Anwendungsprogramm auf einem anderen Computer übertragen werden, selbst<br />

wenn Sender und Empfänger mit unterschiedlichen Netzwerktypen arbeiten.<br />

Im OSI-Referenzmodell gibt es sieben numerierte Schichten, von denen jede eine bestimmte<br />

Netzwerkfunktion darstellt. Diese Trennung der Netzwerkfunktionen wird als Schichtung bezeichnet.<br />

Die Aufspaltung eines Netzwerks in diese sieben Schichten bietet folgende Vorteile:<br />

• Aufteilung der komplizierten Zusammenhänge des Netzwerkbetriebs in weniger komplexe<br />

Elemente<br />

• Definition von Standardschnittstellen für Plug-and-Play-Kompatibilität und die Integration von<br />

Produkten verschiedener Hersteller<br />

• Möglichkeit für Ingenieure, die verschiedenen modularen Funktionen innerhalb des Netzwerks<br />

spezifisch zu gestalten und ihre Symmetrie zu fördern, damit sie untereinander optimal<br />

zusammenarbeiten<br />

• Änderungen innerhalb eines Bereichs wirken sich nicht auf andere Bereiche aus, wodurch die<br />

Entwicklung einzelner Bereiche beschleunigt wird<br />

• Aufteilung des komplexen Internetworking in leichter verständliche Betriebsbereiche<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Die sieben Schichten des OSI-Modells<br />

Seite 19 von 75<br />

Das Problem der Datenübertragung zwischen Computern wird im OSI-Referenzmodell in sieben<br />

kleinere und leichter handhabbare Problemstellungen unterteilt. Jede dieser sieben kleineren<br />

Problemstellungen wird im Modell durch eine eigene Schicht dargestellt. Das OSI-Referenzmodell<br />

besteht aus den folgenden sieben Schichten:<br />

Schicht 1: Bitübertragungsschicht<br />

Schicht 2: Sicherungsschicht<br />

Schicht 3: Vermittlungsschicht<br />

Schicht 4: Transportschicht<br />

Schicht 5: Sitzungsschicht<br />

Schicht 6: Darstellungsschicht<br />

Schicht 7: Anwendungsschicht<br />

Mit Hilfe der folgenden Eselsbrücke können Sie sich die englischen Namen der Schichten vielleicht<br />

leichter merken:<br />

All Application Layer<br />

People Presentation Layer<br />

Seem Session Layer<br />

To Transport Layer<br />

Need Network Layer<br />

Data Data-Link Layer<br />

Processing Physical Layer<br />

Jede einzelne OSI-Schicht muß eine festgelegte Reihe von Funktionen erfüllen, damit die<br />

Kommunikation einwandfrei erfolgen kann.<br />

Die sieben Schichten und ihre Funktionen lassen sich wie folgt beschreiben:<br />

Schicht 7: Anwendungsschicht<br />

Die Anwendungsschicht ist die OSI-Schicht, mit der der Benutzer in Berührung kommt; sie stellt den<br />

Anwendungen des Benutzers Netzwerkdienste zur Verfügung. Im Gegensatz zu den anderen Schichten<br />

stellt sie keiner anderen OSI-Schicht Dienste zur Verfügung, sondern nur den Anwendungen außerhalb<br />

des eigentlichen OSI-Modells. Zu diesen Anwendungen gehören zum Beispiel Tabellenkalkulationsund<br />

Textverarbeitungsprogramme sowie Banken-Software.<br />

Die Anwendungsschicht ermittelt und realisiert die Verfügbarkeit von potentiellen<br />

Kommunikationspartnern, synchronisiert zusammenarbeitende Anwendungen und sorgt für die<br />

Einigung auf Verfahren zur Fehlerbehebung und Steuerung der Datenintegrität. Sie entscheidet auch, ob<br />

für die beabsichtigte Kommunikation ausreichend Ressourcen verfügbar sind. Wenn Sie sich ein<br />

Stichwort für die Schicht 7 merken möchten, können Sie an Browser denken.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Schicht 6: Darstellungsschicht<br />

Seite 20 von 75<br />

Die Darstellungsschicht sorgt dafür, dass die Daten, die von der Anwendungsschicht eines Systems<br />

gesendet werden, von der Anwendungsschicht auf einem anderen System gelesen werden können. Falls<br />

erforderlich, agiert die Darstellungsschicht als Übersetzer zwischen verschiedenen<br />

Datendarstellungsformaten, indem sie ein für beide Systeme verständliches Datendarstellungsformat<br />

verwendet. Wenn Sie sich ein paar Stichworte zur Schicht 6 merken möchten, können Sie an<br />

Kodierung, Datendarstellung und ASCII denken.<br />

Schicht 5: Sitzungsschicht<br />

Wie der Name schon sagt, baut die Sitzungsschicht die Sessions zwischen Anwendungen auf, verwaltet<br />

und beendet sie. Als "Sessions" werden die Dialoge zwischen zwei oder mehr Darstellungsentitäten<br />

bezeichnet. Die Sitzungsschicht stellt ihre Dienste der Darstellungsschicht zur Verfügung. Darüber<br />

hinaus synchronisiert die Sitzungsschicht den Dialog zwischen Entitäten der Darstellungsschicht und<br />

verwaltet deren Datenaustausch. Zusätzlich zu Grundregeln für die Konversation (Sessions) bietet die<br />

Sitzungsschicht Maßnahmen für den Datenversand, die Class of Service und die<br />

Ausnahmeberichterstellung bei Problemen auf der Sitzungsschicht, der Darstellungsschicht und der<br />

Anwendungsschicht. Wenn Sie sich ein paar Stichworte für die Schicht 5 merken möchten, können Sie<br />

an Dialoge und Konversation denken.<br />

Schicht 4: Transportschicht<br />

Die Transportschicht segmentiert Daten und setzt sie wieder zu einem Datenstrom zusammen. Die<br />

Grenze zwischen der Sitzungsschicht und der Transportschicht können Sie sich als Grenze zwischen<br />

Protokollen auf der Netztransport- und auf der Host-Ebene vorstellen. Während die Anwendungs-, die<br />

Darstellungs- und die Sitzungsschicht für Vorgänge auf der Anwendungsebene verantwortlich sind,<br />

sind die unteren drei Schichten für Belange des Datentransports zuständig.<br />

Die Transportschicht versucht, einen Datentransportdienst bereitzustellen, der die oberen Schichten von<br />

Einzelheiten der Transportimplementierung befreit. Insbesondere Aspekte wie die Realisierung eines<br />

zuverlässigen Datentransports innerhalb eines Internetworks werden von der Transportschicht<br />

abgedeckt. Die Transportschicht sorgt für einen zuverlässigen Dienst, indem sie Mechanismen für den<br />

Aufbau, die Aufrechterhaltung und die ordnungsgemäße Beendung virtueller Verbindungen, die<br />

Erkennung und Behebung von Transportfehlern und die Datenflußsteuerung bereitstellt, damit ein<br />

System ein anderes nicht mit Daten überflutet. Wenn Sie sich ein paar Stichworte für die Schicht 4<br />

merken möchten, können Sie an Dienstgüte und Zuverlässigkeit denken.<br />

Schicht 3: Vermittlungsschicht<br />

Die Vermittlungsschicht ist eine komplexe Schicht, die für Verbindung und die Pfadauswahl zwischen<br />

zwei Endsystemen sorgt, die sich in Netzwerken an verschiedenen geografischen Standorten befinden<br />

können. Wenn Sie sich ein paar Stichworte für die Schicht 3 merken möchten, können Sie an<br />

Pfadauswahl, Switching, Adressierung und Routing denken.<br />

Schicht 2: Sicherungsschicht<br />

Die Sicherungsschicht sorgt für zuverlässige Übertragung der Daten über eine physische Verbindung.<br />

Daher ist die Sicherungsschicht für die physische Adressierung (im Gegensatz zur Netzwerk- oder<br />

logischen Adressierung), die Netzwerktopologie, die Leitungsdisziplin (wie Endssysteme die<br />

Netzwerkverbindung nutzen), die Benachrichtigung bei Fehlern, die Übertragung der Frames in der<br />

richtigen Reihenfolge und die Flußkontrolle zuständig. Wenn Sie sich ein paar Stichworte für die<br />

Schicht 2 merken möchten, können Sie an Benennung, Frame-Erstellung und Media Access Control<br />

denken.<br />

Schicht 1: Bitübertragungsschicht<br />

Die Bitübertragungsschicht definiert die elektrischen, mechanischen, prozeduralen und funktionalen<br />

Spezifikationen für die Aktivierung, Aufrechterhaltung und Deaktivierung der physischen Verbindung<br />

zwischen Endsystemen. Zu den Spezifikationen der Bitübertragungsschicht gehören Spannungspegel,<br />

das Timing, Datenraten, maximale Übertragungsentfernungen, physische Verbinder und andere<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 21 von 75<br />

verwandte Attribute. Wenn Sie sich ein paar Stichworte für die Schicht 1 merken möchten, können Sie<br />

an Signale und Medien denken.<br />

Kapselung<br />

Mit Hilfe der Kapselung übertragen Computer Daten. Sie wissen bereits, dass jegliche Kommunikation<br />

in einem Netzwerk zwischen einer Quelle (Absender) und einem Ziel (Empfänger) erfolgt und dass die<br />

in einem Netzwerk übertragenen Informationen als Daten oder Datenpakete bezeichnet werden. Wenn<br />

ein Computer (Host A) Daten an einen anderen Computer (Host B) senden will, müssen die Daten<br />

zunächst zu Datenpaketen gepackt werden. Dieser Vorgang wird Kapselung genannt. Anschließend<br />

durchlaufen die Daten die verschiedenen Schichten des OSI-Modells und werden mit Headern,<br />

Endmarken und weiteren Angaben versehen. Sehen Sie sich die Schichtendiagramme an, um zu sehen,<br />

wo die Kapselung erfolgt. (Hinweis: Das Wort "Header" zeigt an, dass Adreßdaten hinzugefügt wurden.<br />

Während die Netzwerke den Benutzern ihre Dienste zur Verfügung stellen, erfolgt das Packen und der<br />

Fluß der ausgetauschten Daten durch Umwandlungen. Das folgende Beispiel für die Kapselung<br />

veranschaulicht die fünf Umwandlungsschritte, die Netzwerke durchführen müssen.<br />

1. Daten zusammenstellen. Wenn ein Benutzer eine<br />

E-Mail-Nachricht sendet, werden die alphanumerischen<br />

Zeichen dieser Nachricht in Daten umgewandelt, die im<br />

Internetwork übertragen werden können<br />

2. Daten für den Transport zwischen den Endsystemen<br />

packen. Die Daten sind dann für den Transport im<br />

Internetwork zu Datenpaketen "gepackt". Mit Hilfe von<br />

Segmenten stellt die Transportfunktion sicher, dass die<br />

E-Mail-Systeme an beiden Enden zuverlässig<br />

miteinander kommunizieren.<br />

3. Netzwerkadresse an den Header anhängen<br />

(hinzufügen). Die Daten werden in ein Paket oder<br />

Datagramm gestellt, das einen Netzwerk-Header mit<br />

der logischen Adresse des Absenders und des<br />

Empfängers (Ziels) enthält. Anhand der Adressen<br />

können aktive Netzkomponenten die Datenpakete auf<br />

einem gewählten Pfad über das Netzwerk senden.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

4. Lokale Adresse an den Header für die<br />

Sicherungsschicht anhängen (hinzufügen). Jede<br />

Station am Netz muß das Paket in einen Frame kapseln.<br />

Der Frame ermöglicht die Verbindung zur nächsten<br />

direkt angeschlossenen Station auf diesem Pfad. Das<br />

Framing ist für jedes Gerät im gewählten Netzwerkpfad<br />

erforderlich, damit es eine Verbindung zum nächsten<br />

Gerät herstellen kann.<br />

Seite 22 von 75<br />

5. Für die Übertragung in Bits umwandeln. Zur<br />

Übertragung über das Medium (normalerweise eine<br />

Leitung) muß der Frame in ein Muster aus den Ziffern<br />

Eins und Null (Bits) umgewandelt werden. Aufgrund<br />

eines Taktsignals können die Geräte diese Bits bei der<br />

Übertragung über das Medium unterscheiden. Entlang<br />

des verwendeten Pfads können verschiedene Medien<br />

im Internetwork eingesetzt werden. Eine E-Mail-<br />

Nachricht kann z. B. aus einem LAN abgesendet<br />

werden, dann einen Campus-Backbone passieren und<br />

anschließend über eine WAN-Verbindung übertragen<br />

werden, bis sie ihr Ziel in einem anderen entfernten<br />

LAN erreicht. Während die Daten das OSI-Modell durchlaufen, werden Header und Endmarken<br />

hinzugefügt.<br />

Die Bedeutung des TCP/IP-Modells<br />

Obwohl das OSI-Modell weltweit anerkannt ist, bilden das TCP/IP-Referenzmodell und der TCP/IP-<br />

Protokoll-Stack den technisch offenen Standard, auf dessen Grundlage sich das Internet entwickelt hat.<br />

TCP/IP ermöglicht die Kommunikation zwischen zwei Computern überall auf (und außerhalb) der Welt<br />

mit nahezu Lichtgeschwindigkeit und ist historisch ebenso bedeutend wie die Standards, die für die<br />

erfolgreiche Entwicklung in der Telefon-, Elektrotechnik-, Schienenverkehrs-, Fernseh- und Video-<br />

Industrie verantwortlich sind.<br />

Das US-Verteidigungsministerium hat das TCP/IP-Modell geschaffen, um über ein Netzwerk zu<br />

verfügen, das unter allen Bedingungen, selbst während eines Atomkriegs, funktioniert. Stellen Sie sich<br />

die Welt während eines Krieges vor, ein Durcheinander aus sich überschneidenden Verbindungen -<br />

Leitungen, Mikrowellen-, Glasfaser- und Satellitenverbindungen. In diesem Szenario sollen Daten (in<br />

Form von Paketen) fließen, ungeachtet der Gegebenheiten an einem bestimmten Knoten oder Netzwerk<br />

im Internetwork (das in diesem Fall möglicherweise durch den Krieg zerstört wurde). Das<br />

Verteidigungsministerium will seine Datenpakete jederzeit und ungeachtet der Rahmenbedingungen<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 23 von 75<br />

von jedem beliebigen Punkt an jeden beliebigen anderen Punkt übertragen können. Aus dieser<br />

schwierigen Entwicklungsvorgabe ist das TCP/IP-Modell hervorgegangen, das sich seither zu dem<br />

Standard entwickelt hat, auf dem das Internet basiert.<br />

Wenn Sie sich mit den Schichten beschäftigen, sollten Sie die ursprüngliche Absicht für die<br />

Entwicklung des Internets nicht vergessen; dadurch werden manche Gegebenheiten leichter<br />

verständlich.<br />

Das TCP/IP-Modell besteht aus vier Schichten: der Anwendungsschicht, der Transportschicht, der<br />

Internet-Schicht und der Vermittlungsschicht.<br />

Anwendungsschicht<br />

Die Entwickler des TCP/IP waren der Ansicht, dass Protokolle höherer Ebenen Einzelheiten der<br />

Sitzungs- und der Darstellungsschicht enthalten sollten und schufen einfach eine Anwendungsschicht,<br />

die Protokolle höherer Ebenen sowie Darstellungs-, Kodierungs- und Dialogsteuerungsaspekte abdeckt.<br />

TCP/IP vereinigt alle anwendungsrelevanten Aspekte in einer Schicht und geht davon aus, dass die<br />

Daten ordnungsgemäß für die nächste Schicht gepackt werden.<br />

Transportschicht<br />

Die Transportschicht ist für Aspekte der Dienstgüte zuständig, wie z. B. Zuverlässigkeit, Flußkontrolle<br />

und Fehlerbehebung. Eines ihrer Protokolle, das Transmission Control Protocol (TCP), bietet<br />

hervorragende und flexible Methoden für eine zuverlässige, reibungslose und weitgehend fehlerfreie<br />

Netzwerkkommunikation. TCP ist ein verbindungsorientiertes Protokoll. Es führt den Dialog zwischen<br />

der Quelle und dem Ziel und packt dabei die Daten der Anwendungsschicht in Segmente genannte<br />

Einheiten. Verbindungsorientiert bedeutet nicht, dass die kommunizierenden Computer durch eine<br />

Leitung verbunden sind (Leitungsvermittlung). Es bedeutet vielmehr, dass die Segmente der Schicht 4<br />

für einige Zeit hin und her übertragen werden.<br />

Internet-Schicht<br />

Die Aufgabe der Internet-Schicht besteht darin, Quellpakete aus einem beliebigen Netzwerk innerhalb<br />

eines Internetworks sicher an ein Ziel zu übertragen, unabhängig vom gewählten Pfad und den<br />

verwendeten Netzwerken. Das für diese Schicht zuständige Protokoll wird Internet Protocol (IP)<br />

genannt.Die Ermittlung des optimalen Pfades und die Paketvermittlung (Packet Switching) erfolgen in<br />

dieser Schicht. Sie können bei dieser Schicht an den Postversand denken. Wenn Sie einen Brief<br />

verschicken, wissen Sie auch nicht, auf welchem Weg er seinen Empfänger erreicht (viele verschiedene<br />

Wege sind möglich), aber Sie sind daran interessiert, dass er ankommt.<br />

Netzwerkschicht<br />

Der Name dieser Schicht ist sehr weit gefaßt und ein wenig verwirrend. Diese Schicht wird auch als<br />

"Host-Netzwerk-Schicht" bezeichnet. Diese Schicht ist für alle Aspekte zuständig, die es einem IP-<br />

Paket ermöglichen, zunächst eine und dann eine weitere physische Verbindung aufzubauen. Dazu<br />

gehören alle Einzelheiten der LAN- und WAN-Technologie sowie die Einzelheiten der<br />

Bitübertragungs- und der Sicherungsschicht des OSI-Modells.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Protokollübersicht von TCP/IP<br />

Seite 24 von 75<br />

Das abgebildete Diagramm wird als Protokollgrafik bezeichnet. Darin sehen Sie alle gebräuchlichen<br />

Protokolle, die im TCP/IP-Referenzmodell definiert sind. In der Anwendungsschicht sind verschiedene<br />

Netzwerkaufgaben zu sehen, die Sie vielleicht nicht wiedererkennen, aber als Internet-Benutzer<br />

wahrscheinlich täglich in Anspruch nehmen. Zu diesen Anwendungen gehören:<br />

• File Transport Protocol (FTP)<br />

• Hypertext Transfer Protocol (HTTP)<br />

• Simple Mail Transport Protocol (SMTP)<br />

• Domain Name Service (DNS)<br />

• Trivial File Transport Protocol (TFTP).<br />

Das TCP/IP-Modell legt in der Anwendungsschicht wert auf eine maximale Flexibilität für Software-<br />

Entwickler.<br />

Zu der Transportschicht gehören zwei Protokolle - Transmission Control Protocol (TCP) und User<br />

Datagram Protocol (UDP).<br />

Die unterste Schicht, die Netzwerkschicht, bezieht sich auf die eingesetzte LAN- oder WAN-<br />

Technologie.<br />

Im TCP/IP-Modell gibt es nur ein Netzwerkprotokoll - Internet Protocol oder IP, und zwar unabhängig<br />

von der Anwendung, die die Netzwerkdienste anfordert, und dem verwendeten Transportprotokoll. Das<br />

war eine grundlegende Entscheidung beim Entwurf von TCP/IP. IP dient als universelles Protokoll, mit<br />

dem alle Computer an beliebigen Orten und zu beliebigen Zeiten miteinander kommunizieren können.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 25 von 75<br />

Lokale Netze (Local Area Network, LAN)<br />

Das in der Grafik abgebildete Diagramm bezeichnet man als Topologie. Hier ist ein nicht zu komplexes<br />

LAN abgebildet, mit dem z. B. Schulen oder kleinere Unternehmen arbeiten. Die Grafik setzt sich aus<br />

vielen Symbolen und Netzwerkkonzepten zusammen, mit denen Sie sich vertraut machen werden.<br />

Die Topologie umfaßt einen Router und eine Verbindung zum Internet. Sie lernen die einzelnen<br />

Symbole für die Geräte kennen, und machen sich mit folgenden Begriffen vertraut:<br />

• Physikalische Eigenschaften<br />

• Funktionen eines Netzwerks<br />

• OSI-Schichten, auf denen Geräte arbeiten<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 26 von 75<br />

Symbol, Funktion, Erscheinungsbild und OSI-<br />

Schicht von Computern, Clients, Servern,<br />

relationalen Datenbanken und Druckern<br />

Clients, Server, relationale Datenbanken und Drucker sind als Gruppe dargestellt, da sie eine wichtige<br />

Rolle als "Benutzer" des LANs spielen. Weitere Peripheriegeräte sind z. B. Scanner, Plotter und<br />

Telefone. In der Grafik hat jedes Gerät sein eigenes Symbol. Eine passendere Bezeichnung dafür wäre<br />

allerdings Piktogramm. Durch die offensichtliche Ähnlichkeit mit den Geräten wird der Betrachter sehr<br />

an das Gerät selber erinnert. Obwohl es für die einzelnen Geräte innerhalb der Netzwerkindustrie keine<br />

Standardsymbole gibt, sind die Darstellungen doch relativ offensichtlich.<br />

Über Computer können die Benutzer innerhalb eines LANs auf eine fast unbegrenzte Zahl von<br />

Anwendungen zugreifen. Mit Hilfe moderner Software und der Mikroelektronik können Sie<br />

Textverarbeitungs-, Präsentations-, Tabellenkalkulations- und Datenbankprogramme ausführen - und<br />

das bei sehr niedrigen Kosten. Mit Hilfe eines Web-Browsers erhalten Sie über das World Wide Web<br />

fast sofortigen Zugriff auf Informationen. Sie können E-Mails senden, Grafiken bearbeiten, Daten in<br />

Datenbanken abspeichern, sich mit Spielen vergnügen und mit anderen Benutzern weltweit<br />

kommunizieren. Jeden Tag gibt es neue Anwendungen.<br />

Der Schlüssel zu all diesen Möglichkeiten liegt in einer mehr oder weniger standardisierten und<br />

preisgünstigen Hardware-Komponente (dem Computer), mit dem Sie all diese Dinge erledigen können.<br />

Peripheriegeräte erweitern Ihre Möglichkeiten. Mit Peripheriegeräten kann der Computer:<br />

• Ihnen zuhören<br />

• Spiele mit Ihnen spielen<br />

• Musik abspielen<br />

• Haushaltsgeräte steuern<br />

• Bilder digitalisieren<br />

• Digitale Photos abspeichern<br />

• Bilder und Text einscannen<br />

• Drucken (Die heutigen Drucker sind wesentlich kleiner als jemals zuvor. Außerdem wurde die<br />

Qualität der Ausdrucke verbessert, Farbausdrucke sind möglich, und die Preise der Geräte sind<br />

deutlich gesunken.)<br />

Ein Server (zumindest im Zusammenhang mit einem LAN - ein PC mit einem größeren RAM, höherer<br />

Speicherkapazität und möglicherweise auch einem schnelleren Prozessor als ein durchschnittlicher<br />

Host-PC) stellt den Host-Computern Anwendungen und Daten zur Verfügung und führt<br />

Netzwerkdienste aus, wie z. B. Domain Name System (DNS), mit dem die Domänennamen verwaltet<br />

werden.<br />

Endbenutzer nennen Computer oft Clients, wenn sie über Spezialcomputer, die sogenannten Server,<br />

Programme und Daten verwalten, auf die mehrere Clients zugreifen. Relationale Datenbanken befinden<br />

sich auf Servern und können riesige Mengen von Daten ordnen und speichern.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 27 von 75<br />

Schauen Sie sich einmal mehrere Computer genauer an. Von vorne betrachtet gibt es viele<br />

Unterschiede, die Rückseite der Geräte ist jedoch mehr oder weniger gleich. Diesen Bereich bei<br />

Computern und anderen aktiven Netzwerkkomponenten bezeichnet man als Rückwand.<br />

Hier werden die Verbindungen vom Computer zur Außenwelt hergestellt. Diese Verbindungen werden<br />

u. a. über den seriellen und den parallelen Anschluß hergestellt. In modernen Netzwerken jedoch<br />

übernehmen die Netzwerkkarten diese Aufgabe.<br />

Die Server und Clients sind der Schicht 7 zugeordnet, was bedeutet, dass sie auf allen sieben Schichten<br />

des OSI-Modells arbeiten. Sie führen die gesamte Kapselung und Entkapselung durch, um entsprechend<br />

ihres Aufgabenbereichs E-Mails zu senden, Berichte auszudrucken, Bilder einzuscannen oder auf<br />

Datenbanken zuzugreifen.<br />

Diejenigen, die mit den Abläufen in einem PC vertraut sind, können sich einen Computer als ein<br />

winziges Netzwerk vorstellen, das den Bus und die Erweiterungssteckplätze mit der CPU, dem RAM<br />

und dem ROM verbindet.<br />

Netzwerkkarten in einem LAN<br />

Für Netzwerkkarten gibt es kein Standardsymbol. Immer wenn Sie aktive Netzwerkkomponenten<br />

sehen, die an Netzwerkmedien angeschlossen sind, wird dabei sehr wahrscheinlich eine Netzwerkkarte<br />

oder eine ähnliche Baugruppe verwendet, auch wenn sie in der Regel nicht angezeigt wird. Ein Punkt<br />

innerhalb einer Topologie steht für eine Netzwerkkarte oder eine Schnittstelle (Port), die manche<br />

Aufgaben einer Netzwerkkarte übernimmt.<br />

Eine Netzwerkkarte (Network Interface Card, NIC-Karte) ist eine kleine Leiterplatte, die auf der<br />

Hauptplatine in den Erweiterungssteckplatz am Bus für ein Peripheriegerät gesteckt wird. Sie wird auch<br />

als Netzwerkadapter bezeichnet. Bei Laptop- und Notebook-Computern sind Netzwerkkarten<br />

normalerweise als PCMCIA-Karte ausgeführt. Sie stellt eine Verbindung zwischen Host-Gerät und<br />

Netzwerkmedium her.<br />

Netzwerkkarten werden der Schicht 2 zugeordnet, da jede Netzwerkkarte auf der Welt eine eindeutig<br />

kodierte Bezeichnung hat, die sogenannte MAC-Adresse (Media Access Control). Sie werden später<br />

mehr über diese kodierte Bezeichnung lernen. Wie der Name schon sagt, steuert eine Netzwerkkarte den<br />

Zugriff des Hosts auf das Netzwerkmedium.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 28 von 75<br />

Manchmal arbeitet eine Netzwerkkarte mit einem separaten Transceiver (Transmitter/Receiver)<br />

zusammen. Bei den moderneren Netzwerkkarten ist der Transceiver (er konvertiert elektrische Signale<br />

in andere elektrische oder optische Signale) bereits integriert. Wenn ein separater Transceiver benutzt<br />

wird (z. B., um eine 25-Pin-AUI-Schnittstelle mit einer RJ-45-Buchse zu verbinden oder elektrische in<br />

optische Signale zu konvertieren), wird er als Schicht 1-Gerät bezeichnet, da er keine Adreßdaten oder<br />

Protokolle höherer Ebenen, sondern nur Bits auswertet.<br />

Medien in einem LAN<br />

Für das Medium werden verschiedene Symbole verwendet. Einige Beispiele: Das Ethernet-Symbol ist<br />

in der Regel eine gerade Linie, die durch senkrechte Linien unterteilt wird, während ein Token Ring-<br />

Netzwerk durch einen Kreis mit Symbolen für die verbundenen Host-Computer dargestellt wird. Das<br />

Symbol für FDDI (Fiber Distributed Data Interface) schließlich besteht aus zwei konzentrischen<br />

Kreisen mit Symbolen für die angeschlossenen Geräte.<br />

Die Hauptaufgabe eines Mediums besteht in der Übertragung von Daten in Form von Bits und Bytes in<br />

einem LAN. Im Vergleich zu drahtlosen LANs (bei denen die Datenübertragung über das Medium<br />

Atmosphäre oder Vakuum stattfindet), übermitteln Netzwerkmedien Signale in der Regel über Drähte,<br />

Kabel oder Glasfasern. Netzwerkmedien werden der Schicht 1 eines LANs zugeordnet.<br />

Sie können Computer-Netzwerke mit vielen verschiedenen Medien realisieren. Koaxialkabel,<br />

Glasfaserkabel und sogar die Luft können Signale übertragen. Vorwiegend werden wir uns aber mit<br />

dem Hauptmedium beschäftigen, dem verdrillten Paarkabel der Kategorie 5 (CAT 5 TP).<br />

Funktion von Repeatern in einem LAN<br />

Der Begriff Repeater stammt noch aus den frühen Tagen der visuellen Kommunikation, als eine Person<br />

auf einem Hügel das Signal wiederholte, das sie von der Person auf dem Hügel links neben ihr<br />

empfangen hatte, um es an die Person auf dem Hügel rechts von ihr zu weiterzugeben. Bei<br />

Fernschreibern, Telefonen, Mikrowellen und der optischen Kommunikation werden Signale, die über<br />

weite Strecken übertragen werden, mit Hilfe von Repeatern verstärkt, um zu vermeiden, dass sie sich<br />

abschwächen oder ganz verlorengehen.<br />

Ein Repeater verstärkt und synchronisiert Netzwerksignale auf Bit-Ebene neu. Repeater können als<br />

Singleport-Repeater reine Ein- oder Ausgangsgeräte sein. Mittlerweile haben sich jedoch stapelbare<br />

(modulare) bzw. Multiport-Repeater durchgesetzt, die auch Hubs genannt werden.Repeater werden im<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 29 von 75<br />

OSI-Modell der Schicht 1 zugeordnet, da sie nur auf Bit-Ebene arbeiten und keine anderen Daten<br />

auswerten.<br />

Funktion von Hubs in einem LAN<br />

Ein Hub, auch Multiport-Repeater genannt, hat die Aufgabe, Netzwerksignale für viele Benutzer (4, 8<br />

oder sogar 24 Benutzer) auf Bit-Ebene zu verstärken und zu synchronisieren. Den dafür verwendeten<br />

Vorgang nennt man Konzentration. Wenn mehrere Geräte (z. B. Hosts) mit einem gemeinsam<br />

benutzten Gerät (z. B. einem Server) verbunden werden sollen und dieser Server nur über eine<br />

Netzwerkkarte verfügt, können Sie einen Hub einsetzen.<br />

Einige Hubs haben ihre Schnittstellen (Anschlüsse) auf der Rückseite, während sie sich bei anderen<br />

Geräten an der Vorderseite befinden. Einige Hubs bezeichnet man als passive Geräte, da sie die Signale<br />

lediglich für mehrere Benutzer aufspalten. Die meisten modernen Hubs sind aktiv, d. h., sie beziehen<br />

Energie aus einer Stromversorgung und nutzen sie zur Verstärkung der Netzwerksignale. Einige Hubs<br />

haben Konsolenanschlüsse, d. h., sie sind programmierbare Hubs und können verwaltet werden. Viele<br />

Hubs bezeichnet man als unintelligente Hubs, da sie eingehende Netzwerksignale lediglich<br />

entgegennehmen und für alle Ports verstärken. Daraus entstand auch der Begriff Multiport-Repeater.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 30 von 75<br />

Hubs werden der Schicht 1 zugeordnet, da sie nur Bits und keine Daten aus anderen Schichten des OSI-<br />

Modells verarbeiten.<br />

Innerhalb eines Token Ring-Netzwerks übernimmt die Media Access Unit (MAU) die Rolle des Hubs.<br />

Rein äußerlich ähnelt sie einem Hub. MAUs werden auch der Schicht 1 zugeordnet.<br />

Funktion von Bridges in einem LAN<br />

Das Symbol für eine Bridge, das einer Hängebrücke ähnelt, stammt noch aus der Anfangszeit der<br />

Bridging-Geräte, die den Datenaustausch mit bis dahin nicht eingebundenen Teilen des Netzwerks<br />

ermöglichen und dadurch den Datenfluß einschränken.<br />

Eine Bridge filtert den Verkehr in einem LAN (Local Area Network) und stellt sicher, dass lokaler<br />

Datenverkehr innerhalb lokaler Bereiche verbleibt. Gleichzeitig ermöglicht sie aber die Verbindung zu<br />

anderen Teilen (Segmenten) des LANs für Daten, die an das LAN gesendet wurden. Sie fragen sich<br />

jetzt vielleicht, wie die Bridge zwischen lokalem und nicht lokalem Verkehr unterscheiden kann.<br />

Würden Sie einem Briefzusteller diese Frage stellen, bekämen Sie vermutlich die gleiche Antwort:<br />

Ausschlaggebend sind der Name und die Adresse. Jedes Netzwerkgerät hat auf der Netzwerkkarte eine<br />

eindeutige MAC-Adresse, die für die Bridge als Anhaltspunkt dient.<br />

Das Aussehen der verschiedenen Bridges unterscheidet sich von Typ zu Typ. Obwohl Router und<br />

Switches mittlerweile viele Funktionen der Bridges übernommen haben, spielen sie in vielen<br />

Netzwerken noch immer eine wichtige Rolle. Um das Konzept von Routern und Switches verstehen zu<br />

können, müssen Sie sich zunächst mit der Funktionsweise von Bridges vertraut machen.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 31 von 75<br />

Die Bridge wird der Schicht 2 zugeordnet, da sie für die Entscheidung, welche Daten weitergegeben<br />

werden müssen, Daten aus dieser Schicht auswertet.<br />

Funktion von Switches in einem LAN<br />

Das Symbol für einen Switch läßt erkennen, dass hier Daten in zwei Richtungen fließen. Die nach innen<br />

zeigenden Pfeile bei diesem Symbol stehen für Daten, die vom Router entgegengenommen werden,<br />

während die nach außen weisenden Pfeile für Daten stehen, die vom Router weiter- oder umgeleitet<br />

werden.<br />

Auf den ersten Blick sehen Switches wie Hubs aus, da sie u. a. die Verbindungen von mehreren Geräten<br />

untereinander im Netzwerk an einem bestimmten Punkt herstellen.<br />

An der Vorderseite eines Switches befinden sich die Schnittstellen (Anschlüsse) und an der Rückseite<br />

üblicherweise der EIN/AUS-Schalter, der Stromanschluß und ein Konsolenanschluß, über den der<br />

Switch konfiguriert wird.<br />

Ein Switch konzentriert die Konnektivität und hält dabei die Bandbreite konstant. Im Augenblick<br />

genügt es, sich den Switch als ein Gerät vorzustellen, das die Konnektivität eines Hubs bietet und<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 32 von 75<br />

zugleich wie eine Bridge den Datenaustausch an jedem Anschluß regelt. Er leitet Datenpakete von den<br />

Eingängen (Schnittstellen) an die Ausgänge weiter und stellt dabei jedem Anschluß die gesamte<br />

Bandbreite zur Verfügung. Mehr darüber erfahren Sie später.<br />

Ein Switch entscheidet anhand der MAC-Adresse über die Weiterleitung der Daten. Sie können sich die<br />

Anschlüsse an einem Switch jeweils als kleine Bridges vorstellen. Aus diesem Grund kann man den<br />

Switch der Schicht 2 zuordnen.<br />

Funktion von Routern in einem LAN<br />

Das Symbol für den Router verdeutlicht seine zwei Hauptaufgaben: Pfadauswahl und Switching<br />

zwischen Router-Routen und Datenpaketen. (Beachten Sie die nach innen und außen zeigenden Pfeile.)<br />

Router sehen von Modell zu Modell anders aus, die Schnittstellen befinden sich aber grundsätzlich auf<br />

der Rückseite. Da jede Schnittstelle eines Routers mit einem anderen Netzwerk oder Netzwerksegment<br />

verbunden ist, wird er als ein Netzkopplungselement bezeichnet.<br />

Ein Router überprüft eingehende Datenpakete, wählt den besten Pfad innerhalb des Netzwerks und<br />

leitet sie dann zum korrekten Ausgangs-Port weiter. Router sind die wichtigsten Geräte zur Regulierung<br />

des Datenverkehrs in großen Netzwerken. Durch sie kann jeder Computer, der über die geeigneten<br />

Protokolle verwendet, mit einem beliebigen Computer auf der ganzen Welt (oder darüber hinaus)<br />

kommunizieren! Sie erfüllen über diese Grundfunktionen hinaus auch noch viele andere Aufgaben.<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Seite 33 von 75<br />

Da Router beim Festlegen des Pfads auf Daten der Schicht 3 - Netzwerkadressen - zugreifen, werden<br />

sie der Schicht 3 zugeordnet. Router können auch verschiedene Technologien der Schicht 2 miteinander<br />

verbinden, wie z. B. Ethernet, Token Ring und FDDI. Aufgrund ihrer Fähigkeit, Wege für Pakete durch<br />

Auswertung der Schicht 3-Adresse zu finden, stellen Router mittlerweile das Rückgrat des Internet dar.<br />

Sie führen das IP-Protokoll aus.<br />

„Die Wolke“<br />

Das Symbol der Wolke steht für ein anderes Netzwerk, womöglich das gesamte Internet. Es zeigt uns,<br />

dass eine Verbindung zu dem anderen Netzwerk (dem Internet) hergestellt werden kann, liefert aber<br />

nicht alle Details dieser Verbindung oder des Netzwerks.<br />

Die physikalischen Funktionen der Wolke sind vielfältig. Zum besseren Verständnis können Sie sich all<br />

die Geräte vorstellen, die Ihren Computer mit einem anderen weit entfernten Computer verbinden, der<br />

sich sogar auf einem anderen Kontinent befinden kann. Kein einzelnes Bild könnte all die Vorgänge<br />

und die Ausrüstung darstellen, die zum Herstellen dieser Verbindung benötigt werden.<br />

Die Wolke steht für eine große Gruppe von Details, die nicht alle für jede Situation oder Beschreibung<br />

zu einem gegebenen Zeitpunkt relevant sind. Für Sie ist es aber nur wichtig zu wissen, wie LANs mit<br />

WANs und mit dem Internet (dem ultimativen WAN) verbunden sind, damit Computer weltweit und<br />

rund um die Uhr miteinander kommunizieren können.<br />

Da die Wolke kein reales Gerät, sondern eine Zusammenstellung mehrerer Komponenten mit ihren<br />

jeweiligen Funktionen darstellt, wird sie den Schichten 1 bis 7 zugeordnet:<br />

© 2000 Networking & Internetworking Ing. H. Steinmetz

Netzwerksegmente<br />

Seite 34 von 75<br />

In einem Netzwerkdiagramm, in dem mehrere LAN-Technologien eingesetzt werden, wird für jede<br />

Technologie ein eigenes Symbol verwendet. Dadurch entsteht der Eindruck, dass das Netzwerk in<br />

Segmente aufgeteilt ist. Diese Segmente sind an der Steuerung des Datenverkehrs in einem Netzwerk<br />

beteiligt und kommen normalerweise dort vor, wo kleinere Netzwerke miteinander verbunden werden,<br />

um ein größeres Netzwerk zu bilden, z. B. in einem Unternehmen oder einer Schule.<br />

Segment ist ein Begriff, den Sie oft hören werden. Im Zusammenhang mit LANs hat der Begriff<br />

Segment eine ganz andere Bedeutung, als im Zusammenhang mit einer PDU (Protocol Data Unit) der<br />

Schicht 4. Hier bezieht es sich auf Segmente im Netzwerk. Manche Leute nennen die Segmente<br />

umgangssprachlich "Kabel", obwohl damit auch Glasfaser, Kupferdraht oder ein drahtloses Medium<br />

gemeint sein können. Die verschiedenen Segmente eines Netzwerks arbeiten wie kleine LANs in einem<br />

großen übergeordneten LAN.<br />

In den Netzwerksegmenten können verschiedene Kabeltypen, wie verdrillte Paarkabel (abgeschirmt und<br />