Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

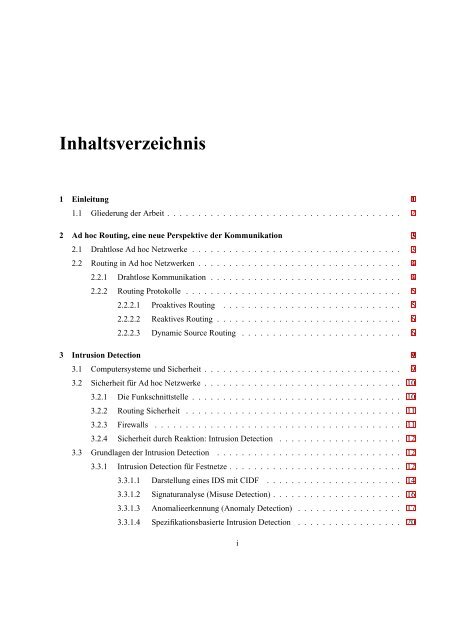

Inhaltsverzeichnis<br />

1 E<strong>in</strong>leitung 1<br />

1.1 Gliederung der Arbeit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2<br />

2 <strong>Ad</strong> hoc Rout<strong>in</strong>g, e<strong>in</strong>e neue Perspektive der Kommunikation 3<br />

2.1 Drahtlose <strong>Ad</strong> hoc Netzwerke . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

2.2 Rout<strong>in</strong>g <strong>in</strong> <strong>Ad</strong> hoc <strong>Netzwerken</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4<br />

2.2.1 Drahtlose Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4<br />

2.2.2 Rout<strong>in</strong>g Protokolle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5<br />

2.2.2.1 Proaktives Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5<br />

2.2.2.2 Reaktives Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6<br />

2.2.2.3 Dynamic Source Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . 6<br />

3 <strong>Intrusion</strong> <strong>Detection</strong> 9<br />

3.1 Computersysteme und Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

3.2 Sicherheit für <strong>Ad</strong> hoc Netzwerke . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10<br />

3.2.1 Die Funkschnittstelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10<br />

3.2.2 Rout<strong>in</strong>g Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

3.2.3 Firewalls . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

3.2.4 Sicherheit durch Reaktion: <strong>Intrusion</strong> <strong>Detection</strong> . . . . . . . . . . . . . . . . . . . . 12<br />

3.3 Grundlagen der <strong>Intrusion</strong> <strong>Detection</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

3.3.1 <strong>Intrusion</strong> <strong>Detection</strong> für Festnetze . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

3.3.1.1 Darstellung e<strong>in</strong>es IDS mit CIDF . . . . . . . . . . . . . . . . . . . . . . 14<br />

3.3.1.2 Signaturanalyse (Misuse <strong>Detection</strong>) . . . . . . . . . . . . . . . . . . . . . 16<br />

3.3.1.3 Anomalieerkennung (Anomaly <strong>Detection</strong>) . . . . . . . . . . . . . . . . . 17<br />

3.3.1.4 Spezifikationsbasierte <strong>Intrusion</strong> <strong>Detection</strong> . . . . . . . . . . . . . . . . . 20<br />

i