Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Mobile Intrusion Detection in Mobilen Ad-Hoc Netzwerken

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

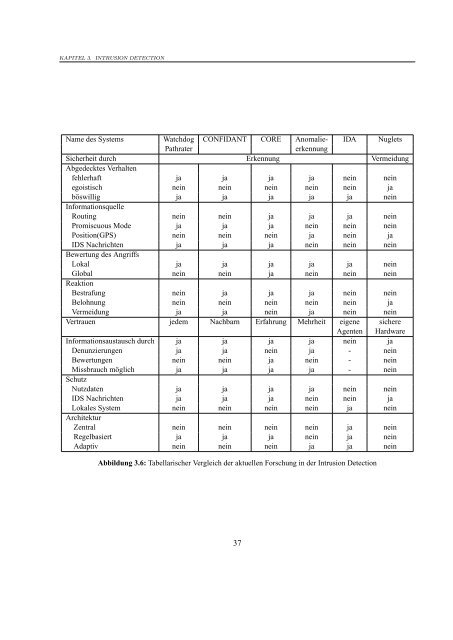

KAPITEL 3. INTRUSION DETECTION<br />

Name des Systems Watchdog CONFIDANT CORE Anomalie- IDA Nuglets<br />

Pathrater erkennung<br />

Sicherheit durch Erkennung Vermeidung<br />

Abgedecktes Verhalten<br />

fehlerhaft ja ja ja ja ne<strong>in</strong> ne<strong>in</strong><br />

egoistisch ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja<br />

böswillig ja ja ja ja ja ne<strong>in</strong><br />

Informationsquelle<br />

Rout<strong>in</strong>g ne<strong>in</strong> ne<strong>in</strong> ja ja ja ne<strong>in</strong><br />

Promiscuous Mode ja ja ja ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong><br />

Position(GPS) ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja ne<strong>in</strong> ja<br />

IDS Nachrichten ja ja ja ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong><br />

Bewertung des Angriffs<br />

Lokal ja ja ja ja ja ne<strong>in</strong><br />

Global ne<strong>in</strong> ne<strong>in</strong> ja ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong><br />

Reaktion<br />

Bestrafung ne<strong>in</strong> ja ja ja ne<strong>in</strong> ne<strong>in</strong><br />

Belohnung ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja<br />

Vermeidung ja ja ne<strong>in</strong> ja ne<strong>in</strong> ne<strong>in</strong><br />

Vertrauen jedem Nachbarn Erfahrung Mehrheit eigene sichere<br />

Agenten Hardware<br />

Informationsaustausch durch ja ja ja ja ne<strong>in</strong> ja<br />

Denunzierungen ja ja ne<strong>in</strong> ja - ne<strong>in</strong><br />

Bewertungen ne<strong>in</strong> ne<strong>in</strong> ja ne<strong>in</strong> - ne<strong>in</strong><br />

Missbrauch möglich ja ja ja ja - ne<strong>in</strong><br />

Schutz<br />

Nutzdaten ja ja ja ja ne<strong>in</strong> ne<strong>in</strong><br />

IDS Nachrichten ja ja ja ne<strong>in</strong> ne<strong>in</strong> ja<br />

Lokales System ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja ne<strong>in</strong><br />

Architektur<br />

Zentral ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja ne<strong>in</strong><br />

Regelbasiert ja ja ja ne<strong>in</strong> ja ne<strong>in</strong><br />

<strong>Ad</strong>aptiv ne<strong>in</strong> ne<strong>in</strong> ne<strong>in</strong> ja ja ne<strong>in</strong><br />

Abbildung 3.6: Tabellarischer Vergleich der aktuellen Forschung <strong>in</strong> der <strong>Intrusion</strong> <strong>Detection</strong><br />

37