Ein Mehrbenutzersystem in der Praxis Netzwerk Linux/Unix

Ein Mehrbenutzersystem in der Praxis Netzwerk Linux/Unix

Ein Mehrbenutzersystem in der Praxis Netzwerk Linux/Unix

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>E<strong>in</strong></strong> <strong>Mehrbenutzersystem</strong> <strong>in</strong> <strong>der</strong> <strong>Praxis</strong><br />

<strong>Netzwerk</strong><br />

L<strong>in</strong>ux/<strong>Unix</strong><br />

Kursunterlagen<br />

-Universitäten Gött<strong>in</strong>gen und Freiburg-<br />

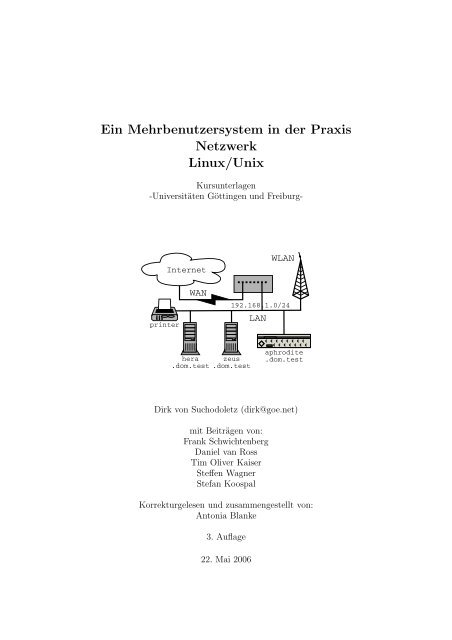

pr<strong>in</strong>ter<br />

Internet<br />

WAN<br />

hera<br />

.dom.test<br />

zeus<br />

.dom.test<br />

LAN<br />

WLAN<br />

192.168.1.0/24<br />

aphrodite<br />

.dom.test<br />

Dirk von Suchodoletz (dirk@goe.net)<br />

mit Beiträgen von:<br />

Frank Schwichtenberg<br />

Daniel van Ross<br />

Tim Oliver Kaiser<br />

Steffen Wagner<br />

Stefan Koospal<br />

Korrekturgelesen und zusammengestellt von:<br />

Antonia Blanke<br />

3. Auflage<br />

22. Mai 2006

Alle <strong>in</strong> diesem Dokument ersche<strong>in</strong>enden Produktnamen dienen nur zu Identifikationszwecken<br />

und s<strong>in</strong>d Eigentum ihrer jeweiligen Besitzer.

Inhaltsverzeichnis<br />

1 <strong>E<strong>in</strong></strong>leitung <strong>Netzwerk</strong> 1<br />

1.1 Zu diesen Unterlagen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1<br />

1.2 Bezeichnung von Dateien und Verzeichnissen . . . . . . . . . . . . . . . . . 2<br />

1.3 Begriffserklärungen - Bereich <strong>Netzwerk</strong> . . . . . . . . . . . . . . . . . . . . . 2<br />

1.4 Begriffserklärungen - Telefonie . . . . . . . . . . . . . . . . . . . . . . . . . 5<br />

2 OSI-Schichtenmodell 9<br />

2.1 Kategorisierungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

2.2 Protokollhierarchien . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

2.2.1 Hierarchie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

2.3 Motivation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10<br />

2.4 Die e<strong>in</strong>zelnen Schichten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

2.4.1 Bitübertragungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

2.4.2 Sicherungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

2.4.3 Vermittlungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

2.4.4 Transportschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

2.4.5 Sitzungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

2.4.6 Darstellungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

2.4.7 Verarbeitungsschicht . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

2.5 Konzepte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

2.5.1 Protokolle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14<br />

2.6 <strong>E<strong>in</strong></strong>ordnungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14<br />

2.7 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15<br />

2.7.1 OSI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15<br />

2.7.2 <strong>Netzwerk</strong>e . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

3 LAN Hardware 17<br />

3.1 Ethernet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17<br />

3.1.1 Ethernet-Adapter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

3.1.2 Koaxialkabelbasierte Netze für 10 MBit . . . . . . . . . . . . . . . . 19<br />

3.1.3 Twisted-Pair-basierte Verkabelungen 10/100 Mbit . . . . . . . . . . . 20<br />

3.1.4 1000 Mbit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20<br />

3.1.5 Ethernet unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . . 20<br />

3.2 Funk-Netze . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22<br />

3.3 TokenR<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24<br />

3.4 <strong>Netzwerk</strong>-Interfaces von L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . 26<br />

3.5 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27<br />

3.5.1 Ethernet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27<br />

3

4 INHALTSVERZEICHNIS<br />

4 WAN Hardware 29<br />

4.1 <strong>E<strong>in</strong></strong>leitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29<br />

4.2 Leistung und Kosten <strong>der</strong> e<strong>in</strong>zelnen Technologien . . . . . . . . . . . . . . . 30<br />

4.2.1 Leistung / Datendurchsatz . . . . . . . . . . . . . . . . . . . . . . . 30<br />

4.2.2 Kosten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

4.3 Telefonnetze . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

4.3.1 Das klassische Telefonnetz . . . . . . . . . . . . . . . . . . . . . . . . 31<br />

4.3.2 Digitale Telefonnetze - ISDN . . . . . . . . . . . . . . . . . . . . . . 31<br />

4.3.3 Mobilfunknetze nach dem GSM-Standard . . . . . . . . . . . . . . . 32<br />

4.3.4 GPRS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

4.3.5 HSCSD . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33<br />

4.3.6 Mobilfunknetze <strong>der</strong> dritten Generation - UMTS . . . . . . . . . . . . 33<br />

4.4 ISDN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34<br />

4.5 Modem . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34<br />

4.6 ADSL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34<br />

4.6.1 Designüberlegungen . . . . . . . . . . . . . . . . . . . . . . . . . . . 35<br />

4.6.2 Übertragungsmethoden . . . . . . . . . . . . . . . . . . . . . . . . . 35<br />

4.6.3 Vorteile <strong>der</strong> neuen Technik . . . . . . . . . . . . . . . . . . . . . . . 36<br />

4.6.4 Benutzung unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . 37<br />

4.7 ATM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37<br />

4.7.1 Die ATM-Zelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38<br />

4.8 FDDI . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40<br />

4.9 Mobilfunknetze . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40<br />

4.9.1 GSM, HSCSD, GPRS und UMTS . . . . . . . . . . . . . . . . . . . 40<br />

4.10 <strong>Netzwerk</strong>adapter für Mobilfunknetze . . . . . . . . . . . . . . . . . . . . . . 41<br />

5 TCP-IP 43<br />

5.1 Schaffung von ”Inter-Nets” . . . . . . . . . . . . . . . . . . . . . . . . . . . 43<br />

5.2 Überblick über TCP/IP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44<br />

5.3 Design . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

5.4 Internet Protocol (IP) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46<br />

5.5 Spezifikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48<br />

5.5.1 IPv4-Standard . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48<br />

5.5.2 Notation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48<br />

5.5.3 Adressbereiche . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

5.5.4 Spezielle IP-Adressen . . . . . . . . . . . . . . . . . . . . . . . . . . 50<br />

5.5.5 Private IP-Adressen . . . . . . . . . . . . . . . . . . . . . . . . . . . 51<br />

5.6 Der IP-Hea<strong>der</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52<br />

5.6.1 Fragmentierung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

5.7 IP-Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

5.7.1 Pr<strong>in</strong>zip <strong>der</strong> IP-Netze . . . . . . . . . . . . . . . . . . . . . . . . . . . 54<br />

5.7.2 Rout<strong>in</strong>g (Die Wege im Netz) . . . . . . . . . . . . . . . . . . . . . . 55<br />

5.7.3 <strong>E<strong>in</strong></strong>faches Hostrout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . 56<br />

5.7.4 Rout<strong>in</strong>gentscheidung . . . . . . . . . . . . . . . . . . . . . . . . . . . 56<br />

5.7.5 Subnett<strong>in</strong>g und Supernett<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . 58<br />

5.7.6 QoS-Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60<br />

5.8 Address Resolution Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . 61<br />

5.8.1 ARP - Hilfsprotokoll des IP . . . . . . . . . . . . . . . . . . . . . . . 61<br />

5.8.2 Funktionsweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62

INHALTSVERZEICHNIS 5<br />

5.8.3 ARP unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64<br />

5.8.4 <strong>E<strong>in</strong></strong>gebaute Sicherheitslücken . . . . . . . . . . . . . . . . . . . . . . 66<br />

5.8.5 Gefahrenabwehr . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68<br />

5.8.6 ARP und doppelte IP-Adressen . . . . . . . . . . . . . . . . . . . . . 69<br />

5.8.7 Proxy-ARP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70<br />

5.8.8 Probleme durch Proxy-ARP . . . . . . . . . . . . . . . . . . . . . . . 71<br />

5.9 ICMP - Internet Control Message Protocol . . . . . . . . . . . . . . . . . . 72<br />

5.10 Doma<strong>in</strong>-Name-Service (DNS) . . . . . . . . . . . . . . . . . . . . . . . . . . 73<br />

5.11 Transmission Control Protocol (TCP) . . . . . . . . . . . . . . . . . . . . . 75<br />

5.12 User Datagram Protocol (UDP) . . . . . . . . . . . . . . . . . . . . . . . . . 77<br />

5.13 Ports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.14 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.14.1 Internets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.14.2 Internet Protokoll / Hea<strong>der</strong> . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.14.3 IP-Netze . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79<br />

5.14.4 Fragmentierung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79<br />

5.14.5 IP-Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80<br />

5.14.6 ARP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80<br />

6 L<strong>in</strong>ux im <strong>Netzwerk</strong> 81<br />

6.1 IP-Konfiguration unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . . 81<br />

6.1.1 Die traditionellen Tools . . . . . . . . . . . . . . . . . . . . . . . . . 81<br />

6.1.2 Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82<br />

6.1.3 Next Generation IP-Config . . . . . . . . . . . . . . . . . . . . . . . 83<br />

6.1.4 Das Kommando ip . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

6.1.5 Erste Schritte mit ip . . . . . . . . . . . . . . . . . . . . . . . . . . . 85<br />

6.2 Weitergehende Anwendungen von IProute2 . . . . . . . . . . . . . . . . . . 86<br />

6.2.1 Weitere Tools . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87<br />

6.2.2 Rout<strong>in</strong>g Policy Database . . . . . . . . . . . . . . . . . . . . . . . . 88<br />

6.2.3 Generelle 2-Wege-Routen . . . . . . . . . . . . . . . . . . . . . . . . 89<br />

6.2.4 Dienste-basiertes Rout<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . 91<br />

6.3 Überprüfung <strong>der</strong> Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . 91<br />

6.4 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91<br />

6.4.1 IP-Konfiguration und Erreichbarkeit . . . . . . . . . . . . . . . . . . 91<br />

6.4.2 Datenverkehr zählen . . . . . . . . . . . . . . . . . . . . . . . . . . . 92<br />

7 DHCP 93<br />

7.1 Automatische IP-Zuweisung . . . . . . . . . . . . . . . . . . . . . . . . . . . 93<br />

7.2 Implementation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93<br />

7.3 DHCP-Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96<br />

7.3.1 DHCP-Standardoptionen . . . . . . . . . . . . . . . . . . . . . . . . 97<br />

7.3.2 DHCP-DNS-Verb<strong>in</strong>dung . . . . . . . . . . . . . . . . . . . . . . . . . 98<br />

7.4 Benutzerdef<strong>in</strong>ierte Optionen . . . . . . . . . . . . . . . . . . . . . . . . . . . 99<br />

7.5 Die Verwendung von Vendor-Code-Identifiern . . . . . . . . . . . . . . . . . 100<br />

7.6 DHCP-Client . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101<br />

7.7 DHCP mit LDAP-Backend . . . . . . . . . . . . . . . . . . . . . . . . . . . 104<br />

7.8 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106<br />

7.8.1 DHCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

6 INHALTSVERZEICHNIS<br />

8 DNS 107<br />

8.1 <strong>E<strong>in</strong></strong>stieg . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107<br />

8.1.1 Enstehungsgeschichte . . . . . . . . . . . . . . . . . . . . . . . . . . 107<br />

8.1.2 DNS - Das virtuelle IP-Telefonbuch . . . . . . . . . . . . . . . . . . 109<br />

8.1.3 Regeln für die Namensgebung . . . . . . . . . . . . . . . . . . . . . . 109<br />

8.1.4 Registrieren und Verwalten von Doma<strong>in</strong>s . . . . . . . . . . . . . . . 110<br />

8.2 Implementation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111<br />

8.2.1 Nameserver und Zuständigkeiten . . . . . . . . . . . . . . . . . . . . 111<br />

8.2.2 Cach<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113<br />

8.2.3 Primärer und sekundäre Nameserver . . . . . . . . . . . . . . . . . . 113<br />

8.3 DNS-Server mit L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113<br />

8.3.1 Der Dämon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114<br />

8.3.2 Die DNS-Datenbank . . . . . . . . . . . . . . . . . . . . . . . . . . . 115<br />

8.3.3 Starten und Anhalten des Nameservers . . . . . . . . . . . . . . . . 117<br />

8.3.4 Slave-Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117<br />

8.3.5 Delegation e<strong>in</strong>er Subdoma<strong>in</strong> . . . . . . . . . . . . . . . . . . . . . . . 118<br />

8.4 Dynamische Updates <strong>der</strong> Zonendateien . . . . . . . . . . . . . . . . . . . . . 119<br />

8.4.1 Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119<br />

8.5 DNS bekommt neue Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . 121<br />

8.5.1 ENUM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121<br />

8.5.2 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122<br />

8.5.3 DNS als Bannerfilter . . . . . . . . . . . . . . . . . . . . . . . . . . . 122<br />

8.6 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123<br />

8.6.1 Rechnernamen im Internet . . . . . . . . . . . . . . . . . . . . . . . 123<br />

8.6.2 Doma<strong>in</strong> Name Service (DNS) . . . . . . . . . . . . . . . . . . . . . . 124<br />

8.6.3 DNS Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124<br />

9 Webserver 125<br />

9.1 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125<br />

9.2 HTTP-Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126<br />

9.3 Was ist e<strong>in</strong> Webserver? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127<br />

9.4 Apache 2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127<br />

9.4.1 Erweiterte Funktionalität . . . . . . . . . . . . . . . . . . . . . . . . 127<br />

9.5 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127<br />

9.5.1 Optionen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128<br />

9.5.2 Module . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129<br />

9.5.3 User-WWW . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129<br />

9.6 Webserver Erweiterungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . 130<br />

9.6.1 Die Benutzer-Homepage - mod userdir . . . . . . . . . . . . . . . . . 131<br />

9.6.2 URL-Umschreiber mod rewrite . . . . . . . . . . . . . . . . . . . . . 131<br />

9.6.3 Zugriffskontrollen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 131<br />

9.6.4 Kompression . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

9.6.5 Das Web-DAV Modul . . . . . . . . . . . . . . . . . . . . . . . . . . 133<br />

9.6.6 Vrituelle Webserver . . . . . . . . . . . . . . . . . . . . . . . . . . . 134<br />

9.7 SSL (Secure Socket Layer) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 135<br />

9.7.1 Funktionsweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 136<br />

9.7.2 Zertifikate . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 136<br />

9.7.3 Zertifikate erzeugen . . . . . . . . . . . . . . . . . . . . . . . . . . . 136<br />

9.7.4 Integration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 137

INHALTSVERZEICHNIS 7<br />

9.8 CGI (-Modul) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 137<br />

9.9 PHP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 138<br />

9.9.1 Das Apache-PHP-Modul . . . . . . . . . . . . . . . . . . . . . . . . . 139<br />

9.10 SSI (Server Side Includes) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140<br />

9.11 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 141<br />

9.12 HTTP-Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 142<br />

9.13 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 142<br />

9.14 HTTP-Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143<br />

9.15 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143<br />

9.16 HTTP-Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 144<br />

9.17 Dokumentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 144<br />

10 Mail 145<br />

10.1 SMTP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 146<br />

10.1.1 E-Mail-Adresse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 147<br />

10.1.2 Versenden e<strong>in</strong>er E-Mail . . . . . . . . . . . . . . . . . . . . . . . . . 147<br />

10.1.3 Mail-Body . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 148<br />

10.1.4 E-Mail Hea<strong>der</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 149<br />

10.1.5 Open-Relay . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150<br />

10.1.6 Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150<br />

10.2 sendmail . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 152<br />

10.3 exim . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 152<br />

10.4 POP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 153<br />

10.5 IMAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 155<br />

10.6 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156<br />

10.6.1 Dienste . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156<br />

11 Fileserver 157<br />

11.1 <strong>Unix</strong>-<strong>Netzwerk</strong>dateisystem - NFS . . . . . . . . . . . . . . . . . . . . . . . . 157<br />

11.1.1 NFS im <strong>E<strong>in</strong></strong>satz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 158<br />

11.1.2 NFS und Portmapper . . . . . . . . . . . . . . . . . . . . . . . . . . 159<br />

11.1.3 NFS-Clients . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161<br />

11.1.4 NFS-Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161<br />

11.1.5 NFS und (Un)Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . 161<br />

11.2 Andrew Filesystem (AFS) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162<br />

11.2.1 Die Clientseite . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162<br />

11.3 File Transfer Protocol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166<br />

11.3.1 Dateiarchiv - FTP-Server . . . . . . . . . . . . . . . . . . . . . . . . 166<br />

11.3.2 FTP-Clients . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166<br />

11.4 Das M<strong>in</strong>imal-FTP (TFTP) . . . . . . . . . . . . . . . . . . . . . . . . . . . 166<br />

11.5 Weitere Fileserver-Konzepte . . . . . . . . . . . . . . . . . . . . . . . . . . . 169<br />

11.6 Network Block Devices . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170<br />

11.7 NBDs im <strong>E<strong>in</strong></strong>satz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 171<br />

11.7.1 Erste Versuche mit NBD . . . . . . . . . . . . . . . . . . . . . . . . 171<br />

11.7.2 NBD und Filesysteme . . . . . . . . . . . . . . . . . . . . . . . . . . 172<br />

11.7.3 DNBD - e<strong>in</strong>e spezialisierte Alternative . . . . . . . . . . . . . . . . . 173<br />

11.8 Spezielle Blockdevice-Erweiterungen . . . . . . . . . . . . . . . . . . . . . . 175

8 INHALTSVERZEICHNIS<br />

12 Samba 177<br />

12.1 Samba - Brücke zwischen Microsoft- und <strong>Unix</strong>-Welt . . . . . . . . . . . . . 177<br />

12.1.1 <strong>E<strong>in</strong></strong>satzgebiete von Samba . . . . . . . . . . . . . . . . . . . . . . . . 177<br />

12.2 Erste Versuche . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 178<br />

12.2.1 W<strong>in</strong>dows-Server - L<strong>in</strong>ux-Client . . . . . . . . . . . . . . . . . . . . . 178<br />

12.2.2 L<strong>in</strong>ux-Server - W<strong>in</strong>dows-Client . . . . . . . . . . . . . . . . . . . . . 180<br />

12.3 Weitergehende Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . 181<br />

12.3.1 Homeverzeichnisse für W<strong>in</strong>dows und L<strong>in</strong>ux . . . . . . . . . . . . . . 183<br />

12.3.2 Druckerfreigaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 184<br />

12.3.3 Nachrichtendienst auf L<strong>in</strong>ux-Clients . . . . . . . . . . . . . . . . . . 184<br />

12.4 Die zentrale Samba-Konfigurationsdatei . . . . . . . . . . . . . . . . . . . . 184<br />

12.4.1 Struktur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 185<br />

12.4.2 Wichtige Optionen <strong>in</strong> <strong>der</strong> Sektion [global] . . . . . . . . . . . . . . . 185<br />

12.4.3 Wichtige Optionen <strong>der</strong> an<strong>der</strong>en Abschnitte . . . . . . . . . . . . . . 186<br />

12.4.4 Virtuelle Samba-Server . . . . . . . . . . . . . . . . . . . . . . . . . 187<br />

12.5 Controller-Funktionalität . . . . . . . . . . . . . . . . . . . . . . . . . . . . 187<br />

12.5.1 Der W<strong>in</strong>dows Namensdienst . . . . . . . . . . . . . . . . . . . . . . . 187<br />

12.5.2 NetBIOS Namen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 188<br />

12.5.3 Der Nameserver (WINS) . . . . . . . . . . . . . . . . . . . . . . . . . 190<br />

12.6 Samba als PDC . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191<br />

12.6.1 Benutzerprofile und Logon-Skripten . . . . . . . . . . . . . . . . . . 192<br />

12.7 Samba und LDAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194<br />

12.7.1 Konfiguration des LDAP-Servers . . . . . . . . . . . . . . . . . . . . 195<br />

12.7.2 Die neue Samba-Konfiguration . . . . . . . . . . . . . . . . . . . . . 195<br />

12.7.3 Die IDEALX-Skripten . . . . . . . . . . . . . . . . . . . . . . . . . . 197<br />

12.7.4 Fazit von Samba-LDAP-Aktionen . . . . . . . . . . . . . . . . . . . 202<br />

13 Ressourcenverwaltung 203<br />

13.1 <strong>E<strong>in</strong></strong>leitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203<br />

13.2 NIS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203<br />

13.2.1 Zielsetzung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203<br />

13.2.2 NIS-Datenbanken . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203<br />

13.2.3 NIS-Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 204<br />

13.2.4 NIS-Client . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 204<br />

13.3 Hierarchische Datenbank: LDAP . . . . . . . . . . . . . . . . . . . . . . . . 204<br />

13.3.1 Intro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 204<br />

13.3.2 Was kann mit LDAP abgebildet werden . . . . . . . . . . . . . . . . 205<br />

13.3.3 Das Datenmodell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 206<br />

13.3.4 Das Protokoll . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209<br />

13.4 LDAP praktisch . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209<br />

13.4.1 Server- und Clientprogramme unter L<strong>in</strong>ux . . . . . . . . . . . . . . . 209<br />

13.4.2 <strong>E<strong>in</strong></strong>e e<strong>in</strong>fache Beispielkonfiguration . . . . . . . . . . . . . . . . . . . 210<br />

13.4.3 Absicherung durch SSL . . . . . . . . . . . . . . . . . . . . . . . . . 213<br />

14 Drucken im Netz 219<br />

14.1 <strong>E<strong>in</strong></strong>leitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 219<br />

14.1.1 Anfor<strong>der</strong>ungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 219<br />

14.1.2 Grundlagen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 220<br />

14.2 CUPS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 220

INHALTSVERZEICHNIS 9<br />

14.2.1 Client-Server-Architektur . . . . . . . . . . . . . . . . . . . . . . . . 221<br />

14.2.2 IPP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221<br />

14.2.3 Funktionsweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222<br />

14.2.4 Filter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222<br />

14.2.5 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222<br />

14.3 Alternativen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 223<br />

15 Wichtige <strong>Netzwerk</strong>kommandos 225<br />

15.1 Offene Dateien und <strong>Netzwerk</strong>verb<strong>in</strong>dungen . . . . . . . . . . . . . . . . . . 225<br />

15.2 netstat . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225<br />

15.3 Systemprogramme . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 226<br />

15.3.1 Dämonen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 226<br />

15.4 <strong>Netzwerk</strong>konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 227<br />

15.4.1 <strong>Netzwerk</strong>tests . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 227<br />

15.4.2 <strong>Netzwerk</strong>überwachung . . . . . . . . . . . . . . . . . . . . . . . . . . 229<br />

16 <strong>Netzwerk</strong>überwachung<br />

16.1 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .<br />

231<br />

231<br />

16.2 SNMP - Das Simple Network Mangement Protocol . . . . . . . . . . . . . .<br />

16.2.1 Überblick . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .<br />

231<br />

231<br />

16.3 Die Datendef<strong>in</strong>ition . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 232<br />

16.3.1 Der SNMP-Namensraum und die Management Information Bases . . 233<br />

16.3.2 Die SNMP-Agenten . . . . . . . . . . . . . . . . . . . . . . . . . . . 234<br />

16.3.3 Der Kommunikations-Code <strong>der</strong> Agenten . . . . . . . . . . . . . . . . 234<br />

16.4 SNMP-Implementierungen unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . . . 235<br />

16.5 Kommandos zur Datenbeschaffung . . . . . . . . . . . . . . . . . . . . . . . 235<br />

16.6 Konfiguration des UCD-SNMP . . . . . . . . . . . . . . . . . . . . . . . . . 236<br />

16.6.1 Der Kopf def<strong>in</strong>iert die Zugriffs-Policies . . . . . . . . . . . . . . . . . 236<br />

16.6.2 Parameter <strong>der</strong> ”Enterprise”-Erweiterungen . . . . . . . . . . . . . . 237<br />

16.6.3 Erweiterung durch externe Skripten und Programme . . . . . . . . . 237<br />

16.7 Überwachung weiterer Parameter . . . . . . . . . . . . . . . . . . . . . . . . 238<br />

16.7.1 Weitergehende Ergänzungen . . . . . . . . . . . . . . . . . . . . . . . 239<br />

16.7.2 Parameter <strong>der</strong> Host-Ressource-Erweiterungen . . . . . . . . . . . . . 240<br />

16.8 MRTG als Frontend zur Anzeige von Zeitreihen . . . . . . . . . . . . . . . . 241<br />

16.9 <strong>E<strong>in</strong></strong>ige abschließende Worte zu SNMP . . . . . . . . . . . . . . . . . . . . . 242<br />

16.10Weiterführende Literatur . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242<br />

17 Systemsicherheit 245<br />

17.1 Generelle Überlegungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245<br />

17.2 Sicherheit auf dem Rechner . . . . . . . . . . . . . . . . . . . . . . . . . . . 245<br />

17.2.1 <strong>E<strong>in</strong></strong>leitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245<br />

17.2.2 Passwörter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245<br />

17.2.3 Der Adm<strong>in</strong>-Account . . . . . . . . . . . . . . . . . . . . . . . . . . . 246<br />

17.2.4 /etc/passwd und /etc/shadow . . . . . . . . . . . . . . . . . . . . . . 246<br />

17.2.5 Locken o<strong>der</strong> ausloggen . . . . . . . . . . . . . . . . . . . . . . . . . . 246<br />

17.2.6 Setuid und Verzeichnisse . . . . . . . . . . . . . . . . . . . . . . . . . 246<br />

17.2.7 Setuid und Mount<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . 247<br />

17.2.8 Browser, CGI / Java-Applet und B<strong>in</strong>aries, per Mail . . . . . . . . . 247<br />

17.2.9 Physikalischer Zugriff . . . . . . . . . . . . . . . . . . . . . . . . . . 247<br />

17.3 Literatur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 247

10 INHALTSVERZEICHNIS<br />

17.4 Sicherheit im <strong>Netzwerk</strong> . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248<br />

17.4.1 <strong>E<strong>in</strong></strong>leitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248<br />

17.4.2 Gesicherte Verb<strong>in</strong>dungen . . . . . . . . . . . . . . . . . . . . . . . . 248<br />

17.4.3 ssh und scp . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248<br />

17.4.4 Der Intenet-”Super”-Daemon (x)<strong>in</strong>etd . . . . . . . . . . . . . . . . . 249<br />

17.4.5 xhost + und das unsichtbare Fenster . . . . . . . . . . . . . . . . . . 250<br />

17.4.6 .rhosts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 250<br />

17.4.7<br />

Überprüfung <strong>der</strong> <strong>Netzwerk</strong>sicherheit eigener und an<strong>der</strong>er Rechner . . 250<br />

17.4.8 Firewall . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 251<br />

17.5 Aufgaben . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 251<br />

17.5.1 Secure Shell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 251<br />

18 Sicheres IP 253<br />

18.1 Sicherheitsprobleme des <strong>der</strong>zeitigen IP-Standards . . . . . . . . . . . . . . . 253<br />

18.1.1 Intro . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 253<br />

18.1.2 Offener Datentransport . . . . . . . . . . . . . . . . . . . . . . . . . 253<br />

18.1.3 Absicherung - Lösungsansätze . . . . . . . . . . . . . . . . . . . . . . 255<br />

18.2 VPNs - Sichere Netze über das Internet . . . . . . . . . . . . . . . . . . . . 257<br />

18.3 CIPE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 257<br />

18.3.1 Idee . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 257<br />

18.3.2 Aufsetzen von CIPE . . . . . . . . . . . . . . . . . . . . . . . . . . . 259<br />

18.4 IPsec-Theorie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260<br />

18.5 IPsec praktisch - FreeSWAN . . . . . . . . . . . . . . . . . . . . . . . . . . . 262<br />

18.5.1 Konfigurationsmöglichkeiten von IPsec . . . . . . . . . . . . . . . . . 263<br />

18.5.2 <strong>E<strong>in</strong></strong>richtung von IPsec unter L<strong>in</strong>ux . . . . . . . . . . . . . . . . . . . 264<br />

18.5.3 <strong>E<strong>in</strong></strong>schaltbare Optionen . . . . . . . . . . . . . . . . . . . . . . . . . 265<br />

18.5.4 Konfiguration von IPsec-Verb<strong>in</strong>dungen . . . . . . . . . . . . . . . . . 266<br />

18.6 Kommerzielle VPN-Lösungen . . . . . . . . . . . . . . . . . . . . . . . . . . 267<br />

18.6.1 Cisco-VPN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267<br />

18.6.2 Verwendung <strong>der</strong> Cisco-Tools . . . . . . . . . . . . . . . . . . . . . . . 270<br />

18.6.3 <strong>E<strong>in</strong></strong>satzszenarien . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272<br />

18.6.4 Fazit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273<br />

18.7 Literatur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273<br />

19 Firewall 275<br />

19.1 Aufbau . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 275<br />

19.2 <strong>E<strong>in</strong></strong>- und Austragen von cha<strong>in</strong>s und Filter-Regeln . . . . . . . . . . . . . . . 276<br />

19.2.1 Pakete genauer spezifizieren . . . . . . . . . . . . . . . . . . . . . . . 276<br />

19.2.2 ”Match Extensions” und Erweiterbarkeit . . . . . . . . . . . . . . . 277<br />

19.3 von ”masquerad<strong>in</strong>g” und ”packet mangl<strong>in</strong>g” . . . . . . . . . . . . . . . . . . 279<br />

19.3.1 Network Address Translation . . . . . . . . . . . . . . . . . . . . . . 279<br />

19.3.2 packet mangl<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 280<br />

19.4 connection track<strong>in</strong>g . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 281<br />

19.5 Referenzen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 282

Kapitel 1<br />

<strong>E<strong>in</strong></strong>leitung <strong>Netzwerk</strong><br />

1.1 Zu diesen Unterlagen<br />

Der Kurs ”L<strong>in</strong>ux und <strong>Netzwerk</strong>e” soll <strong>in</strong> die Begriffswelt vernetzter Rechner e<strong>in</strong>führen. Vorgestellt<br />

werden die Grundlagen von <strong>Netzwerk</strong>en und darauf aufbauende Applikationen. Zur<br />

besseren <strong>E<strong>in</strong></strong>ordnung <strong>der</strong> unterschiedlichen <strong>Netzwerk</strong>-Layer ist das OSI-Schichtenmodell<br />

vorangestellt. Gefolgt wird dieses von Ausführungen zu <strong>der</strong>zeitig verfügbarer <strong>Netzwerk</strong>hardware,<br />

wie Ethernet o<strong>der</strong> Funk-Lan und verfügbaren <strong>Netzwerk</strong>anschlüssen, wie Modem,<br />

ISDN, ATM und ADSL. Alle Erläuterungen erfolgen am Beispiel des Betriebssystems L<strong>in</strong>ux.<br />

Im Zuge des Skriptes werden etliche Programme vorgestellt, welche zu Konfiguration,<br />

Tests, Fehlersuche, Betrieb bestimmter Dienste und Abfragen dieser benötigt werden.<br />

Diese Unterlagen wurden aus Anlass mehrerer Vorlesungen, Sem<strong>in</strong>are und e<strong>in</strong>iger Fortbildungskurse<br />

zum Thema “L<strong>in</strong>ux und Adm<strong>in</strong>istration <strong>in</strong> <strong>Netzwerk</strong>en”, ”L<strong>in</strong>ux als Beispiel<br />

e<strong>in</strong>es <strong>Netzwerk</strong>betriebssystems” o<strong>der</strong> ”<strong>E<strong>in</strong></strong>führung <strong>in</strong> IP-<strong>Netzwerk</strong>e” zusammengestellt. Sie<br />

s<strong>in</strong>d <strong>in</strong>zwischen e<strong>in</strong> geme<strong>in</strong>sames Projekt des Rechenzentrums <strong>der</strong> Universität Freiburg und<br />

<strong>der</strong> mathematischen Fakultät Gött<strong>in</strong>gen. Die Unterlagen werden permanent aktualisiert, jedoch<br />

können e<strong>in</strong>ige Teile durchaus älteren Datums se<strong>in</strong>.<br />

Sollte es Fehler <strong>in</strong> den Texten o<strong>der</strong> Probleme geben, bitte ich Sie, mich e<strong>in</strong>fach zu<br />

benachrichtigen. 1 Viele Teile stammen von Artikeln ab, die ich irgendwann mal <strong>in</strong> <strong>der</strong><br />

e<strong>in</strong>en o<strong>der</strong> an<strong>der</strong>en Publikumszeitschrift veröffentlicht hatte.<br />

Ich habe daher nichts dagegen, wenn diese Unterlagen ganz o<strong>der</strong> zum Teil für an<strong>der</strong>e<br />

Projekte Verwendung f<strong>in</strong>den. Ich möchte dann nur auf den Haftungsausschluss h<strong>in</strong>weisen<br />

und bitten, die Quellen zu überprüfen und gegebenenfalls zu kennzeichnen. Deshalb möchte<br />

ich die GPL möchte auf diese Unterlagen angewandt sehen.<br />

Das Skript erhebt ke<strong>in</strong>en Anspruch auf Vollständigkeit o<strong>der</strong> Orig<strong>in</strong>alität. Vieles f<strong>in</strong>det<br />

man im Internet o<strong>der</strong> <strong>in</strong> Lehrbüchern ebenso gut o<strong>der</strong> besser. Dort nachzuschlagen und zu<br />

vergleichen, sei den Lesern nachdrücklich ans Herz gelegt. Dennoch wird immer wie<strong>der</strong> e<strong>in</strong><br />

”eigener” Weg <strong>der</strong> Darstellung begangen, wobei manches über den normalen Umfang e<strong>in</strong>er<br />

<strong>E<strong>in</strong></strong>führung h<strong>in</strong>ausgehen kann. Dafür kommen manche traditionell breits abgehandelten<br />

Gebiete hier recht kurz weg. Manches fehlt auch ganz, weil man es woan<strong>der</strong>s leicht f<strong>in</strong>den<br />

kann. Dieses Skript will und kann ke<strong>in</strong> Lehrbuch ersetzen (das brauchen Sie außerdem),<br />

son<strong>der</strong>n ergänzen. Das “Self-L<strong>in</strong>ux”-Projekt 2 bietet e<strong>in</strong>e vernünftige Ergänzung zu den<br />

vorliegenden Unterlagen.<br />

<strong>E<strong>in</strong></strong>iges wird an<strong>der</strong>s als gewohnt präsentiert. Es werden Beispiele und auch zusätzliche<br />

Informationen angeboten, die nicht unbed<strong>in</strong>gt zum Prüfungsstoff gehören, aber gut zu wis-<br />

1 beispielsweise per Mail an dirk@goe.net<br />

2 www.selfl<strong>in</strong>ux.org<br />

1

2 KAPITEL 1. EINLEITUNG NETZWERK<br />

sen s<strong>in</strong>d (o<strong>der</strong> die man hier bequemer f<strong>in</strong>det). Dafür entfallen viele Aspekte, die <strong>in</strong> den<br />

Standard-Lehrbüchern gut dargestellt o<strong>der</strong> weitgehend bekannt s<strong>in</strong>d. Die weiterführende<br />

Literatur f<strong>in</strong>det sich am Ende e<strong>in</strong>es Abschnitts. Ich hoffe, dass diese Kursunterlagen den<br />

<strong>E<strong>in</strong></strong>stieg <strong>in</strong> <strong>Netzwerk</strong>e und L<strong>in</strong>ux <strong>in</strong> diesen erleichtern. Die Beispiele habe ich <strong>in</strong> den meisten<br />

Fällen selbst ausprobiert und Angaben aus Konfigurationsdateien stammen aus me<strong>in</strong>er<br />

eigenen <strong>Praxis</strong>. Trotzdem können Fehler enthalten se<strong>in</strong>, die ich dann zu entschuldigen bitte<br />

...<br />

1.2 Bezeichnung von Dateien und Verzeichnissen<br />

Zur Erhöhung <strong>der</strong> Lesbarkeit werden alle auführbaren Dateien/Systembefehle durch Fettdruck,<br />

z.B. dhcpd hervorgehoben. Alle Konfigurationsdateien, IP- und MAC-Adressen,<br />

Hostnamen werden italic gesetzt, um sie vom Druckbild hervorzuheben.<br />

Um den Lesefluss nicht stark zu stören, werden viele Erläuterungen als Fussnoten angefügt.<br />

Auch alle L<strong>in</strong>ks zu den entsprechenden Webseiten s<strong>in</strong>d hier zu f<strong>in</strong>den.<br />

1.3 Begriffserklärungen - Bereich <strong>Netzwerk</strong><br />

Im folgenden werden e<strong>in</strong>ige Begriffe und Abkürzungen erläutert, die im Bereich L<strong>in</strong>ux im<br />

<strong>Netzwerk</strong> und Internet häufig vorkommen.<br />

Bandbreite wird <strong>in</strong> mehreren Bedeutungen benutzt: Zum e<strong>in</strong>en ist die Bandbreite e<strong>in</strong><br />

Mass für die Breite e<strong>in</strong>es Frequenzbands. Die Differenz zwischen e<strong>in</strong>er oberen und e<strong>in</strong>er<br />

unteren Grenzfrequenz, die nie über- o<strong>der</strong> unterschritten wird. So hat beispielsweise hat e<strong>in</strong><br />

analoges Telefonsignal, das <strong>in</strong> e<strong>in</strong>em Frequenzbandbereich von 300 Hz bis 3400 Hz übertragen<br />

wird, e<strong>in</strong>e Bandbreite von 3100 Hz. An<strong>der</strong>erseits ist die Bandbreite e<strong>in</strong> Mass für die<br />

Anzahl Bits pro Sekunde, die gleichzeitig über e<strong>in</strong>e Kommunikationsleitung transferiert<br />

werden können. So hat das klassische Ethernet e<strong>in</strong>e Bandbreite von 10 Mbit/s.<br />

CSMA Carrier Sense Multiple Access beschreibt das Zugriffsverfahren für bestimmte<br />

Broadcast-Netze, wie Ethernet o<strong>der</strong> TokenR<strong>in</strong>g. Dabei gibt es zwei wichtige Ausprägungen:<br />

CD steht für Collision Detection, das Erkennen und CA für Collision Avoidance - das<br />

Vermeiden von Paketzusammenstößen. Ersteres ist charakteristisch für Ethernet, das Zweite<br />

für TokenR<strong>in</strong>g o<strong>der</strong> FDDI.<br />

Datenübertragungsrate Die maximale Datenübertragungsrate R lässt sich gemäss dem<br />

Nyquist-Theorem folgen<strong>der</strong>massen berechnen: Wenn das Signal aus V diskreten Stufen<br />

besteht: R = 2Hlog2V Bit/s. Nach Shannon beträgt die maximale Datenübertragungsrate<br />

R e<strong>in</strong>es rauschenden Kanals mit e<strong>in</strong>er Bandbreite von H Hz und e<strong>in</strong>em Rauschabstand von<br />

S/N gleich Hlog2(1 + S/N), die maximale Anzahl von Bit pro Sekunde.<br />

Dezibel (dB) ist e<strong>in</strong> e<strong>in</strong>heitenloses Maß. Bel ist nach dem Physiker Alexan<strong>der</strong> Graham<br />

Bell benannt. In <strong>der</strong> Nachrichtentechnik verwendet kommt üblicherweise die Masse<strong>in</strong>heit<br />

Dezibel (dB) zum <strong>E<strong>in</strong></strong>satz. Das Dezibel ist e<strong>in</strong> logarithmisches Maß. Es vere<strong>in</strong>facht<br />

die Berechnung <strong>der</strong> Dämpfung o<strong>der</strong> Verstärkung. Damit müssen für die Ermittlung <strong>der</strong><br />

Verstärkung e<strong>in</strong>es Gesamtsystems nur die e<strong>in</strong>zelnen dB-Werte addiert werden. <strong>E<strong>in</strong></strong>e Rechnung<br />

<strong>der</strong> Sendeleistung (beispielsweise e<strong>in</strong>es WLAN-Access-Po<strong>in</strong>ts) addiert die Leistung

1.3. BEGRIFFSERKLÄRUNGEN - BEREICH NETZWERK 3<br />

des Sen<strong>der</strong>s/Empfängers zur Leistung e<strong>in</strong>es eventuell verwendeten Verstärkers und <strong>der</strong> Antennenleistung.<br />

Von diesem Wert zieht man den Leistungsverlust durch Kabel, Stecker<br />

und eventuellem Blitzschutz ab. <strong>E<strong>in</strong></strong>e Verän<strong>der</strong>ung um 3dB entspricht immer e<strong>in</strong>er Leistungsverdoppelung<br />

o<strong>der</strong> Halbierung. Die <strong>E<strong>in</strong></strong>heit Dezibel Milliwatt (dBm) beschreibt den<br />

Leistungspegel bezogen auf e<strong>in</strong> Milliwatt. Die <strong>E<strong>in</strong></strong>heit ist e<strong>in</strong>e absolute Angabe. 20 dBm entsprechen<br />

e<strong>in</strong>er Leistung von 100 mW, 0dBm entsprechen 1 mW. Der Antennengew<strong>in</strong>n <strong>in</strong> dBi<br />

beschreibt die Leistungsverbesserung gegenüber e<strong>in</strong>em isotrophen Kugelstrahler. Sobald die<br />

Leistung nicht mehr <strong>in</strong> alle Richtungen gleichmäßig, son<strong>der</strong>n bezogen auf e<strong>in</strong> bestimmtes<br />

Raumsegment abgegeben wird, erhält man e<strong>in</strong>en Gew<strong>in</strong>n.<br />

Diskless X-Station Diskless X-Station me<strong>in</strong>t Workstations auf PC-Basis. Diese Geräte<br />

mounten ihr Dateisystem von e<strong>in</strong>em Fileserver und gestatten dem Benutzer das lokale<br />

Ausführen von Applikationen, sowie den Zugriff auf alle Laufwerke, <strong>in</strong>stallierte Erweiterungshardware<br />

(Audio, Video, SCSI, USB ...) und angeschlossene Perepheriegeräte.<br />

DHCP Dynamic Host Control Protocol. DHCP basiert auf UDP und benutzt für den<br />

Server-Kanal Port 67 und den Client-Kanal Port 68.<br />

Durchsatz o<strong>der</strong> Datendurchsatz bezeichnet die gemessene Leistung e<strong>in</strong>es Kanals und<br />

wird <strong>in</strong> Bit pro Sekunde (bps) angegeben.<br />

ERP und EIRP machen Angaben zur abgestrahlten Leistung von Antennen. ERP (Effective<br />

Radiated Power) gibt die effektiv abgestrahlte Leistung <strong>in</strong> <strong>der</strong> Hauptstrahlungsrichtung<br />

<strong>der</strong> Antenne an. EIRP (Effective Isotropic Radiated Power) wird benutzt um Richtantennen<br />

zu charakterisieren. EIRP gibt an, wie stark e<strong>in</strong>e ungerichtete Antenne (isotrop) senden<br />

müsste, um die gleiche Wirkung zu erzielen wie die Richtantenne <strong>in</strong> ihrer Hauptsen<strong>der</strong>ichtung.<br />

FTP Das File Transfer Protocal ist e<strong>in</strong>e <strong>der</strong> ältesten Möglichkeiten über TCP/IP Dateien<br />

zwischen Rechnern zu kopieren. Es verwendet das verb<strong>in</strong>dungsorientierte TCP und<br />

verwendet Port 23.<br />

LAN Local Area Network. Me<strong>in</strong>t <strong>Netzwerk</strong>e e<strong>in</strong>er ger<strong>in</strong>gen bis mittleren Ausbreitung,<br />

die sich üblicherweise <strong>der</strong> Ethernet-, ATM-, TokenR<strong>in</strong>g- o<strong>der</strong> FDDI-Technologie bedienen.<br />

Latenz ist die Dauer, die e<strong>in</strong>e Nachricht von e<strong>in</strong>em Ende e<strong>in</strong>es <strong>Netzwerk</strong>s zum an<strong>der</strong>en<br />

braucht. Die Zeitspanne, e<strong>in</strong>e Nachricht von e<strong>in</strong>em Ende e<strong>in</strong>es <strong>Netzwerk</strong>s zum an<strong>der</strong>en und<br />

wie<strong>der</strong> zurück zu senden, wird als Round Trip Time (RTT) des <strong>Netzwerk</strong>s bezeichnet, sie<br />

bewegt sich (<strong>in</strong> den meisten Netzen) meist im Millisekundenbereich.<br />

MIME Multipurpose Internet Mail Extension ist e<strong>in</strong> Kodierstandard, <strong>der</strong> die Struktur<br />

und den Aufbau von E-Mails und an<strong>der</strong>en Internetnachrichten festlegt.<br />

Modulation Unter Modulation versteht man die Verän<strong>der</strong>ung von Merkmalen e<strong>in</strong>es Signals,<br />

z.B. <strong>der</strong> Frequenz, Amplitude o<strong>der</strong> Phase, um Informationen zu kodieren.<br />

NFS Network File System. NFS ist e<strong>in</strong> UDP-basiertes Protokoll, das Dateisysteme über<br />

e<strong>in</strong> TCP/IP-<strong>Netzwerk</strong> zur Verfügung stellen kann.

4 KAPITEL 1. EINLEITUNG NETZWERK<br />

Nyquist-Theorem besagt, dass e<strong>in</strong> Signal mit <strong>der</strong> Bandbreite H durch 2H Abtastwerte<br />

pro Sekunde vollständig rekonstruiert werden kann. An<strong>der</strong>s ausgedrückt kann e<strong>in</strong> Signal<br />

<strong>der</strong> Frequenz f mit 2f Abtastwerten vollständig rekonstruiert werden.<br />

OSI-Schichtenmodell Dieses Modell <strong>der</strong> International Organization for Standardization<br />

(ISO) betrifft die Organisation von Datenfernübertragungen und veranschaulicht die<br />

ebenenorientierte Denkweise <strong>in</strong> <strong>der</strong> Informatik.<br />

Port Neben <strong>der</strong> IP-Adresse verfügt e<strong>in</strong> Rechner über jeweils 65.535 TCP bzw. UDP-<br />

Ports. Damit wird es möglich viele verschiedene Dienste auf e<strong>in</strong>em Rechner gleichzeitig<br />

anzubieten, bzw. viele gleichzeitige Verb<strong>in</strong>dunge aufzubauen.<br />

Server Der Server ist e<strong>in</strong> Diensteanbieter im klassichen TCP/IP-Client-Server-Modell,<br />

d.h. er stellt, meistens zentral, bestimmte Funktionalitäten, wie Mail-, File- und Webdienste<br />

o<strong>der</strong> Applikationen zur Verfügung. Benutzer können sich an e<strong>in</strong>em Server anmelden, werden<br />

aber nur <strong>in</strong> den seltensten Fällen physisch vor dem Gerät sitzen.<br />

Signal-Rausch-Abstand (englisch: Signal Noise Ratio (SNR) beschreibt das Verhältnis<br />

<strong>der</strong> Signalstärke S zur Rauschstärke N , also die Intensität des thermischen Rauschens <strong>in</strong><br />

e<strong>in</strong>em Übertragungskanal: S/N , und wird <strong>in</strong> Dezibel (dB) gemessen. Es ist e<strong>in</strong> Mass für<br />

die Re<strong>in</strong>heit e<strong>in</strong>es Signals.<br />

SSH Secure Shell Verb<strong>in</strong>dung. Diese ist dem Telnet auf jeden Fall vorzuziehen, da sie<br />

verschlüsselt erfolgt. Das Programm auf <strong>der</strong> Serverseite heisst üblicherweise sshd, die Clientapplikation<br />

ssh.<br />

Telnet <strong>E<strong>in</strong></strong>es <strong>der</strong> ersten Protokolle <strong>der</strong> TCP/IP-Suite, um sich an entfernten Rechnern<br />

anmelden zu können. Telnet verwendet als Transportprotokoll TCP und arbeitet auf Port<br />

21. Der Daemon, d.h. <strong>der</strong> H<strong>in</strong>tergrundprozess, <strong>der</strong> den Telnet-Dienst auf e<strong>in</strong>em Rechner<br />

anbietet, heisst üblicherweise (<strong>in</strong>.)telnetd und wird meistens über den Internet-Super-<br />

Daemon (x)<strong>in</strong>etd gestartet. Die Clientapplikation heisst e<strong>in</strong>fach telnet. Heutzutage aus<br />

Sicherheitsgründen kaum noch Telnet-Server, jedoch lassen sich mit Telnet e<strong>in</strong>fache Tests<br />

auf TCP-basierte Dienste loslassen.<br />

TFTP Trivial File Transfer Protocol. TFTP stellt e<strong>in</strong>e stark vere<strong>in</strong>fachte Version des<br />

FTP dar und arbeitet auf Basis von UDP Port 69.<br />

UDP User Datagram Protocol. UDP ist Teil von TCP/IP und stellt e<strong>in</strong>e Implementation<br />

<strong>der</strong> Transportschicht dar. UDP arbeitet verb<strong>in</strong>dungslos.<br />

User Agent o<strong>der</strong> Benutzeragent, -programm ist e<strong>in</strong> Client Programm <strong>in</strong> <strong>Netzwerk</strong>verb<strong>in</strong>dungen.<br />

Es <strong>in</strong>itiiert Anfragen, beispiel e<strong>in</strong> Browser an e<strong>in</strong>en Web-Server.<br />

WAN Wide Area Network. Me<strong>in</strong>t <strong>Netzwerk</strong>e mit großer räumlicher Ausdehnung, die sich<br />

üblicherweise <strong>der</strong> ISDN o<strong>der</strong> ATM Technologie bedienen. (Lichtwellenleiter, Kupferkabel)

1.4. BEGRIFFSERKLÄRUNGEN - TELEFONIE 5<br />

XDMCP Das X display message control protocol steuert die Grafikschnittstelle auf <strong>Unix</strong>-<br />

Systemen. Diese Schnittstelle ist netzwerktransparent. Dabei erfolgt die Ausgabe des Grafikoberfläche<br />

des Servers lokal auf <strong>der</strong> Masch<strong>in</strong>e. Die Bentutzere<strong>in</strong>gaben durch Tastatur und<br />

Maus werden über XDMCP an den Server weitergereicht.<br />

1.4 Begriffserklärungen - Telefonie<br />

Im folgenden werden e<strong>in</strong>ige Begriffe und Abkürzungen erläutert, die im Bereich digitaler<br />

Telefonnetze, Mobiltelefonie, Voice-over-IP, ISDN häufig verwendet werden.<br />

ACM Die Address Complete Message signalisiert im PSTN, dass das Rout<strong>in</strong>g e<strong>in</strong>es Telefonanrufes<br />

erfolgt ist. Üblicherweise erhält <strong>der</strong> Anrufer <strong>in</strong> <strong>der</strong> Zwischenzeit das Rufzeichen,<br />

Ansagen wie ”The person you have called is temporarily not available”, ”This number is no<br />

longer <strong>in</strong> service” ... <strong>E<strong>in</strong></strong> PSTN-2-SIP Gateway muss e<strong>in</strong>e solche Meldung geeignet weitergeben<br />

- durch ”early media” (def<strong>in</strong>iert <strong>in</strong> RFC2543) und/o<strong>der</strong> durch 183 Session Progress.<br />

AIN Advanced Intelligent Network, siehe auch IN.<br />

ANM steht für Answer Message im PSTN.<br />

BSC Base Station Controller.<br />

BSS bezeichnet das Base Station System. Dieses besteht aus e<strong>in</strong>em o<strong>der</strong> mehreren BSC.<br />

BTS Base Transceiver Station .<br />

CCI Der Call Charge Indicator ist e<strong>in</strong> ISUP Parameterfeld.<br />

CdPN Called Party Number ist e<strong>in</strong> Teil <strong>der</strong> ISUP Message. Dieses Feld enthält den NPI<br />

(Number<strong>in</strong>g Plan Indicator), beispielsweise ”E.164” und NOA (Nature of Address, z.B.<br />

”national”).<br />

CgPN Call<strong>in</strong>g Party Number ist e<strong>in</strong> weiterer Teil <strong>der</strong> ISUP Message.<br />

CPC Die Call<strong>in</strong>g Party Category ist e<strong>in</strong> ISUP Parameterfeld.<br />

CSD Circuit Switched Data ist e<strong>in</strong> Begriff aus dem Bereich <strong>der</strong> GSM-Telefonnetze und<br />

bezeichnet den Standard zum Datenaustausch. Die Nutzdatenrate beschränkte sich auf<br />

maximal 9,6 kBit/s. In <strong>der</strong> GSM-Phase-2 wurde die Geschw<strong>in</strong>digkeit <strong>der</strong> Datenübertragung<br />

auf 14,4 kBit/s erhöht, <strong>in</strong> <strong>der</strong> GSM-Phase-2+ die Bündelung mehrerer Kanäle ermöglicht.<br />

DTAP Der Direct Transfer Application Part ist das Call Control Protocol zwischen MS<br />

und MSC.<br />

FCI Der Forward Call Indicator ist e<strong>in</strong> ISUP Parameterfeld.

6 KAPITEL 1. EINLEITUNG NETZWERK<br />

GPRS Der General Packet Radio Service benötigt ke<strong>in</strong>e eigene Infrastruktur, son<strong>der</strong>n ist<br />

lediglich e<strong>in</strong>e Erweiterung <strong>der</strong> bestehenden GSM-Netze. GPRS-Mobiltelefone stellen für den<br />

schnellen Austausch <strong>der</strong> Datenpakete e<strong>in</strong>e dauerhafte Verb<strong>in</strong>dung zu e<strong>in</strong>em <strong>E<strong>in</strong></strong>wahlpunkt<br />

(APN = Acces Po<strong>in</strong>t Name) <strong>in</strong>s Netz her. Für die Datenkommunikation wird es Endgeräten<br />

erlaubt mehrere GSM-Kanäle zusammenzufassen und für die Kommunikation zu reservieren.<br />

Bandbreiten <strong>in</strong> Funknetzen haben immer e<strong>in</strong> Problem: Alle Nutzer e<strong>in</strong>er Zelle teilen<br />

sich e<strong>in</strong> geme<strong>in</strong>sames Medium. Wollen alle geme<strong>in</strong>sam zugreifen, s<strong>in</strong>kt für jeden e<strong>in</strong>zelnen<br />

die erreichbare Datenrate. n <strong>der</strong> <strong>E<strong>in</strong></strong>führungsphase von GPRS wurde netzseitig e<strong>in</strong>e Bandbreite<br />

von 53,6 kbit/s (4 Kanäle à 13,4 kbit/s) pro Funkzelle vorgesehen. Stehen alle acht<br />

Kanäle für GPRS zur Verfügung, würde die Bandbreite auf 107,2 kbit/s steigen. Weitere<br />

Steigerungen durch bessere Fehlerprotokoll erlaubten theoretische 171,2 kbit/s (acht Kanäle<br />

a 21,4 kbit/s). Mobiltelefone arbeiten momentan mit 13,4 kbit/s pro Kanal. Sie können je<br />

nach Gerät zwei bis drei Kanäle zusammenfassen.<br />

GMSC Gateway Mobile Switch<strong>in</strong>g Centre.<br />

GSM Global System of Mobile Telecommunication bezeichnet allgeme<strong>in</strong> den weltweiten<br />

Generation 2 Standard digitalen Mobilfunks.<br />

HLR Home Location Register<br />

HSCSD High Speed Circuit Switched Data, <strong>der</strong> Nachfolger von CSD, erreicht e<strong>in</strong>e maximale<br />

Datentransferrate von 57,6 kBit/s. Der Unterschied zwischen den beiden Systemen<br />

liegt <strong>in</strong> den verwendeten Protokollen und <strong>der</strong> Übertragungstechnik. Wie bei e<strong>in</strong>er Telefonleitung<br />

steht bei HSCSD jedem User e<strong>in</strong> dedizierter Nutzkanal exklusiv zur Verfügung. Die<br />

Zahl <strong>der</strong> gleichzeitig aktiven Teilnehmern ist für die verfügbare Bandbreite nicht relevant<br />

und nur durch die maximale Zellkapazität (bezogen auf aktive Teilnehmer) beschränkt.<br />

IAM steht für Initial Address Message im PSTN und ist Bestandteil des ISUP. IAM<br />

entspricht <strong>der</strong> ISDN Message ”Setup” und <strong>der</strong> SIP Message INVITE.<br />

IMSI Die International Mobile Subscriber Identity ist auf <strong>der</strong> SIM-Karte h<strong>in</strong>terlegt. Sie<br />

besteht aus maximal 15 Ziffern, wobei die ersten drei Ziffern für die MCC und die folgenden<br />

zwei o<strong>der</strong> drei Ziffern für die MNC vorgesehen s<strong>in</strong>d. Dabei bezeichnet MCC den Mobile<br />

Country Code und MNC (Mobile Network Code) den Betreiber des Mobilfunknetzes <strong>in</strong>nerhalb<br />

e<strong>in</strong>es Landes. Unterhalb des MCC ist <strong>der</strong> MNC immer e<strong>in</strong>heitlich zwei o<strong>der</strong> drei<br />

Ziffern lang. Der Rest ist die MSIN, Mobile Subscriber Identification Number. Sie dient zur<br />

Identifikation e<strong>in</strong>es Benutzers im PLMN.<br />

IN Intelligent Network me<strong>in</strong>t <strong>in</strong> <strong>der</strong> Telco-Szene mo<strong>der</strong>ne digitale circuit-switched Telefonnetze,<br />

die noch großartigere Form wird mit AIN bezeichnet.<br />

Interface An<strong>der</strong>s als <strong>in</strong> paketorientierten IP-<strong>Netzwerk</strong>en, wo die <strong>E<strong>in</strong></strong>haltung von (offenen)<br />

Protokollen und Standards e<strong>in</strong>e wesentliche Voraussetzung ist, spielen im Bereich<br />

klassische Telefonie Interfaces e<strong>in</strong>e große Rolle für die Signalisierung zwischen Komponenten<br />

des <strong>Netzwerk</strong>s. So bezeichnet das A Interface die Verb<strong>in</strong>dung zwischen MSC und BSC,<br />

Abis liegt zwischen BSC und BTS, D zwischen MSC und HLR und Um für die Funkverb<strong>in</strong>dung<br />

zwischen MS und BTS. Im Bereich des ISDN bezeichnet S0 die Schnittstelle zwischen

1.4. BEGRIFFSERKLÄRUNGEN - TELEFONIE 7<br />

NTBA und den Endgeräten, wie ISDN-Telefon o<strong>der</strong> AB-Wandler. Uk0 ist die Zweidraht-<br />

Kupferschnittstelle zwischen NTBA und Vermittlungsstelle.<br />

ISDN Integrated Services Digital Network ist e<strong>in</strong> weltweiter Standard <strong>der</strong> leitungsvermittelten<br />

(circuit-switched) Telefonie. Endbenutzer haben mit dem sogenannten Basic Rate<br />

Interface (BRI) zu tun. Grosse Nebenstellenanlagen s<strong>in</strong>d mittels Primary Rate Interfaces<br />

(PRI) mit dem öffentlichen Telefonnetz verbunden.<br />

ISUP Der ISDN User Part regelt die Inter-Circuit-Signalisierung von Anrufen und ist für<br />

<strong>der</strong>en Auf- und Abbau zuständig. Diese kann mittels SS7 o<strong>der</strong> alternativ mittels D-Kanal<br />

(Q.931) erfolgen. ISUP be<strong>in</strong>haltet folgende Fel<strong>der</strong>: IAM, CgPN, CdPN, USI, FCI, CPC,<br />

CCI.<br />

MSC Das Mobile Service Switch<strong>in</strong>g Centre ist die zentrale Schaltstelle im Telefonie-<br />

<strong>Netzwerk</strong>. Es ist verbunden mit dem Radio Access Network (RAN), welches von den BTS<br />

und BSCs gebildet wird, welche wie<strong>der</strong>um das Public Land Mobile Network (PLMN) bilden.<br />

MISDN Die Mobile Station ISDN Number wird dazu verwendet Benutzer zu identifizieren,<br />

wenn Verb<strong>in</strong>dungen aufgebaut werden. Sie besteht aus maximal 15 Ziffern, 3 wobei die<br />

ersten e<strong>in</strong>s, zwei o<strong>der</strong> drei Ziffern für den Country Code (CC) und anschliessende Ziffern<br />

für den National Dest<strong>in</strong>ation Code (NDC) stehen. Letzterer bezeichnet üblicherweise die<br />

”Vorwahlen” <strong>der</strong> diversen Mobilfunkanbieter. Der Rest ist dann die Subscriber Number<br />

(SN), welche den Benutzer <strong>in</strong>nerhalb e<strong>in</strong>es PLMN Nummernplans e<strong>in</strong>sortiert. Die MISDN<br />

ist dabei nicht(!) auf <strong>der</strong> SIM gespeichert und ist nicht auf <strong>der</strong> MS feststellbar. Unabhängig<br />

davon kann sich je<strong>der</strong> die Nummer natürlich irgendwo h<strong>in</strong> speichern, was aber für das Netz<br />

ke<strong>in</strong>e Auswirkungen hat.<br />

MS Die Mobile Station ist das Benutzerendgerät <strong>in</strong> Mobilfunknetzen, welches man <strong>in</strong> <strong>der</strong><br />

Hand hält. Dieses besteht aus dem Mobiltelefon, dem Mobile Equipment (ME) und <strong>der</strong><br />

SIM-Card. Jedes Mobiltelefon hat e<strong>in</strong>e e<strong>in</strong>deutige Kennung (IMEI - International Mobile<br />

Equipment Identifier), die hardcodiert im Gerät h<strong>in</strong>terlegt ist.<br />

MSRN Die Mobile Station Roam<strong>in</strong>g Number ist e<strong>in</strong>e temporäre Nummer, die e<strong>in</strong>er MS<br />

zugeordnet wird, wenn e<strong>in</strong>e Verb<strong>in</strong>dung aufgebaut wird. Dieses ist notwendig, da zwar die<br />

MISDN e<strong>in</strong>en Benutzer identifiziert, aber nichts darüber aussagt, wo er sich gerade bef<strong>in</strong>det.<br />

PBX Private Branch eXchange me<strong>in</strong>t die Endbenutzer Vermittlungsstelle.<br />

PLMN Public Land Mobile Network. So s<strong>in</strong>d GSM und UMTS Beispiele für PLMNs.<br />

GSM unterscheidet hier noch <strong>in</strong> Home PLMN (HPLMN), Visited PLMN (VPLMN) und<br />

Interrogat<strong>in</strong>g PLMN (IPLMN)<br />

3 Im Gegensatz zu den bekannten IP-Adressen handelt es sich hier um aufe<strong>in</strong>an<strong>der</strong>folgende Dezimalziffern.<br />

Das liegt an <strong>der</strong> langen Historie von Telefonnetzen, die traditionell Teilnehmern Ziffernfolgen des<br />

Dezimalsystems zuordnen.

8 KAPITEL 1. EINLEITUNG NETZWERK<br />

POTS Pla<strong>in</strong> Old Telephony System bezeichnet oft die klassische ”Analog”-Teleonie über<br />

die 2-Draht-Kupferleitung.<br />

PSTN Das Public Switched Telephone Network me<strong>in</strong>t das klassische System <strong>der</strong> (digitalen)<br />

Telefonie. Üblicherweise wird hierfür ISDN e<strong>in</strong>gesetzt.<br />

REL ist e<strong>in</strong>e ISUP Message (Release) und entspricht dem ”Release” des ISDN.<br />

RLC ist e<strong>in</strong>e ISUP Message (Release complete) und entspricht dem ”Release Complete”<br />

des ISDN.<br />

SIM Subscriber Identification Module ist e<strong>in</strong> Chip (auf e<strong>in</strong>em genormten Stück Plastik,<br />

das <strong>in</strong> das ME gesteckt wird), welcher den sogenannten Subscriber (Mobilfunkbenutzer)<br />

gegenüber dem GSM-Netz identifiziert.<br />

SIP Session Initiation Protocol ist e<strong>in</strong> Application Layer Protocol welches auf Basis von<br />

TCP o<strong>der</strong> UDP Session-Setup, In-Session-Info und Session-Close-Services für <strong>in</strong>teraktive<br />

Dienste wie Telefonie, Video-Conferenc<strong>in</strong>g o<strong>der</strong> Multi-User-Games zur Verfügung stellen<br />

kann.<br />

SS7 Das Signalisierungs System (Signal<strong>in</strong>g System) 7 ist e<strong>in</strong> Standard <strong>der</strong> Out-of-Band-<br />

Signalisierung <strong>in</strong> digitalen Telefonnetzen.<br />

UTMS H<strong>in</strong>ter <strong>der</strong> Abkürzung Universal Mobile Telecommunications System steckt <strong>der</strong><br />

1998 von <strong>der</strong> ETSI (Abkürzung für European Telecommunications Standard Institute)<br />

vorgestellte Breitband-Mobilfunkstandard <strong>der</strong> 3. Generation (G3). Die Weiterentwicklung<br />

und Pflege des Standards unterliegt <strong>in</strong>zwischen dem 3GPP (3rd Generation Partnership<br />

Project). Zu den wesentlichen Leistungsmerkmale von UMTS zählt die Übertragung von<br />

Sprache und Audiodaten, die Übermittlung von multimedialen Inhalten sowie <strong>der</strong> schnelle<br />

Zugriff auf das Internet. UMTS ermöglicht Datenübertragungsraten von 364 kbit/s bis zu<br />

2 Mbit/s, womit Stream<strong>in</strong>g Video und Audio Übertragung, sowie Bildtelefonie ermöglicht<br />

werden sollen. Diese Übertragungsraten erreicht UMTS durch den asynchronen Transfermodus<br />

kurz ATM-Verfahren im sogenannten Codemultiplexverfahren. Als Funk-Technologie<br />

kommt Wideband CDMA (WCDMA) im Frequenzbereich um die 2 GHz zum <strong>E<strong>in</strong></strong>satz.<br />

VLR Visitor Location Register ist e<strong>in</strong> Begriff auf dem Bereich digitaler Mobilfunknetze<br />

<strong>der</strong> zweiten (GSM) und dritten Generation (UMTS).

Kapitel 2<br />

OSI-Schichtenmodell<br />

2.1 Kategorisierungen<br />

Computernetze s<strong>in</strong>d durchaus komplex aufgebaut. Nicht jede Applikation soll diese Komplexität<br />

jeweils nachvollziehen müssen. An dieser Stelle wird wie<strong>der</strong>um Abstraktion verlangt.<br />

Dies ist durchaus vergleichbar mit den Aufgaben von Betriebssystemen, welche die<br />

Hardware virtualisieren. <strong>E<strong>in</strong></strong>e ”saubere” Trennung <strong>der</strong> Aufgaben (im S<strong>in</strong>ne <strong>der</strong> Programmierung<br />

von Schnittstellen) ist erfor<strong>der</strong>lich. Sonst wären Applikationen schwer zu warten,<br />

schlecht erweiterbar und im Laufe ihrer Weiterentwicklung kaum überschaubar. Deshalb ist<br />

e<strong>in</strong> strukturierter Aufbau notwendig. Hierfür erfolgt die Vere<strong>in</strong>barung von Protokollen und<br />

die Def<strong>in</strong>ition von Schnittstellen.<br />

Für die Modellierung von <strong>Netzwerk</strong>en bietet das OSI-Schichtenmodell e<strong>in</strong>e Orientierung.<br />

Dieses schafft e<strong>in</strong>e hierarchische Aufteilung <strong>der</strong> Hardware und Programme <strong>in</strong> Module, die<br />

jedoch durchaus von sehr verschiedenen Lieferanten stammen können.<br />

2.2 Protokollhierarchien<br />

Protokolle s<strong>in</strong>d Regeln, die den Austausch von Nachrichten - o<strong>der</strong> allgeme<strong>in</strong>er das Verhalten<br />

- zwischen (Kommunikations-) Partnern regeln (”Protocols are formal rules of behaviour”).<br />

Die Verletzung e<strong>in</strong>es vere<strong>in</strong>barten Protokolls erschwert die Kommunikation o<strong>der</strong> macht sie<br />

sogar gänzlich unmöglich.<br />

<strong>E<strong>in</strong></strong> Beispiel für e<strong>in</strong> Protokoll ”aus dem täglichen Leben” ist z.B. <strong>der</strong> Sprechfunkverkehr:<br />

Die Kommunikationspartner bestätigen den Empfang e<strong>in</strong>er Nachricht mit ”Roger” und<br />

leiten e<strong>in</strong>en Wechsel <strong>der</strong> Sprechrichtung mit ”Over” e<strong>in</strong>. Beendet wird die Verb<strong>in</strong>dung<br />

schließlich mit ”Over and out”.<br />

Ähnliche Protokolle werden auch beim Datenaustausch zwischen verschiedenen Computern<br />

benötigt - auch wenn hier die Komplexität <strong>der</strong> Anfor<strong>der</strong>ungen etwas höher ist.<br />

Aufgrund dieser höheren Komplexität werden viele Aufgabe nicht von e<strong>in</strong>em e<strong>in</strong>zigen Protokoll<br />

abgewickelt. In <strong>der</strong> Regel kommen e<strong>in</strong>e ganze Reihe von Protokollen, mit verschiedenen<br />

Teilaufgaben, zum <strong>E<strong>in</strong></strong>satz. Diese Protokolle s<strong>in</strong>d dann <strong>in</strong> Form von Protokollschichten<br />

mit jeweils unterschiedlichen Funktionen angeordnet.<br />

2.2.1 Hierarchie<br />

Jede Schicht n enthält Instanzen für den Datenaustausch mit <strong>der</strong> Partner<strong>in</strong>stanz <strong>der</strong> gleichen<br />

Schicht n <strong>in</strong> an<strong>der</strong>en Computern. Die Vere<strong>in</strong>barungen, nach denen diese Kommunikation<br />

abgewickelt wird, nennt man das Protokoll <strong>der</strong> Schicht n. Praktisch kommunizieren die<br />

9

10 KAPITEL 2. OSI-SCHICHTENMODELL<br />

Schichten nicht direkt mite<strong>in</strong>an<strong>der</strong>, son<strong>der</strong>n jede Schicht gibt <strong>der</strong> darunterliegenden Schicht<br />

die Daten und Steuer<strong>in</strong>formationen. Man kann sich vorstellen, dass jede Schicht (bis auf<br />

die unterste Schicht, die nur für das Senden und Empfangen e<strong>in</strong>es nicht formatierten Bitstroms<br />

zuständig ist) die erhaltenen Daten <strong>in</strong> e<strong>in</strong>en Umschlag steckt, <strong>in</strong> dem zusätzlich<br />

Informationen für die korrespondierende Schicht auf <strong>der</strong> an<strong>der</strong>en Masch<strong>in</strong>e stecken, die für<br />

die korrekte Wie<strong>der</strong>herstellung <strong>der</strong> Daten nötig s<strong>in</strong>d. Auf <strong>der</strong> untersten Schicht (Schicht<br />

1) f<strong>in</strong>det die tatsächliche Kommunikation auf dem darunterliegenden Medium statt. Auf<br />

<strong>der</strong> an<strong>der</strong>en Masch<strong>in</strong>e werden nun die Daten von <strong>der</strong> untersten Schicht <strong>in</strong> Empfang genommen<br />

und an die Schicht 2 übergeben. Diese öffnet den Umschlag und stellt mit den dar<strong>in</strong><br />

enthaltenen Informationen die korrekte Nachricht für Schicht 3 wie<strong>der</strong> her. Dies geschieht<br />

solange, bis die oberste Schicht erreicht ist. Diesen Satz von Schichten und Protokollen<br />

nennt man Protokollarchitektur. Das Schichtenmodell und die Protokollarchitektur, sowie<br />

die standardisierten Kommunikationsprotokolle bilden das OSI-Referenzmodell.<br />

2.3 Motivation<br />

Der Name des Modells lautet “Open Systems Interconnection”. Dieses Referenzmodell ist<br />

als Vorschlag für die Standardisierung von <strong>Netzwerk</strong>protokollen durch die ISO entstanden.<br />

Es wurde etwas später bzw. <strong>in</strong> gewissem Maße zeitgleich zu TCP/IP vorgeschlagen. Es<br />

sollte deshalb eher als theoretisches Konzept denn als technische Leitl<strong>in</strong>ie <strong>der</strong> Entwicklung<br />

von <strong>Netzwerk</strong>schichten verstanden werden.<br />

Layer<br />

7<br />

6<br />

5<br />

4<br />

3<br />

2<br />

1<br />

Application<br />

Presentation<br />

Session<br />

Transport<br />

Network<br />

Data l<strong>in</strong>k<br />

Physical<br />

ftp,http,smtp,pop3<br />

A<br />

TCP, UDP, SPX, Appleshare<br />

IP, IPX, Appletalk<br />

N<br />

Ethernet-, ATM-Switch<br />

Ethernet, TokenR<strong>in</strong>g, ISDN<br />

Application<br />

Presentation<br />

Session<br />

Transport<br />

Network<br />

Data l<strong>in</strong>k<br />

Physical<br />

Host A Host B<br />

Real Connection<br />

A User-Application<br />

Virtual Connection<br />

Flow of Data from A to B<br />

N Network-Protocol<br />

Abbildung 2.1: OSI-Schichtenmodell<br />

Name of Unit<br />

Packet<br />

Kaum e<strong>in</strong> Protokoll für Internets setzt alle Vorschläge des Schichtenmodells um. Trotzdem<br />

ist es hilfreich für die Strukturierung und Abgrenzung von <strong>Netzwerk</strong>protokollen und<br />

zum Verständnis für die Funktion von <strong>Netzwerk</strong>en.<br />

Frame<br />

Bit

2.3. MOTIVATION 11<br />

Hardware (-nahe) Protokolle für LANs und WANs lassen sich mit OSI erklären und<br />

e<strong>in</strong>ordnen. Auch die Abbildung <strong>der</strong> Dienste <strong>der</strong> TCP/IP-Suite kann <strong>in</strong>nerhalb des OSI-<br />

Modells erfolgen. Die Kommunikation zwischen verschiedenen Hosts läßt sich anhand von<br />

OSI gut veranschaulichen. Deshalb wird dieses durchaus immer noch erwähnt bzw. gelehrt.<br />

Die sieben Schichten entstammen folgenden Designpr<strong>in</strong>zipen:<br />

• <strong>E<strong>in</strong></strong>e Schicht sollte dort entstehen, wo e<strong>in</strong> neuer Abstraktionsgrad benötigt wird<br />

• Jede Schicht soll genau def<strong>in</strong>ierte Funktionen erfüllen<br />

• Bei <strong>der</strong> Funktionswahl sollte die Def<strong>in</strong>ition <strong>in</strong>ternational genormter Protokolle berücksichtigt<br />

werden<br />

• Grenzen zwischen Schnittstellen so wählen, dass möglichst wenig Informationsfluß<br />

über Schnittstellen notwendig wird<br />

• Es s<strong>in</strong>d so viele Schichten vorzusehen, dass ke<strong>in</strong>e Notwendigkeit besteht mehrere verschiedene<br />

Funktionen <strong>in</strong> e<strong>in</strong>er Schicht zu implementieren<br />

Schichten von unten nach oben (d.h. ausgehend von <strong>der</strong> Hardware hoch zur Applikation)<br />

s<strong>in</strong>d <strong>in</strong> <strong>der</strong> Tabelle dargestellt.<br />

# Schicht Layer<br />

(engl.)<br />

7 Anwendungs- application<br />

-<br />

6 Darstellungs- presentation<br />

-<br />

5 Kommunikationssteuer<br />

Orientiert Aufgabe Prot.<br />

Anwen-dungs- Verb<strong>in</strong>dung zwischen<br />

Benutzern<br />

und <strong>der</strong>en Tätigkeiten<br />

Anwendungs- Datenformat des<br />

Informationsaustausches<br />

session - Anwendungs- Verb<strong>in</strong>dung zwischen<br />

Prozessen<br />

auf verschiedenen<br />

Rechnern<br />

4 Transport- transport - Transport- Zusammensetzung<br />

<strong>der</strong> Nachrichten<br />

3 Vermittlungs- network - Transport- Adressierung<br />

<strong>der</strong> Nachrichten<br />

zwischen Rechnern<br />

2 Sicherungs- data l<strong>in</strong>k - Transport- Beseitigung<br />

Übertraguns-<br />

von<br />

fehlern<br />