Spyware – und deren rechtliche Aspekte - Das Datenschutz-Forum Schweiz

Spyware – und deren rechtliche Aspekte - Das Datenschutz-Forum Schweiz

Spyware – und deren rechtliche Aspekte - Das Datenschutz-Forum Schweiz

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

http://www.datenschutz-forum.ch<br />

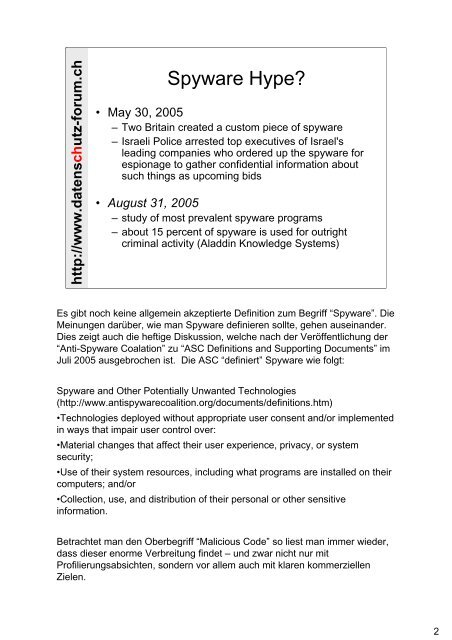

<strong>Spyware</strong> Hype?<br />

• May 30, 2005<br />

<strong>–</strong> Two Britain created a custom piece of spyware<br />

<strong>–</strong> Israeli Police arrested top executives of Israel's<br />

leading companies who ordered up the spyware for<br />

espionage to gather confidential information about<br />

such things as upcoming bids<br />

• August 31, 2005<br />

<strong>–</strong> study of most prevalent spyware programs<br />

<strong>–</strong> about 15 percent of spyware is used for outright<br />

criminal activity (Aladdin Knowledge Systems)<br />

Es gibt noch keine allgemein akzeptierte Definition zum Begriff “<strong>Spyware</strong>”. Die<br />

Meinungen darüber, wie man <strong>Spyware</strong> definieren sollte, gehen auseinander.<br />

Dies zeigt auch die heftige Diskussion, welche nach der Veröffentlichung der<br />

“Anti-<strong>Spyware</strong> Coalation” zu “ASC Definitions and Supporting Documents” im<br />

Juli 2005 ausgebrochen ist. Die ASC “definiert” <strong>Spyware</strong> wie folgt:<br />

<strong>Spyware</strong> and Other Potentially Unwanted Technologies<br />

(http://www.antispywarecoalition.org/documents/definitions.htm)<br />

•Technologies deployed without appropriate user consent and/or implemented<br />

in ways that impair user control over:<br />

•Material changes that affect their user experience, privacy, or system<br />

security;<br />

•Use of their system resources, including what programs are installed on their<br />

computers; and/or<br />

•Collection, use, and distribution of their personal or other sensitive<br />

information.<br />

Betrachtet man den Oberbegriff “Malicious Code” so liest man immer wieder,<br />

dass dieser enorme Verbreitung findet <strong>–</strong> <strong>und</strong> zwar nicht nur mit<br />

Profilierungsabsichten, sondern vor allem auch mit klaren kommerziellen<br />

Zielen.<br />

2