Die Geldkarte Eine „sichere“ elektronische Geldbörse?! - Selhorst

Die Geldkarte Eine „sichere“ elektronische Geldbörse?! - Selhorst

Die Geldkarte Eine „sichere“ elektronische Geldbörse?! - Selhorst

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Abbildung 12: Berechnung und Abspeicherung des kartenindividuellen<br />

Schlüssels als Geheimnis in der Chipkarte<br />

Soll nun eine verschlüsselte Kommunikation zwischen der <strong>Geldkarte</strong> und dem<br />

<strong>Geldkarte</strong>nterminal stattfinden, um z.B. den Betrag der gespeicherten Karte zu erhöhen<br />

oder eine Ware mit dem auf der Karte gespeicherten Guthaben zu bezahlen, so müssen<br />

sich Karte und Terminal erst einmal gegenseitig authentifizieren. Hierzu erhält das<br />

Terminal auf Anforderung an die Chipkarte die nicht geheime Seriennummer und<br />

berechnet nun mit dem in dem Sicherheitsmodul gespeicherten reduzierten<br />

Hauptschlüssel den kartenindividuellen Schlüssel der <strong>Geldkarte</strong> (s. Abbildung 13).<br />

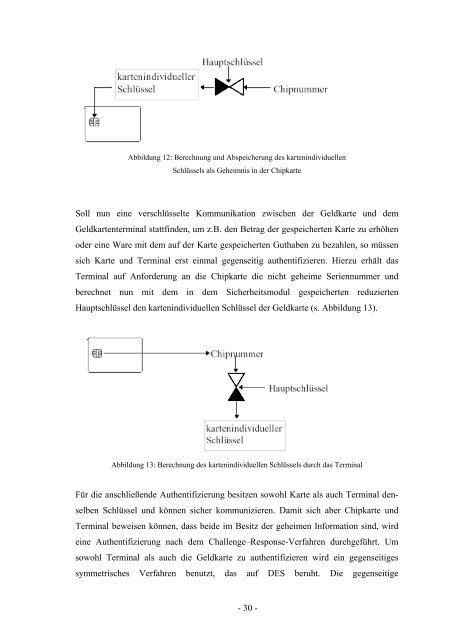

Abbildung 13: Berechnung des kartenindividuellen Schlüssels durch das Terminal<br />

Für die anschließende Authentifizierung besitzen sowohl Karte als auch Terminal denselben<br />

Schlüssel und können sicher kommunizieren. Damit sich aber Chipkarte und<br />

Terminal beweisen können, dass beide im Besitz der geheimen Information sind, wird<br />

eine Authentifizierung nach dem Challenge–Response-Verfahren durchgeführt. Um<br />

sowohl Terminal als auch die <strong>Geldkarte</strong> zu authentifizieren wird ein gegenseitiges<br />

symmetrisches Verfahren benutzt, das auf DES beruht. <strong>Die</strong> gegenseitige<br />

- 30 -