IT: Informatik Netzwerke: Weiterführende ... - IT-Realschule.de

IT: Informatik Netzwerke: Weiterführende ... - IT-Realschule.de

IT: Informatik Netzwerke: Weiterführende ... - IT-Realschule.de

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

1. Definition<br />

Ein Netzwerk ist eine Gruppe miteinan<strong>de</strong>r verbun<strong>de</strong>ner Systeme, die in <strong>de</strong>r Lage sind, untereinan<strong>de</strong>r zu<br />

kommunizieren.<br />

Die Vernetzung von Computern hat in <strong>de</strong>r <strong>IT</strong> völlig neue Anwendungsbereiche<br />

eröffnet:<br />

- auf Software und Hardware kann gemeinsam zugegriffen wer<strong>de</strong>n.<br />

- Informationen wer<strong>de</strong>n in begrenzten lokalen Netzen o<strong>de</strong>r weltweit<br />

bereitgestellt.<br />

- Organisationen nutzen <strong>Netzwerke</strong> als Präsentationsplattform<br />

2. Grundkonzepte<br />

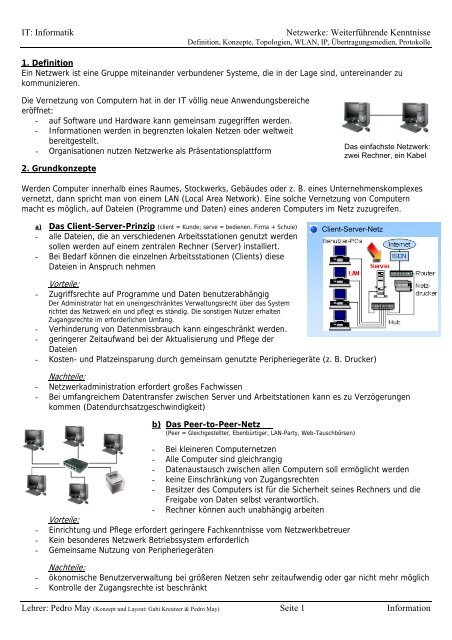

Das einfachste Netzwerk:<br />

zwei Rechner, ein Kabel<br />

Wer<strong>de</strong>n Computer innerhalb eines Raumes, Stockwerks, Gebäu<strong>de</strong>s o<strong>de</strong>r z. B. eines Unternehmenskomplexes<br />

vernetzt, dann spricht man von einem LAN (Local Area Network). Eine solche Vernetzung von Computern<br />

macht es möglich, auf Dateien (Programme und Daten) eines an<strong>de</strong>ren Computers im Netz zuzugreifen.<br />

a)<br />

-<br />

Das Client-Server-Prinzip (client = Kun<strong>de</strong>; serve = bedienen, Firma + Schule)<br />

alle Dateien, die an verschie<strong>de</strong>nen Arbeitsstationen genutzt wer<strong>de</strong>n<br />

sollen wer<strong>de</strong>n auf einem zentralen Rechner (Server) installiert.<br />

Client-Server-Netz<br />

- Bei Bedarf können die einzelnen Arbeitsstationen (Clients) diese<br />

Dateien in Anspruch nehmen<br />

Vorteile:<br />

- Zugriffsrechte auf Programme und Daten benutzerabhängig<br />

Der Administrator hat ein uneingeschränktes Verwaltungsrecht über das System<br />

richtet das Netzwerk ein und pflegt es ständig. Die sonstigen Nutzer erhalten<br />

Zugangsrechte im erfor<strong>de</strong>rlichen Umfang.<br />

- Verhin<strong>de</strong>rung von Datenmissbrauch kann eingeschränkt wer<strong>de</strong>n.<br />

- geringerer Zeitaufwand bei <strong>de</strong>r Aktualisierung und Pflege <strong>de</strong>r<br />

Dateien<br />

- Kosten- und Platzeinsparung durch gemeinsam genutzte Peripheriegeräte (z. B. Drucker)<br />

Nachteile:<br />

- Netzwerkadministration erfor<strong>de</strong>rt großes Fachwissen<br />

- Bei umfangreichem Datentransfer zwischen Server und Arbeitstationen kann es zu Verzögerungen<br />

kommen (Datendurchsatzgeschwindigkeit)<br />

b) Das Peer-to-Peer-Netz<br />

(Peer = Gleichgestellter, Ebenbürtiger, LAN-Party, Web-Tauschbörsen)<br />

- Bei kleineren Computernetzen<br />

- Alle Computer sind gleichrangig<br />

- Datenaustausch zwischen allen Computern soll ermöglicht wer<strong>de</strong>n<br />

- keine Einschränkung von Zugangsrechten<br />

- Besitzer <strong>de</strong>s Computers ist für die Sicherheit seines Rechners und die<br />

Freigabe von Daten selbst verantwortlich.<br />

- Rechner können auch unabhängig arbeiten<br />

Vorteile:<br />

- Einrichtung und Pflege erfor<strong>de</strong>rt geringere Fachkenntnisse vom Netzwerkbetreuer<br />

- Kein beson<strong>de</strong>res Netzwerk Betriebssystem erfor<strong>de</strong>rlich<br />

- Gemeinsame Nutzung von Peripheriegeräten<br />

Nachteile:<br />

- ökonomische Benutzerverwaltung bei größeren Netzen sehr zeitaufwendig o<strong>de</strong>r gar nicht mehr möglich<br />

- Kontrolle <strong>de</strong>r Zugangsrechte ist beschränkt<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 1 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

- Aktualisierungsarbeiten müssen auf je<strong>de</strong>m Rechner wie<strong>de</strong>rholt wer<strong>de</strong>n<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 2 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

3. Netzwerktopologien (Verbindungsarten)<br />

Durch die Vernetzung <strong>de</strong>r PCs entsteht Datenverkehr. Wie im Straßenverkehr, wird auch hier zwischen<br />

Verkehrswegen (pysikalische Topologie) und Verkehrsregeln (logische Topologie) unterschie<strong>de</strong>n. Typische<br />

logische Strukturen:<br />

a) Bus Topologie: ein Kabel für alle<br />

(ähnlich altmodischer Christbaumbeleuchtung)<br />

Alle Computer sind an einem durchgehen<strong>de</strong>n Haupt-Netzkabel (Bus)<br />

angeschossen. Von diesem Kabel führen Abzweigungen (T-Verbin<strong>de</strong>r)<br />

zu je<strong>de</strong>m Computer.<br />

Vorteile: Nachteile:<br />

- einfache Verkabelung - große Fehleranfälligkeit (Defekt am Hauptkabel)<br />

- problemlose Erweiterbarkeit<br />

b) Ring – Topologie: ein Kabel von Teilnehmer zu Teilnehmer<br />

Das Netzkabel verbin<strong>de</strong>t die Computer ringförmig. Die versen<strong>de</strong>ten Daten kreisen in<br />

diesem Ring. Ein „Token“ wird ständig von Rechner zu Rechner weitergeleitet. Er<br />

regelt, welcher Computer ins Netz sen<strong>de</strong>n und aus <strong>de</strong>m Netz empfangen darf.<br />

Vorteil:<br />

kostengünstige Verkabelung<br />

Nachteil:<br />

Bei Ausfall eines Gerätes kann die gesamte Kommunikation unterbrochen wer<strong>de</strong>n.<br />

c) Stern – Topologie: je<strong>de</strong>r hängt am eigenen Kabel<br />

Die Vernetzung erfolgt über einen zentralen Knoten (Hub o<strong>de</strong>r Switch).<br />

Vorteile:<br />

- am wenigsten störanfällig<br />

- ermöglicht <strong>de</strong>n schnellsten Datentransfer.<br />

- hat sich heute im LAN-Bereich weitgehend durchgesetzt.<br />

Nachteil:<br />

- erheblich größerer Aufwand an Netzkabeln und Netzwerkkomponenten<br />

4. Wireless LAN (drahtloses Netzwerk)<br />

Bei <strong>de</strong>r drahtlosen Übertragung wer<strong>de</strong>n Funksignale an Stelle von Kabeln<br />

verwen<strong>de</strong>t. Die Funkverbindung erfolgt über eine zentrale Basisstation<br />

(AccessPoint) die (vergleichbar mit einem Switch) die Funksignale <strong>de</strong>r<br />

angeschlossenen Computer empfängt und weitersen<strong>de</strong>t. Ein solcher<br />

AccessPoint ermöglicht außer<strong>de</strong>m Kabelverbindungen zu Peripheriegeräten<br />

wie z. B. Druckern und auch zu vorhan<strong>de</strong>nen (größeren) Kabelnetzwerken.<br />

Vorteil: keine baulichen Maßnahmen bei <strong>de</strong>r Installation nötig<br />

Nachteil: Strahlung und beschränkte Datensicherheit<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 3 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

5. Adressierung <strong>de</strong>r Netzwerk-Computer mithilfe von IP-Adressen<br />

Damit <strong>de</strong>r Datenaustausch zwischen <strong>de</strong>n Teilnehmern eines<br />

<strong>Netzwerke</strong>s störungsfrei stattfin<strong>de</strong>n kann, müssen alle Computer im<br />

Netz mithilfe einer Adresse ein<strong>de</strong>utig erkannt wer<strong>de</strong>n können. Das<br />

jeweils verwen<strong>de</strong>te Netzwerkprotokoll legt fest, wie diese Adresse<br />

ausschauen muss. In lokalen <strong>Netzwerke</strong>n hat sich zunehmend das<br />

im Internet verwen<strong>de</strong>te Protokoll TCP/IP durchgesetzt. Alle Objekte<br />

eine lokalen Netzwerks erhalten eine solche IP Adresse und sind<br />

somit ein<strong>de</strong>utig gekennzeichnet.<br />

IP-Adresse: 192.168.10.4<br />

6. Übertragungsmedien und Netzkomponenten<br />

Netzwerkkarte<br />

Netzwerkkarten (NIC = Network Interface Card) bil<strong>de</strong>t <strong>de</strong>n Anschluss <strong>de</strong>s PCs an die Vernetzung<br />

Je<strong>de</strong> Netzwerkkarte hat eine weltweit ein<strong>de</strong>utige Adresse, die MAC-Adresse.<br />

HUB und SW<strong>IT</strong>CH<br />

Netzwerknr.<br />

Hub´s sind Knotenpunkte, über die mehrere Computer und Drucker<br />

sternförmig verbun<strong>de</strong>n sind. Daten, die über einen Port <strong>de</strong>s Hubs ankommen,<br />

wer<strong>de</strong>n immer an alle an<strong>de</strong>ren Ports weitergeleitet – aber nur ein Empfänger<br />

kann sie öffnen. Ein Hub kann nicht mehrere Datenpakete gleichzeitig<br />

verarbeiten.<br />

Ein Switch erledigt die gleichen Aufgaben wie ein Hub, verfügt aber unter an<strong>de</strong>rem<br />

zusätzlich über die Fähigkeit ankommen<strong>de</strong> Datenpakete nur an bestimmte Empfänger<br />

weiter zu leiten. � höherer Datendurchsatz<br />

Patchkabel und Patchfel<strong>de</strong>r<br />

Mit Hilfe von Netzwerkkabeln wird die Verbindung zu weiteren Komponenten <strong>de</strong>s Netzwerks hergestellt.<br />

Patchfel<strong>de</strong>r sind Steckdosenleisten für Patchkabel<br />

Mo<strong>de</strong>m<br />

Das eigentliche Empfangs- und Sen<strong>de</strong>gerät,<br />

das die Verbindung zum Internetprovi<strong>de</strong>r<br />

herstellt. Es muss für die jeweils genutzte<br />

Übertragungstechnologie (analog, ISDN,<br />

DSL) vorgesehen sein<br />

Router<br />

Gerät, das mehrere Computernetze<br />

miteinan<strong>de</strong>r verbin<strong>de</strong>n kann.<br />

Host: Computernr.<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 4 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

8. Paketvermittlung – Übertragungsprotokolle<br />

Protokolle regeln <strong>de</strong>n gesamten Datenverkehr in einem Netzwerk. Um Daten von einem Computer zu einem<br />

an<strong>de</strong>ren zu übertragen, müssen auf mehreren Ebenen (Schichten) gemeinsame Vereinbarungen und Regeln<br />

gelten, die in so genannten Protokollen festgelegt sind. Diese Protokolle betreffen Regelungen zur Anwendung<br />

<strong>de</strong>r Daten, für <strong>de</strong>n Transport <strong>de</strong>r Daten und für die eingesetzte Hardware.<br />

Bestimmte Komponenten im Netz lassen es nur zu, kleine Datenpakete zu versen<strong>de</strong>n. Deshalb müssen große<br />

Dateien in kleine Datenpakete zerlegt wer<strong>de</strong>n, die sich dann im Netz transportieren lassen.<br />

Damit beim Empfänger aus diesen Teilpaketen wie<strong>de</strong>r die ursprüngliche Datei zusammengefügt wer<strong>de</strong>n kann,<br />

müssen in je<strong>de</strong>m Paket entsprechen<strong>de</strong> Informationen mitgeführt wer<strong>de</strong>n.<br />

Arbeitsweise von Routern (Wegfin<strong>de</strong>r)<br />

- Ein Router arbeitet mit <strong>de</strong>m Protokoll IP<br />

- Er nimmt zugesandte Datenpakete entgegen<br />

- Anhand <strong>de</strong>r ihm bekannten Zieladresse und einer Routingtabelle entschei<strong>de</strong>t er über <strong>de</strong>n Weg <strong>de</strong>r<br />

Weiterleitung <strong>de</strong>s Datenpakets<br />

- Er<br />

sen<strong>de</strong>t das Datenpaket an <strong>de</strong>n entsprechen<strong>de</strong>n Router.<br />

-<br />

Netzwerkdienste<br />

Das be<strong>de</strong>utendste weltweite Computernetz ist das Internet. Millionen von Computern sind verbun<strong>de</strong>n.<br />

Den Zutritt zu <strong>de</strong>n Diensten <strong>de</strong>s Internets erhält man über einen Internet Service Provi<strong>de</strong>r (ISP), bei <strong>de</strong>m man<br />

sich<br />

eine Zugangsberechtigung (Account) erwerben muss. Bsp.:<br />

Historisch gesehen hat sich das Internet aus verschie<strong>de</strong>nen<br />

Netzen entwickelt, die heute zu einem Verbund so<br />

genannter<br />

Netzwerk-Dienste zusammengefasst sind:<br />

1. World-Wi<strong>de</strong>-Web<br />

Das www ist wohl <strong>de</strong>r bekannteste Internet-Dienst, <strong>de</strong>r häufig auch mit <strong>de</strong>m Begriff Internet gleichgesetzt<br />

wird. Auf Internet Servern wer<strong>de</strong>n Informationsseiten bereitgestellt, die im HTML-Format (HyperText<br />

Markup Language) verfasst sind. Ihre Erstellung erfolgt direkt im HTML Co<strong>de</strong> o<strong>de</strong>r mithilfe von Programmen,<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 5 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

die es ermöglichen, Web-Seiten ähnlich wie Textverarbeitungsdokumente zu erstellen und sie dabei in HTML<br />

zu konvertieren.<br />

Das http-Protokoll (HyperText Transfer Protokol) ermöglicht, dass solche Seiten im World Wi<strong>de</strong> Web an<br />

ihrem URL (Unique Resource Locator) erkannt, angefor<strong>de</strong>rt und mit einem Internet Browser(Explorer,<br />

Modzilla, Opera,.. .) am Bildschirm angezeigt wer<strong>de</strong>n können. Ein beson<strong>de</strong>rer Vorzug dieses Protokolls besteht<br />

darin, Hyperlinks (Querverweise auf an<strong>de</strong>re Web-Dokumente im WWW) verarbeiten zu können. Ein<br />

Mausklick<br />

auf<br />

einen solchen genügt, um die entsprechen<strong>de</strong> Web-Seite am Bildschirm anzeigen zu lassen .Dies ist eine<br />

entschei<strong>de</strong>n<strong>de</strong> technische Voraussetzung für das schnelle und komfortable „Surfen im Internet“.<br />

Mit <strong>de</strong>m HTTPS-Protokoll<br />

(HyperText Transfer Protocol Secure) lässt sich eine gesicherte Verbindung<br />

zwischen<br />

Computern einrichten. Hierbei wer<strong>de</strong>n die Daten verschlüsselt und damit weitgehend abhörsicher<br />

gemacht.<br />

Häufig ist es notwendig, dass <strong>de</strong>r Zugang zu Internet<br />

seiten nur einem berechtigten Personenkreis ermöglicht<br />

sein darf. Bsp.: Zahlungsverkehr<br />

Abhilfe<br />

bietet eine Zugangsi<strong>de</strong>ntifizierung und<br />

Passwort<br />

Suchmaschinen sind auf beson<strong>de</strong>ren Servern<br />

laufen<strong>de</strong> Programme, die uns beim Auffin<strong>de</strong>n von<br />

Web-Sites zu Suchbegriffen unterstützen.<br />

Verknüpfung <strong>de</strong>r DNS-Adressen mit <strong>de</strong>n IP-Adressen<br />

(Suchen <strong>de</strong>r Adresse www.realschule.bayern.<strong>de</strong>)<br />

Die Verbindung zum Provi<strong>de</strong>r wird hergestellt.Der Domain-Name-Server <strong>de</strong>s Provi<strong>de</strong>rs kennt die gesuchte<br />

Adresse nicht und übergibt die Suche an <strong>de</strong>n Top Level Domain-Server für <strong>de</strong> (Deutschland).Der Top Level<br />

Domain-Server für <strong>de</strong>, <strong>de</strong>r die IP-Adresse <strong>de</strong>s Domain-Name-Servers für bayern.<strong>de</strong> kennt, übergibt die<br />

Suche an diesen Server.Der Domain-Name-Servers für bayern.<strong>de</strong> kennt die IP-Adresse <strong>de</strong>r gesuchten<br />

DNS-Adresse<br />

und übergibt diese nun an <strong>de</strong>n Sen<strong>de</strong>r.Die Verbindung zum Empfänger kann<br />

über die<br />

gefun<strong>de</strong>ne<br />

IP-Adresse hergestellt wer<strong>de</strong>n.<br />

2. FTP<br />

Das Übertragen von Dateien im Internet gewinnt zunehmend an wirtschaftlicher Be<strong>de</strong>utung. Bsp.: Musik<br />

Die Übertragung von Dateien erfolgt mithilfe ser „File Transfer Protokol“ FTP. Es ermöglicht <strong>de</strong>n Download<br />

von<br />

Dateien von einem Internet Server (FTP Server) auf <strong>de</strong>n eigenen Rechner, ebenso wie es für <strong>de</strong>n Upload von<br />

Dateien auf einen Internet Server dient, um z. B. eine eigenen Web-Site einzurichten. Spezielle FTP-<br />

Programme stehen bereit, um die Verbindung zwischen eigenem Rechne run dInternet Server<br />

(Provi<strong>de</strong>r)<br />

herzustellen<br />

und die Dateiübertragungen durchzuführen. Datenübertragungsfunktionen FTP Funktionen sind<br />

aber auch in die Internet<br />

Browser – zumin<strong>de</strong>st für <strong>de</strong>n Download von Dateien – integriert.<br />

3. Email<br />

Emails sind aus <strong>de</strong>r geschäftlichen und <strong>de</strong>r privaten Telekommunikation nicht mehr wegzu<strong>de</strong>nken.<br />

Grundfunktion: Texte von einem Computer an einen an<strong>de</strong>ren zu schicken.<br />

Die verfasste Nachricht wird dabei zunächst an <strong>de</strong>n eigenen Provi<strong>de</strong>r (z. B. web, gmx, yahoo...) gesen<strong>de</strong>t, <strong>de</strong>r<br />

sie<br />

dann mithilfe <strong>de</strong>r Email Adresse an <strong>de</strong>n Provi<strong>de</strong>r <strong>de</strong>s Empfängers weiterleitet. Dieser holt sich diese<br />

Nachricht auf seinen eigenen Rechner, kann sie aber auch direkt<br />

beim Provi<strong>de</strong>r löschen.<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 6 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

Nutzername@Mailserver (z. B. X.Huber@maildienst.<strong>de</strong>)<br />

Head<br />

To � E-Mail-Adresse <strong>de</strong>s Empfängers<br />

CC (carbon copy)� Durchschlag, Kopie <strong>de</strong>r E-Mail<br />

BCC (blind carbon copy)� Versteckte<br />

Kopie<br />

From� Absen<strong>de</strong>radresse<br />

Date� Absen<strong>de</strong>datum<br />

und–zeit<br />

Subject � Betreff<br />

Angabe<br />

Inhalt<br />

� Text<br />

Attachment<br />

� Anhang<br />

4. Chat, News, Foren<br />

5. Internet Telefonie<br />

a) Ursachen von D atenverlust<br />

Ge fahren in Rechnernetzen<br />

Interne Mitarbeiter Technik Angriffe von<br />

außen<br />

- Unachtsamkeit<br />

- Stromausfall<br />

- Diebstahl<br />

- Fehlbedienungen<br />

- Überspannung<br />

- Vandalismus<br />

- Sabotage<br />

- Kurzschluss<br />

- Spionage<br />

- Diebstahl<br />

- Störung <strong>de</strong>r Verkabelung<br />

- Computerviren<br />

- Missbrauch<br />

- Hardware<strong>de</strong>fekte<br />

- Hacking<br />

- Einschleppen von Viren<br />

- Systemüberlastungen<br />

- Softwareschwächen<br />

b) Computerviren<br />

- überschreiben<strong>de</strong> Viren überschreiben Teile von Programmen� unbrauchbar<br />

- Boot-Sektor Viren<br />

infizieren alle ausführbaren (EXE)Dateien<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 7 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

- trojanische Pfer<strong>de</strong> sind Begleiter eines Programms, dass z. B. aus <strong>de</strong>m Internet kostenlos gela<strong>de</strong>n<br />

wird �Ausspionieren von Zugangsdaten -<br />

- Würmern eigenständiges Programm, verbreitet sich über Email<br />

- Dialer Programme Anwahl von 0190 er Telefonnummern<br />

- Scanner Programme, die entfernte Rechner durchsuchen und Infos auslesen<br />

- SPAM-Mails / JUNK-Mails Bombar<strong>de</strong>ment mit Werbe-<br />

und weiteren unerwünschten Mails<br />

c)<br />

Schutzmaßnahmen für Rechnernetze<br />

- äußere Zugangsbeschränkungen und Absicherungen<br />

o Kontrolle <strong>de</strong>s Zugangs von Rechnerräumen/Rechner<br />

o keine offenen freigeschalteten Netzanschlussdosen<br />

o Abschirmung von Datenleitungen<br />

o Einschränkung von Funkübertragung<br />

- Computertechnische Vorkehrungen<br />

o Anwen<strong>de</strong>rauthorisierung<br />

� Passwörter<br />

� TAN/PIN<br />

� Sicherheits-ID<br />

- Firewalls = Hard/Softwaresystem, das ein lokales Rechnernetz vom Internet trennt.<br />

o Funktion: jeglicher Datenfluss von außen<br />

läuft über diese Kontrollinstanz � Abwehr von<br />

Zugriffen von außen<br />

- Virenscanner s<br />

o Funktion: durchsuchen Computer nach Dateien und überprüfen aus <strong>de</strong>m Netz ankommen<strong>de</strong><br />

Dateien nach Viren<br />

o WICHTIG! Ständig aktualisieren � nur so können neue Viren erkannt wer<strong>de</strong>n.<br />

- Verschlüsselung von Daten (Kryptologie)<br />

o Funktion: ein Text wird in eine<br />

unlesbare Aneinan<strong>de</strong>rreihung von Buchstaben verän<strong>de</strong>rt.<br />

(Chiffrierung) erst durch eine<br />

Dechiffrierung kommt <strong>de</strong>r Text wie<strong>de</strong>r zum Vorschein.<br />

- Persönliche<br />

Vorsichtsmaßnahmen<br />

o Em ails und Dateidownload<br />

� Verdächtige Emails nicht öffnen und sofort löschen<br />

� Keine Anlage öffnen – o<strong>de</strong>r vorher mit Virenscanner prüfen<br />

� Kritische Vorsicht beim Download von Dateien<br />

Wirtschaftliche und soziale Be<strong>de</strong>utung <strong>de</strong>r weltweiten Vernetzung<br />

1. Wirtschaftliche Be<strong>de</strong>utung<br />

- E- Commerce – Einkaufen im Netz<br />

o Bequem von zu Hause aus verschie<strong>de</strong>ne Waren bestellen<br />

o Ohne Risiko – Wie<strong>de</strong>rrufsrecht<br />

o 2004: Umsatz 13 Milliar<strong>de</strong>n Euro<br />

- Elektronischer Zahlungsverkehr<br />

im Internet (Online Banking)<br />

o Überweisungen<br />

o Kontostand<br />

o Wertpapiere<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 8 Information

<strong>IT</strong>: <strong>Informatik</strong> <strong>Netzwerke</strong>: <strong>Weiterführen<strong>de</strong></strong> Kenntnisse<br />

Definition, Konzepte, Topologien, WLAN, IP, Übertragungsmedien, Protokolle<br />

- Reisebuchungen<br />

- Weltweite Eigendarstellung <strong>de</strong>r Firmen im Internet<br />

- Kommerzielle Werbung<br />

im Internet (Online Werbung)<br />

2. Soziale Be<strong>de</strong>utung<br />

- Schaffung neuer Berufsgruppe<br />

o Technischer Zweig<br />

� Analyse von <strong>IT</strong> Systemen<br />

� Entwicklung von technischen Konzepten<br />

� Realisation und Installation<br />

von Rechnersystemen<br />

� Kontrolle von Rechnersystemen<br />

� Beseitigung von Störungen<br />

� Behebung von Fehlern<br />

o Kaufmännischer Zweig<br />

� Kun<strong>de</strong>nberatung unter fachlichem/wirtschaftlichem Aspekt<br />

� Verwaltung <strong>de</strong>s Systems<br />

� Erstellen von Angeboten<br />

� Abrechnen von Auftragsleistungen<br />

� Marketingmaßnahmen<br />

� Schulungen<br />

- E-Learning<br />

o Lehr und Lernmetho<strong>de</strong>n, bei <strong>de</strong>nen die Lerninhalte weitgehend o<strong>de</strong>r ausschließlich über<br />

elektronische Medien vermittelt wer<strong>de</strong>n.<br />

� Computer Based<br />

Training<br />

� Web<br />

Based Training<br />

� Virtual Classroom<br />

� Business TV<br />

�<br />

- Verän<strong>de</strong>rungen im privaten Bereich<br />

o Informationsgewinnung jeglicher Art<br />

o Informationen über berufliche Möglichkeiten<br />

o Meinungsaustausch mit unterschiedlichsten<br />

Gesprächspartnern<br />

o Politischen<br />

Meinungsbildung auf breiter Basis<br />

o Preisvergleiche beim Einkauf<br />

o Besorgungen ohne Fahrtkostenaufwand<br />

o<br />

-<br />

Beschreibung <strong>de</strong>s „Datenwegs durchs Internet“ für Kin<strong>de</strong>r aus <strong>de</strong>r „Sendung mit <strong>de</strong>r Maus“ <strong>de</strong>s WDR<br />

Adresse: http://www.wdrmaus.<strong>de</strong>/sachgeschichten/internet/in<strong>de</strong>x.phtml?Seite=1<br />

Lehrer: Pedro May (Konzept und Layout: Gabi Kreutzer & Pedro May) Seite 9 Information