Network Security Platform 7.0 IPS Administration Guide - McAfee

Network Security Platform 7.0 IPS Administration Guide - McAfee

Network Security Platform 7.0 IPS Administration Guide - McAfee

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

3<br />

如何管理 <strong>IPS</strong> 设置<br />

如何配置和管理策略<br />

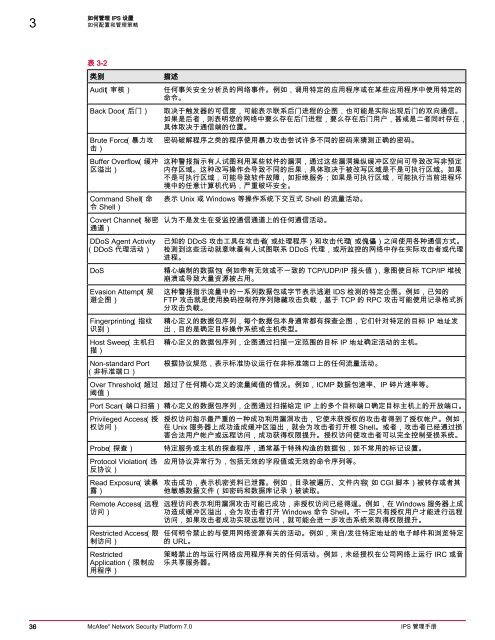

表 3-2<br />

类别 描述<br />

Audit(审核) 任何事关安全分析员的网络事件。例如,调用特定的应用程序或在某些应用程序中使用特定的<br />

命令。<br />

Back Door(后门) 取决于触发器的可信度,可能表示联系后门进程的企图,也可能是实际出现后门的双向通信。<br />

如果是后者,则表明您的网络中要么存在后门进程,要么存在后门用户,甚或是二者同时存在,<br />

具体取决于通信端的位置。<br />

Brute Force(暴力攻<br />

击)<br />

Buffer Overflow(缓冲<br />

区溢出)<br />

Command Shell(命<br />

令 Shell)<br />

Covert Channel(秘密<br />

通道)<br />

DDoS Agent Activity<br />

(DDoS 代理活动)<br />

密码破解程序之类的程序使用暴力攻击尝试许多不同的密码来猜测正确的密码。<br />

这种警报指示有人试图利用某些软件的漏洞,通过这些漏洞操纵缓冲区空间可导致改写非预定<br />

内存区域。这种改写操作会导致不同的后果,具体取决于被改写区域是不是可执行区域。如果<br />

不是可执行区域,可能导致软件故障,如拒绝服务;如果是可执行区域,可能执行当前进程环<br />

境中的任意计算机代码,严重破坏安全。<br />

表示 Unix 或 Windows 等操作系统下交互式 Shell 的流量活动。<br />

认为不是发生在受监控通信通道上的任何通信活动。<br />

已知的 DDoS 攻击工具在攻击者(或处理程序)和攻击代理(或傀儡)之间使用各种通信方式。<br />

检测到这些活动就意味着有人试图联系 DDoS 代理,或所监控的网络中存在实际攻击者或代理<br />

进程。<br />

DoS 精心编制的数据包(例如带有无效或不一致的 TCP/UDP/IP 报头值),意图使目标 TCP/IP 堆栈<br />

崩溃或导致大量资源被占用。<br />

Evasion Attempt(规<br />

避企图)<br />

Fingerprinting(指纹<br />

识别)<br />

Host Sweep(主机扫<br />

描)<br />

Non‑standard Port<br />

(非标准端口)<br />

Over Threshold(超过<br />

阈值)<br />

这种警报指示流量中的一系列数据包或字节表示逃避 IDS 检测的特定企图。例如,已知的<br />

FTP 攻击就是使用换码控制符序列隐藏攻击负载,基于 TCP 的 RPC 攻击可能使用记录格式拆<br />

分攻击负载。<br />

精心定义的数据包序列,每个数据包本身通常都有探查企图,它们针对特定的目标 IP 地址发<br />

出,目的是确定目标操作系统或主机类型。<br />

精心定义的数据包序列,企图通过扫描一定范围的目标 IP 地址确定活动的主机。<br />

根据协议规范,表示标准协议运行在非标准端口上的任何流量活动。<br />

超过了任何精心定义的流量阈值的情况。例如,ICMP 数据包速率、IP 碎片速率等。<br />

Port Scan(端口扫描) 精心定义的数据包序列,企图通过扫描给定 IP 上的多个目标端口确定目标主机上的开放端口。<br />

Privileged Access(授<br />

权访问)<br />

授权访问指示最严重的一种成功利用漏洞攻击,它使未获授权的攻击者得到了授权帐户。例如,<br />

在 Unix 服务器上成功造成缓冲区溢出,就会为攻击者打开根 Shell。或者,攻击者已经通过损<br />

害合法用户帐户或远程访问,成功获得权限提升。授权访问使攻击者可以完全控制受损系统。<br />

Probe(探查) 特定服务或主机的探查程序,通常基于特殊构造的数据包,如不常用的标记设置。<br />

Protocol Violation(违<br />

反协议)<br />

Read Exposure(读暴<br />

露)<br />

Remote Access(远程<br />

访问)<br />

Restricted Access(限<br />

制访问)<br />

Restricted<br />

Application(限制应<br />

用程序)<br />

应用协议异常行为,包括无效的字段值或无效的命令序列等。<br />

攻击成功,表示机密资料已泄露。例如,目录被遍历、文件内容(如 CGI 脚本)被转存或者其<br />

他敏感数据文件(如密码和数据库记录)被读取。<br />

远程访问表示利用漏洞攻击可能已成功,非授权访问已经得逞。例如,在 Windows 服务器上成<br />

功造成缓冲区溢出,会为攻击者打开 Windows 命令 Shell。不一定只有授权用户才能进行远程<br />

访问,如果攻击者成功实现远程访问,就可能会进一步攻击系统来取得权限提升。<br />

任何明令禁止的与使用网络资源有关的活动。例如,来自/发往特定地址的电子邮件和浏览特定<br />

的 URL。<br />

策略禁止的与运行网络应用程序有关的任何活动。例如,未经授权在公司网络上运行 IRC 或音<br />

乐共享服务器。<br />

36 <strong>McAfee</strong> ® <strong>Network</strong> <strong>Security</strong> <strong>Platform</strong> <strong>7.0</strong> <strong>IPS</strong> 管理手册