E-mail-worm Analysis

E-mail-worm Analysis

E-mail-worm Analysis

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

어셈블리어 개발자 그룹 :: 어셈러브<br />

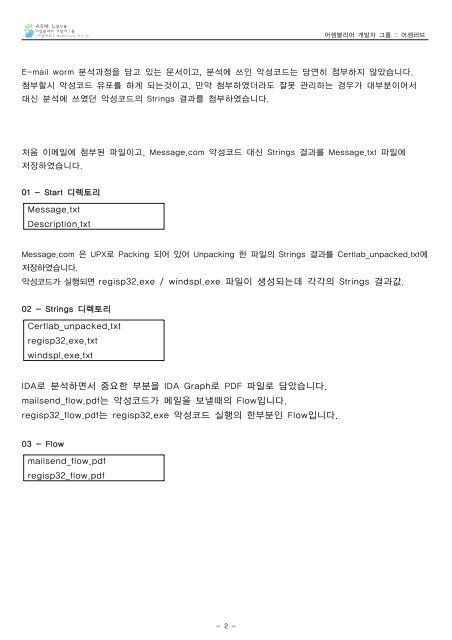

E-<strong>mail</strong> <strong>worm</strong> 분석과정을 담고 있는 문서이고, 분석에 쓰인 악성코드는 당연히 첨부하지 않았습니다.<br />

첨부할시 악성코드 유포를 하게 되는것이고, 만약 첨부하였더라도 잘못 관리하는 경우가 대부분이어서<br />

대신 분석에 쓰였던 악성코드의 Strings 결과를 첨부하였습니다.<br />

처음 이메일에 첨부된 파일이고, Message.com 악성코드 대신 Strings 결과를 Message.txt 파일에<br />

저장하였습니다.<br />

01 - Start 디렉토리<br />

Message.txt<br />

Description.txt<br />

Message.com 은 UPX로 Packing 되어 있어 Unpacking 한 파일의 Strings 결과를 Certlab_unpacked.txt에<br />

저장하였습니다.<br />

악성코드가 실행되면 regisp32.exe / windspl.exe 파일이 생성되는데 각각의 Strings 결과값.<br />

02 - Strings 디렉토리<br />

Certlab_unpacked.txt<br />

regisp32.exe.txt<br />

windspl.exe.txt<br />

IDA로 분석하면서 중요한 부분을 IDA Graph로 PDF 파일로 담았습니다.<br />

<strong>mail</strong>send_flow.pdf는 악성코드가 메일을 보낼때의 Flow입니다.<br />

regisp32_flow.pdf는 regisp32.exe 악성코드 실행의 한부분인 Flow입니다.<br />

03 - Flow<br />

<strong>mail</strong>send_flow.pdf<br />

regisp32_flow.pdf<br />

- 2 -

![[Debugging] Art of Hooking 2th Edition](https://img.yumpu.com/22140176/1/167x260/debugging-art-of-hooking-2th-edition.jpg?quality=85)