Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

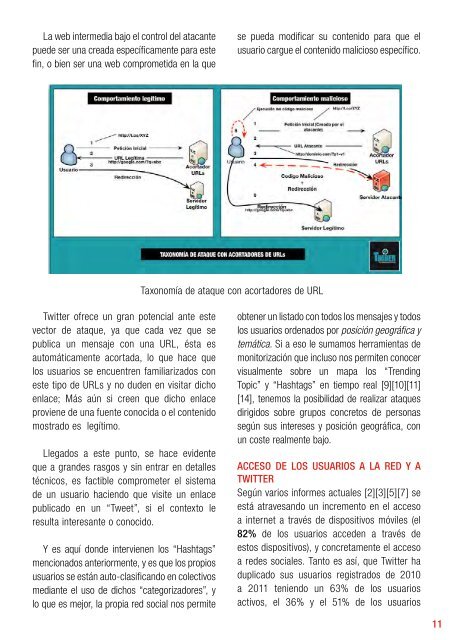

La web intermedia bajo el control del atacante<br />

puede ser una creada específicamente para este<br />

fin, o bien ser una web comprometida en la que<br />

se pueda modificar su contenido para que el<br />

usuario cargue el contenido malicioso específico.<br />

Taxonomía de ataque con acortadores de URL<br />

Twitter ofrece un gran potencial ante este<br />

vector de ataque, ya que cada vez que se<br />

publica un mensaje con una URL, ésta es<br />

automáticamente acortada, lo que hace que<br />

los usuarios se encuentren familiarizados con<br />

este tipo de URLs y no duden en visitar dicho<br />

enlace; Más aún si creen que dicho enlace<br />

proviene de una fuente conocida o el contenido<br />

mostrado es legítimo.<br />

Llegados a este punto, se hace evidente<br />

que a grandes rasgos y sin entrar en detalles<br />

técnicos, es factible comprometer el sistema<br />

de un usuario haciendo que visite un enlace<br />

publicado en un “Tweet”, si el contexto le<br />

resulta interesante o conocido.<br />

Y es aquí donde intervienen los “Hashtags”<br />

mencionados anteriormente, y es que los propios<br />

usuarios se están auto-clasificando en colectivos<br />

mediante el uso de dichos “categorizadores”, y<br />

lo que es mejor, la propia red social nos permite<br />

obtener un listado con todos los mensajes y todos<br />

los usuarios ordenados por posición geográfica y<br />

temática. Si a eso le sumamos herramientas de<br />

monitorización que incluso nos permiten conocer<br />

visualmente sobre un mapa los “Trending<br />

Topic” y “Hashtags” en tiempo real [9][10][11]<br />

[14], tenemos la posibilidad de realizar ataques<br />

dirigidos sobre grupos concretos de personas<br />

según sus intereses y posición geográfica, con<br />

un coste realmente bajo.<br />

ACCESO DE LOS USUARIOS A LA RED Y A<br />

TWITTER<br />

Según varios informes actuales [2][3][5][7] se<br />

está atravesando un incremento en el acceso<br />

a internet a través de dispositivos móviles (el<br />

82% de los usuarios acceden a través de<br />

estos dispositivos), y concretamente el acceso<br />

a redes sociales. Tanto es así, que Twitter ha<br />

duplicado sus usuarios registrados de 2010<br />

a 2011 teniendo un 63% de los usuarios<br />

activos, el 36% y el 51% de los usuarios<br />

11