Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Desde una visión más amplia, el ataque<br />

estaría dividido en al menos, dos fases:<br />

· Fase 1 – Focalización<br />

· Recolección<br />

· Análisis y validación de información<br />

· Estudio y perfilado de objetivos<br />

· Fase 2 - Materialización<br />

· Materialización del ataque contra los<br />

objetivos estudiados.<br />

· Ejecución del objeto del ataque<br />

Para conseguir lo expuesto anteriormente,<br />

se fijan como objetivos nominales los usuarios o<br />

grupos de usuarios, las aplicaciones a emplear<br />

y los dispositivos móviles de los usuarios/<br />

colectivos objetivo, requiriendo una mínima<br />

intervención por parte del atacante, ya que<br />

esta fase puede ser realizada por aplicaciones<br />

automatizadas y sistemas especialmente<br />

diseñados para esta tarea.<br />

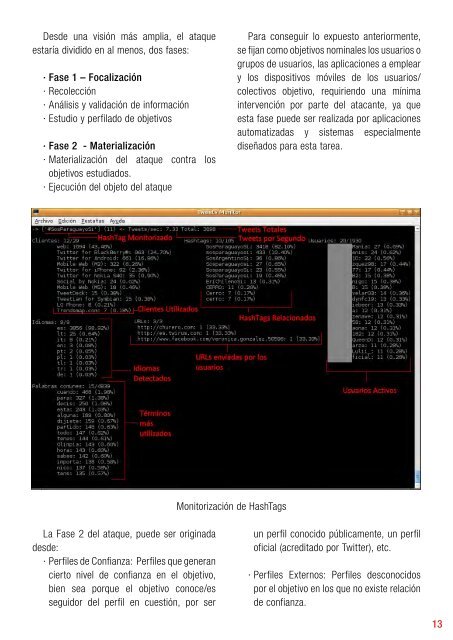

Monitorización de HashTags<br />

La Fase 2 del ataque, puede ser originada<br />

desde:<br />

· Perfiles de Confianza: Perfiles que generan<br />

cierto nivel de confianza en el objetivo,<br />

bien sea porque el objetivo conoce/es<br />

seguidor del perfil en cuestión, por ser<br />

un perfil conocido públicamente, un perfil<br />

oficial (acreditado por Twitter), etc.<br />

· Perfiles Externos: Perfiles desconocidos<br />

por el objetivo en los que no existe relación<br />

de confianza.<br />

13