Manual de Asterisk y otras hierbas. - forja de RedIRIS

Manual de Asterisk y otras hierbas. - forja de RedIRIS

Manual de Asterisk y otras hierbas. - forja de RedIRIS

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

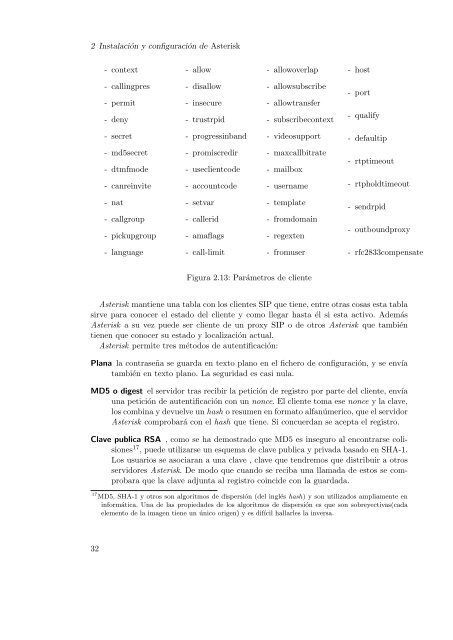

2 Instalación y configuración <strong>de</strong> <strong>Asterisk</strong>- context- allow- allowoverlap- host- callingpres- permit- <strong>de</strong>ny- disallow- insecure- trustrpid- allowsubscribe- allowtransfer- subscribecontext- port- qualify- secret- progressinband- vi<strong>de</strong>osupport- <strong>de</strong>faultip- md5secret- dtmfmo<strong>de</strong>- promiscredir- useclientco<strong>de</strong>- maxcallbitrate- mailbox- rtptimeout- canreinvite- accountco<strong>de</strong>- username- rtpholdtimeout- nat- callgroup- pickupgroup- setvar- callerid- amaflags- template- fromdomain- regexten- sendrpid- outboundproxy- language- call-limit- fromuser- rfc2833compensateFigura 2.13: Parámetros <strong>de</strong> cliente<strong>Asterisk</strong> mantiene una tabla con los clientes SIP que tiene, entre <strong>otras</strong> cosas esta tablasirve para conocer el estado <strong>de</strong>l cliente y como llegar hasta él si esta activo. A<strong>de</strong>más<strong>Asterisk</strong> a su vez pue<strong>de</strong> ser cliente <strong>de</strong> un proxy SIP o <strong>de</strong> otros <strong>Asterisk</strong> que tambiéntienen que conocer su estado y localización actual.<strong>Asterisk</strong> permite tres métodos <strong>de</strong> autentificación:Plana la contraseña se guarda en texto plano en el fichero <strong>de</strong> configuración, y se envíatambién en texto plano. La seguridad es casi nula.MD5 o digest el servidor tras recibir la petición <strong>de</strong> registro por parte <strong>de</strong>l cliente, envíauna petición <strong>de</strong> autentificación con un nonce. El cliente toma ese nonce y la clave,los combina y <strong>de</strong>vuelve un hash o resumen en formato alfanúmerico, que el servidor<strong>Asterisk</strong> comprobará con el hash que tiene. Si concuerdan se acepta el registro.Clave publica RSA , como se ha <strong>de</strong>mostrado que MD5 es inseguro al encontrarse colisiones17 , pue<strong>de</strong> utilizarse un esquema <strong>de</strong> clave publica y privada basado en SHA-1.Los usuarios se asociaran a una clave , clave que tendremos que distribuir a otrosservidores <strong>Asterisk</strong>. De modo que cuando se reciba una llamada <strong>de</strong> estos se comprobaraque la clave adjunta al registro coinci<strong>de</strong> con la guardada.17 MD5, SHA-1 y otros son algoritmos <strong>de</strong> dispersión (<strong>de</strong>l inglés hash) y son utilizados ampliamente eninformática. Una <strong>de</strong> las propieda<strong>de</strong>s <strong>de</strong> los algoritmos <strong>de</strong> dispersión es que son sobreyectivas(cadaelemento <strong>de</strong> la imagen tiene un único origen) y es difícil hallarles la inversa.32