Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

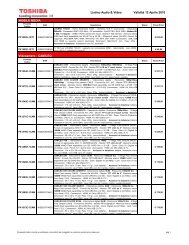

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProEsquemas robustos <strong>de</strong> seguridad para <strong>la</strong>comunicación remotaLas capacida<strong>de</strong>s <strong>de</strong> comunicación y gestión basadas en hardware <strong>de</strong><strong>la</strong> tecnología <strong>Intel</strong>® vPro están protegidas a través <strong>de</strong> una variedad <strong>de</strong>metodologías robustas, tecnologías y esquemas. Incluyen:• Transport Layer Security (TLS)• Autenticación <strong>de</strong> HTTP• Autenticación a nivel empresarial utilizando Microsoft ActiveDirectory* (Kerberos)• Listas <strong>de</strong> control <strong>de</strong> acceso (ACLs)• Señalización <strong>de</strong> firmware digita<strong>la</strong>lámbrica e inalámbrica se pue<strong>de</strong>n bloquear a través <strong>de</strong> un abordajelocal, automatizado y basado en políticas o a través <strong>de</strong> comunicaciónbasada en IP o basada en red 3G. Cuando ocurre un problema, basta queel usuario presione una combinación <strong>de</strong> tec<strong>la</strong>s específica para solicitarayuda para reparación o servicio. Esta presión <strong>de</strong> tec<strong>la</strong> inicia un canal <strong>de</strong>comunicaciones protegido que se conecta con TI, incluso si <strong>la</strong> PC estáfuera <strong>de</strong>l firewall corporativo.• Verifique <strong>la</strong> información <strong>de</strong> <strong>la</strong> versión <strong>de</strong>l software <strong>de</strong> <strong>la</strong>s PCs, información<strong>de</strong> archivo .DAT y otros datos almacenados en <strong>la</strong> memoria no volátil y<strong>de</strong>scubra si alguna cosa necesita actualización sin tener que activar <strong>la</strong> PC.• Reduzca el consumo <strong>de</strong> energía y <strong>la</strong>s cuentas <strong>de</strong> energía<strong>de</strong>sconectando <strong>la</strong>s PCs fuera <strong>de</strong>l horario normal <strong>de</strong> trabajo, mientrasmantiene el acceso remoto para cualquier actualización <strong>de</strong> seguridad.• Memoria <strong>de</strong>dicada que protege mejor <strong>la</strong> información crítica <strong>de</strong>lsistema (como c<strong>la</strong>ves <strong>de</strong> codificación basadas en hardware) contravirus, gusanos y otras amenazas. Un técnico <strong>de</strong> TI autorizado pue<strong>de</strong>remotamente acce<strong>de</strong>r esta memoria protegida para i<strong>de</strong>ntificar el ID<strong>de</strong>l sistema, número <strong>de</strong> versión <strong>de</strong> firmware y otra información <strong>de</strong>lsistema – incluso si <strong>la</strong> PC está <strong>de</strong>sconectada, el SO está indisponible oel hardware (como un disco duro) fal<strong>la</strong>.Las medidas <strong>de</strong> seguridad incluidas en los computadores portátilesy PCs <strong>de</strong> escritorio con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vPro pue<strong>de</strong>n estar activas incluso cuando <strong>la</strong> PC está<strong>de</strong>sconectada, los agentes <strong>de</strong> software son <strong>de</strong>sactivados o el SOestá inoperante. Estas medidas ayudan a garantizar <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>información almacenada y <strong>la</strong> confi<strong>de</strong>ncialidad y autenticación <strong>de</strong>l canal<strong>de</strong> comunicación y capacida<strong>de</strong>s basadas en hardware.Responda rápido frente aamenazas con <strong>la</strong> seguridadinteligente y automatizadaLa seguridad continúa siendo una <strong>de</strong> <strong>la</strong>s mayores priorida<strong>de</strong>s para TI. Elnúmero <strong>de</strong> inci<strong>de</strong>ntes <strong>de</strong> seguridad viene creciendo consi<strong>de</strong>rablementecada año. La naturaleza <strong>de</strong> estas amenazas también viene cambiandoen <strong>la</strong> medida en que <strong>la</strong>s motivaciones <strong>de</strong> los agresores cambiaron <strong>de</strong>l<strong>de</strong>recho a vanagloriarse a <strong>la</strong>s ganancias financieras. A<strong>de</strong>más, el costo<strong>de</strong> <strong>la</strong> vio<strong>la</strong>ción <strong>de</strong> datos continúa aumentando. Una encuesta reciente<strong>de</strong> 43 empresas, en 2008, concluyó que el costo promedio <strong>de</strong> uncomputador portátil perdido o robado es <strong>de</strong> $49.00023.Las PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProayudan a los administradores <strong>de</strong> TI a prevenir más amenazas a través<strong>de</strong> capacida<strong>de</strong>s automatizadas y respon<strong>de</strong>r a <strong>la</strong>s amenazas más rápidoa través <strong>de</strong> seguridad inteligente. Después que <strong>la</strong> tecnología <strong>Intel</strong>®vPro es activada, TI pue<strong>de</strong> aprovechar los recursos <strong>de</strong> seguridadinteligente como <strong>de</strong>sactivación <strong>de</strong> PC basada en hardware y capacidadtotal <strong>de</strong> gestión para PCs codificadas.Por ejemplo, TI pue<strong>de</strong> utilizar filtros <strong>de</strong> <strong>de</strong>fensa programables para <strong>la</strong>protección automática contra virus y ataques malintencionados. Laverificación <strong>de</strong> presencia <strong>de</strong> agente y el alerta “siempre disponible”ayudan a <strong>la</strong>s PCs a salvaguardar a TI <strong>de</strong> ciertos tipos <strong>de</strong> malware yataques malintencionados verificando continuamente <strong>la</strong> presencia<strong>de</strong> agentes <strong>de</strong> software. Esto ayuda a TI a i<strong>de</strong>ntificar rápido losproblemas y respon<strong>de</strong>r automáticamente cuando un agente estáen riesgo. Cuando <strong>Intel</strong>® AT opcional también está activado, TIpue<strong>de</strong> utilizar los gatillos antirrobo inteligentes (locales o remotos)para ayudar a <strong>de</strong>terminar cuándo un computador portátil no estábajo control <strong>de</strong>l usuario autorizado. TI pue<strong>de</strong> entonces <strong>de</strong> manerarápida, y remotamente, bloquear <strong>la</strong> máquina para impedir tentativas<strong>de</strong> vio<strong>la</strong>ción <strong>de</strong> datos por parte <strong>de</strong> <strong>la</strong>drones. Las PCs con conexiónEstos recursos <strong>de</strong> seguridad flexibles, inteligentes y basados en políticasfacilitan <strong>la</strong> protección y el mantenimiento <strong>de</strong> su red, activos y datos,<strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa. Las PCs con <strong>la</strong> segunda generación<strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro incluyen capacida<strong>de</strong>s para:• Activación remota – enviar actualizaciones virtualmente en cualquier momento• Verificación <strong>de</strong> presencia <strong>de</strong> agente• Filtrado programable• Alertas <strong>de</strong> <strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa• Ais<strong>la</strong>miento automático <strong>de</strong> sistemas mientras todavía permitencomunicación OOB• Capacidad <strong>de</strong> gestión <strong>de</strong> configuraciones <strong>de</strong> ambientes <strong>de</strong> seguridad<strong>de</strong> datos, incluso si <strong>la</strong> PC está <strong>de</strong>sconectada• Aceleración <strong>de</strong> hardware para codificación <strong>de</strong> AES con <strong>Intel</strong>® AES-NI• Tecnología <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT), incluyendo gatillosinteligentes, píldoras <strong>de</strong> veneno y recursos <strong>de</strong> reactivación• Gestión “fuera <strong>de</strong> banda”• Acceso en pre-inicialización a información <strong>de</strong> versión <strong>de</strong> software• Acceso en pre-inicialización a información <strong>de</strong> archivo .DAT y otrainformación críticas <strong>de</strong>l sistema• Acceso en pre-inicialización al BIOS• Tecnología <strong>Intel</strong>® Trusted Execution (<strong>Intel</strong>® TXT) 24• Tecnología <strong>Intel</strong>® <strong>de</strong> Virtualización (<strong>Intel</strong>® VT) 9Mantenga <strong>la</strong>s aplicaciones <strong>de</strong> seguridadfuncionando y actualizadas, in<strong>de</strong>pendientemente<strong>de</strong> <strong>la</strong> condición <strong>de</strong> energía <strong>de</strong> <strong>la</strong> PCUn <strong>de</strong>safío fundamental para TI continúa siendo el mantener <strong>la</strong>saplicaciones y agentes <strong>de</strong> seguridad funcionando y actualizados.Las PCs con <strong>la</strong> segunda generación <strong>de</strong> los <strong>procesadores</strong> <strong>Intel</strong>® CorevPro permiten que técnicos autorizados utilicen una combinación<strong>de</strong> recursos para enviar actualizaciones en línea, incluso si <strong>la</strong> PC está<strong>de</strong>sconectada al inicio <strong>de</strong>l ciclo <strong>de</strong> actualización:• Gestión total <strong>de</strong> <strong>la</strong>s PCs con unida<strong>de</strong>s <strong>de</strong> disco duro codificadas,para <strong>de</strong>sbloquear remotamente unida<strong>de</strong>s codificadas que requierenautenticación <strong>de</strong> pre-inicialización, incluso cuando el SO estáindisponible (por ejemplo, si el SO está inoperante o los agentes <strong>de</strong>software están perdidos). Gestione remotamente el ambiente <strong>de</strong>seguridad <strong>de</strong> datos incluso cuando <strong>la</strong> PC está <strong>de</strong>sconectada.• Active <strong>la</strong>s PCs remotamente y con seguridad a partir <strong>de</strong> <strong>la</strong> conso<strong>la</strong><strong>de</strong> TI para preparar<strong>la</strong>s para correcciones <strong>de</strong> software.• Implemente automáticamente más actualizaciones ycorrecciones <strong>de</strong> software críticas fuera <strong>de</strong>l horario normal <strong>de</strong>trabajo o cuando no haya interrupciones para el usuario.I<strong>de</strong>ntifique y responda a <strong>la</strong>s amenazas con mayorrapi<strong>de</strong>z y eficaciaLas PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPropropician herramientas inteligentes basadas en políticas para i<strong>de</strong>ntificary respon<strong>de</strong>r a amenazas, pérdidas y robos:• Tecnología <strong>Intel</strong>® Anti-Theft opcional (<strong>Intel</strong>® AT), que incluye gatillosprogramables y recursos <strong>de</strong> “píldora <strong>de</strong> veneno” para i<strong>de</strong>ntificar yrespon<strong>de</strong>r – localmente o remotamente – a pérdidas o robos <strong>de</strong>l sistema.Por ejemplo, bloquear <strong>la</strong> PC si fal<strong>la</strong> en i<strong>de</strong>ntificarse ante el servidor centralo si fal<strong>la</strong> en el login <strong>de</strong> pre-inicialización con base en <strong>la</strong>s reg<strong>la</strong>s localespara nivel <strong>de</strong> hardware, <strong>de</strong>finidas por TI para pre-inicialización/SO. Comoparte <strong>de</strong>l bloqueo, suprima o <strong>de</strong>sactive elementos críticos <strong>de</strong> <strong>la</strong>s c<strong>la</strong>ves <strong>de</strong>codificación para prevenir el acceso a los datos, incluso si <strong>la</strong>s cre<strong>de</strong>nciales<strong>de</strong> <strong>de</strong>codificación son conocidas. Envíe píldoras <strong>de</strong> veneno a través <strong>de</strong>re<strong>de</strong>s basadas en IP o basadas en 3G. Permita <strong>la</strong> rápida reactivación,integrada con el login <strong>de</strong> pre-inicialización <strong>de</strong> proveedor <strong>de</strong> softwareexistente. (<strong>Intel</strong>® AT <strong>de</strong>be ser habilitada para que TI aproveche estosrecursos <strong>de</strong> seguridad inteligentes).• Filtrado programable <strong>de</strong> tráfico <strong>de</strong> red <strong>de</strong> entrada y salida.• Ais<strong>la</strong>miento <strong>de</strong> sistemas sobre los que se pueda sospechar que estánen riesgo, incluso si están “fuera <strong>de</strong> banda” o fuera <strong>de</strong>l firewall corporativo.• Verificación <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agente, con verificación continuae inteligente <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agentes <strong>de</strong> software, para ayudara asegurar que <strong>la</strong> seguridad continúa en funcionamiento. TI pue<strong>de</strong>también utilizar esta capacidad para reducir significativamente <strong>la</strong>utilización <strong>de</strong> aplicaciones no autorizadas. 25• Alertas <strong>de</strong> <strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa, como para <strong>la</strong>verificación <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agentes y filtrado <strong>de</strong> entrada y salida<strong>de</strong> amenazas, incluso si el SO está inoperante, los agentes estánperdidos o el disco duro fal<strong>la</strong> o es removida.Investigue y solucione problemas <strong>de</strong> seguridadmás rápidoLas PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProproporcionan un canal <strong>de</strong> comunicación seguro para <strong>la</strong> PC, incluso siel SO o <strong>la</strong>s aplicaciones ya están en riesgo o <strong>la</strong> PC está <strong>de</strong>sconectadacomo una medida <strong>de</strong> seguridad para ayudar a prevenir <strong>la</strong> propagación<strong>de</strong> una amenaza. Estas PCs también incluyen memoria <strong>de</strong>dicada en <strong>la</strong>que <strong>la</strong> información crítica <strong>de</strong>l sistema está almacenada y que pue<strong>de</strong> seraccedida por técnicos <strong>de</strong> TI autorizados – sin activar el sistema. Estofacilita el acceso a <strong>la</strong>s PCs y <strong>la</strong> i<strong>de</strong>ntificación <strong>de</strong> problemas sin exponer<strong>la</strong> red a problemas adicionales.• Gestión “fuera <strong>de</strong> banda” incluso en ambientes seguros como losambientes <strong>de</strong> 802.1.x, PXE, Cisco SDN* y Microsoft NAP*.Gestión “fuera <strong>de</strong> banda” incluso con 802.1x, CiscoSDN* y Microsoft NAP*En el pasado, los administradores <strong>de</strong> TI frecuentemente sentían quetenían que escoger entre utilizar <strong>la</strong> gestión “fuera <strong>de</strong> banda” y mantener<strong>la</strong> seguridad total <strong>de</strong> <strong>la</strong> red con 802.1x, Cisco SDN o Microsoft NAP. Con <strong>la</strong>segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro, <strong>la</strong>s cre<strong>de</strong>nciales<strong>de</strong> seguridad <strong>de</strong> red pue<strong>de</strong>n ser integradas al hardware. Esto incluye unplug-in <strong>de</strong> postura <strong>de</strong> <strong>la</strong> Tecnología <strong>Intel</strong>® Active Management (<strong>Intel</strong>®AMT)2 que recolecta información <strong>de</strong> seguridad (como por ejemploconfiguración <strong>de</strong> firmware y parámetros <strong>de</strong> seguridad) e <strong>Intel</strong>® AMTEmbed<strong>de</strong>d Trust Agent.Esta capacidad permite <strong>la</strong> autenticación <strong>de</strong> 802.1x <strong>de</strong>l perfil <strong>de</strong> postura <strong>de</strong>Cisco o Microsoft a ser almacenado en hardware (en memoria permanenteprotegida) y presentado a <strong>la</strong> red incluso si el SO no está presente. La redpue<strong>de</strong> ahora autenticar una PC antes <strong>de</strong> cargar el SO y <strong>la</strong>s aplicaciones yantes que <strong>la</strong> PC pueda acce<strong>de</strong>r a <strong>la</strong> red. Los administradores <strong>de</strong> TI pue<strong>de</strong>nahora utilizar <strong>la</strong> gestión “fuera <strong>de</strong> banda” para mantenimiento, seguridad,gestión o finalida<strong>de</strong>s <strong>de</strong> PXE, mientras gestionan toda <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>red, incluyendo verificaciones <strong>de</strong>tal<strong>la</strong>das <strong>de</strong> conformidad “fuera <strong>de</strong> banda”.Pequeñas Empresas: Perfil <strong>de</strong> seguridadLa mayoría <strong>de</strong> <strong>la</strong>s pequeñas empresas no poseen un <strong>de</strong>partamento<strong>de</strong> TI interno. Raramente estandarizan su tecnología – <strong>la</strong>utilización <strong>de</strong> freeware y otro software menos estandarizado escomún; a<strong>de</strong>más, normalmente emplean PCs <strong>de</strong> diferentes eda<strong>de</strong>sy <strong>de</strong> varios OEMs. Las pequeñas empresas frecuentemente equiparan<strong>la</strong> seguridad con <strong>la</strong> simple utilización <strong>de</strong> software antivirus yun firewall. A<strong>de</strong>más, una creencia común es <strong>la</strong> <strong>de</strong> que <strong>la</strong>s pequeñasempresas son muy pequeñas para que los hackers se molestencon su presencia – una actitud que da un falso sentido <strong>de</strong> seguridad.En el área <strong>de</strong> <strong>la</strong>s pequeñas empresas, TI es normalmente unservicio tercerizado y cuando los problemas <strong>de</strong> TI aparecen, <strong>la</strong>empresa está normalmente más preocupada con <strong>la</strong> solución quecon encontrar y gestionar <strong>la</strong> causa principal.Solución <strong>de</strong> seguridad para Proveedores <strong>de</strong>Servicios Gestionados para pequeñas empresassin TILa segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro tornamás fácil para los proveedores <strong>de</strong> TI tercerizados proteger ygestionar remotamente <strong>la</strong>s PCs con conexión alámbrica e inalámbrica.Esto ayuda a <strong>la</strong>s pequeñas empresas a concentrarse ensus negocios, no en su TI. Las pequeñas empresas pue<strong>de</strong>n ahoraaprovechar los mismos recursos <strong>de</strong> seguridad <strong>de</strong> <strong>la</strong>s gran<strong>de</strong>sempresas para tener conformidad con los rígidos reg<strong>la</strong>mentos <strong>de</strong>vio<strong>la</strong>ción <strong>de</strong> datos y crear un ambiente más seguro para protegerlos activos y los datos.12 13