Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

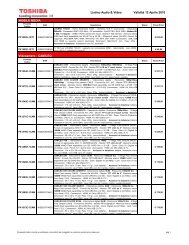

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vPro<strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores<strong>Intel</strong>® Core vProSeguridad inteligente y capacidad <strong>de</strong> gestión combinadas con óptima capacidad <strong>de</strong> respuesta.Un medio con inteligencia que se ve para incrementar sus negocios.Las necesida<strong>de</strong>s empresariales cambiaronLas empresas están cada vez más sin fronteras, <strong>la</strong> movilidad es virtualmente obligatoria y los medios son <strong>la</strong> ten<strong>de</strong>nciapredominante – los usuarios necesitan evolucionar, incluso con los crecientes <strong>de</strong>safíos en seguridad. Con el costopromedio organizacional <strong>de</strong> una vio<strong>la</strong>ción <strong>de</strong> datos llegando a los US$6,75 millones en el año 2009 11 , <strong>la</strong> necesidad <strong>de</strong>actualizar y proteger <strong>la</strong>s PCs está tomando una posición importantísima en <strong>la</strong> medida en que los países alre<strong>de</strong>dor <strong>de</strong>lmundo implementan cada vez más reg<strong>la</strong>mentos rigurosos contra <strong>la</strong> vio<strong>la</strong>ción <strong>de</strong> datos. Los usuarios también estánejecutando aplicaciones más complejas en primer p<strong>la</strong>no para co<strong>la</strong>boración, creación <strong>de</strong> contenido avanzado y verificación– generando una <strong>de</strong>manda por <strong>de</strong>sempeño más adaptable. Por ejemplo, el F<strong>la</strong>sh* es ahora utilizado en 98,2% <strong>de</strong> <strong>la</strong>s PCsempresariales 12 , y con un crecimiento consi<strong>de</strong>rable <strong>de</strong> <strong>la</strong> presencia corporativa en Internet vía medios sociales, un 10%<strong>de</strong> todo el ancho <strong>de</strong> banda corporativa se usa para ver ví<strong>de</strong>os <strong>de</strong>l YouTube 13 . De acuerdo a un estudio <strong>de</strong> Gartner, hastael 2013 más <strong>de</strong>l 25% <strong>de</strong>l contenido que los empleados ven en un día será dominado por imágenes, vi<strong>de</strong>o o audio 14 . Lasempresas están llegando a más clientes y so<strong>la</strong>mente <strong>la</strong> vi<strong>de</strong>oconferencia está economizando para el grupo <strong>de</strong> TI <strong>de</strong> <strong>Intel</strong>US$14 millones por año, al po<strong>de</strong>r reducir los gastos que ocasionan los viajes <strong>de</strong> negocios 15 . Pero estos beneficios traencostos y <strong>de</strong>safíos: Los servicios <strong>de</strong> TI y seguridad para una fuerza <strong>de</strong> trabajo diversificada requieren mayor acceso a <strong>la</strong>sPCs, in<strong>de</strong>pendientemente <strong>de</strong> codificación, situación <strong>de</strong>l SO, condición <strong>de</strong> energía y conectividad.Las priorida<strong>de</strong>s <strong>de</strong> <strong>la</strong> Tecnología <strong>de</strong> <strong>la</strong> Información (TI) para <strong>la</strong> gestión <strong>de</strong>PCs en este ambiente incluyen:• Migrar hacia Microsoft Windows* 7 y propiciar un ambiente cada vezmás avanzado para los usuarios para multitarea, medios y co<strong>la</strong>boración.• Movilizar a <strong>la</strong> fuerza <strong>de</strong> trabajo sin sacrificar <strong>la</strong> seguridad. Protegerlos datos vitales en un ambiente <strong>de</strong> comunicaciones móviles y comprobar<strong>la</strong> conformidad con reg<strong>la</strong>mentos <strong>de</strong> seguridad <strong>de</strong> vio<strong>la</strong>ción <strong>de</strong> datos cadavez más rigurosos.• Acelerar y automatizar más tareas <strong>de</strong> <strong>la</strong> mesa <strong>de</strong> ayuda para reducir eltiempo inactivo <strong>de</strong>l usuario y mejorar su productividad. Los administradores<strong>de</strong> TI <strong>de</strong>ben automatizar más tareas, tornar el mantenimiento remotomás fácil, permitir servicios fuera <strong>de</strong>l horario normal <strong>de</strong> trabajoin<strong>de</strong>pendientemente <strong>de</strong> <strong>la</strong> condición <strong>de</strong> energía <strong>de</strong> <strong>la</strong> PC, mejorar <strong>la</strong>eficiencia y reducir los costos – mientras a<strong>de</strong>más suministra los serviciosque los usuarios necesitan.• Implementar una virtualización <strong>de</strong> PC <strong>de</strong> escritorio que sea lo suficientementeflexible como para dar soporte a múltiples mo<strong>de</strong>los <strong>de</strong> computación que puedan serimplementados <strong>de</strong> acuerdo con <strong>la</strong> necesidad <strong>de</strong> cada usuario.Con <strong>de</strong>safíos que van <strong>de</strong>s<strong>de</strong> cuestiones <strong>de</strong> seguridad hasta espaciodisponible <strong>de</strong> <strong>de</strong>sempeño para futuras aplicaciones, <strong>la</strong>s organizaciones<strong>de</strong> TI necesitan que <strong>la</strong> tecnología responda a <strong>la</strong>s necesida<strong>de</strong>s <strong>de</strong> TIy <strong>de</strong>l usuario final.<strong>Intel</strong>igencia integrada y <strong>de</strong>sempeño inteligenteLos computadores portátiles y PCs <strong>de</strong> escritorio con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro proporcionan <strong>de</strong>sempeñointeligente y recursos exclusivos auxiliados por hardware que mejoran <strong>la</strong>seguridad y <strong>la</strong> gestión remota, y propician el <strong>de</strong>sempeño necesario paralos SOs actuales y <strong>la</strong>s aplicaciones <strong>de</strong>l futuro.• PCs basadas en <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core i5 vPro 1,2• PCs basadas en <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core i7 vPro 1,2Acceda a <strong>la</strong> PC virtualmente en cualquier momento yen cualquier lugarLas capacida<strong>de</strong>s <strong>de</strong> gestión <strong>de</strong> <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vPro están integradas directamente en el hardware <strong>de</strong> <strong>la</strong> PC.Las capacida<strong>de</strong>s permiten a los técnicos autorizados acce<strong>de</strong>r remotamentea <strong>la</strong>s PCs que tradicionalmente quedaban indisponibles para <strong>la</strong> conso<strong>la</strong> <strong>de</strong>gestión. El acceso es a través <strong>de</strong> una conexión segura y protegida que no<strong>de</strong>pen<strong>de</strong> <strong>de</strong>l SO ni <strong>de</strong> los agentes <strong>de</strong> seguridad. Los técnicos pue<strong>de</strong>n ahoragestionar computadores portátiles o PCs <strong>de</strong> escritorio, incluso cuando <strong>la</strong>PC está <strong>de</strong>sconectada, el SO está inoperante, el hardware (como el discoduro) fal<strong>la</strong> o los agentes <strong>de</strong> gestión están perdidos.Mayor seguridad y gestión para <strong>la</strong> PC, incluso siestá codificada, si es alámbrica o inalámbrica y<strong>de</strong>ntro o fuera <strong>de</strong>l firewall corporativoCon <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro <strong>la</strong>sempresas pue<strong>de</strong>n mejorar <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>s PCs, con conexiónalámbrica o inalámbrica, <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo. Porejemplo, <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProofrece recursos que no sólo protegen los activos, sino también pue<strong>de</strong>nayudar a comprobar una conformidad continua, incluso <strong>de</strong>spués queuna PC se haya perdido. A<strong>de</strong>más, recursos <strong>de</strong> gestión perfeccionadospue<strong>de</strong>n reducir significativamente los costos <strong>de</strong> servicios <strong>de</strong> TI, reducir<strong>la</strong>s cuentas <strong>de</strong> energía, aumentar <strong>la</strong> eficiencia <strong>de</strong> los servicios y mejorar <strong>la</strong>productividad <strong>de</strong>l usuario. Por ejemplo:• Para PCs <strong>de</strong> escritorio, reducir <strong>la</strong> necesidad <strong>de</strong> visitas <strong>de</strong>mantenimiento re<strong>la</strong>cionadas a software en hasta 56%. 16• Para computadores portátiles mejorar a su capacidad <strong>de</strong> llevar a caboinventario <strong>de</strong> software anteriormente in<strong>de</strong>tectable en hasta 47% y reducir<strong>la</strong>s fal<strong>la</strong>s <strong>de</strong> inventarios <strong>de</strong> computadores portátiles en hasta 62%. 16• Ejecutar aplicaciones empresariales hasta 60% más rápido, realizarmultitarea hasta 2x más rápido y obtener ganancias <strong>de</strong> <strong>de</strong>sempeñovisibles <strong>de</strong> hasta 4x en codificación/<strong>de</strong>codificación <strong>de</strong> datos vitales 10 .• Reducir los costos <strong>de</strong> energía y acelerar <strong>la</strong> conclusión <strong>de</strong> correcciones<strong>de</strong> software en un 56%, al activar <strong>la</strong>s PCs fuera <strong>de</strong>l horario normal<strong>de</strong> trabajo so<strong>la</strong>mente cuando un servicio es necesario, a través <strong>de</strong>lrecurso <strong>de</strong> activación y <strong>de</strong>sactivación seguro, remoto y auxiliadopor hardware integrado en <strong>la</strong>s PCs con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro. 16Invierta inteligentemente y recupere<strong>la</strong>s inversiones rápidoLas PCs con menor capacidad se pue<strong>de</strong>n tornar lentas cuando intentandar soporte a los SOs más recientes como Windows* 7 o a <strong>la</strong>s másrecientes actualizaciones <strong>de</strong> aplicaciones. Las PCs con menor capacidadtampoco cuentan con espacio para futuras aplicaciones. A<strong>de</strong>más, al tener3 años <strong>de</strong> antigüedad, los costos anuales <strong>de</strong> soporte para una PC pue<strong>de</strong>nexce<strong>de</strong>r el precio <strong>de</strong> compra <strong>de</strong> un nuevo sistema 17 . La substitución <strong>de</strong>lcomputador portátil en un programa <strong>de</strong> actualización p<strong>la</strong>neado pue<strong>de</strong>economizar US$768 adicionales por computador portátil. Un programa<strong>de</strong> actualización <strong>de</strong> PCs p<strong>la</strong>neado también elimina actualizaciones <strong>de</strong> altocosto en toda <strong>la</strong> empresa y ayuda a mantener a los usuarios productivos.Las PCs que tienen 3 años <strong>de</strong> antigüedad también cuentan con 53% <strong>de</strong>probabilidad por año <strong>de</strong> sufrir un inci<strong>de</strong>nte <strong>de</strong> seguridad 17 . Lo peor es queuna única PC fuera <strong>de</strong> conformidad pue<strong>de</strong> crear un inci<strong>de</strong>nte <strong>de</strong> seguridadcaro – hasta US$300.000 o más en costos – y <strong>la</strong>s empresas no siemprecuentan con un presupuesto tan bien p<strong>la</strong>neado como para dar soporte alcosto total <strong>de</strong> una vio<strong>la</strong>ción <strong>de</strong> seguridad. 18Los computadores portátiles y PCs <strong>de</strong> escritorio con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro pue<strong>de</strong>n dar soporte alos más recientes SOs, aplicaciones <strong>de</strong> usuario final y carga <strong>de</strong> software<strong>de</strong> TI – incluyendo Windows* 7, Office* 2010, software <strong>de</strong> codificación,streaming <strong>de</strong> aplicación y vi<strong>de</strong>oconferencia. Estas PCs pue<strong>de</strong>n tambiénser más fácilmente protegidas <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo.Las capacida<strong>de</strong>s <strong>de</strong> seguridad inteligentes permiten a <strong>la</strong>s propiasPCs ayudar a i<strong>de</strong>ntificar circunstancias sospechosas y respon<strong>de</strong>r auna “píldora <strong>de</strong> veneno” basada en una política <strong>de</strong> TI. Con una mejori<strong>de</strong>ntificación y solución <strong>de</strong> problemas por vía remota – a través <strong>de</strong> redireccionamiento <strong>de</strong> conso<strong>la</strong> y Control Remoto KVM- TI pue<strong>de</strong> reducirel tiempo inactivo <strong>de</strong>l usuario, ayudar a mejorar <strong>la</strong> productividad <strong>de</strong>lusuario, mantener <strong>la</strong>s visitas <strong>de</strong> mantenimiento lo mínimo necesario yayudar a <strong>la</strong>s empresas a reducir significativamente el TCO.La actualización inteligente significa mantener el Costo Total <strong>de</strong>Propiedad (TCO) al mínimo. La actualización <strong>de</strong> PCs con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro ayuda a obtener un ROIpositivo rápido y <strong>de</strong> forma continua los cercanos años.Nuevo en <strong>la</strong> segunda generación<strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vProLa segunda generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® CorevPro incluye nuevas capacida<strong>de</strong>s <strong>de</strong> inteligencia <strong>de</strong> TI y <strong>de</strong>sempeñointeligente como:• Tecnología <strong>Intel</strong>® Turbo Boost 2.0, que acelera automáticamente elprocesador cuando <strong>la</strong> carga <strong>de</strong> trabajo <strong>de</strong>l usuario lo exige. 6• Control Remoto KVM 4 , un recurso basado en hardware que funcionapara PCs, sean o no e inalámbricas, con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro que cuentan con tecnologías visualesintegradas. Este recurso ayuda a TI a solucionar remotamente <strong>la</strong>s máscomplejas fal<strong>la</strong>s <strong>de</strong> software. También elimina <strong>la</strong> necesidad <strong>de</strong> comprary mantener conmutadores <strong>de</strong> KVM <strong>de</strong> hardware dispendiosos en e<strong>la</strong>mbiente <strong>de</strong> producción. El Control Remoto KVM ahora da soporte aresoluciones <strong>de</strong> pantal<strong>la</strong> mayores (hasta 1920 x 1200 con colores <strong>de</strong>16-bit) y está disponible en <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>®Core vPro dual-core y quad-core con tecnologías visuales integradas. Elrecurso funciona para PCs <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo.• Tecnología opcional <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT) para bloquear <strong>la</strong>PC en circunstancias sospechosas5. Por ejemplo, un gatillo antirrobo localpue<strong>de</strong> ser disparado si <strong>la</strong> PC fal<strong>la</strong> en i<strong>de</strong>ntificarse al servidor central o sifal<strong>la</strong> en el login <strong>de</strong> pre-inicialización con base en reg<strong>la</strong>s locales para nivel<strong>de</strong> hardware, <strong>de</strong>finidas por TI para pre-inicialización/SO. Como parte <strong>de</strong>lbloqueo, suprima o <strong>de</strong>sactive elementos críticos <strong>de</strong> <strong>la</strong>s c<strong>la</strong>ves <strong>de</strong> codificaciónpara prevenir el acceso a <strong>la</strong>s c<strong>la</strong>ves y a los datos almacenados. Permita <strong>la</strong>rápida reactivación, integrada con el login <strong>de</strong> pre-inicialización existente <strong>de</strong>lproveedor <strong>de</strong> software. Los nuevos recursos <strong>de</strong> <strong>Intel</strong>® AT incluyen:– Nueva autenticación <strong>de</strong>spués <strong>de</strong> salir <strong>de</strong> <strong>la</strong> condición <strong>de</strong>hibernación S3 para proteger los datos que fueron <strong>de</strong>codificados. Estosdatos quedan normalmente vulnerables cuando los usuarios <strong>de</strong>codificanarchivos y posteriormente los colocan en su computador portátil encondición <strong>de</strong> hibernación. Este recurso está disponible so<strong>la</strong>mente en PCscon <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro.– Píldora <strong>de</strong> veneno suministrada a través <strong>de</strong> una red 3G, que ayudaa reducir <strong>la</strong> ventana <strong>de</strong> vulnerabilidad para respon<strong>de</strong>r a <strong>la</strong> pérdida o robo<strong>de</strong> una PC. Si <strong>la</strong> PC tiene habilitación <strong>de</strong> 3G, pue<strong>de</strong> ahora recibir una píldora<strong>de</strong> veneno a través <strong>de</strong> un mensaje <strong>de</strong> SMS codificado. Las conexiones 3Gpue<strong>de</strong>n ahora darse fuera <strong>de</strong> <strong>la</strong> banda, sin <strong>de</strong>pen<strong>de</strong>ncia <strong>de</strong> BIOS o SO, pormedio <strong>de</strong> un en<strong>la</strong>ce <strong>de</strong> hardware directo entre <strong>Intel</strong>® AT y el módulo 3G.4 5