Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vPro<strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores<strong>Intel</strong>® Core vProSeguridad inteligente y capacidad <strong>de</strong> gestión combinadas con óptima capacidad <strong>de</strong> respuesta.Un medio con inteligencia que se ve para incrementar sus negocios.Las necesida<strong>de</strong>s empresariales cambiaronLas empresas están cada vez más sin fronteras, <strong>la</strong> movilidad es virtualmente obligatoria y los medios son <strong>la</strong> ten<strong>de</strong>nciapredominante – los usuarios necesitan evolucionar, incluso con los crecientes <strong>de</strong>safíos en seguridad. Con el costopromedio organizacional <strong>de</strong> una vio<strong>la</strong>ción <strong>de</strong> datos llegando a los US$6,75 millones en el año 2009 11 , <strong>la</strong> necesidad <strong>de</strong>actualizar y proteger <strong>la</strong>s PCs está tomando una posición importantísima en <strong>la</strong> medida en que los países alre<strong>de</strong>dor <strong>de</strong>lmundo implementan cada vez más reg<strong>la</strong>mentos rigurosos contra <strong>la</strong> vio<strong>la</strong>ción <strong>de</strong> datos. Los usuarios también estánejecutando aplicaciones más complejas en primer p<strong>la</strong>no para co<strong>la</strong>boración, creación <strong>de</strong> contenido avanzado y verificación– generando una <strong>de</strong>manda por <strong>de</strong>sempeño más adaptable. Por ejemplo, el F<strong>la</strong>sh* es ahora utilizado en 98,2% <strong>de</strong> <strong>la</strong>s PCsempresariales 12 , y con un crecimiento consi<strong>de</strong>rable <strong>de</strong> <strong>la</strong> presencia corporativa en Internet vía medios sociales, un 10%<strong>de</strong> todo el ancho <strong>de</strong> banda corporativa se usa para ver ví<strong>de</strong>os <strong>de</strong>l YouTube 13 . De acuerdo a un estudio <strong>de</strong> Gartner, hastael 2013 más <strong>de</strong>l 25% <strong>de</strong>l contenido que los empleados ven en un día será dominado por imágenes, vi<strong>de</strong>o o audio 14 . Lasempresas están llegando a más clientes y so<strong>la</strong>mente <strong>la</strong> vi<strong>de</strong>oconferencia está economizando para el grupo <strong>de</strong> TI <strong>de</strong> <strong>Intel</strong>US$14 millones por año, al po<strong>de</strong>r reducir los gastos que ocasionan los viajes <strong>de</strong> negocios 15 . Pero estos beneficios traencostos y <strong>de</strong>safíos: Los servicios <strong>de</strong> TI y seguridad para una fuerza <strong>de</strong> trabajo diversificada requieren mayor acceso a <strong>la</strong>sPCs, in<strong>de</strong>pendientemente <strong>de</strong> codificación, situación <strong>de</strong>l SO, condición <strong>de</strong> energía y conectividad.Las priorida<strong>de</strong>s <strong>de</strong> <strong>la</strong> Tecnología <strong>de</strong> <strong>la</strong> Información (TI) para <strong>la</strong> gestión <strong>de</strong>PCs en este ambiente incluyen:• Migrar hacia Microsoft Windows* 7 y propiciar un ambiente cada vezmás avanzado para los usuarios para multitarea, medios y co<strong>la</strong>boración.• Movilizar a <strong>la</strong> fuerza <strong>de</strong> trabajo sin sacrificar <strong>la</strong> seguridad. Protegerlos datos vitales en un ambiente <strong>de</strong> comunicaciones móviles y comprobar<strong>la</strong> conformidad con reg<strong>la</strong>mentos <strong>de</strong> seguridad <strong>de</strong> vio<strong>la</strong>ción <strong>de</strong> datos cadavez más rigurosos.• Acelerar y automatizar más tareas <strong>de</strong> <strong>la</strong> mesa <strong>de</strong> ayuda para reducir eltiempo inactivo <strong>de</strong>l usuario y mejorar su productividad. Los administradores<strong>de</strong> TI <strong>de</strong>ben automatizar más tareas, tornar el mantenimiento remotomás fácil, permitir servicios fuera <strong>de</strong>l horario normal <strong>de</strong> trabajoin<strong>de</strong>pendientemente <strong>de</strong> <strong>la</strong> condición <strong>de</strong> energía <strong>de</strong> <strong>la</strong> PC, mejorar <strong>la</strong>eficiencia y reducir los costos – mientras a<strong>de</strong>más suministra los serviciosque los usuarios necesitan.• Implementar una virtualización <strong>de</strong> PC <strong>de</strong> escritorio que sea lo suficientementeflexible como para dar soporte a múltiples mo<strong>de</strong>los <strong>de</strong> computación que puedan serimplementados <strong>de</strong> acuerdo con <strong>la</strong> necesidad <strong>de</strong> cada usuario.Con <strong>de</strong>safíos que van <strong>de</strong>s<strong>de</strong> cuestiones <strong>de</strong> seguridad hasta espaciodisponible <strong>de</strong> <strong>de</strong>sempeño para futuras aplicaciones, <strong>la</strong>s organizaciones<strong>de</strong> TI necesitan que <strong>la</strong> tecnología responda a <strong>la</strong>s necesida<strong>de</strong>s <strong>de</strong> TIy <strong>de</strong>l usuario final.<strong>Intel</strong>igencia integrada y <strong>de</strong>sempeño inteligenteLos computadores portátiles y PCs <strong>de</strong> escritorio con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro proporcionan <strong>de</strong>sempeñointeligente y recursos exclusivos auxiliados por hardware que mejoran <strong>la</strong>seguridad y <strong>la</strong> gestión remota, y propician el <strong>de</strong>sempeño necesario paralos SOs actuales y <strong>la</strong>s aplicaciones <strong>de</strong>l futuro.• PCs basadas en <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core i5 vPro 1,2• PCs basadas en <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core i7 vPro 1,2Acceda a <strong>la</strong> PC virtualmente en cualquier momento yen cualquier lugarLas capacida<strong>de</strong>s <strong>de</strong> gestión <strong>de</strong> <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vPro están integradas directamente en el hardware <strong>de</strong> <strong>la</strong> PC.Las capacida<strong>de</strong>s permiten a los técnicos autorizados acce<strong>de</strong>r remotamentea <strong>la</strong>s PCs que tradicionalmente quedaban indisponibles para <strong>la</strong> conso<strong>la</strong> <strong>de</strong>gestión. El acceso es a través <strong>de</strong> una conexión segura y protegida que no<strong>de</strong>pen<strong>de</strong> <strong>de</strong>l SO ni <strong>de</strong> los agentes <strong>de</strong> seguridad. Los técnicos pue<strong>de</strong>n ahoragestionar computadores portátiles o PCs <strong>de</strong> escritorio, incluso cuando <strong>la</strong>PC está <strong>de</strong>sconectada, el SO está inoperante, el hardware (como el discoduro) fal<strong>la</strong> o los agentes <strong>de</strong> gestión están perdidos.Mayor seguridad y gestión para <strong>la</strong> PC, incluso siestá codificada, si es alámbrica o inalámbrica y<strong>de</strong>ntro o fuera <strong>de</strong>l firewall corporativoCon <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro <strong>la</strong>sempresas pue<strong>de</strong>n mejorar <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>s PCs, con conexiónalámbrica o inalámbrica, <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo. Porejemplo, <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProofrece recursos que no sólo protegen los activos, sino también pue<strong>de</strong>nayudar a comprobar una conformidad continua, incluso <strong>de</strong>spués queuna PC se haya perdido. A<strong>de</strong>más, recursos <strong>de</strong> gestión perfeccionadospue<strong>de</strong>n reducir significativamente los costos <strong>de</strong> servicios <strong>de</strong> TI, reducir<strong>la</strong>s cuentas <strong>de</strong> energía, aumentar <strong>la</strong> eficiencia <strong>de</strong> los servicios y mejorar <strong>la</strong>productividad <strong>de</strong>l usuario. Por ejemplo:• Para PCs <strong>de</strong> escritorio, reducir <strong>la</strong> necesidad <strong>de</strong> visitas <strong>de</strong>mantenimiento re<strong>la</strong>cionadas a software en hasta 56%. 16• Para computadores portátiles mejorar a su capacidad <strong>de</strong> llevar a caboinventario <strong>de</strong> software anteriormente in<strong>de</strong>tectable en hasta 47% y reducir<strong>la</strong>s fal<strong>la</strong>s <strong>de</strong> inventarios <strong>de</strong> computadores portátiles en hasta 62%. 16• Ejecutar aplicaciones empresariales hasta 60% más rápido, realizarmultitarea hasta 2x más rápido y obtener ganancias <strong>de</strong> <strong>de</strong>sempeñovisibles <strong>de</strong> hasta 4x en codificación/<strong>de</strong>codificación <strong>de</strong> datos vitales 10 .• Reducir los costos <strong>de</strong> energía y acelerar <strong>la</strong> conclusión <strong>de</strong> correcciones<strong>de</strong> software en un 56%, al activar <strong>la</strong>s PCs fuera <strong>de</strong>l horario normal<strong>de</strong> trabajo so<strong>la</strong>mente cuando un servicio es necesario, a través <strong>de</strong>lrecurso <strong>de</strong> activación y <strong>de</strong>sactivación seguro, remoto y auxiliadopor hardware integrado en <strong>la</strong>s PCs con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro. 16Invierta inteligentemente y recupere<strong>la</strong>s inversiones rápidoLas PCs con menor capacidad se pue<strong>de</strong>n tornar lentas cuando intentandar soporte a los SOs más recientes como Windows* 7 o a <strong>la</strong>s másrecientes actualizaciones <strong>de</strong> aplicaciones. Las PCs con menor capacidadtampoco cuentan con espacio para futuras aplicaciones. A<strong>de</strong>más, al tener3 años <strong>de</strong> antigüedad, los costos anuales <strong>de</strong> soporte para una PC pue<strong>de</strong>nexce<strong>de</strong>r el precio <strong>de</strong> compra <strong>de</strong> un nuevo sistema 17 . La substitución <strong>de</strong>lcomputador portátil en un programa <strong>de</strong> actualización p<strong>la</strong>neado pue<strong>de</strong>economizar US$768 adicionales por computador portátil. Un programa<strong>de</strong> actualización <strong>de</strong> PCs p<strong>la</strong>neado también elimina actualizaciones <strong>de</strong> altocosto en toda <strong>la</strong> empresa y ayuda a mantener a los usuarios productivos.Las PCs que tienen 3 años <strong>de</strong> antigüedad también cuentan con 53% <strong>de</strong>probabilidad por año <strong>de</strong> sufrir un inci<strong>de</strong>nte <strong>de</strong> seguridad 17 . Lo peor es queuna única PC fuera <strong>de</strong> conformidad pue<strong>de</strong> crear un inci<strong>de</strong>nte <strong>de</strong> seguridadcaro – hasta US$300.000 o más en costos – y <strong>la</strong>s empresas no siemprecuentan con un presupuesto tan bien p<strong>la</strong>neado como para dar soporte alcosto total <strong>de</strong> una vio<strong>la</strong>ción <strong>de</strong> seguridad. 18Los computadores portátiles y PCs <strong>de</strong> escritorio con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro pue<strong>de</strong>n dar soporte alos más recientes SOs, aplicaciones <strong>de</strong> usuario final y carga <strong>de</strong> software<strong>de</strong> TI – incluyendo Windows* 7, Office* 2010, software <strong>de</strong> codificación,streaming <strong>de</strong> aplicación y vi<strong>de</strong>oconferencia. Estas PCs pue<strong>de</strong>n tambiénser más fácilmente protegidas <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo.Las capacida<strong>de</strong>s <strong>de</strong> seguridad inteligentes permiten a <strong>la</strong>s propiasPCs ayudar a i<strong>de</strong>ntificar circunstancias sospechosas y respon<strong>de</strong>r auna “píldora <strong>de</strong> veneno” basada en una política <strong>de</strong> TI. Con una mejori<strong>de</strong>ntificación y solución <strong>de</strong> problemas por vía remota – a través <strong>de</strong> redireccionamiento <strong>de</strong> conso<strong>la</strong> y Control Remoto KVM- TI pue<strong>de</strong> reducirel tiempo inactivo <strong>de</strong>l usuario, ayudar a mejorar <strong>la</strong> productividad <strong>de</strong>lusuario, mantener <strong>la</strong>s visitas <strong>de</strong> mantenimiento lo mínimo necesario yayudar a <strong>la</strong>s empresas a reducir significativamente el TCO.La actualización inteligente significa mantener el Costo Total <strong>de</strong>Propiedad (TCO) al mínimo. La actualización <strong>de</strong> PCs con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro ayuda a obtener un ROIpositivo rápido y <strong>de</strong> forma continua los cercanos años.Nuevo en <strong>la</strong> segunda generación<strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vProLa segunda generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® CorevPro incluye nuevas capacida<strong>de</strong>s <strong>de</strong> inteligencia <strong>de</strong> TI y <strong>de</strong>sempeñointeligente como:• Tecnología <strong>Intel</strong>® Turbo Boost 2.0, que acelera automáticamente elprocesador cuando <strong>la</strong> carga <strong>de</strong> trabajo <strong>de</strong>l usuario lo exige. 6• Control Remoto KVM 4 , un recurso basado en hardware que funcionapara PCs, sean o no e inalámbricas, con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro que cuentan con tecnologías visualesintegradas. Este recurso ayuda a TI a solucionar remotamente <strong>la</strong>s máscomplejas fal<strong>la</strong>s <strong>de</strong> software. También elimina <strong>la</strong> necesidad <strong>de</strong> comprary mantener conmutadores <strong>de</strong> KVM <strong>de</strong> hardware dispendiosos en e<strong>la</strong>mbiente <strong>de</strong> producción. El Control Remoto KVM ahora da soporte aresoluciones <strong>de</strong> pantal<strong>la</strong> mayores (hasta 1920 x 1200 con colores <strong>de</strong>16-bit) y está disponible en <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>®Core vPro dual-core y quad-core con tecnologías visuales integradas. Elrecurso funciona para PCs <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo.• Tecnología opcional <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT) para bloquear <strong>la</strong>PC en circunstancias sospechosas5. Por ejemplo, un gatillo antirrobo localpue<strong>de</strong> ser disparado si <strong>la</strong> PC fal<strong>la</strong> en i<strong>de</strong>ntificarse al servidor central o sifal<strong>la</strong> en el login <strong>de</strong> pre-inicialización con base en reg<strong>la</strong>s locales para nivel<strong>de</strong> hardware, <strong>de</strong>finidas por TI para pre-inicialización/SO. Como parte <strong>de</strong>lbloqueo, suprima o <strong>de</strong>sactive elementos críticos <strong>de</strong> <strong>la</strong>s c<strong>la</strong>ves <strong>de</strong> codificaciónpara prevenir el acceso a <strong>la</strong>s c<strong>la</strong>ves y a los datos almacenados. Permita <strong>la</strong>rápida reactivación, integrada con el login <strong>de</strong> pre-inicialización existente <strong>de</strong>lproveedor <strong>de</strong> software. Los nuevos recursos <strong>de</strong> <strong>Intel</strong>® AT incluyen:– Nueva autenticación <strong>de</strong>spués <strong>de</strong> salir <strong>de</strong> <strong>la</strong> condición <strong>de</strong>hibernación S3 para proteger los datos que fueron <strong>de</strong>codificados. Estosdatos quedan normalmente vulnerables cuando los usuarios <strong>de</strong>codificanarchivos y posteriormente los colocan en su computador portátil encondición <strong>de</strong> hibernación. Este recurso está disponible so<strong>la</strong>mente en PCscon <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro.– Píldora <strong>de</strong> veneno suministrada a través <strong>de</strong> una red 3G, que ayudaa reducir <strong>la</strong> ventana <strong>de</strong> vulnerabilidad para respon<strong>de</strong>r a <strong>la</strong> pérdida o robo<strong>de</strong> una PC. Si <strong>la</strong> PC tiene habilitación <strong>de</strong> 3G, pue<strong>de</strong> ahora recibir una píldora<strong>de</strong> veneno a través <strong>de</strong> un mensaje <strong>de</strong> SMS codificado. Las conexiones 3Gpue<strong>de</strong>n ahora darse fuera <strong>de</strong> <strong>la</strong> banda, sin <strong>de</strong>pen<strong>de</strong>ncia <strong>de</strong> BIOS o SO, pormedio <strong>de</strong> un en<strong>la</strong>ce <strong>de</strong> hardware directo entre <strong>Intel</strong>® AT y el módulo 3G.4 5

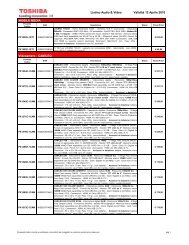

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProComunicación remota – virtualmente en cualquier momentoLas aplicaciones <strong>de</strong> gestión so<strong>la</strong>mente <strong>de</strong> software son normalmenteinsta<strong>la</strong>das a nivel <strong>de</strong>l SO (ver Figura 1). Esto <strong>de</strong>ja a sus agentes <strong>de</strong>gestión vulnerables a adulteraciones. La privacidad <strong>de</strong> <strong>la</strong> comunicacióntambién representa un problema para <strong>la</strong>s PCs actuales porque el canal <strong>de</strong>comunicación “en banda” y basado en software que se utiliza no es seguro.Por otro <strong>la</strong>do, <strong>la</strong> segunda generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>®Core vPro proporciona <strong>la</strong> comunicación remota “fácilmente disponible”(“fuera <strong>de</strong> banda”), así como tecnologías robustas <strong>de</strong> seguridad. Estastecnologías <strong>de</strong> comunicación y seguridad son diseñadas directamenteen el hardware y por lo tanto son menos vulnerables a adulteracioneso remociones; ayudan a asegurar que <strong>la</strong>s po<strong>de</strong>rosas capacida<strong>de</strong>s <strong>de</strong> <strong>la</strong>tecnología <strong>Intel</strong>® vPro, así como sus información almacenadas, esténmejor protegidas.Comunicación “fuera <strong>de</strong> banda”El canal <strong>de</strong> comunicación utilizado por <strong>la</strong> tecnología <strong>Intel</strong>® vPro esejecutado “bajo” o fuera <strong>de</strong>l SO (ver Figura 1). Esta comunicación esl<strong>la</strong>mada comunicación “fuera <strong>de</strong> banda” (OOB por sus sig<strong>la</strong>s en inglés)porque ocurre abajo <strong>de</strong>l nivel <strong>de</strong>l SO y toma un camino diferente para elhardware. Por otro <strong>la</strong>do, <strong>la</strong> comunicación “en banda” es <strong>la</strong> comunicacióncon el SO o con aplicaciones a nivel <strong>de</strong>l SO. Como el SO y <strong>la</strong>s aplicaciones sepue<strong>de</strong>n poner en riesgo <strong>de</strong> varias maneras (por ejemplo, si el software <strong>de</strong>seguridad no está actualizado o si <strong>la</strong>s aplicaciones o agentes <strong>de</strong> seguridadson removidos), <strong>la</strong> comunicación basada en software pue<strong>de</strong> ser también<strong>de</strong>sactivada.La comunicación “en banda”ocurre a través <strong>de</strong> <strong>la</strong> pi<strong>la</strong><strong>de</strong> software en el SOy está protegida a través<strong>de</strong> recursos <strong>de</strong>l SOy aplicaciones <strong>de</strong> seguridadbasadas en softwareEl canal <strong>de</strong> comunicación“fuera <strong>de</strong> banda” queda“abajo”<strong>de</strong>l SO y <strong>de</strong> <strong>la</strong>saplicaciones,pasa por <strong>la</strong> pi<strong>la</strong><strong>de</strong> firmware <strong>de</strong> TCP/IP y estáprotegido con codificación <strong>de</strong>TLS basada en hardwareyotras metodologías ytecnologías robustasEl canal OOB utilizado por <strong>la</strong> tecnología <strong>Intel</strong>® vPro se basa en <strong>la</strong> pi<strong>la</strong> <strong>de</strong>firmware <strong>de</strong> TCP/IP diseñada en el hardware <strong>de</strong> <strong>la</strong> PC. Este canal no utiliza<strong>la</strong> pi<strong>la</strong> <strong>de</strong> red en el SO. El canal permite comunicaciones (como alertas)y operaciones (como verificación <strong>de</strong> presencia <strong>de</strong> agente, inicializaciónremota y redireccionamiento <strong>de</strong> conso<strong>la</strong>) críticas <strong>de</strong>l sistema para continuarcon seguridad virtualmente en cualquier momento, incluso si el SO, <strong>la</strong>saplicaciones o el disco duro fal<strong>la</strong>n.Básicamente, <strong>de</strong>spués <strong>de</strong> que <strong>la</strong> comunicación va hacia el adaptador<strong>de</strong> red, pue<strong>de</strong> ser ruteada hacia el SO o hacia el hardware. La tecnología<strong>Intel</strong>® vPro está basada en hardware, entonces <strong>la</strong> comunicación con losrecursos <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vPro es ruteada hacia el hardware. Inclusosi alguna cosa suce<strong>de</strong> a nivel superior <strong>de</strong>l SO – o un agente <strong>de</strong> softwarees removido o el software <strong>de</strong> seguridad se pier<strong>de</strong> – el hardware en el nivelinferior continua funcionando sin ser afectado. Así, usted pue<strong>de</strong> continuarcomunicándose con <strong>la</strong>s capacida<strong>de</strong>s <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vPro a nivel <strong>de</strong>hardware. Es por esto que usted pue<strong>de</strong> reiniciar remotamente <strong>la</strong> PC inclusosi el SO no está respondiendo. O llevar a cabo inventario remotamenteleyendo el espacio <strong>de</strong> memoria protegido <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vPro,incluso si el agente <strong>de</strong> gestión está perdido.La tecnología <strong>Intel</strong>® vPro está integrada en el chipset; no está almacenadaen el disco duro. Las comunicaciones con el chipset y <strong>la</strong> memoria <strong>de</strong> <strong>la</strong>tecnología <strong>Intel</strong>® vPro no <strong>de</strong>pen<strong>de</strong>n <strong>de</strong>l disco duro. Esto significa queusted todavía pue<strong>de</strong> utilizar los recursos <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vProincluso si el disco duro fal<strong>la</strong>.La segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProutiliza un canal <strong>de</strong> comunicación “fuera <strong>de</strong> banda” para comunicarse con <strong>la</strong> PCComputador portátil basadoen <strong>la</strong> segunda generación<strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vProLa comunicación “fuera <strong>de</strong> banda” se realiza a través <strong>de</strong> uncamino diferente <strong>de</strong> <strong>la</strong> comunicación “fuera <strong>de</strong> banda”Unidad <strong>de</strong> disco duro y memoria con SO y aplicaciones – comunicación “en banda”Memoria <strong>de</strong>l sistemaRAMPCSO y aplicacionesPi<strong>la</strong> <strong>de</strong> software<strong>de</strong> TCP/IPMemoria ais<strong>la</strong>da resistente Procesador <strong>Intel</strong>®a adulteraciones FirmwareBIOSTarjeta madre – Comunicación abajo <strong>de</strong>l SO (“fuera <strong>de</strong> banda”)<strong>Intel</strong>® AMTMemoriano volátil<strong>Segunda</strong> generación<strong>de</strong>l procesador<strong>Intel</strong>® Core vProChipset <strong>Intel</strong>®Pilha <strong>de</strong> firmware<strong>de</strong> TCP/IPInternetAdaptador<strong>de</strong> red<strong>de</strong> <strong>Intel</strong>®InternetConso<strong>la</strong> <strong>de</strong> TIConso<strong>la</strong> <strong>de</strong> TIComunicaciones “en banda”Comunicaciones “fuera <strong>de</strong> banda”Figura 1. Comunicación “fuera <strong>de</strong> banda”. El canal <strong>de</strong> comunicación segura funciona “bajo” o fuera <strong>de</strong>l SO. Este canal está disponible in<strong>de</strong>pendientemente<strong>de</strong> <strong>la</strong> salud <strong>de</strong>l sistema operativo o <strong>de</strong> <strong>la</strong> condición <strong>de</strong> energía <strong>de</strong> <strong>la</strong> PC, incluso si el disco duro <strong>de</strong> <strong>la</strong> PC fuese retirado.La segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro pue<strong>de</strong> iniciar una conexiónpara <strong>la</strong> comunicación segura fuera <strong>de</strong>l firewall corporativo1. La PC inicia una conexión <strong>de</strong> acceso parael gateway habilitado para <strong>la</strong> tecnología<strong>Intel</strong>® vPro.Computador portátilo PC <strong>de</strong> escritoriocon <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vProFigura 2. La comunicación con PCs fuera <strong>de</strong>l firewall corporativo está protegida vía TLS. Un gateway habilitado para <strong>la</strong> tecnología <strong>Intel</strong>® vProautentica <strong>la</strong>s PCs con conexión alámbrica e inalámbrica, abre un canal <strong>de</strong> TLS seguro entre <strong>la</strong> conso<strong>la</strong> <strong>de</strong> gestión y <strong>la</strong> PC, y realiza <strong>la</strong> intermediación<strong>de</strong> <strong>la</strong> comunicación.Comunicación fuera <strong>de</strong>l firewall corporativoLos computadores portátiles y PCs <strong>de</strong> escritorio con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro dan soporte acomunicaciones seguras en una LAN abierta inalámbrica – fuera<strong>de</strong>l firewall corporativo. Esta capacidad permite a <strong>la</strong> PC iniciar <strong>la</strong>comunicación con una conso<strong>la</strong> <strong>de</strong> gestión remota a través <strong>de</strong> un canalseguro para inventarios, diagnósticos, reparaciones, actualizaciones einformes <strong>de</strong> alertas.Los gerentes <strong>de</strong> TI cuentan ahora con capacida<strong>de</strong>s críticas <strong>de</strong>mantenimiento y gestión para <strong>la</strong>s PCs en oficinas que no que<strong>de</strong>n en<strong>la</strong> se<strong>de</strong> <strong>de</strong> <strong>la</strong> empresa, fuera <strong>de</strong>l firewall corporativo y en locales queno poseen un servidor Proxy local o utilitario <strong>de</strong> gestión, como unalocalización remota en una pequeña empresa. Ahora los gerentes <strong>de</strong> TIpue<strong>de</strong>n:• Actualizar y mantener <strong>la</strong>s PCs con seguridad en un horario <strong>de</strong>mantenimiento pre-programado cuando <strong>la</strong> PC inicia una conexiónsegura con <strong>la</strong> conso<strong>la</strong> <strong>de</strong> TI. Esta capacidad está disponible inclusocuando el sistema está fuera <strong>de</strong>l firewall corporativo.• Autoconexión por tec<strong>la</strong> <strong>de</strong> activación para <strong>la</strong> conso<strong>la</strong> <strong>de</strong> TI,permitiendo que un usuario pueda conectar rápido <strong>la</strong> PC a <strong>la</strong> conso<strong>la</strong><strong>de</strong> TI para ayuda o mantenimiento <strong>de</strong>l sistema.La capacidad <strong>de</strong> comunicaciones iniciadas por <strong>la</strong> PC funciona a través <strong>de</strong><strong>la</strong> utilización <strong>de</strong> un gateway habilitado para <strong>la</strong> tecnología <strong>Intel</strong>® vPro en <strong>la</strong>DMZ (zona <strong>de</strong>smilitarizada). La DMZ existe ente los firewalls corporativoy <strong>de</strong> cliente (ver Figura 2). Para habilitar este ambiente, <strong>la</strong> información <strong>de</strong>configuración <strong>de</strong> sistema almacenada en <strong>la</strong> PC incluye los nombres <strong>de</strong> losservidores <strong>de</strong> gestión apropiados para <strong>la</strong> empresa. El gateway utiliza estainformación para ayudar a autenticar <strong>la</strong> PC. El gateway entonces realiza <strong>la</strong>intermediación <strong>de</strong> <strong>la</strong> comunicación entre <strong>la</strong> PC y los servidores <strong>de</strong> gestión<strong>de</strong> <strong>la</strong> empresa durante <strong>la</strong> sesión <strong>de</strong> reparación o actualización.2. El gateway habilitado para <strong>la</strong> tecnología<strong>Intel</strong>® vPro autentica <strong>la</strong> PC y envía el evento<strong>de</strong> conexión a <strong>la</strong> conso<strong>la</strong> <strong>de</strong> gestión.Firewall Gateway habilitado para Firewall<strong>la</strong> tecnología <strong>Intel</strong>® vProen <strong>la</strong> DMZ (zona <strong>de</strong>smilitarizada)3. La conso<strong>la</strong> <strong>de</strong> gestión abre un canal seguro y realiza<strong>la</strong> intermediación <strong>de</strong> <strong>la</strong> comunicación con <strong>la</strong> PC paraactualizaciones o diagnósticos y reparaciones.Conso<strong>la</strong> <strong>de</strong> gestiónComuníquese remotamente con PCs con conexiónalámbrica o inalámbricaDespués que <strong>la</strong> tecnología <strong>Intel</strong>® vPro es activada, un técnico <strong>de</strong> TIautorizado pue<strong>de</strong> comunicarse con <strong>la</strong>s PCs con <strong>la</strong> segunda generación<strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro:• PC con energía <strong>de</strong> CA con cables —en cualquier momento. Inclusosi el hardware (como un disco duro) fal<strong>la</strong>, el SO está inoperante, <strong>la</strong> PCestá <strong>de</strong>sconectada o sus agentes <strong>de</strong> gestión están perdidos, el canal<strong>de</strong> comunicación todavía está disponible. Durante el tiempo en que elsistema está conectado a una LAN con cables y conectada a una fuente<strong>de</strong> energía CA, el canal estará disponible para técnicos autorizados.• Computador portátil con conexión inalámbrica en energía <strong>de</strong>batería – en cualquier momento en que el sistema está activado yconectado a <strong>la</strong> red corporativa, incluso si el SO está inoperante. 22• Con cables, conectado a <strong>la</strong> red corporativa en una VPN basada enSO <strong>de</strong> computadora central – en cualquier momento en que el sistemaestá activado y funcionando a<strong>de</strong>cuadamente.Comunicación segura iniciada por <strong>la</strong> PCLa comunicación segura iniciada por <strong>la</strong> PC permite a una PC iniciar su propiocanal <strong>de</strong> comunicación segura <strong>de</strong> regreso a un servidor autorizado. Porejemplo, el recurso A<strong>la</strong>rm Clock <strong>de</strong> <strong>la</strong> PC permite a TI programar <strong>la</strong> PC paraactivarse – incluso estando <strong>de</strong>sconectada. La PC pue<strong>de</strong> entonces utilizarotras capacida<strong>de</strong>s basadas en hardware para l<strong>la</strong>mar a <strong>la</strong> central en búsqueda<strong>de</strong> actualizaciones o iniciar otras tareas <strong>de</strong> mantenimiento o servicio.Para proteger el canal <strong>de</strong> comunicación, son requeridos protocolos<strong>de</strong> autenticación para cada elemento que está en el camino <strong>de</strong> <strong>la</strong>comunicación, lo que incluye firewalls y gateways. Esta capacidad <strong>de</strong>comunicación <strong>de</strong>pen<strong>de</strong> <strong>de</strong> comunicación con el mercado para establecergateways seguros para <strong>la</strong> comunicación iniciada por el cliente.10 11

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProEsquemas robustos <strong>de</strong> seguridad para <strong>la</strong>comunicación remotaLas capacida<strong>de</strong>s <strong>de</strong> comunicación y gestión basadas en hardware <strong>de</strong><strong>la</strong> tecnología <strong>Intel</strong>® vPro están protegidas a través <strong>de</strong> una variedad <strong>de</strong>metodologías robustas, tecnologías y esquemas. Incluyen:• Transport Layer Security (TLS)• Autenticación <strong>de</strong> HTTP• Autenticación a nivel empresarial utilizando Microsoft ActiveDirectory* (Kerberos)• Listas <strong>de</strong> control <strong>de</strong> acceso (ACLs)• Señalización <strong>de</strong> firmware digita<strong>la</strong>lámbrica e inalámbrica se pue<strong>de</strong>n bloquear a través <strong>de</strong> un abordajelocal, automatizado y basado en políticas o a través <strong>de</strong> comunicaciónbasada en IP o basada en red 3G. Cuando ocurre un problema, basta queel usuario presione una combinación <strong>de</strong> tec<strong>la</strong>s específica para solicitarayuda para reparación o servicio. Esta presión <strong>de</strong> tec<strong>la</strong> inicia un canal <strong>de</strong>comunicaciones protegido que se conecta con TI, incluso si <strong>la</strong> PC estáfuera <strong>de</strong>l firewall corporativo.• Verifique <strong>la</strong> información <strong>de</strong> <strong>la</strong> versión <strong>de</strong>l software <strong>de</strong> <strong>la</strong>s PCs, información<strong>de</strong> archivo .DAT y otros datos almacenados en <strong>la</strong> memoria no volátil y<strong>de</strong>scubra si alguna cosa necesita actualización sin tener que activar <strong>la</strong> PC.• Reduzca el consumo <strong>de</strong> energía y <strong>la</strong>s cuentas <strong>de</strong> energía<strong>de</strong>sconectando <strong>la</strong>s PCs fuera <strong>de</strong>l horario normal <strong>de</strong> trabajo, mientrasmantiene el acceso remoto para cualquier actualización <strong>de</strong> seguridad.• Memoria <strong>de</strong>dicada que protege mejor <strong>la</strong> información crítica <strong>de</strong>lsistema (como c<strong>la</strong>ves <strong>de</strong> codificación basadas en hardware) contravirus, gusanos y otras amenazas. Un técnico <strong>de</strong> TI autorizado pue<strong>de</strong>remotamente acce<strong>de</strong>r esta memoria protegida para i<strong>de</strong>ntificar el ID<strong>de</strong>l sistema, número <strong>de</strong> versión <strong>de</strong> firmware y otra información <strong>de</strong>lsistema – incluso si <strong>la</strong> PC está <strong>de</strong>sconectada, el SO está indisponible oel hardware (como un disco duro) fal<strong>la</strong>.Las medidas <strong>de</strong> seguridad incluidas en los computadores portátilesy PCs <strong>de</strong> escritorio con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vPro pue<strong>de</strong>n estar activas incluso cuando <strong>la</strong> PC está<strong>de</strong>sconectada, los agentes <strong>de</strong> software son <strong>de</strong>sactivados o el SOestá inoperante. Estas medidas ayudan a garantizar <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>información almacenada y <strong>la</strong> confi<strong>de</strong>ncialidad y autenticación <strong>de</strong>l canal<strong>de</strong> comunicación y capacida<strong>de</strong>s basadas en hardware.Responda rápido frente aamenazas con <strong>la</strong> seguridadinteligente y automatizadaLa seguridad continúa siendo una <strong>de</strong> <strong>la</strong>s mayores priorida<strong>de</strong>s para TI. Elnúmero <strong>de</strong> inci<strong>de</strong>ntes <strong>de</strong> seguridad viene creciendo consi<strong>de</strong>rablementecada año. La naturaleza <strong>de</strong> estas amenazas también viene cambiandoen <strong>la</strong> medida en que <strong>la</strong>s motivaciones <strong>de</strong> los agresores cambiaron <strong>de</strong>l<strong>de</strong>recho a vanagloriarse a <strong>la</strong>s ganancias financieras. A<strong>de</strong>más, el costo<strong>de</strong> <strong>la</strong> vio<strong>la</strong>ción <strong>de</strong> datos continúa aumentando. Una encuesta reciente<strong>de</strong> 43 empresas, en 2008, concluyó que el costo promedio <strong>de</strong> uncomputador portátil perdido o robado es <strong>de</strong> $49.00023.Las PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProayudan a los administradores <strong>de</strong> TI a prevenir más amenazas a través<strong>de</strong> capacida<strong>de</strong>s automatizadas y respon<strong>de</strong>r a <strong>la</strong>s amenazas más rápidoa través <strong>de</strong> seguridad inteligente. Después que <strong>la</strong> tecnología <strong>Intel</strong>®vPro es activada, TI pue<strong>de</strong> aprovechar los recursos <strong>de</strong> seguridadinteligente como <strong>de</strong>sactivación <strong>de</strong> PC basada en hardware y capacidadtotal <strong>de</strong> gestión para PCs codificadas.Por ejemplo, TI pue<strong>de</strong> utilizar filtros <strong>de</strong> <strong>de</strong>fensa programables para <strong>la</strong>protección automática contra virus y ataques malintencionados. Laverificación <strong>de</strong> presencia <strong>de</strong> agente y el alerta “siempre disponible”ayudan a <strong>la</strong>s PCs a salvaguardar a TI <strong>de</strong> ciertos tipos <strong>de</strong> malware yataques malintencionados verificando continuamente <strong>la</strong> presencia<strong>de</strong> agentes <strong>de</strong> software. Esto ayuda a TI a i<strong>de</strong>ntificar rápido losproblemas y respon<strong>de</strong>r automáticamente cuando un agente estáen riesgo. Cuando <strong>Intel</strong>® AT opcional también está activado, TIpue<strong>de</strong> utilizar los gatillos antirrobo inteligentes (locales o remotos)para ayudar a <strong>de</strong>terminar cuándo un computador portátil no estábajo control <strong>de</strong>l usuario autorizado. TI pue<strong>de</strong> entonces <strong>de</strong> manerarápida, y remotamente, bloquear <strong>la</strong> máquina para impedir tentativas<strong>de</strong> vio<strong>la</strong>ción <strong>de</strong> datos por parte <strong>de</strong> <strong>la</strong>drones. Las PCs con conexiónEstos recursos <strong>de</strong> seguridad flexibles, inteligentes y basados en políticasfacilitan <strong>la</strong> protección y el mantenimiento <strong>de</strong> su red, activos y datos,<strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa. Las PCs con <strong>la</strong> segunda generación<strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro incluyen capacida<strong>de</strong>s para:• Activación remota – enviar actualizaciones virtualmente en cualquier momento• Verificación <strong>de</strong> presencia <strong>de</strong> agente• Filtrado programable• Alertas <strong>de</strong> <strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa• Ais<strong>la</strong>miento automático <strong>de</strong> sistemas mientras todavía permitencomunicación OOB• Capacidad <strong>de</strong> gestión <strong>de</strong> configuraciones <strong>de</strong> ambientes <strong>de</strong> seguridad<strong>de</strong> datos, incluso si <strong>la</strong> PC está <strong>de</strong>sconectada• Aceleración <strong>de</strong> hardware para codificación <strong>de</strong> AES con <strong>Intel</strong>® AES-NI• Tecnología <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT), incluyendo gatillosinteligentes, píldoras <strong>de</strong> veneno y recursos <strong>de</strong> reactivación• Gestión “fuera <strong>de</strong> banda”• Acceso en pre-inicialización a información <strong>de</strong> versión <strong>de</strong> software• Acceso en pre-inicialización a información <strong>de</strong> archivo .DAT y otrainformación críticas <strong>de</strong>l sistema• Acceso en pre-inicialización al BIOS• Tecnología <strong>Intel</strong>® Trusted Execution (<strong>Intel</strong>® TXT) 24• Tecnología <strong>Intel</strong>® <strong>de</strong> Virtualización (<strong>Intel</strong>® VT) 9Mantenga <strong>la</strong>s aplicaciones <strong>de</strong> seguridadfuncionando y actualizadas, in<strong>de</strong>pendientemente<strong>de</strong> <strong>la</strong> condición <strong>de</strong> energía <strong>de</strong> <strong>la</strong> PCUn <strong>de</strong>safío fundamental para TI continúa siendo el mantener <strong>la</strong>saplicaciones y agentes <strong>de</strong> seguridad funcionando y actualizados.Las PCs con <strong>la</strong> segunda generación <strong>de</strong> los <strong>procesadores</strong> <strong>Intel</strong>® CorevPro permiten que técnicos autorizados utilicen una combinación<strong>de</strong> recursos para enviar actualizaciones en línea, incluso si <strong>la</strong> PC está<strong>de</strong>sconectada al inicio <strong>de</strong>l ciclo <strong>de</strong> actualización:• Gestión total <strong>de</strong> <strong>la</strong>s PCs con unida<strong>de</strong>s <strong>de</strong> disco duro codificadas,para <strong>de</strong>sbloquear remotamente unida<strong>de</strong>s codificadas que requierenautenticación <strong>de</strong> pre-inicialización, incluso cuando el SO estáindisponible (por ejemplo, si el SO está inoperante o los agentes <strong>de</strong>software están perdidos). Gestione remotamente el ambiente <strong>de</strong>seguridad <strong>de</strong> datos incluso cuando <strong>la</strong> PC está <strong>de</strong>sconectada.• Active <strong>la</strong>s PCs remotamente y con seguridad a partir <strong>de</strong> <strong>la</strong> conso<strong>la</strong><strong>de</strong> TI para preparar<strong>la</strong>s para correcciones <strong>de</strong> software.• Implemente automáticamente más actualizaciones ycorrecciones <strong>de</strong> software críticas fuera <strong>de</strong>l horario normal <strong>de</strong>trabajo o cuando no haya interrupciones para el usuario.I<strong>de</strong>ntifique y responda a <strong>la</strong>s amenazas con mayorrapi<strong>de</strong>z y eficaciaLas PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPropropician herramientas inteligentes basadas en políticas para i<strong>de</strong>ntificary respon<strong>de</strong>r a amenazas, pérdidas y robos:• Tecnología <strong>Intel</strong>® Anti-Theft opcional (<strong>Intel</strong>® AT), que incluye gatillosprogramables y recursos <strong>de</strong> “píldora <strong>de</strong> veneno” para i<strong>de</strong>ntificar yrespon<strong>de</strong>r – localmente o remotamente – a pérdidas o robos <strong>de</strong>l sistema.Por ejemplo, bloquear <strong>la</strong> PC si fal<strong>la</strong> en i<strong>de</strong>ntificarse ante el servidor centralo si fal<strong>la</strong> en el login <strong>de</strong> pre-inicialización con base en <strong>la</strong>s reg<strong>la</strong>s localespara nivel <strong>de</strong> hardware, <strong>de</strong>finidas por TI para pre-inicialización/SO. Comoparte <strong>de</strong>l bloqueo, suprima o <strong>de</strong>sactive elementos críticos <strong>de</strong> <strong>la</strong>s c<strong>la</strong>ves <strong>de</strong>codificación para prevenir el acceso a los datos, incluso si <strong>la</strong>s cre<strong>de</strong>nciales<strong>de</strong> <strong>de</strong>codificación son conocidas. Envíe píldoras <strong>de</strong> veneno a través <strong>de</strong>re<strong>de</strong>s basadas en IP o basadas en 3G. Permita <strong>la</strong> rápida reactivación,integrada con el login <strong>de</strong> pre-inicialización <strong>de</strong> proveedor <strong>de</strong> softwareexistente. (<strong>Intel</strong>® AT <strong>de</strong>be ser habilitada para que TI aproveche estosrecursos <strong>de</strong> seguridad inteligentes).• Filtrado programable <strong>de</strong> tráfico <strong>de</strong> red <strong>de</strong> entrada y salida.• Ais<strong>la</strong>miento <strong>de</strong> sistemas sobre los que se pueda sospechar que estánen riesgo, incluso si están “fuera <strong>de</strong> banda” o fuera <strong>de</strong>l firewall corporativo.• Verificación <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agente, con verificación continuae inteligente <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agentes <strong>de</strong> software, para ayudara asegurar que <strong>la</strong> seguridad continúa en funcionamiento. TI pue<strong>de</strong>también utilizar esta capacidad para reducir significativamente <strong>la</strong>utilización <strong>de</strong> aplicaciones no autorizadas. 25• Alertas <strong>de</strong> <strong>de</strong>ntro y fuera <strong>de</strong> <strong>la</strong> red corporativa, como para <strong>la</strong>verificación <strong>de</strong> <strong>la</strong> presencia <strong>de</strong> agentes y filtrado <strong>de</strong> entrada y salida<strong>de</strong> amenazas, incluso si el SO está inoperante, los agentes estánperdidos o el disco duro fal<strong>la</strong> o es removida.Investigue y solucione problemas <strong>de</strong> seguridadmás rápidoLas PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProproporcionan un canal <strong>de</strong> comunicación seguro para <strong>la</strong> PC, incluso siel SO o <strong>la</strong>s aplicaciones ya están en riesgo o <strong>la</strong> PC está <strong>de</strong>sconectadacomo una medida <strong>de</strong> seguridad para ayudar a prevenir <strong>la</strong> propagación<strong>de</strong> una amenaza. Estas PCs también incluyen memoria <strong>de</strong>dicada en <strong>la</strong>que <strong>la</strong> información crítica <strong>de</strong>l sistema está almacenada y que pue<strong>de</strong> seraccedida por técnicos <strong>de</strong> TI autorizados – sin activar el sistema. Estofacilita el acceso a <strong>la</strong>s PCs y <strong>la</strong> i<strong>de</strong>ntificación <strong>de</strong> problemas sin exponer<strong>la</strong> red a problemas adicionales.• Gestión “fuera <strong>de</strong> banda” incluso en ambientes seguros como losambientes <strong>de</strong> 802.1.x, PXE, Cisco SDN* y Microsoft NAP*.Gestión “fuera <strong>de</strong> banda” incluso con 802.1x, CiscoSDN* y Microsoft NAP*En el pasado, los administradores <strong>de</strong> TI frecuentemente sentían quetenían que escoger entre utilizar <strong>la</strong> gestión “fuera <strong>de</strong> banda” y mantener<strong>la</strong> seguridad total <strong>de</strong> <strong>la</strong> red con 802.1x, Cisco SDN o Microsoft NAP. Con <strong>la</strong>segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro, <strong>la</strong>s cre<strong>de</strong>nciales<strong>de</strong> seguridad <strong>de</strong> red pue<strong>de</strong>n ser integradas al hardware. Esto incluye unplug-in <strong>de</strong> postura <strong>de</strong> <strong>la</strong> Tecnología <strong>Intel</strong>® Active Management (<strong>Intel</strong>®AMT)2 que recolecta información <strong>de</strong> seguridad (como por ejemploconfiguración <strong>de</strong> firmware y parámetros <strong>de</strong> seguridad) e <strong>Intel</strong>® AMTEmbed<strong>de</strong>d Trust Agent.Esta capacidad permite <strong>la</strong> autenticación <strong>de</strong> 802.1x <strong>de</strong>l perfil <strong>de</strong> postura <strong>de</strong>Cisco o Microsoft a ser almacenado en hardware (en memoria permanenteprotegida) y presentado a <strong>la</strong> red incluso si el SO no está presente. La redpue<strong>de</strong> ahora autenticar una PC antes <strong>de</strong> cargar el SO y <strong>la</strong>s aplicaciones yantes que <strong>la</strong> PC pueda acce<strong>de</strong>r a <strong>la</strong> red. Los administradores <strong>de</strong> TI pue<strong>de</strong>nahora utilizar <strong>la</strong> gestión “fuera <strong>de</strong> banda” para mantenimiento, seguridad,gestión o finalida<strong>de</strong>s <strong>de</strong> PXE, mientras gestionan toda <strong>la</strong> seguridad <strong>de</strong> <strong>la</strong>red, incluyendo verificaciones <strong>de</strong>tal<strong>la</strong>das <strong>de</strong> conformidad “fuera <strong>de</strong> banda”.Pequeñas Empresas: Perfil <strong>de</strong> seguridadLa mayoría <strong>de</strong> <strong>la</strong>s pequeñas empresas no poseen un <strong>de</strong>partamento<strong>de</strong> TI interno. Raramente estandarizan su tecnología – <strong>la</strong>utilización <strong>de</strong> freeware y otro software menos estandarizado escomún; a<strong>de</strong>más, normalmente emplean PCs <strong>de</strong> diferentes eda<strong>de</strong>sy <strong>de</strong> varios OEMs. Las pequeñas empresas frecuentemente equiparan<strong>la</strong> seguridad con <strong>la</strong> simple utilización <strong>de</strong> software antivirus yun firewall. A<strong>de</strong>más, una creencia común es <strong>la</strong> <strong>de</strong> que <strong>la</strong>s pequeñasempresas son muy pequeñas para que los hackers se molestencon su presencia – una actitud que da un falso sentido <strong>de</strong> seguridad.En el área <strong>de</strong> <strong>la</strong>s pequeñas empresas, TI es normalmente unservicio tercerizado y cuando los problemas <strong>de</strong> TI aparecen, <strong>la</strong>empresa está normalmente más preocupada con <strong>la</strong> solución quecon encontrar y gestionar <strong>la</strong> causa principal.Solución <strong>de</strong> seguridad para Proveedores <strong>de</strong>Servicios Gestionados para pequeñas empresassin TILa segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro tornamás fácil para los proveedores <strong>de</strong> TI tercerizados proteger ygestionar remotamente <strong>la</strong>s PCs con conexión alámbrica e inalámbrica.Esto ayuda a <strong>la</strong>s pequeñas empresas a concentrarse ensus negocios, no en su TI. Las pequeñas empresas pue<strong>de</strong>n ahoraaprovechar los mismos recursos <strong>de</strong> seguridad <strong>de</strong> <strong>la</strong>s gran<strong>de</strong>sempresas para tener conformidad con los rígidos reg<strong>la</strong>mentos <strong>de</strong>vio<strong>la</strong>ción <strong>de</strong> datos y crear un ambiente más seguro para protegerlos activos y los datos.12 13

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vPro1. El usuario está trabajando;<strong>de</strong>ja el computador portátilen el modo suspendido paraparticipar <strong>de</strong> un seminario<strong>de</strong> entrenamiento <strong>de</strong> medioperíodo.<strong>Segunda</strong> generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProProteja <strong>la</strong>s PCs codificadas activándo<strong>la</strong>s a partir <strong>de</strong>l modo standbyFigura 3. La segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro con <strong>la</strong> Tecnología <strong>Intel</strong>® Anti-Theft le da un fin a <strong>la</strong> tradicional vulnerabilidad <strong>de</strong> loscomputadores portátiles con unida<strong>de</strong>s <strong>de</strong> disco duro codificadas que requieren nueva autenticación <strong>de</strong>spués <strong>de</strong> salir <strong>de</strong>l modo suspendido (estado <strong>de</strong> hibernación S3).Esta capacidad también permite a los administradores <strong>de</strong> TI utilizarsus infraestructuras <strong>de</strong> PXE existentes en una red 802.1x, Cisco SDN oMicrosoft NAP. El resultado es una seguridad mejor para <strong>la</strong>s PCs y unared más confiable, in<strong>de</strong>pendientemente <strong>de</strong> <strong>la</strong> condición <strong>de</strong>l SO <strong>de</strong> <strong>la</strong> PC,condición <strong>de</strong> <strong>la</strong> aplicación o presencia <strong>de</strong> agentes <strong>de</strong> gestión.Tecnología opcional <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT)Uno <strong>de</strong> los principales recursos <strong>de</strong> <strong>la</strong>s PCs con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro es <strong>la</strong> Tecnología <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>®AT)5. <strong>Intel</strong>® AT mejora <strong>la</strong> protección <strong>de</strong> datos y soluciones <strong>de</strong> codificaciónprotegiendo <strong>la</strong>s propias c<strong>la</strong>ves <strong>de</strong> codificación y permitiendo a TI<strong>de</strong>sactivar un computador portátil que no esté bajo el control <strong>de</strong>l usuarioautorizado. <strong>Intel</strong>® AT pue<strong>de</strong> ser habilitada por su OEM y ajustada para queusted acceda a esta tecnología <strong>de</strong> seguridad inteligente.Nuevos recursos <strong>de</strong> <strong>Intel</strong>® AT en <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vProAlgunos <strong>de</strong> los principales recursos <strong>de</strong> <strong>Intel</strong>® AT en PCs con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro incluyen:• Protección <strong>de</strong>l computador portátil <strong>de</strong>spués <strong>de</strong> salir <strong>de</strong> <strong>la</strong> condición<strong>de</strong> hibernación S3, lo que requiere que el usuario inserte nuevamente suscre<strong>de</strong>nciales antes que <strong>la</strong> información <strong>de</strong>codificada pueda ser accedida. Esterecurso termina con una vulnerabilidad tradicional en los computadoresportátiles (Ver a Figura 3). Este recurso sólo está disponible con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core i5 vPro y segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core i7 vPro.• Especificación <strong>de</strong> un pequeño atraso antes <strong>de</strong> <strong>de</strong>sconectar uncomputador portátil que sale <strong>de</strong> <strong>la</strong> condición <strong>de</strong> hibernación. Esto leda al usuario un tiempo para guardar su trabajo incluso si el tiempoestablecido expiró mientras el computador portátil estaba activado oen el modo <strong>de</strong> economía <strong>de</strong> energía.• Reactivación <strong>de</strong> <strong>la</strong> PC vía pantal<strong>la</strong> <strong>de</strong>l módulo <strong>de</strong> PBA(autenticación <strong>de</strong> pre-inicialización). Esto reduce <strong>la</strong> complejidad paralos usuarios y torna <strong>la</strong> reactivación más rápida y más conveniente.User name:Password:Log on to:Windows Log-in2. El usuario activa el computadorportátil a partir <strong>de</strong>l modosuspendido y hay un tiempopre<strong>de</strong>finido para insertar <strong>la</strong>contraseña correcta.3. Después <strong>de</strong> transcurrido eltiempo pre<strong>de</strong>finido, elcomputador portátil es<strong>de</strong>sconectado con seguridad.• Mensajes <strong>de</strong> SMS a través <strong>de</strong> una red 3G para ayudar a reducir<strong>la</strong> ventana <strong>de</strong> vulnerabilidad para respon<strong>de</strong>r a una pérdida o robo<strong>de</strong> PC. Envíe una píldora <strong>de</strong> veneno a través <strong>de</strong> un mensaje <strong>de</strong> SMScodificado por una red 3 G para respon<strong>de</strong>r rápido a una pérdida orobo <strong>de</strong>l computador portátil, incluso si <strong>la</strong> PC está <strong>de</strong>sconectada <strong>de</strong><strong>la</strong> red basada en IP. Este recurso proporciona un en<strong>la</strong>ce <strong>de</strong> hardwaredirecto entre <strong>Intel</strong>® AT y el módulo 3G – no <strong>de</strong>pen<strong>de</strong> <strong>de</strong>l BIOS o SO. Unadministrador <strong>de</strong> TI autorizado también pue<strong>de</strong> reactivar el sistemaremotamente a través <strong>de</strong> un mensaje <strong>de</strong> SMS para reducir el tiempoinactivo <strong>de</strong>l usuario cuando el sistema haya sido recuperado. (La PCnecesita estar equipada con un módulo 3G habilitado para <strong>Intel</strong>® ATpara aprovechar los recursos <strong>de</strong> SMS/3G <strong>de</strong> <strong>Intel</strong>® AT).• Orientación <strong>de</strong> GPS y conmutación <strong>de</strong> dirección <strong>de</strong> MAC. <strong>Intel</strong>® ATpue<strong>de</strong> ahora transmitir información <strong>de</strong> localización (<strong>la</strong>titud y longitud)si 3G NIC proporciona información <strong>de</strong> <strong>la</strong>titud y longitud y/o conmutarun dirección MAC hacia el servidor central.• Registro más rápido, con <strong>la</strong> pre-generación <strong>de</strong> c<strong>la</strong>ve <strong>de</strong> licencia en el<strong>Intel</strong>® Management Engine. Este recurso reduce el tiempo para generar<strong>la</strong> c<strong>la</strong>ve <strong>de</strong> licencia exclusiva y registrar <strong>la</strong>s PCs habilitadas para <strong>Intel</strong>® AT.Los disparadores inteligentes <strong>de</strong> <strong>de</strong>tección <strong>de</strong> robo pue<strong>de</strong>n ser locales oremotos<strong>Intel</strong>® AT le proporciona a TI un conjunto <strong>de</strong> disparadores programablesbasados en hardware para ayudar a i<strong>de</strong>ntificar un computador portátilperdido o robado. Los disparadores incluyen fal<strong>la</strong>s repetidas <strong>de</strong> login <strong>de</strong>pre-inicialización, fal<strong>la</strong>s <strong>de</strong>l sistema al conectarse a un servidor central<strong>de</strong>ntro <strong>de</strong> un intervalo <strong>de</strong> tiempo específico o recepción <strong>de</strong> una notificación<strong>de</strong>l servidor central para <strong>de</strong>sactivar <strong>la</strong> PC o el acceso a los datos.Los mecanismos <strong>de</strong> <strong>de</strong>tección locales incluyen::• Tentativas excesivas <strong>de</strong> login• Pérdida <strong>de</strong> conexión con el servido central <strong>de</strong>l ISV• Un cambio en el firmware <strong>Intel</strong>® Management Engine (ME)• Remoción <strong>de</strong> <strong>la</strong> batería <strong>de</strong> CMOSEncrypted Hard DriveUser name:Password:Log on to:4. El usuario activa <strong>la</strong> PC; inserta<strong>la</strong>s cre<strong>de</strong>nciales en <strong>la</strong> pantal<strong>la</strong><strong>de</strong> autenticación <strong>de</strong>pre-inicialización.Los mecanismos <strong>de</strong> <strong>de</strong>tección remotos incluyen:• Robo informado por el usuario• Píldora <strong>de</strong> veneno remota enviada <strong>de</strong>s<strong>de</strong> el servidor central a través<strong>de</strong> una red basada en IP• Píldora <strong>de</strong> veneno remota enviada a través <strong>de</strong> un mensaje <strong>de</strong> texto SMScodificado automático• Píldora <strong>de</strong> veneno remota enviada a través <strong>de</strong> un mensaje <strong>de</strong> textoSMS codificado manualRespuesta por píldora <strong>de</strong> veneno flexible a una circunstanciasospechosa<strong>Intel</strong>® AT incluye recursos <strong>de</strong> píldora <strong>de</strong> veneno que permiten a TIrespon<strong>de</strong>r rápido a <strong>la</strong> situación, sea a través <strong>de</strong> respuestas localesautomáticas o a través <strong>de</strong> un mensaje rápido remoto. Las respuestas<strong>de</strong> píldora <strong>de</strong> veneno están basadas en políticas y pue<strong>de</strong>n ser enviadasremotamente o a través <strong>de</strong> un mecanismo local automático:• Remoto y administrado por TI, basado en un alerta, una conexiónperdida con el servidor central o <strong>de</strong>spués <strong>de</strong> <strong>la</strong> recepción <strong>de</strong> unal<strong>la</strong>mada <strong>de</strong>l usuario (por ejemplo, <strong>de</strong> que el computador portátil se haperdido durante un viaje).• Local y auto-administrado, basado en un disparador <strong>de</strong>finido porTI. Esto permite al propio computador portátil realizar una <strong>de</strong>fensalocal auto-iniciada, incluso cuando está fuera <strong>de</strong>l firewall corporativoo <strong>de</strong>sconectada <strong>de</strong> <strong>la</strong> red. Por ejemplo, TI pue<strong>de</strong> especificar políticasque <strong>de</strong>sactivan <strong>la</strong> PC con base en una activación <strong>de</strong> contraseña y/oexpiración <strong>de</strong> un tiempo para conexión (el tiempo <strong>de</strong> conexión con elservidor central <strong>de</strong> TI).Reactivación <strong>de</strong>spués <strong>de</strong> <strong>la</strong> condición <strong>de</strong> hibernación S3Una <strong>de</strong> <strong>la</strong>s vulnerabilida<strong>de</strong>s tradicionales <strong>de</strong> <strong>la</strong> codificación encomputadores portátiles ocurre cuando un computador portátil esreactivado <strong>de</strong>spués <strong>de</strong> <strong>la</strong> condición <strong>de</strong> hibernación S3. Los archivosque ya están <strong>de</strong>codificados continúan <strong>de</strong>codificados en <strong>la</strong> condición<strong>de</strong> hibernación y el acceso a estos archivos <strong>de</strong>codificados pue<strong>de</strong> sertan simple como abrir el computador portátil. Cuando el sistema entraen hibernación ignora <strong>la</strong> codificación pre-SO y presenta <strong>la</strong> pantal<strong>la</strong> <strong>de</strong>login <strong>de</strong> Windows* que es vulnerable a una variedad <strong>de</strong> ataques.La vulnerabilidad crítica afecta a <strong>la</strong>s PCs <strong>de</strong>ntro y fuera <strong>de</strong>l áreacorporativa. Por ejemplo, los usuarios frecuentemente ponen suscomputadores portátiles en hibernación para participar en unareunión, salir para el almuerzo o sencil<strong>la</strong>mente conservar energíaen lugares remotos. En aeropuertos, don<strong>de</strong> cerca <strong>de</strong> 12.000computadores portátiles son perdidos o robados semanalmente,los usuarios frecuentemente trabajan mientras viajan y usualmentecolocan sus sistemas en <strong>la</strong> condición <strong>de</strong> hibernación para tratar <strong>de</strong><strong>de</strong>talles <strong>de</strong>l viaje aéreo 23 . De manera general, <strong>de</strong>s<strong>de</strong> el 2005, más <strong>de</strong>263 millones <strong>de</strong> registros personales quedaron expuestos a través<strong>de</strong> <strong>la</strong> pérdida o robo <strong>de</strong> computadores portátiles 26 .TI pue<strong>de</strong> utilizar políticas flexibles para especificar que <strong>la</strong> píldora <strong>de</strong> veneno:• Desactive el acceso a los datos codificados suprimiendo loscomponentes <strong>de</strong> <strong>la</strong> c<strong>la</strong>ve <strong>de</strong> codificación u otras cre<strong>de</strong>ncialescriptográficas necesarias para acce<strong>de</strong>r a los datos. Esto ayuda aprevenir el acceso a <strong>la</strong>s c<strong>la</strong>ves y torna los datos irrecuperables. Inclusosi un <strong>la</strong>drón transfiere el disco duro hacia otro computador portátilpara intentar acce<strong>de</strong>r los datos, estos datos aún estarán protegidos.• Bloquee el acceso a los materiales codificados, sin suprimir losmateriales.• Desactive <strong>la</strong> PC para que no pueda inicializar el SO, incluso si eldisco duro se sustituye o reformatea.• Desactive el proceso <strong>de</strong> inicialización <strong>de</strong> <strong>la</strong> PC y <strong>de</strong>sconecte el sistema.• Desactive el proceso <strong>de</strong> inicialización <strong>de</strong> <strong>la</strong> PC y <strong>de</strong>sactive obloquee el acceso a los datos codificados. TI pue<strong>de</strong> utilizar elrecurso <strong>de</strong> píldora <strong>de</strong> veneno para suprimir o <strong>de</strong>sactivar elementoscríticos <strong>de</strong> seguridad <strong>de</strong> c<strong>la</strong>ves <strong>de</strong> codificación para ayudar a prevenirel acceso a <strong>la</strong>s c<strong>la</strong>ves y tornar los datos irrecuperables. Incluso si eldisco duro se transfiere a otro computador portátil, los datos todavíapue<strong>de</strong>n ser protegidos.• Atrase <strong>la</strong> <strong>de</strong>sactivación para que el sistema entre en <strong>la</strong> condición <strong>de</strong>robado, pero no sea <strong>de</strong>sactivado inmediatamente. En vez <strong>de</strong> eso, en <strong>la</strong>próxima reinicialización o ciclo <strong>de</strong> energía, el proceso <strong>de</strong> inicializaciónes bloqueado y <strong>la</strong> pantal<strong>la</strong> <strong>de</strong> autenticación <strong>de</strong> pre-inicialización semuestra y solicita <strong>la</strong> autenticación <strong>de</strong>l usuario. Esta política es útilpara permitir una <strong>de</strong>sconexión segura y/o crear una oportunidad paraobtener información <strong>de</strong> <strong>la</strong> localización.<strong>Segunda</strong> generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro con <strong>la</strong> Tecnología <strong>Intel</strong>® Anti-Theft:Acaba con <strong>la</strong>s vulnerabilida<strong>de</strong>s <strong>de</strong> seguridad y adiciona conveniencia para los usuariosLa tecnología <strong>Intel</strong>® Anti-Theft (<strong>Intel</strong>® AT) cierra esta ventana <strong>de</strong>vulnerabilidad y requiere <strong>la</strong> codificación pre-SO. Si los archivos fueron<strong>de</strong>codificados, <strong>Intel</strong>® AT requiere nueva autenticación <strong>de</strong>spués <strong>de</strong><strong>la</strong> reactivación <strong>de</strong>spués <strong>de</strong> <strong>la</strong> condición <strong>de</strong> hibernación <strong>de</strong>ntro <strong>de</strong> untiempo pre<strong>de</strong>finido con base en políticas <strong>de</strong> TI. El usuario necesitainsertar sus cre<strong>de</strong>nciales antes <strong>de</strong> tener nuevo acceso a los archivos<strong>de</strong>codificados. Este recurso está disponible so<strong>la</strong>mente en PCs con <strong>la</strong>segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro.Como en otras capacida<strong>de</strong>s <strong>de</strong> <strong>Intel</strong>® AT, excesivas tentativas <strong>de</strong>login con <strong>la</strong> contraseña <strong>de</strong> Windows* pue<strong>de</strong>n disparar un bloqueolocal y <strong>la</strong> protección <strong>de</strong> todo el sistema.Demora antes <strong>de</strong>l bloqueo<strong>Intel</strong>® AT se basa en políticas y permite a los administradores <strong>de</strong>TI especificar el intervalo <strong>de</strong> tiempo en que el computador portátilnecesita conectarse al servidor central. Si <strong>la</strong> conexión se pier<strong>de</strong>,el sistema es bloqueado. Como los computadores portátiles soncolocadas frecuentemente en <strong>la</strong> condición <strong>de</strong> hibernación mientraslos usuarios están viajando o ejecutando otras tareas, el tiempo <strong>de</strong>conexión pue<strong>de</strong> expirar, aunque el sistema esté bajo el control <strong>de</strong>lusuario autorizado. Cuando el sistema se recupera <strong>de</strong> <strong>la</strong> condición <strong>de</strong>hibernación, es inmediatamente bloqueado.Para ayudar los usuarios en esas circunstancias, <strong>Intel</strong>® AT ofrece alos administradores <strong>de</strong> TI una opción <strong>de</strong> <strong>de</strong>mora antes <strong>de</strong>l bloqueo.En vez <strong>de</strong> bloquear el sistema inmediatamente tras <strong>la</strong> reactivación<strong>de</strong>spués <strong>de</strong> una condición <strong>de</strong> hibernación, el administrador <strong>de</strong>TI pue<strong>de</strong> permitir una corta <strong>de</strong>mora <strong>de</strong>spués <strong>de</strong> <strong>la</strong> recuperación.Esto notifica al usuario que un bloqueo ocurrirá <strong>de</strong>ntro <strong>de</strong> un<strong>de</strong>terminado número <strong>de</strong> minutos, permitiéndole guardar su trabajoantes que el sistema sea <strong>de</strong>sconectado.El usuario pue<strong>de</strong> entonces reiniciar el sistema, insertar suscre<strong>de</strong>nciales en <strong>la</strong> pantal<strong>la</strong> <strong>de</strong> reactivación y retomar el trabajo. Ohacer una l<strong>la</strong>mada rápida pidiendo ayuda a TI y recibir un mensajerápido <strong>de</strong> reactivación a través <strong>de</strong> una red 3G.14 15