Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

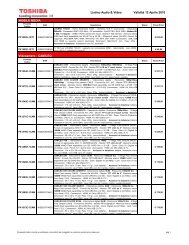

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProSimplifique y acelere <strong>la</strong> activaciónLa segunda generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPropermite el acceso y <strong>la</strong> gestión remota y segura <strong>de</strong> PCs incluso si el SOestá inoperante, <strong>la</strong> PC está <strong>de</strong>sconectada, un disco duro fal<strong>la</strong> o <strong>la</strong> PCestá fuera <strong>de</strong>l firewall corporativo. Para mantener el nivel apropiado <strong>de</strong>seguridad para estas capacida<strong>de</strong>s, es importante que los administradores<strong>de</strong> TI establezcan <strong>la</strong>s cre<strong>de</strong>nciales <strong>de</strong> seguridad para <strong>la</strong> tecnología <strong>Intel</strong>®vPro apropiadamente. Las cre<strong>de</strong>nciales <strong>de</strong> seguridad para <strong>la</strong> activaciónen el ambiente <strong>de</strong> servicio <strong>de</strong>ben ser establecidas antes que ustedconfigure <strong>la</strong> tecnología <strong>Intel</strong>® vPro para gestión remota. Esto incluye <strong>la</strong>activación <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® Active Management (<strong>Intel</strong>® AMT), uncomponente crítico <strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vPro.Los administradores <strong>de</strong> TI pue<strong>de</strong>n escoger los niveles <strong>de</strong> seguridad yautomatización apropiados para sus ambientes <strong>de</strong> red.Proceso general <strong>de</strong> activación para <strong>Intel</strong>® AMTLa activación <strong>de</strong> <strong>Intel</strong>® AMT en PCs con <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro generalmente sigue tres pasos:insta<strong>la</strong>ción, configuración e integración. La insta<strong>la</strong>ción establece <strong>la</strong>scre<strong>de</strong>nciales <strong>de</strong> seguridad iniciales requeridas para <strong>la</strong> comunicaciónsegura entre <strong>la</strong> aplicación <strong>de</strong> insta<strong>la</strong>ción y configuración (SCA) y<strong>la</strong> tecnología <strong>Intel</strong>® Active Management en <strong>la</strong> PC contemp<strong>la</strong>da. Lainsta<strong>la</strong>ción también establece <strong>la</strong> red inicial y los parámetros operativosrequeridos para iniciar <strong>la</strong> configuración.La configuración es un paso autoiniciado y automático que <strong>de</strong>pen<strong>de</strong><strong>de</strong> que <strong>la</strong>s cre<strong>de</strong>nciales <strong>de</strong> seguridad estén insta<strong>la</strong>das. La integraciónsignifica <strong>de</strong>scubrir e integrar <strong>la</strong>s PCs basadas en <strong>la</strong> segunda generación<strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro en <strong>la</strong> aplicación<strong>de</strong> gestión. Después que estos pasos se concluyen, <strong>Intel</strong>® AMT esactivada y los administradores <strong>de</strong> TI pue<strong>de</strong>n comenzar a aprovechar <strong>la</strong>scapacida<strong>de</strong>s integradas <strong>de</strong> seguridad inteligente y gestión remota.Métodos para establecer cre<strong>de</strong>nciales <strong>de</strong> seguridadpara <strong>Intel</strong>® AMTLa segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro da soportea diferentes procesos para establecer cre<strong>de</strong>nciales <strong>de</strong> seguridad en <strong>la</strong>PC y conso<strong>la</strong> <strong>de</strong> gestión para <strong>Intel</strong>® AMT. Estos procesos permiten a TIseleccionar el nivel <strong>de</strong> seguridad apropiado para su ambiente:• Manual <strong>de</strong> un toque: Inserte manualmente pares <strong>de</strong> c<strong>la</strong>ves en <strong>la</strong> PC yconso<strong>la</strong> <strong>de</strong> gestión.• C<strong>la</strong>ve USB <strong>de</strong> un toque: Las c<strong>la</strong>ves pue<strong>de</strong>n ser generadas en <strong>la</strong>conso<strong>la</strong> <strong>de</strong> gestión y almacenadas en una c<strong>la</strong>ve USB. La c<strong>la</strong>ve USB esentonces utilizada para insta<strong>la</strong>r <strong>la</strong>s c<strong>la</strong>ves en <strong>la</strong>s PCs.• Configuraciones remotas: La insta<strong>la</strong>ción <strong>de</strong> <strong>la</strong>s cre<strong>de</strong>nciales <strong>de</strong>seguridad iniciales se produce automáticamente (La PC necesitaestar configurada por el fabricante <strong>de</strong> equipos originales -OEM- paraconfiguración remota). La configuración remota requiere un servicio<strong>de</strong> suministro, <strong>de</strong>nominado aplicación <strong>de</strong> insta<strong>la</strong>ción y configuración(SCA). Un SCA es necesario para el suministro estándar y avanzado.Mo<strong>de</strong>los <strong>de</strong> activación para <strong>Intel</strong>® AMTLa segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro da soportea cuatro mo<strong>de</strong>los <strong>de</strong> configuración para permitir una activación flexible:• Configuración basada en computadora central para acelerar<strong>la</strong> activación <strong>de</strong> <strong>Intel</strong>® AMT y permitir <strong>la</strong> activación en un métodosimi<strong>la</strong>r al <strong>de</strong> <strong>la</strong> actualización <strong>de</strong> software. Este método es utilizadopor empresas muy pequeñas que no cuentan con certificados <strong>de</strong>seguridad. Este método permite a un administrador <strong>de</strong> TI internoconfigurar remotamente <strong>Intel</strong>® AMT utilizando un agente basadoen software en <strong>la</strong> PC. Este método <strong>de</strong> activación utiliza unacomunicación “en banda” y <strong>de</strong>pen<strong>de</strong> <strong>de</strong> <strong>la</strong> integridad <strong>de</strong>l agente <strong>de</strong>software ya establecida entre <strong>la</strong> conso<strong>la</strong> <strong>de</strong> TI y <strong>la</strong> PC y entre e<strong>la</strong>gente <strong>de</strong> software y Microsoft Windows. Este método no utiliza elHTTP Digest para autenticación. No existe codificación aplicada altráfico <strong>de</strong> gestión. La seguridad es responsabilidad <strong>de</strong>l usuario. Porejemplo, si otra máquina (como <strong>la</strong> máquina <strong>de</strong>l administrador <strong>de</strong> TI)intenta iniciar una sesión <strong>de</strong> Control Remoto KVM, reinicializaciónremota u otra tarea <strong>de</strong> TI en <strong>la</strong> PC <strong>de</strong>l usuario, el sistema exhibeun mensaje pop-up solicitando permiso. El usuario <strong>de</strong>be optar porpermitir el control remoto <strong>de</strong> su máquina. Si <strong>la</strong> empresa estableceposteriormente una conso<strong>la</strong> <strong>de</strong> gestión o servidor que puedamanipu<strong>la</strong>r certificados, <strong>la</strong> empresa pue<strong>de</strong> reconfigurar <strong>Intel</strong>® AMT paraaumentar <strong>la</strong> seguridad a un nivel más elevado.Observación: Para <strong>la</strong>s empresas que cuentan con pocasmáquinas y tienen capacidad para establecer un servidorque pueda manipu<strong>la</strong>r certificados, es mejor llevar a cabo <strong>la</strong>configuración <strong>de</strong> un toque para proporcionar mayor seguridad yminimizar <strong>la</strong> participación <strong>de</strong>l usuario.• Configuración básica, se refiere a un método <strong>de</strong> suministro manualútil para pequeñas empresas. Este método <strong>de</strong> configuración utiliza elHTTP Digest para autenticación <strong>de</strong>l usuario. No existe codificaciónaplicada al tráfico <strong>de</strong> gestión.• Configuración estándar, proporciona <strong>la</strong> seguridad suficiente para <strong>la</strong>mayoría <strong>de</strong> <strong>la</strong>s corporaciones. La autenticación <strong>de</strong> cliente está basadaen HTTP Digest que requiere un nombre <strong>de</strong> usuario y contraseña. Noexiste codificación aplicada al tráfico <strong>de</strong> gestión.• Configuración avanzada, proporciona el más alto nivel <strong>de</strong> recursos<strong>de</strong> seguridad. Este mo<strong>de</strong>lo permite a TI configurar <strong>la</strong>s PCs parautilizar estándares <strong>de</strong> control <strong>de</strong> acceso <strong>de</strong> red como 802.1x, CiscoSDN y Microsoft NAP. Este mo<strong>de</strong>lo también permite que TI configureel tráfico <strong>de</strong> gestión para ser codificado con TLS o TLS mutuo.También, <strong>la</strong> autenticación pue<strong>de</strong> ser gestionada por el MicrosoftActive Directory vía Kerberos. Las PCs con <strong>la</strong> segunda generación<strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro permiten a TI configurarremotamente estas opciones <strong>de</strong> seguridad. Observe que no todoslos proveedores <strong>de</strong> conso<strong>la</strong> <strong>de</strong> gestión suministran soporte paraconfigurar todas <strong>la</strong>s opciones <strong>de</strong> seguridad.Migrando a una nueva versión <strong>de</strong> firmwareLas PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProincluyen el firmware <strong>Intel</strong>® AMT 7.x. Los administradores <strong>de</strong> TI pue<strong>de</strong>nescoger <strong>la</strong> versión <strong>de</strong> firmware <strong>Intel</strong>® AMT 7.x a ser imp<strong>la</strong>ntada. Estoayuda a <strong>la</strong>s empresas a mantener consistencia en su infraestructura <strong>de</strong>firmware, incluso si actualizan <strong>la</strong>s PCs.Migración más fácil a Windows* 7Las PCs con <strong>la</strong> segunda generación <strong>de</strong> los <strong>procesadores</strong> <strong>Intel</strong>®Core vPro ayudan a los fabricantes a distribuir PCs estables yestandarizadas. Estos computadores portátiles y PCs <strong>de</strong> escritoriocuentan con amplio para el mercado y están listas para SOs comoWindows* 7 y aplicaciones <strong>de</strong>l futuro.• Mantenimiento más fácil: Haga <strong>la</strong> actualización a Windows* 7rápida, remotamente y durante <strong>la</strong> noche sin per<strong>de</strong>r el acceso a susaplicaciones legadas (ver Figura11).ModoWindows* XPConso<strong>la</strong> <strong>de</strong> gestión<strong>de</strong> Windows* habilitadapara <strong>la</strong> tecnología <strong>Intel</strong>® vProWindows* 7<strong>Segunda</strong> generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro:Fácil migración a Windows* 7+++Tecnología<strong>Intel</strong>® <strong>de</strong> VirtualizaciónTecnología<strong>Intel</strong>® vProPrograma <strong>Intel</strong>®<strong>de</strong> P<strong>la</strong>taforma <strong>de</strong> ImagenEstable (<strong>Intel</strong>® SIPP)• Sólida seguridad: Proteja los datos contra visualizaciones noautorizadas con codificación más rápida con <strong>procesadores</strong> <strong>Intel</strong>® CorevPro, como para Windows* 7 BitLocker Drive Encryption.• Mayor productividad: La segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>®Core vPro ayuda a llevar a cabo rápido <strong>la</strong> inicialización y el cierre <strong>de</strong>lsistema y proporciona multitarea más rápida, búsqueda <strong>de</strong> informaciónmás rápida y conexiones más fáciles (ver Figura 12).• Soporte para aplicaciones legadas vía Windows* 7: TI pue<strong>de</strong>aprovechar <strong>la</strong> virtualización auxiliada por hardware a través <strong>de</strong> <strong>Intel</strong>®VT con el objetivo <strong>de</strong> mejorar el <strong>de</strong>sempeño para los usuarios queejecutan un SO legado (como Windows* XP) en Windows* 7.Compatibilidad <strong>de</strong> AplicaciónProporciona capacidad para ejecutaraplicaciones <strong>de</strong> productividad<strong>de</strong> Windows* XP más antiguasa partir <strong>de</strong> Windows* 7Fácil Imp<strong>la</strong>ntación <strong>de</strong> Windows* 7La activación auxiliada por hardwarepermite <strong>la</strong> imp<strong>la</strong>ntación <strong>de</strong> Windows* 7fuera <strong>de</strong>l horario normal <strong>de</strong> trabajoMantiene <strong>la</strong> Imagen Estándar <strong>de</strong> Windows* 7Imp<strong>la</strong>nte nuevas PCs sin cambios para loscontro<strong>la</strong>dores <strong>Intel</strong>® requeridos por,como mínimo, 15 mesesFigura 11. PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro tornan más fácil <strong>la</strong> migración a Windows* 7.<strong>Segunda</strong> generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro:Proporcionando el <strong>de</strong>sempeño que <strong>la</strong>s empresas necesitan para Windows* 7Arquitectura<strong>de</strong> multitarea<strong>de</strong> Windows* 7Interfaz <strong>de</strong> usuarioWindows* 7 AeroWindows* 7BitLocker*+++Procesamiento multitarea<strong>de</strong> 4 a 8 vías y tecnología <strong>Intel</strong>®Turbo Boost 2.0<strong>Segunda</strong> generación <strong>de</strong> <strong>la</strong>familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>®Core vPro con tecnologíasvisuales incorporadas<strong>Intel</strong>® AES-NIDesempeño <strong>Intel</strong>igenteCapacidad <strong>de</strong> respuesta ymultitarea <strong>de</strong> PC más rápidaspara mayor productividadDesempeño VisualSoberbio <strong>de</strong>sempeño visual sin <strong>la</strong>sobrecarga <strong>de</strong> costos <strong>de</strong> tarjetasgráficas <strong>de</strong>dicadasProtección <strong>de</strong> DatosCodifique y proteja los datoshasta 4x más rapidamente 10Figura 12. PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro proporcionan el <strong>de</strong>sempeño necesario para Windows* 7.32 33