Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

Segunda generación de la Familia de procesadores Intel ... - Toshiba

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

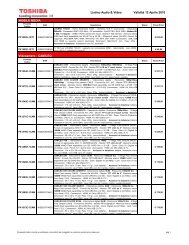

Documentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDocumentación Técnica: <strong>Segunda</strong> Generación <strong>de</strong> <strong>la</strong> <strong>Familia</strong> <strong>de</strong> Procesadores <strong>Intel</strong>® Core vProDescubrimientos e inventarios remotos rigurosospara sistemas con conexión alámbrica e inalámbricaEn promedio, un porcentaje significativo <strong>de</strong> PCs <strong>de</strong> empresas no estáconforme <strong>la</strong>s <strong>de</strong>más, en un momento <strong>de</strong>terminado. Adicionalmente aeste problema está <strong>la</strong> dificultad <strong>de</strong> obtener inventarios <strong>de</strong> softwarerigurosos. Por ejemplo, los inventarios <strong>de</strong> software para computadorportátil fal<strong>la</strong>n el 62% <strong>de</strong>l tiempo 16 . Un problema con <strong>la</strong>s imprecisionescausadas por el informe insuficiente es que también pue<strong>de</strong> exponerlos directores a responsabilida<strong>de</strong>s, como a <strong>la</strong> falta <strong>de</strong> conformidad conSarbanes-Oxley y a otros reg<strong>la</strong>mentos gubernamentales. Existe unanecesidad crítica <strong>de</strong> inventarios rigurosos <strong>de</strong> sistemas, especialmentepara PCs que son <strong>de</strong>sconectadas o SOs inoperantes.Las PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProdan a TI acceso “siempre disponible” a información <strong>de</strong>l sistema. Esto facilitaque TI realice <strong>de</strong>scubrimientos e inventarios remotos rigurosos <strong>de</strong> PCs conconexión alámbrica e inalámbrica <strong>de</strong>ntro y fuera <strong>de</strong>l firewall corporativo:• UUID, que permanece incluso a través <strong>de</strong> reconfiguraciones,reinsta<strong>la</strong>ciones y reconstrucciones <strong>de</strong> SO.• Información <strong>de</strong> recursos <strong>de</strong> hardware, como información <strong>de</strong>fabricante y mo<strong>de</strong>lo para componentes. Esta información esautomáticamente actualizada cada vez que el sistema pasa por POST.• Información <strong>de</strong> recursos <strong>de</strong> software, como información <strong>de</strong> versión <strong>de</strong>software, información <strong>de</strong> arquivos .DAT, apuntadores para información <strong>de</strong>banco <strong>de</strong> datos, y otros datos almacenados por proveedores terceros en elespacio <strong>de</strong> memoria permanente proporcionado por <strong>la</strong> tecnología <strong>Intel</strong>® vPro.Al gestionar PCs con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® CorevPro, los técnicos <strong>de</strong> TI pue<strong>de</strong>n ahora remotamente, con seguridad yautomáticamente:• Grabar información sobre recursos y otra información (o direccionadorespara información sobre recursos) en <strong>la</strong> memoria protegida.• Verificar sistemas con conexión alámbrica e inalámbrica en cualquiercondición <strong>de</strong> energía para obtener información sobre recursos <strong>de</strong>hardware y software almacenados en <strong>la</strong> memoria protegida – un proceso“fuera <strong>de</strong> banda” (fuera <strong>de</strong>l SO) que es hasta 94% más rápido que realizarun inventario manual 16 .• Activar PCs que están <strong>de</strong>sconectadas para realizar tareas <strong>de</strong>inventario, enviar agentes <strong>de</strong> gestión <strong>de</strong> substitución para el sistema yremotamente retornar <strong>la</strong> PC a <strong>la</strong> condición <strong>de</strong> energía que el usuario <strong>de</strong>jó.• Enviar agentes <strong>de</strong> substitución para una PC con conexión inalámbrica,para hacer que retorne a <strong>la</strong> situación <strong>de</strong> conformidad antes <strong>de</strong> queaccesos adicionales a <strong>la</strong> red sean permitidos, incluso si los agentes <strong>de</strong>gestión están perdidos.• I<strong>de</strong>ntificar PCs que no están en conformidad, incluso si los agentes <strong>de</strong>gestión son <strong>de</strong>sactivadosEstas capacida<strong>de</strong>s proporcionan beneficios visibles que no tan sóloayudan a que TI acelera y automatice los servicios, sino también a queeconomicen substancialmente los costos <strong>de</strong> inventario:• Reducen <strong>la</strong>s fal<strong>la</strong>s <strong>de</strong> inventario <strong>de</strong> computadores portátiles en hasta 62%. 16• Mejoran <strong>la</strong> precisión <strong>de</strong>l inventario para software anteriormente no<strong>de</strong>tectado en hasta 47%. 16• Mejoran <strong>la</strong> precisión <strong>de</strong>l inventario <strong>de</strong> recursos <strong>de</strong> hardware automáticoen hasta 22%. 16• Mejoran el índice <strong>de</strong> éxito global <strong>de</strong> los inventarios automatizados enhasta 16%. 16Las capacida<strong>de</strong>s <strong>de</strong> gestión <strong>de</strong> recursos <strong>de</strong> <strong>la</strong> segunda generación <strong>de</strong><strong>procesadores</strong> <strong>Intel</strong>® Core vPro ayudan a reducir los inventarios manualesque consumen tiempo y ayudan a economizar costos significativos <strong>de</strong>mano <strong>de</strong> obra. Las licencias <strong>de</strong> software no utilizadas también pue<strong>de</strong>n serapropiadamente reubicadas en otros recursos, al mismo tiempo que losrecursos <strong>de</strong> hardware pue<strong>de</strong>n ser mejor utilizados y <strong>la</strong>s garantías mejorgestionadas. Al mismo tiempo, <strong>la</strong>s empresas pue<strong>de</strong>n tener más confianza <strong>de</strong>que sus auditorías estarán <strong>de</strong> acuerdo con los reg<strong>la</strong>mentos gubernamentales.Desconecte los equipos por <strong>la</strong> noche y economiceen <strong>la</strong> cuenta <strong>de</strong> energíaLas empresas están cada vez más preocupadas con el consumo <strong>de</strong>energía. La duración <strong>de</strong> <strong>la</strong> batería en computadores portátiles estan sólo una consi<strong>de</strong>ración. Igualmente importantes son los costos<strong>de</strong> energía locales – un gasto operacional significativo. A<strong>de</strong>más, <strong>la</strong>sempresas enfrentan reg<strong>la</strong>mentos <strong>de</strong> energía cada vez más rigurososen todo el mundo, y un enfoque corporativo cada vez mayor en <strong>la</strong>responsabilidad ambiental.Los estudios <strong>de</strong> ROI, como los <strong>de</strong> <strong>la</strong> Universidad <strong>de</strong> Plymouth, mostraronque <strong>la</strong>s empresas pue<strong>de</strong>n reducir <strong>la</strong>s cuentas <strong>de</strong> energía en hasta 50%<strong>de</strong>sconectando <strong>la</strong>s PCs fuera <strong>de</strong>l horario normal <strong>de</strong> trabajo a través<strong>de</strong> <strong>la</strong> tecnología <strong>Intel</strong>® vPro. Los técnicos <strong>de</strong> TI utilizan <strong>la</strong> capacidadremota integrada <strong>de</strong> activación/<strong>de</strong>sactivación <strong>de</strong> <strong>la</strong> segunda generación<strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro para <strong>de</strong>sconectar lossistemas fuera <strong>de</strong>l horario normal <strong>de</strong> trabajo. Ellos pue<strong>de</strong>n utilizar <strong>la</strong>misma capacidad segura para remotamente activar los sistemas <strong>de</strong>lcentro <strong>de</strong> servicio. Esto permite a los técnicos minimizar el consumo<strong>de</strong> energía, pero mantener el acceso a <strong>la</strong> PC para realizar trabajos fuera<strong>de</strong>l horario normal <strong>de</strong> trabajo – o sencil<strong>la</strong>mente <strong>de</strong>jar <strong>la</strong> PC lista para elpróximo turno <strong>de</strong> trabajo.ROI positivo en 9 meses – sencil<strong>la</strong>mentereduciendo el consumo <strong>de</strong> energia 29Las PCs no gestionadas gastan energía. Utilizando <strong>la</strong> capacidadremota segura <strong>de</strong> activación/<strong>de</strong>sactivación, algunas empresasrecuperaron su inversión en una PC con <strong>la</strong> tecnología <strong>Intel</strong>® vProen tan sólo 9 meses29. Implementando otras capacida<strong>de</strong>s <strong>de</strong> unaPC con <strong>la</strong> tecnología <strong>Intel</strong>® vPro, <strong>la</strong>s empresas pue<strong>de</strong>n obtenereconomías adicionales.Economías reales <strong>de</strong> los clientes con <strong>la</strong> migracióna una PC con <strong>la</strong> tecnología <strong>Intel</strong>® vProAl gestionar PCs con <strong>la</strong> tecnología <strong>Intel</strong>® vPro, <strong>la</strong>s empresaspue<strong>de</strong>n experimentar un <strong>de</strong>sempeño excepcional mientras reducenel consumo <strong>de</strong> energía y <strong>la</strong>s cuentas <strong>de</strong> energía.• Calgary Health Region: Economías totales diseñadas <strong>de</strong>US$276.800 30• Cleve<strong>la</strong>nd Clinic: Economías <strong>de</strong> energía <strong>de</strong> 66% en 4 años 31• EDS Call Center: Mejoría <strong>de</strong> eficiencia en energía <strong>de</strong> 25% 32• CSK (Japón): Economía <strong>de</strong> aproximadamente US$61.000 encostos <strong>de</strong> energia 33• Estado <strong>de</strong> Indiana: Economías diseñadas <strong>de</strong> más <strong>de</strong> US$1,4millones en 4 años 34Mo<strong>de</strong>los <strong>de</strong> virtualización <strong>de</strong> PC<strong>de</strong> escritorio proporcionan unacomputación más gestionable yresponsivaLa virtualización particiona una PC para que pueda ejecutar sistemasoperativos y software separados en cada partición. Esto permitea una PC actuar como varios sistemas operativos y aprovechar el<strong>de</strong>sempeño inteligente disponible en PCs con <strong>la</strong> segunda generación <strong>de</strong>los <strong>procesadores</strong> <strong>Intel</strong>® Core vPro. Las aplicaciones virtualizadas, SOsstreamed y ambientes <strong>de</strong> usuario virtuales son especialmente útilespara mo<strong>de</strong>los <strong>de</strong> computación alternativos. Por ejemplo, en un centro <strong>de</strong>datos, los usuarios comparten <strong>la</strong>s PCs y TI <strong>de</strong>be dar soporte a diferentesestructuras basadas en IDs <strong>de</strong> usuario (ver Figura 7). La virtualizacióntambién es útil cuando los usuarios necesitan ambientes separados parael personal versus áreas <strong>de</strong> trabajo o cuando necesitan <strong>de</strong> un ambientealtamente seguro versus un ambiente <strong>de</strong> baja seguridad.Para habilitar <strong>la</strong> virtualización para mo<strong>de</strong>los <strong>de</strong> computaciónalternativos, <strong>la</strong> segunda generación <strong>de</strong> <strong>la</strong> familia <strong>de</strong> <strong>procesadores</strong><strong>Intel</strong>® Core vPro incluye <strong>la</strong> tecnología <strong>Intel</strong>® <strong>de</strong> Virtualización (<strong>Intel</strong>®VT)9. <strong>Intel</strong>® VT es <strong>la</strong> tecnología que hay que elegir para <strong>la</strong> virtualizaciónbasada en hardware. <strong>Intel</strong>® VT permite una base <strong>de</strong> computaciónflexible con seguridad integrada y con varios mo<strong>de</strong>los <strong>de</strong> virtualizaciónalternativos habilitados, permitiendo que usted esté listo para losmo<strong>de</strong>los <strong>de</strong> computación actuales y futuros.Mo<strong>de</strong>los <strong>de</strong> utilizaciónLa virtualización pue<strong>de</strong> ser utilizada para dar soporte a mo<strong>de</strong>los <strong>de</strong>utilización <strong>de</strong> próxima generación, emergentes y tradicionales para SOsy aplicaciones. Centralizando SOs y aplicaciones, TI pue<strong>de</strong> minimizarel esfuerzo <strong>de</strong> mantener múltiples estructuras, reinsta<strong>la</strong>ciones yactualizaciones <strong>de</strong> sistemas. A lo <strong>la</strong>rgo <strong>de</strong>l tiempo, TI pue<strong>de</strong> mejorar <strong>la</strong>seguridad porque <strong>la</strong> estructura principal está segura en el centro <strong>de</strong>datos y menos expuesta a amenazas.La segunda generación <strong>de</strong> los <strong>procesadores</strong> <strong>Intel</strong>® Core vPro permitevarios mo<strong>de</strong>los <strong>de</strong> computación alternativos:• Distribución <strong>de</strong> aplicaciones gestionadas bajo <strong>de</strong>manda• Distribución <strong>de</strong> imágenes <strong>de</strong> PCs <strong>de</strong> escritorio gestionadas• Ais<strong>la</strong>miento <strong>de</strong> ambientes <strong>de</strong> ejecución• Mo<strong>de</strong>lo <strong>de</strong> utilización tradicional <strong>de</strong> múltiples SOsVirtualización: StreamingEl streaming se refiere al envío <strong>de</strong> software (y SO o aplicaciones)por <strong>la</strong> red para ejecución en <strong>la</strong> PC (ver Figura 8). Durante el envío, elsoftware es secuenciado, dividido en bloques y priorizado, y luegopuesto en or<strong>de</strong>n específico para envío. Esto permite al software seractivado e iniciar <strong>la</strong>s operaciones en <strong>la</strong> PC incluso antes que todo elcódigo sea enviado, para que los usuarios todavía tengan <strong>la</strong> capacidad<strong>de</strong> respuesta y el <strong>de</strong>sempeño <strong>de</strong> <strong>la</strong> ejecución local. Para TI, <strong>la</strong> ventajaLa segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProincluye virtualización auxiliada por hardware para múltiples SOsSO #1 <strong>de</strong> ambiente <strong>de</strong> usuarioAplicación Aplicación AplicaciónFigura 7. La virtualización le proporciona a TI espacios ais<strong>la</strong>dos y seguros paraabstraer o llevar a cabo envío <strong>de</strong> SOs y aplicaciones. La virtualización <strong>de</strong> próximageneración y <strong>la</strong> tradicional tienen soporte en computadores portátiles y PCs <strong>de</strong>escritorio con <strong>la</strong> segunda generación <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro.es que el SO y/o <strong>la</strong>s aplicaciones pue<strong>de</strong>n ser gestionados <strong>de</strong> maneracentralizada y políticas estandarizadas pue<strong>de</strong>n ser establecidas paragobernar el almacenamiento <strong>de</strong> datos. Como el software enviado seejecuta en <strong>la</strong> PC, TI no necesita absorber <strong>la</strong> gran estructura <strong>de</strong> centro<strong>de</strong> datos requerida por mo<strong>de</strong>los <strong>de</strong> computación <strong>de</strong>l <strong>la</strong>do <strong>de</strong>l servidor.A<strong>de</strong>más, los usuarios aprovechan una experiencia <strong>de</strong> aplicación másresponsiva <strong>de</strong> <strong>la</strong> ejecución <strong>de</strong> software local.• Streaming <strong>de</strong> SO y aplicaciones: El SO y <strong>la</strong>s aplicaciones no soninsta<strong>la</strong>dos localmente. En realidad, el SO y <strong>la</strong>s aplicaciones sonenviados a <strong>la</strong> PC por <strong>la</strong> red. Los datos críticos <strong>de</strong> aplicaciones pue<strong>de</strong>nser almacenados en el centro <strong>de</strong> datos, los problemas tradicionales<strong>de</strong> corrupción <strong>de</strong> SO y/o aplicaciones son solucionados sencil<strong>la</strong>menteefectuando el envío nuevamente <strong>de</strong> <strong>la</strong> imagen <strong>de</strong> software original.Los servicios <strong>de</strong> seguridad, corrección <strong>de</strong> software y otros servicios<strong>de</strong> TI también son simplificados porque se realizan so<strong>la</strong>mente en <strong>la</strong>imagen <strong>de</strong>l software en el centro <strong>de</strong> datos.• Streaming <strong>de</strong> aplicaciones: El SO se insta<strong>la</strong> localmente, pero <strong>la</strong>saplicaciones son enviadas <strong>de</strong>l centro <strong>de</strong> hacia para el usuario por<strong>de</strong>manda. Los datos pue<strong>de</strong>n ser almacenados localmente o en elcentro <strong>de</strong> datos, con base en <strong>la</strong> política <strong>de</strong> TI. El envío tan sólo <strong>de</strong> losaplicaciones reduce <strong>la</strong> carga <strong>de</strong> red, en oposición al envío <strong>de</strong>l SO y <strong>de</strong>los aplicaciones. A<strong>de</strong>más, <strong>la</strong>s aplicaciones pue<strong>de</strong>n ser almacenadas encaché para utilización en computadores portátiles fuera <strong>de</strong> <strong>la</strong> red.Los términos “streaming <strong>de</strong> aplicaciones” y “virtualización <strong>de</strong>aplicaciones” son algunas veces utilizados <strong>de</strong> manera intercambiable,pero son diferentes. Streaming es <strong>la</strong> técnica <strong>de</strong> distribuir aplicacionesa través <strong>de</strong> <strong>la</strong> red. La virtualización <strong>de</strong> aplicaciones es una tecnologíaque abstrae <strong>la</strong> aplicación <strong>de</strong>l SO. Las aplicaciones virtualizadascuentan con acceso total a los recursos <strong>de</strong>l SO, pero no se insta<strong>la</strong>n enel registro <strong>de</strong>l SO o archivos <strong>de</strong> sistema. Esto pue<strong>de</strong> reducir muchos<strong>de</strong> los problemas <strong>de</strong> gestión y conflictos <strong>de</strong> aplicaciones que sonel resultado <strong>de</strong> <strong>la</strong> insta<strong>la</strong>ción tradicional. Las PCs con <strong>la</strong> segundageneración <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vPro dan soporte streaming<strong>de</strong> SO y aplicaciones. Los productos <strong>de</strong> streaming <strong>de</strong> aplicaciones estándisponibles en varios proveedores <strong>de</strong> software.24 25Windows* XPContro<strong>la</strong>doresMonitor <strong>de</strong> Máquina Virtual (VMM)PC basado en <strong>la</strong> segunda generación <strong>de</strong> <strong>la</strong>familia <strong>de</strong> <strong>procesadores</strong> <strong>Intel</strong>® Core vProSO #2 <strong>de</strong> ambiente <strong>de</strong> usuarioAplicación Aplicación AplicaciónUnix*Contro<strong>la</strong>doresPi<strong>la</strong> <strong>de</strong> red <strong>de</strong> hardware