ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

ÐиÑÑÑална ÐабоÑаÑоÑÐ¸Ñ Ð¿Ð¾ ÐомпÑÑÑÑни ÐÑежи и РазпÑеделени ...

- No tags were found...

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

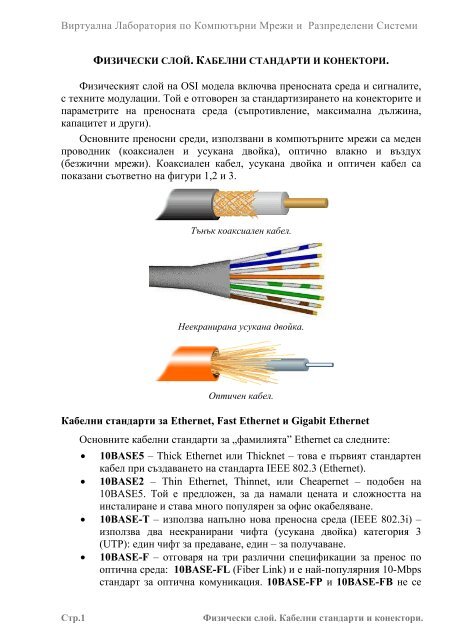

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиФИЗИЧЕСКИ СЛОЙ. КАБЕЛНИ СТАНДАРТИ И КОНЕКТОРИ.Физическият слой на OSI модела включва преносната среда и сигналите,с техните модулации. Той е отговорен за стандартизирането на конекторите ипараметрите на преносната среда (съпротивление, максимална дължина,капацитет и други).Основните преносни среди, използвани в компютърните мрежи са меденпроводник (коаксиален и усукана двойка), оптично влакно и въздух(безжични мрежи). Коаксиален кабел, усукана двойка и оптичен кабел сапоказани съответно на фигури 1,2 и 3.Тънък коаксиален кабел.Неекранирана усукана двойка.Оптичен кабел.Кабелни стандарти за Ethernet, Fast Ethernet и Gigabit EthernetОсновните кабелни стандарти за „фамилията” Ethernet са следните:• 10BASE5 – Thick Ethernet или Thicknet – това е първият стандартенкабел при създаването на стандарта IEEE 802.3 (Ethernet).• 10BASE2 – Thin Ethernet, Thinnet, или Cheapernet – подобен на10BASE5. Той е предложен, за да намали цената и сложността наинсталиране и става много популярен за офис окабеляване.• 10BASE-T – използва напълно нова преносна среда (IEEE 802.3i) –използва два неекранирани чифта (усукана двойка) категория 3(UTP): един чифт за предаване, един – за получаване.• 10BASE-F – отговаря на три различни спецификации за пренос пооптична среда: 10BASE-FL (Fiber Link) и е най-популярния 10-Mbpsстандарт за оптична комуникация. 10BASE-FP и 10BASE-FB не сеСтр.1Физически слой. Кабелни стандарти и конектори.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системиизползват отдавна (P е за пасивен; B – за backbone).• 100BASE-T е 10BASE-T за Fast Ethernet, с оригиналния EthernetMAC, но на 10 пъти по-висока скорост. Позволява три различнифизически реализации, част от IEEE 802.3u: 100BASE-TX,използващ два чифта Category 5 UTP или Type 1 STP кабел и е найпопулярнияза хоризонтално окабеляване; 100BASE-FX, използващдве нишки оптично влакно тип multimode и е най-популярния завертикално или гръбначно окабеляване; 100BASE-T4, използвачетири чифта Category 3 или по-висока категория кабел и се прилагамного рядко, за евтини решения.• Gigabit или 1000-Mb Ethernet е публикувания през 1998г. IEEE 802.3zстандарт, описващ Gigabit Ethernet MAC и три физическиреализации: 1000BASE-SX – оптика за хоризонтално окабеляване,1000BASE-LX – оптика за вертикално или гръбначно окабеляване,1000BASE-CX – меден кабел (Copper-Twinax), and 1000BASE-T.Табл.1: Категории кабели неекранирана усукана двойка (UTP):ТипЧестотналентаПриложениеCategory 1 1 MHz Телефонен кабелCategory 2 4 MHz Данни до 4 Mbps (LocalTalk)Category 3 16 MHz Данни до 10 Mbps (Ethernet)Category 4 20 MHz Данни до 20 Mbps (16 Mbps Token Ring)Category 5 100 MHz Данни до 100 Mbps (Fast Ethernet)Category 5е 100 MHz Подобрен вариант на САТ5.Category 6 250 MHz Данни до 100 Gbps (Gigabit Ethernet)Нов стандарт за предаване с високи скорости поCategory 7 до 600 MHz100 Ohm UTP.Какво означават кодовете на кабелните стандарти? Числото в началото(10, 100, 1000) показва скоростта на предаване в Mbps. Текстът в средатапоказва типа на предаване: BASE = теснолентово; BROAD = широколентово.Последното число показва максималната дължина на сегмента: 5 означава500m, 2 – 200m, и т.н. В по-новите стандарти последните цифри са заместениот букви. Например, в 10BASE-T, T означава unshielded twisted-pair(неекранирана усукана двойка) кабел; в 100BASE-T4, T4 показва, че имачетири такива двойки.Коаксиалният кабел вече не се използва поради възможността засъздаване само на топологии тип шина с него. Екранираната усукана двойка(STP) е сравнително по-шумоустойчив кабел и се препоръчва за вътрешноокабеляване при наличие на повече източници на шум. STP кабелът сезаземява само в единия край. CAT5 STP patch панелите обикновенопредоставят заземяване (концентраторите и комутаторите – не). За външноСтр.2Физически слой. Кабелни стандарти и конектори.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиПодреждане на чифтовете при T568-А и T568-B.КонекториНай-използваните за CAT5 UTP кабел конектори са RJ45. RJ означаваRegistered Jack, а 45 показва схемата за номериране на пиновете.Спецификацията на IEEE за Ethernet 10Base-T и 100Base-T изисква да сеизползват два чифта, от които единия е на пинове 1 и 2, а другия – на 3 и 6.Разрез на RJ45 при правия крайРазрез на RJ45 при кръстосания крайПрав (straight) и кръстосан (crossover) UTP кабелПри свързването на две комуникиращи крайни устройства е необходимоTx на единия да е свързан с Rx на другия и обратно (фигура 8). Затова сеправи така наречения "Crossover" кабел. При него е нужно да се промениподредбата на проводниците само на единия край на кабела, а другия край дае със стандартна подредба. Когато, обаче, две устройства комуникират презмрежово оборудване (комутатор, концентратор, маршрутизатор) товакръстосване се извършва от него. За да не се получават недоразумения сеСтр.4Физически слой. Кабелни стандарти и конектори.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системиприема, че две устройства на едно ниво се връзват с прав кабел, а междунивата – с кръстосан. Подредбата при двата края е показана на таблицата 3.Стандартен и кръстосан UTP.Табл.3: Подредба на проводниците при прав и кръстосан кабел.Standard EndPin 1 White/OrangePin 2 OrangePin 3 White/GreenPin 4 BluePin 5 White/BluePin 6 GreenPin 7 White/BrownPin 8 BrownCrossover EndPin 1 White/GreenPin 2 GreenPin 3 White/OrangePin 4 BluePin 5 White/BluePin 6 OrangePin 7 White/BrownPin 8 BrownПоставяне на RJ45 конекторЗа поставянето на RJ45 конектор на стандартен UTP CAT5 (CAT5e) кабелсе използват специални клещи. Кабелът се оголва около 15mm, като севнимава да не се наранят проводниците вътре. Оголените проводници серазвиват и се изпъват плътно един до друг. Изпънатите проводници сеподравняват и се подреждат по желания начин (T568-А или T568-B).Подредените кабели се пъхат в конектора както е показано на фигура 9.Прави впечатление, че проводниците са подравнени и подредени плътно единСтр.5Физически слой. Кабелни стандарти и конектори.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системидо друг. При кръстосания край само подредбата на оранжевия и зеления чифте разменена.Поставяне на конектор.Проверка на работоспособността на UTP кабел.За правилната работа на UTP кабел е необходимо да не е прекъснат,правилно да е подреден при поставянето на конектора, металните пластинина конектора да дават добър контакт с всички проводници. Първото ниво напроверка е оглед на конектора и проверка за целостта на кабела. Второ ниво е„прозвъняване” на проводниците, което може да бъде извършено с обикновеномметър. Разпространени са също и кабелни тестери. Те проверяватсвързаността и правилната подредба при конекторите. Някои по-съвременнирешения позволяват откриването на точното място на прекъсване (ако иматакова). Обикновено тестера дава различни сигнали ако няма свързаност илиако е неправилно свързването. Тест може да се проведе по различен начин.Например, „бягаща единица”, прозвъняване на всички едновременно,прозвъняване чифт по чифт и други.Задачи за изпълнение:1. Запознаване с основните кабелни стандарти за Ethernet.2. Запознаване с категориите кабели неекранирана усукана двойка..3. Запознаване RJ45 конектор за UTP.4. Запознаване с „прав” (straight) и „кръстосан” (crossover) кабел иприложението им.5. Окабеляване с UTP. Поставяне на RJ45 конектор.6. Проверка на работоспособността на UTP кабел. Тестери.За допълнителна подготовка:Повече за кабелните стандарти на следните адреси:• http://www.zytrax.com/tech/layer_1/cables/cables_faq.htm• http://standards.ieee.org/• http://www.networkdictionary.com/networking/EthernetCableStandardsSpecifications.phpСтр.6Физически слой. Кабелни стандарти и конектори.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиБЕЗЖИЧНИ ЛОКАЛНИ МРЕЖИ – WLANОбзор на безжичните технологии. IEEE стандарта 802.11.Фиг.1.Когато се налага използуването на висока пропускателна способност вотносително малки пространства и площи при изискване за мрежовасвързаност между устройствата тогава се налага използуването на WLAN постандарта IEEE 802.11. На фигура 1 е показана зависимостта напропускателната способност, която се изисква (нанесена по абцисната ос) иобхвата на действие на дадената технология (по ординатната ос). Засичанетодава обсега на действие на различните системи за безжичен достъп, които саактуални в момента. Като първа ревизия той се утвърди през 1997, като оттогава са въведени множество допълнения към него (ревизии) означаващи сесъс съответна буква след името на стандарта:• IEEE 802.11 - Първоначална версия на стандарта способна даобслужва скорости от 1 и 2 Mbps, като работи в диапазона 2.4 GHz• IEEE 802.11a - Разширение способно да обслужва скорости до 54Mbps, работейки в диапазона около 5GHz• IEEE 802.11b - Представения през 1999 стандарт 802.11b е способенда предава със скорости до 11 Mbps, работейки в диапазона 2.4 GHz• IEEE 802.11c - Дефинира работата “безжичен мост” – wireless bridge• IEEE 802.11d - Дефинира стандартите за фирмите разработващибезжични продукти в различните страни• IEEE 802.11e - Дефинира разширение към нивото за контрол насъобщителната среда за въвеждане ”качество на услугите” (QoS).• IEEE 802.11f - Дефинира протокола “Inter Access Point Protocol”(IAPP)• IEEE 802.11g - Разширение способно да обслужва скорости до 54Стр.7Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиMbps, работейки в диапазона 2.4 GHz• IEEE 802.11i - Подобрение на метода за криптиране.• IEEE 802.11j - 802.11 разширение за използване в Япония• IEEE 802.11n - Нов стандарт очакващ се през 2005 да бъде завършен,като се очакват скорости на предаване до 100 Mbps.Терминология, която ще се използува:• AP (Access Point) – точка за достъп до опорната мрежа• SSID (Service Set Identifier) – идентификатор на набора от услуги(име на мрежата)• WEP (Wired Equivalent Privacy) – еквивалент на сигурността накабелна мрежа• MAC address – шест байтов уникален адрес на устройството• dB – мярка за отношение между два сигналаТопологии на мрежите работещи по IEEE 802.11Възможни са няколко режима на работа на крайните устройства, всеки откоито се характеризира с определена функционалност и настройка напараметрите за да може да бъде настроена една безжична мрежа.AD-HOC (всеки със всеки)В този режим, който е най-често срещан при връзка на мобилниустройства помежду си (laptop, palmtop и др.) не е необходимо определенобезжично устройство в мрежата да синхронизира достъпа до канала. Това ене често срещан режим на работа поради ниската производителност ивъзможност за колизии.Фиг.2.Access Point – Client (точка за достъп - клиент)Практически това е най-често срещаната топология на свързване наустройствата при безжичните мрежи. Множество мобилни устройстваизпoлзват услугите на една базова станция (наричана точка за достъп или АP- “Access Point”). Точката за достъп (AP) управлява всички клиентиасоциирани към нея. Тя казва на клиента на кой канал да предава, кога дапредава и в зависимост от зададените правила може да се даде приоритет наСтр.8Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системинякой клиенти пред други (QoS). Няма опасност от колизии на “скрититерминали” поради факта, че всички клиенти трябва да се асоциират към APза достъп до мрежата, тоест AP вижда абсолютно всички клиенти докато тепомежду си може да не се виждат.Фиг.3.WDS – Wireless Distributed System (безжично разпределена система)Безжично разпределените системи имат топологията на AP-Client, катовсяко AP формира зони на чуваемост. Разликата спрямо топологията AP-Client е тази, че различните AP-та си комуникират безжично помежду си зада осигурят достъп до опорната мрежа. Необходимо е всички AP да работятна един и същи радио-канал, както и в списъка на всяко да са зададени MACадресите на останалите, които формират WDS мрежата.Repeater (Повторител)Фиг.4.Когато трябва да се разшири зоната на чуваемост се използват AP врежим на “повторител”. Повторителя работи на същия канал на който работии AP чрез което се осъществява достъпа до опорната мрежа. В повторителя сезадава MAC адресът на опорното AP, като по този начин той симулирапрозрачно опорното AP в отдалечената зона. В отдалечената зона се чуваопорното AP с неговото оригинално име и параметри, само физическия MACадрес се различава, като в отдалечената мрежа MAC адреса е този наустройството “повторител”.Стр.9Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиФиг.5.Bridge (Мост)Предназначена е за прозрачно свързване на 2 мрежови сегмента като потози начин могат да се свържат безжично локалните мрежи на отдалечениофиси. Безжична връзка е възможна само между двете устройства, коитоработят в режим “AP Bridge”, като по този начин те прехвърлят прозрачновсеки пакет от единия локален LAN сегмент към отдалечения.Радио параметри на средатаФиг.6.Децибел (dB)Децибелът се използва за изразяване на относителната разлика в нивотомежду два сигнала.dB = 10log10(P1/P2) – отнася се по мощност (1)dB = 20log10(U1/U2) – отнася се по напрежение или ток (2)Използва се поради 2 причини:• 1. Да представят големите порядъци чрез по-малки и по-лесни заработа числа;• 2. Затихването и усилването на сигнала в звената може да сепредстави чрез по-прости действия – изваждане и събиране.Стр.10Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиПредавател10mW10dBm+10dbmУсилвател100 пъти20dB+30dbmПриемникМощност на входа:0,0316mW-15dBm-15dbmЗагуби по кабел исреда31622 пъти45dBФиг.7.На фигура 7 е представен пример за употреба на понятието децибел.Целта е да се сравни работата по традиционния начин с отношения иоблекчението, което предлага работата в децибели. На примера мощността наизлъчващ предавател е 10 mW, което спрямо някаква приета опорна единицасе превръща в децибели. При безжичните мрежи по IEEE 802.11 като репернаединица се приема 1 mW с оглед на това че всички допустими предаванимощности от крайни устройства не надвишават 1W. След превръщането напредаваната мощност чрез (1) се получава че мощността от предавателявъзлиза на +10 dbm. За изчислението на мястото на P1 бе заместенамощността на предавателя в миливати, а на мястото на P2 бе заместенаприетата опорна стойност, която както се уточни по-горе е 1 mW. Изходнатастойност, която се получи след изчисление се измерва в dBm (на практикатова са децибели отнесени спрямо миливат – последното “m” след dB указватова).Следва усилвател, чието усилване е 100 пъти. Изразено в децибели то сепресмята пак по формула (1), като тук отношението P1/P2=100. Като резултатот изчислението става видно, че усилването на звеното възлиза на 20dB.Следва едно звено, което представя загубите по свързващите кабели исредата. Изчислението на загубите в средата ще се разгледа в следваща точка.Тук се дава пример с една типична стойност от 31622 пъти. Следпреобразуване чрез формула (1) се получава така, че загубите в средата помощност възлизат на 45dB.Цел на примера е да се определи колко е мощността на входа наприемника. Ако се работи с отношения ще имаме по-сложни умножения иделения с големи порядъци. Ако се работи в децибели просто ще имамесумиране на усилването на усилвателя, и изваждането на загубите от средатаот стойността на предавателя. Това възлиза на:RX = 10dbm + 20dB – 45dB = -15dbm (3)Сега вече може да преобразуваме стойността чрез анти-логаритмуване набаза на (1), при което ще се получи: 0,03162mW. В повечето случаи не е инеобходимо преобразуването в mW поради факта че в техническатаСтр.11Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системидокументация всички радио-параметри на крайните устройства се дават вdBm, а усилването на антените и загубата в свързващите кабели също се давав dB.Превръщане на мерните единици:Превръщане на единиците за мощност от миливат към dbm:P (dbm) = 10*log(Pmw) (4)Пример: 23.01 dbm = 10*log (200mW)Превръщане на разстоянията от футове в метри и от мили в километри иобратното:1 Meter = 1 Feet * 0.3048 (5)1 Km = 1 Mile * 1.609344 (6)Пресмятане на параметрите на линково радио-трасе:Изходната мощност от антената на дадена станция може да се пресметнеизползувайки следната зависимост:EIRP = TX Power – Coax Cable Loss + TX Antenna Gain (7)където:EIRP се изчислява в dbm,TX Power: изходната мощност на предавателя в dbm,Coax Cable Loss: Загуби в свързващия антената фидер в dBTX Antenna Gain: Усилване на предавателната антена в dBНивото на приетия входен сигнал до входа на приемника се изчислява последната зависимост:RX Signal = EIRP – FSL + RX Antenna Gain – Coax Cable Loss (8)където:RX Signal се изчислява в dbm,EIRP – стойността изчислена от (7),FSL – стойността на загубите в средата (виж т.4.4),RX Antenna Gain - Усилване на приемната антена в dB,Coax Cable Loss - Загуби в свързващия антената фидер в dBЗа да може едно проектирано трасе да работи гарантирано е необходимода се въведе оперативен запас. Той се изчислява по следната зависимост:SOM = Rx signal level - Rx sensitivity (9)където:SOM e оперативния презапас в dB (виж по-долу),Rx signal level – ниво на приетия сигнал по (8),Стр.12Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиRx sensitivity – чувствителност на приемника (взима се от техническатаспецификация на радио-оборудването)Нива на SOM:• Повече от 20db – напълно достатъчно за гарантирана връзка• Около 14db е типичната стойност, която трябва да презапасим• Стойности на SOM около и под 10db също дават добри резултатипри незашумена среда.Пресмятане загубите в средата:Фиг.8.За да може едно трасе да бъде проектирано, трябва да се вземат подвнимание загубите на радио енергия в свободното пространство. Фигура 8дава нагледна представа за методиката за изчисление за честоти 2.4GHz и5.8GHz. Таблицата в долната част на фиг. 8 дава примерни стойности зазатихването в средата за типична дистанция от 2, 4, 6, 10 и 20 мили.Формулата по която се пресмята затихването в средата е следната:FSL = 36,6 + 20log F + 20log D (10)където:FSL е затихването в средата в dB,F е честотата в MHz,D е разстоянието между приемника и предавателя в мили.Параметри на радио оборудванетоНай-важните параметри на използваното радио-оборудване са два:мощност на предавателя и гранична чувствителност на приемника. И дватапараметъра се дават в техническата спецификация за конкретния модел.Стр.13Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиМощността на предавателя се дава в dBm, като типичните стойности са отпорядъка на +18dbm до +20dbm (в порядъка 63 до 100mW). На пазара сесрещат и радио-устройства които поддържат и по-голяма изходна мощност.Друг важен параметър е чувствителността на приемника. Тя също се давав dbm и представлява приетата входна мощност достатъчна за правилнотодекодиране на полезния сигнал. Типичните стойности са между –75dbm и –100dbm (знака минус означава, че мощността е под опорната стойност от 1mW). Колкото стойността е по-малка (по-отрицателна) толковачувствителността на приемника е по-добра, което означава че е необходимапо-малко полезна приета енергия за да бъдат възстановени данните.Пример за прилагане на знанията от текущата точкаЗададения пример цели да демонстрира използуването на зависимоститедадени дотук за практична задача. Да се определи на какво разстояние можеда се изгради линково радио-трасе ако разполагаме със следните условия:Мощност на предавателите: 100 mWЧувствителност на приемниците: -89 dbmУсилване на антените: 12 dBЗагуби в свързващите фидери: 1 dBРаботен честотен диапазон: 2.44 GHzРешение:А) Пресмята се изходната мощност в dbm чрез (1):P = 10log(100) = 20dbm (11)B) Пресмята се изотропно излъчената мощност чрез (7):EIPR=TX Power–Coax Cable Loss+TX Antenna Gain=20–1+12=31dbm (12)C) Пресмята се необходимия сигнал в приемника нужен за правилнодекодиране на данните чрез (9). Взема се в предвид и оперативен презапас от14db.RX_signal = SOM + RX_sensitivity = 14 + (-89) = -75dbm (13)D) Определя се необходимата стойност за FSL по (8):FSL = EIRP – RX Signal + RX Antenna Gain – Coax Cable Loss = 31 -(-75) +12 – 1 = 117 dB (14)E) Чрез зависимостта (10) се определя какво е разстоянието в мили набаза на известните параметри:log D=(FSL–36,6–20logF)/20={117– 36,6–20log(2440)}/20 = 0,6326 (15)D = 10 0,6326 = 4,29 милиF) След преобразуването в километри чрез (6) се получава:D(km) = D(mil)*1,609344 =4,29 * 1,609344 = 6,9km (16)Извод: От решението става ясно, че с даденото оборудване може да сеСтр.14Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системипостигне ефективно разстояние от 6,9 км.Настройка и задаване на режимите на работаНастройка на параметрите и режимите на работа на точката за достъпстава чрез WEB интерфейса, който предлага. За целта трябва да се влезнечрез Web браузър в администраторския панел използвайки се IP адреса заадминистрация. Подразбиращият адрес е: 192.168.2.1, а подразбиращияusername: admin и password: 1234. За целта на станцията от която щеадминистрираме трябва да имаме въведен IP работен адрес от същата подмрежа.Тоест IP адрес от 192.168.2.х би ни свършил работа с маска255.255.255.0. Трябва да се внимава х да не съвпада с адреса на безжичнотоустройство.Фиг.9.След авторизацията вече може да администрираме самото устройство.Непосредствено след самия логин се появява статус страницата показана нафиг.9. Сега от менюто в ляво от BASIC SETTING може да продължим снастройката на режимите на работа.Сега може да продължим със задаването на режима на работа от MODE,както и на стандарта по който ще се работи: IEEE 802.11b или IEEE 802.11gот полето BAND. Работният канал може да се избере от Channel Number. Акотрябва да се фиксира работна скорост това става от менюто ADVANCEDSETTING и от там в полето Data Rate се задава изискваната работна скорост.При необходимост от филтриране по MAC адрес е необходимо да се избеременюто с име MAC Filtering (Фигура 11).Стр.15Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиФиг.10.Фиг.11.Чрез описване на MAC адресите е възможно да бъде санкционирандостъпа само до определени клиенти.ЛАБОРАТОРНА ПОСТАНОВКА:Топология на мрежата, която ще се използува за провеждане наупражнението е дадена на фигура 12.Стр.16Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиAP2AP12. CLIENT3. CLIENT1. SERVERФиг.12.В така изградената мрежа имаме една работна станция (1), която щеизползуваме като сървър и на нея ще бъде стартирано сървърно приложениеза генериране на данни по мрежата. Тези данни ще се измерват ототдалечените PC-та, свързани посредством безжична връзка към общаталокална мрежа. Това може да бъде работна станция (2), свързана чрезмрежовия жичен интерфейс към безжично устройство (AP2), което енастроено да работи като клиент в безжичната мрежа, асоциирайки се къмAP1. Сървъра (1) е свързан към безжичната мрежа посредством безжичноустройство (AP1), което работи в режим “точка за достъп”(AP). Възможно емобилно устройство (3) с вграден безжичен интерфейс да бъде използуваносъщо за измерванията. Такова може да е laptop или palmtop.Задачи за изпълнение:1. Да се конфигурира инфраструктурна мрежа от тип AP-Client като сеизползва топологията от фигура 97. Да се настрои работния канал на AP1 на 1ви, и да сеизползва за име на мрежата TEST.8. Да се настрои филтъра по MAC адрес за даденитеустройства.9. Да се измери пропускателната способност за различнитескорости и режими на работа:- при 1, 5.5 и 11 Mbps за тип на работа по стандарта IEEE 802.11b- при 6, и 54 Mbps за тип на работа по стандарта IEEE 802.11g10. Да се анализират резултатите.Указания:За измерване на пропускателната способност ще се използва външноконзолно приложение, което може да бъде намерено в директория NetCPS. Заизмерването се използуват 2 станции, като едната се конфигурира катосървър (1) а другата като клиент за NetCPS (3). Това става чрез съответнипараметри на приложението, дадени по-долу:netcps [options] [Remote host]Стр.17Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системикъдето option е параметър и се задава с тире, а Remote host е IP адреса скойто трябва да се осъществи връзка.Netcps – serverГоре показаната команда конфигурира NetCPS да работи като сървър.При това положение тя преминава в режим на подслушване за връзка ототдалечено PC.След изпълнение на командата се получава статистика за пиковата исредната трансферна скорост по канала. Примера е даден за Ethernet мрежа100 Mbps:C:\Temp\Shared>netcps 192.168.0.2NetCPS 1.0 - Entering client mode. Press ^C to quitConnecting to 192.168.0.2 port 4455... Connected!---> CPS 7651328.00 KPS: 7472.00 MPS: 7.30Avrg CPS 7456805.50 KPS: 7282.04 MPS: 7.11Peek CPS 7652352.00 KPS: 7473.00 MPS: 7.30Done. 104857600 Kb transferred in 14.06 seconds.Стр.18Безжични локални мрежи – WLAN

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиМОДЕМИ И GSM. УПРАВЛЕНИЕ ЧРЕЗ AT КОМАНДИ.Телефонните линии са проектирани да предават тонални (аналогови)сигнали. За да се използват за предаване на данни от цифрово устройство енеобходимо тези сигнали да се преобразуват. Преобразуването на цифровитесигнали в тонални за предаване на данни се нарича модулация, аустройството – модулатор. Обратното преобразуване се нарича демодулация,а устройството – демодулатор. За предаването на данни в двете посоки потелефонна линия е необходимо всяко от комуникиращите устройства да имамодулатор и демодулатор. Комбинираните модулиращи и демодулиращиустройства се наричат модеми.Устройство и функции на модемФункционално модемът се състои от три части (фиг. 1): Micro-ControllerUnit (MCU), Data Pump Unit (DPU), Direct Access Arrangement (DAA).• MCU е вграден контролер, който извършва компресията икорекцията на грешки на данните. Той имплементира АТ командитеза настройка и управление на модема и интерфейса за връзка спредаващото устройство.• DPU извършва обработката на сигнала, модулацията идемодулацията, организира предаването на цифровите данни чрезтонален сигнал.• DAA представлява физическия интерфейс към телефонната линия ифилтрите за ограничаване на честотната лента. Той изпълнявааналоговите функции на модема – открива наличност на линията,сигнал „заето” и други.Фиг.1. Устройство на модемBaudRate и BitRateПриети са три основни мерни единици за представяне на скоростта наСтр.19Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системипредаване. Величината бода за секунда е свързана с изменението на сигналапо физическата линия. При различните методи на модулация може да сепредава различно количество информация за едно значение, затов този методне е популярен. Най-популярната единица за измерване на пропускателнатаспособност е бита за секунда. Тя е общоприета за измерване скоростта напредаване на данни. В модемите се въвежда една допълнителна величина,която представя скоростта на предаване на потребителските данни, катоотчита предаването на служебна информация – символ в секунда. Единсимвол се равнява на повече от осем бита – 7,8 даннови, един стартов и 1,2стопови бита.Видове модемиАналоговите модеми се разделят на три вида: хардуерни, софтуерни иWin-модеми. При хардуерните модеми са реализирани и трите основни части.Това ги прави по-бързи и платформено независими. При Win-модемите сареализирани само DPU и DAA, като компресията и корекцията на грешките,както и имплементацията на АТ командите се извършва от драйвернапрограма, работеща на процесора на потребителската станция. Присофтуерните модеми само DAA се реализира физически и всички останалифункции се изпълняват от драйверна програма. Последните два вида сеизползват при необходимост от ниска консумация и намаляване наапаратната част (най-често при мобилни компютърни системи).При аналоговите модеми за предаване на данни се използва честотналента за предаване на глас, която не надвишава 3.3kHz. При тази честотнасъвременните методи за модулация пзволяват скоростта на едновременнопредаване на данни в двете посоки да достигне 33.6kb/s.Фиг.2. Разпределение на честотите при ADSL.Има създадени методи за предаване на данни по телефонни проводницибез използване на честотното ограничение, което позволява много по-високискорости, зависещи от сечението на проводника и дължината на линията. Зацелта се използват DSL модеми. Всъщност, DSL е фамилия за модемнитехнологии за високоскоростно предаване на данни по телефонна линия.Най-популярните реализации на DSL са: HDSL, ADSL, VDSL. В тях секомбинира предаването на данни с предаването на глас, тъй като за двете сеизползват различни честотни ленти (фиг. 2).Стр.20Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиФиг.3. ADSL архитектура.Основният недостатък на ADSL (фиг. 3) е наличието на NID (NetworkInterface Device) и splitter при клиента. Това са устройства, които сеинсталират и конфигурират само от доставчика и цената им е относителновисока.Друг популярен начин на високоскоростно предаване на данни е презкабелен модем (кабелна телевизия). Архитектурата на предаване презкабелен модел е показана на фигура 4, а разпределението на честотите нафигура 5.Фиг.4. Архитектура за кабелно предаване.Фиг.5. Разпределение на честотите при кабелно предаване.Въпросът дали DSL или кабелното предаване е по-добро няма еднозначенотговор. Първата технология има заделена пропускателна способност завсеки потребител и увеличаването на потребителите не влияе върху нея. Привтората, честотната лента е обща и увеличаването на потребителите силновлияе на връзката на отделния потребител. За сметка на това кабелнотопредаване има по-добри характеристика като разстояние и честотна лента(broadband).Стр.21Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиПроцедура за предаване на данни между два модема.При предаването на данни по телефонната мрежа предаващата иприемащата станция се разделят на две части – DTE (data terminal equipment)и DCE (data circuit-terminating equipment). Първата включва потребителскатаили сървърната машина, а втората – модема. Виж фигура 6.Фигура 6 показва последователността от сигнали при осъществяването навръзка, предаването на данни и разпадането на връзката. Използва се, ченабиращия модем има автоматично избиране, а отговарящия – автоматиченотговор.Фиг.6. Процедура за свързване на два модема.Когато DTE е готово да извърши или приеме трансфер на данни, тоустановява сигнала DTR в “1” и локалното DCE отговаря с установяване наDSR в “1”. Връзката започва да се създава, когато набиращото DTE изпратиномера на отдалеченото устройство към модема. Когато модема наотговарящото устройство засече сигнал “звънене” по линията, той установявасигнала RI в “1” и съответното DTE отговаря с RTS = “1”. След тованабиращия модем изпраща носеща честота по линията в отговор и следкратко изчакване изпраща към локалното си DCE сигнал CTS = “1”. Това езнак да се подготвят данните за изпращане. Когато набиращия модем засеченосещата честота установява сигнал CD в “1”. В този момент връзката еосъществена и прехвърлянето на данни може да започне. Обикновенно тозапочва с предаване на кратко съобщение “покана за изпращане” отустройството което подава заявка за данни. След това съобщениеполучаващото DТE установява RTS в “0”, резултат на което локалното DCEспира изпращането на носещата честота и установява CTS в “0”. От другатастрана се засича липсата на носеща честота и се установява CD в “0”. Таказапочва предаването на данните. Тези действия се повтарят при всякоСтр.22Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системиизпращане на съобщение. След завършване на цялата транзакция започвапроцедура по разпадане на връзката. Тя започва с установяване и от дветеDTE на сигнала RTS в “0”, което предизвиква спране на предаването наносещата честота и от двата модема. В отговор на това и двата модемаустановяват CD в “0”. След това двете DTE установяват сигналите си DSR в“0” и в отговор модемите установяват DTR в “0”. Така връзката е прекратена.Основни АТ командиФирмата Hayes произвежда едни от първите “интелигентни” модеми ивъвежда система от команди за управлението им. Повечето съвременнипроизводители поддържат тези команди, които се възприемат като стандарт.Различните модеми поддържат различен набор от команди, затова щеразгледаме само някои от най-често използваните. АТ командите се въвеждатс префикс АТ и завършват с ”” (= 0x0D). Всяка подадена команда сепотвърждава с “ОК” или “ERROR”. Ако се подават повече от една командана един ред се използва ‘;’ за разделител. Команда, която в момента е визпълнение се прекъсва от подаване на символ по серийния порт.Някои основни команди за управление на модем са дадени по-долу:А/ – повторение на последната команда.+++ – последователност, която кара модема принудително да премине вкоманден режим от режим на предаване (обратната команда е О).H – прекъсване на линията.А – отговор на обаждане.D [номер] – набиране на телефонен номер. Използва се с допълнителнимодификатори.Р – импулсно набиране;Т – тонално набиране;, – пауза;S – набира се номера запаметен в паметта на модема;R – набира се последния набран номер.M – спиране и пускане на звука (говорителя). М0 – спира звуканапълно, М2 – включва звука за постоянно, М1 – звука е пуснат доустановяване на връзката.L – управлява силата на звука (говорителя).Z – връща настройките по подразбиране на модема.In – дава информация за модемаI0 – връща идентификационния код на модема;I1 – връща контролната сума на енергонезависимата памет на модема;I2 – връща версията на модема;I5 – връща страната производител (или нейния код);I6 – връща модела на модема;I8 – връща поддържаните начини на работа;I9 – връща идентификацията на модема;АТВ[n] – задаване на скорост на предаване в бода за секунда.GSM модемиGSM комуникацията сериозно се различава от стандартната телефония.Въпреки това, тя е създадена, за да я замести използвайки радио вълни заСтр.23Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системипреносна среда. Затова при създаването на GSM оборудване са запазенинякои основни идеи от телефоните. Например управлението чрез АТ командии сериен интерфейс за достъп до оборудването.Най-важната характеристика на GSM комуникацията е, че това е мрежаот клетки. Мобилното устройство използва най-близката клетка за предаванена информацията.Фиг.7. Архитектура на публична наземна мобилна мрежа.Основните елементи на GSM мрежата са: мобилна станция (MS), модулза идентификация на потребителя (SIM), базова трансийверна станция (BTS),контролер на базова станция (BSC), транскодер и адаптер (TRAU), център запревключване на мобилни услуги (MSC), домашен регистър (HLR), гострегистър (VLR), регистър за идентификация на оборудване (EIR), публичнаназемна мобилна мрежа (PLMN) – фигура 7.МS е всяко устройство, което е краен клиент в GSM мрежата – клетъчнителефони, модеми и други. SIM се използва за идентификация в системата, заопределяне на права, таксуване. Той още може да се разглежда и катопотребителска база от данни, съдържаща настройки, телефонни номера идруги. BTS се грижи за радиовръзката между мрежата и мобилните станции.BSC е централно устройство на група от съседни BTS и изпълняваконтролиращи функции. Понятието BSS – базова подсистема – се отнася доBSC и прилежащите му BTS. TRAU извършва компресия на данните иуправление на честотния спектър за предаване. Архитектурно, той е част отBSS и се представя като „черна кутия”. MSC служи за маршрутизиране наинформацията, пристигаща от множество BSC. HLR е голяма база от данниза потребителите на дадената мобилна мрежа. VLR е приложена, за да не сепретоварва HLR. Тя съдържа информацията само за тези потребители, коитоса текущо вързани към мрежата. EIR е база от данни на идентификационнитеСтр.24Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системиномера на телефоните, не на потребителите. Това се налага за борба скражбата на мобилни телефони. При кражба може да се забрани достъпа домрежата не само по SIM, но и по идентификация на апарата.Специфични АТ команди за GSM модемВсеки GSM модем освен основните АТ команди поддържа и специфичникоманди. Специфичните GSM команди са описани в спецификациятаGSM_7.07, а специфичните за SMS съобщения GSM_7.05 и започват спрефикса “AT+C”. Освен основните АТ команди и специфичните GSMкоманди, повечето съвременни мобилни устройства поддържат и факскоманди („АТ+F”), GPRS команди („АТ*”) и така наречени „потребителски”команди, които отговарят само за конкретния производител и управляватспецифични настройки на телефона (модема). За Siemens тези команди са спрефикс „АТ^S”.Пример за специфични GSM команди:AT+CGMI – код на производителя;AT+CGMM – модел на устройството;AT+CGSN – идентификация на телефона – IMEI;AT+CHUP – прекъсва настоящите разговори;AT+CLIP – заявка за използване на показването на номера нанабиращия:AT+CLIP? – показва текущата настройка;AT+CLIP=n – променя настройките, като n=0 изключва, а 1 включва.AT+CLIR – заявка за INCOGNITO при набиране:AT+CLIR? – показва текущата настройка;AT+CLIR= n – променя настройките, като 0 – по настройки от мрежата,1 – включено, 2 – изключено;AT+CLVL – управление на нивото на звука (виж тест на командата заподдържаните нива).AT+CVIB – управление на вибрациите (виж тест).АТ+CMGL – показване списък с SMS съобщения;АТ+CMGR – прочитане на SMS;АТ+CMGS – изпращане на SMS;АТ+CNMI – показване на пристигащ SMS;* всяка команда с комбинация „=?” накрая е тест дали командата сеподдържа от телефона.Задачи:1. Запознаване с устройство и функции на модем.11. Запознаване с процедурата за връзка между два модема.12. Запознаване с основните АТ команди.13. Подаване на АТ команди през HyperTerminal.14. Запознаване с GSM модеми.15. Запознаване със специфични AT команди за GSM модеми.16. Използване на АТ команди.Стр.25Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиЗа допълнителна подготовка:• Стандарти за GSM : http://www.etsi.org/ (GSM 02.30, 02.82, 03.38,03.40, 03.41, 04.08, 04.11, 07.05, 07.07)• Gunnar Heine, “GSM Networks – Protocols, Terminology andImplementation”, Artech House 1998.• Andrew S. Tanenbaum, „Computer Networks, 4th Ed”, Prentice Hall,2003.• Формат на SMS PDU - http://www.dreamfabric.com/sms/.• Въведение в GSM – http://www.gsmfavorites.com/documents/.Стр.26Модеми и GSM. Управление чрез AT команди.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиМРЕЖОВ СЛОЙ. АДРЕСИРАНЕ. DHCP– СЪЩНОСТ И КОНФИГУРАЦИЯМрежов слойИнтернет протоколът (IP) е едно от най-важните средства, чрез които еизградена мрежата Интернет. Неговите основни функции са:• да дефинира базовата единица за пренос на информация (дейтаграм);• да дефинира схемата за адресация в Интернет;• да осигури намирането на пътя на дейтаграмата (маршрутизация).IPv4 и IPv6 Headers. АдресиранеАдресирането в Интернет се базира на IPv4. Съществуватекспериментални мрежи, които се базират на IPv6. Хедърите на дватастандарта са показани на фигури 1 и 2.Фиг.1. IPv4 HeaderФиг.2. IPv6 HeaderIP адресът във версия 4 (IPv4) представлява 32-битово число, коетоуникално идентифицира всеки хост в Интернет и е прието да се записва каточетири десетични цифри разделени с точки. Схемата на адресиране еСтр.27Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системийерархична, логически адресите се състоят от две части: мрежова част и хостчаст. Стойностите за хост частта, които се състоят само от нули или само отединици са резервирани и не адресират хост в мрежата. IP адрес, който имахост част само нули показва адреса на мрежата, а адрес, чиято хост част есамо единици се използва за broadcast адрес – адресиране на всички хостове вдадена мрежа. Освен това адресите на мрежи 0.0.0.0 и 127.0.0.0 също сарезервирани. Първият се нарича “маршрут по подразбиране”, а вторият –локален адрес (local loop). Обикновено адрес 127.0.0.1 се присвоява налокалния интерфейс и служи за тестването му.За удовлетворяване на различните нужди на потребителите се осигуряватпет класа адреси, означени с латинските букви от A до E. Адресите от клас Аимат 8 бита за мрежова част и 24 – за хост. Първия байт на адреса винагизапочва с ‘0’. На практика има 128 мрежи от този клас и 2 24 -2 хоста във всякаот тях. Този клас адреси могат да бъдат познати по стойността на първиябайт – от 1 до 126.При адресите от клас В най-старшите два бита заемат винаги стойностите‘10’. Използват се 14 бита за мрежова част и 16 – за хост. Следователно, има214 мрежи от клас В с по 216 -2 хоста. Първият байт на адресите от клас Взаема стойности от 128 до 191.При адресите от клас С най-старшите 3 бита заемат стойностите ‘110’,следващите 21 бита се използват за адрес на мрежата, а оставащите 8 бита заадрес на хост. Следователно има 221 мрежи от клас С, всяка с по 254 хоста.Първият байт заема стойности от 192 до 223.Адресите от клас D се използват за адресиране на групи от компютри –multicast. Първите четири бита на първият байт са ‘1110’, а всички останали28 бита показват адрес на група от компютри. За повече информация RFC3171 или http://www.iana.org/assignments/multicast-addresses.Освен разделянето на адресите на класове, предвидено е средство за понататъшноразделяне на всяка мрежа на подмрежи. Това се осъществява чрезмаска - subnet mask. Маската е 32-битово число, което се състои отпоследователност от единици, последвана от последователност от нули.Винаги поредиците от единици и от нули са непрекъснати, и тази от нулиследва тази от единици.(Не може да има единици след започване на нулите.Например “11111100000” е част от валидна маска, “1110000110” – не.). Чрезтази маска се извършва изместване на разделителната линия междумрежовата и хост частите. Чрез прилагане на побитово “И” между адреса имаската се отделя мрежовата част. Така можем, притежавайки мрежа отдаден клас, да я разделим на няколко мрежи. Разделянето на подмрежиподпомага работата на мрежовото оборудване и ограничава broadcastдомейните.Стр.28Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиФиг.3. Адресите от клас Е са резервирани за бъдещо ползване.Бързото изчерпване на мрежите от клас В налага някои големиорганизации да вземат няколко мрежи от клас С. От друга страна, големиятброй мрежи от клас С прави таблиците за маршрутизация тежки и големи.Това довежда до възникването на т.нар. супермрежи и появата на безкласовамаршрутизация ( Classless Inter-Domain Routing – CIDR). Супермрежа сенарича група от мрежи, които се определят от последователни IP адреси.Всяка супермрежа има уникален супермрежов адрес, който се състои отстаршите битове, които са общи за цялата група от последователни адреси.Например за групата адреси от 194.141.0.0 до 194.141.7.0 общи са първите 21бита, следователно супермрежовия адрес се задава с следния адрес и маска –194.141.0.0/21.Друго решение на изчерпващото се адресно пространство е въвежданетона т.нар. частни IP адреси. За да може да функционира Интернет енеобходимо всеки хост свързан към глобалната мрежа да притежавауникален IP адрес. За мрежите които обаче не са свързани към Интернетможе да се използват кои да е мрежови адреси стига да не се повтарят вътре всамата мрежа. Използването на кои да е IP адреси е опасно понеже мрежатаможе евентуално да бъде свързана към Интернет. Поради тази причина сарезервирани три блока от IP адреси които могат да бъдат използвани заадресиране на хостовете в частните мрежи. Пакети които съдържат адреспринадлежащ на някои от тези три блока няма да бъде маршрутизиран отгръбначните рутери в Интернет. Описание на тези адреси може да бъденамерено в документа RFC 1918.Табл.4: Частни IP адресиNetwork ClassIP address rangeClass A 10.0.0.0 /8Class B 172.16.0.0 /12Class C 192.168.0.0 /16Стр.29Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиЗа опознаването на работата на мрежовия слой е необходимо познаванетона основните функции на IP протокола. При него се използва дейтаграменметод без установяване на връзка за обмен на данни. Това означава, чепредаващата и приемащата страна не са установили логически канал и всякадейтаграма се предава независимо. IP протоколът осигурява следнитефункции: адресиране, фрагментиране, таймаут на пакет, приоритет.Dynamic Host Configuration Protocol (DHCP)Услугата DHCP централизира и управлява разпределението наинформация за конфигурирането на TCP/IP като задава автоматично IPадреси и друга информация за параметрите на TCP/IP на компютри, които санастроени като DHCP клиенти. Използването на DHCP може да отстраниголяма част от проблемите, свързани с ръчното конфигуриране на TCP/IP. Втова упражнение се разглеждат необходимите умения и се дава информацияза инсталирането и конфигурирането на услугата DHCP. В него серазглеждат и DHCP договорите.Въведение в DHCPDHCP представлява TCP/IP стандарт за опростяване на управлението наIP конфигурацията. DHCP е разширение на протокола BOOTP (BootstrapProtocol), който е базиран на UDP/IP (User Datagram Protocol/InternetProtocol). ВООТР позволява на хостовете да се самоконфигурират динамичнопо време на началното си зареждане. Всеки път, когато даден DHCP клиентсе стартира, той иска адресна информация за IP от DHCP сървър. Тазиинформация включва следното:• IP адрес.• маска на подмрежата.• Незадължителни параметри като адрес на подразбиращия се шлюз,адрес на DNS сървър.Когато някой DHCP сървър получи заявка за IP адрес, той избира адреснаинформация за IP от пул с адреси, дефиниран в неговата база данни ипредлага тази информация на DHCP клиента. Ако клиентът приеме офертата,DHCP сървърът разрешава на клиента да използва адресната информация заIP за определен период от време.Ръчно срещу автоматично конфигуриране на TCP/IPЗа да разберете какви са предимствата на услугата DHCP при конфигуриранетона TCP/IP за клиент, ще съпоставим ръчния метод законфигуриране на TCP/IP с автоматичния метод с използване на DHCP, кактое показано на следващата таблица.Стр.30Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиРъчно конфигуриране на TCP/IPПотребителят може да избере произволенадрес, вместо да получи адрес отмрежовия администратор. Използванетона некоректни адреси може да доведе дотрудни за проследяване мрежовипроблеми.Ръчното въвеждане на адреса, маската наподмрежата или шлюза по подразбиранеможе да доведе до проблеми, вариращи отзатруднени комуникации, ако е въведеннекоректен шлюз по подразбиране илимаска на подмрежата, до проблеми,свързани с дублирането на адреси.Създава се допълнителна работа заадминистратора, ако се налага често дапреместват компютри от една подмрежа вдруга. Например, трябва ръчно дапромяната адреса и адреса на шлюза поподразбиране за даден клиент, за да можеда комуникира правилно от новото симестоположениеКонфигуриране на TCP/IP сизползване на DHCPОтпада необходимостта потребителитеда получават от администраторадресна информация за конфигуриранена TCP/IP. Услугата DHCP осигурявацялата необходима информация завсички DHCP клиенти.Валидната адресна информацияосигурява правилно конфигуриране,което отстранява повечето трудни запроследяване проблеми.Наличието на сървъри, на коитоработи услугата DHCP, отстранявадопълнителната работа, която есвързана с ръчното конфигуриране наадреси, маски и шлюзове припреместването на компютри. ЕдинDHCP сървър може да се грижи замножество различни мрежиедновременно.Настройването на DHCP във дадена мрежа има следните предимства:сигурна и надеждна конфигурация; DHCP намалява конфигурационнитегрешки причинявани от ръчно конфигуриране на IP адреси като напримертипографски грешки, или конфликти причинени от вече зададени IP адреси,които по някаква причина се задават и на някои друг компютър; Намаляванена мрежовата администрация; TCP/IP конфигурацията е централизирана иавтоматизирана; Мрежовите администратори могат централно да дефиниратглобални и подмрежови специфични TCP/IP конфигурации. Клиентите могатавтоматично да си настроят най-различни опции за TCP/IP като използватнастройките на DHCP сървъра. Промяната на адресите за клиентскитеконфигурации, които трябва да се правят често като например клиенти, коиточесто се движат от подмрежа в подмрежа може да се правят ефикасно иавтоматично. Повечето маршрутизатори могат да приемат DHCPконфигурационни поръчки, елиминирайки изискването да се прави отделенсървър за всяка подмрежа.DHCP Lease ProcessУслугата DHCP предоставя адресна информация за IP на клиенткитекомпютри. Предоставянето на адресна информация за IP се нарича DHCPдоговор (lease). Процесът на създаване на DHCP договор се изпълнява, когатосе случи едно от следните събития:• TCP/IP се инициализира за първи път на даден DHCP клиент.Стр.31Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системи• Отказана е заявка на клиент за даден IP адрес, може би защото DHCPсървърът е прекратил разрешението за използване.• Клиентът, който преди това е получил разрешение за използване нанякой IP адрес, току-що го е освободил и изисква нов. Един DHCPдоговор може да бъде прекъснат ръчно, като се изпълни откомандния ред командата ipconfig /release. След това с ipconfig/renew се прави заявка за нов IP адрес (нов договор).DHCP клиентът чака една секунда за оферта. Ако той не получи оферта,то изпраща съобщение 4 пъти на интервал от 2, 4, 8 и 16 секунди. Акоклиентът не получи оферта след четирите направени заявки, той използва IPадрес от резервирания интервал между 169.254.0.1 до 169.254.255.254 Товаподсигурява, че клиентите на под мрежа, която няма DHCP сървър могат дакомуникират един с друг, като освен това DHCP клиентът продължава да сеопитва да намери DHCP сървър всеки 5 минути. Когато DHCP сървър станевидим клиентите получават валидни IP адреси, което им позволява дакомуникират с хостовете в и извън техните подмрежи. DHCP използвачетири стъпков процес за договаряне на информацията за IP адресирането наDCHP клиентите.Този процес още се нарича DORA: Discovery, Offer, Request,and Acknowledgment.Автоматично подновяване на договораПрез определени интервали DHCP клиентът пробва да поднови своядоговор за да се подсигури че ползва най-новата информация. DHCPклиентът се опитва да поднови своя договор когато половината от срока надоговора мине. DHCP клиентът изпраща DHCPREQUEST съобщение доDHCP сървър за да поднови своя договор. Ако DHCP сървърът е достъпен, тотой подновява договора с DHCPACK съобщение с новия срок на договора иактуализирани параметри на конфигурацията. Клиентът подновява своятаконфигурация, aко DHCP сървърът не е достъпен, то клиентът продължавада използва настоящата конфигурация и DHCP клиентът не може да подновисвоя договор той прави Broadcast DHCPDISCOVER съобщение за да направиактуализация на своя договор за IP адрес на постоянни интервали и приемадоговор, които му е пратен от които и да е DHCP сървър.Ръчно подновяване на договораМоже да се използва командата IPConfig с /renew за ръчно подновяванена IP-то ако искате да подновите DHCP конфигурацията веднага. Aко искатеDHCP клиентът да поднови информацията с цел използването на новинсталиран маршрутизатор и в случая да има наличие на два DHCP сървъра ведна мрежа, за да има вероятност да се получи IP адрес не от текущия сървър,а от другия трябва ръчно да се поднови конфигурацията с командата ipconfig/release. Тази команда изпраща DHCPRELEASE съобщение до DHCP сървърда премахне договора.Стр.32Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиDHCP използва процес от четири фази, за да разреши за използването наопределена адресна информация за IР на даден DHCP клиент за определенпериод от време: DHCPDISCOVER, DHCPOFFER, DHCPREQUEST иDHCPACK (Фиг. 4).DHCPDISCOVERПървата стъпка в процеса за създаване на DHCP договор еDHCPDISCOVER (DHCP откриване). В началото клиентът инициализираограничена версия на TCP/IP и изпраща broadcast съобщениеDHCPDISCOVER, с което търси местоположението на DHCP сървър иадресна информация за IP. Тъй като клиентът не знае IP адреса на DHCPсървър, той използва 0.0.0.0 като адрес на изпращача и 255.255.255.255 катоадрес на получателя. Съобщението DHCPDISCOVER съдържа хардуернияадрес и името на компютъра на клиента, така че DHCP сървърите да могат даопределят кой клиент изпраща заявката.DHCPOFFERФиг.4. DHCP алгоритъм на обслужване на заявкитеВтората стъпка в процеса за създаване на DHCP договор е DHCPOFFER(DHCP предложение). Всички DHCP сървъри, които получат заявката за IPпараметри и могат да предложат валидна конфигурация за клиента, изпращатbгоаdсаst-съобщение DHCPOFFER, включващо следната информация:Стр.33Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системи• Хардуерният адрес на клиента.• IP адресът, който предлагат.• Маска на подмрежата.• Продължителността на DHCP договора.• Идентификатор на сървъра (IP адреса на предлагащия DHCP сървър).DHCP сървърът изпраща bгоаdсаst-съобщение, защото клиента все ощеняма IP адрес. DHCP клиентът взима IP адреса от първата оферта, коятополучи. DHCP сървърите запазват предложените IP адреси, така че те да небъдат предложени на друг DHCP клиент.DHCPREQUESTТретата стъпка в процеса за създаване на DHCP договор се изпълнява,след като клиентът приеме DHCPOFFER от поне един DHCP сървър и избереIP адрес. Клиентът изпраща bгоаdсаst - съобщение DHCPREQUEST (DHCPзаявка) до всички DHCP сървъри, показващо, че е приел определена оферта.Съобщението DHCPREQUEST включва идентификатора на сървъра (IPадреса), чиято оферта е приел клиента. Тогава всички останали DHCPсървъри оттеглят офертите си и запазват своите IP адреси за следващатазаявка за IP договор от други клиенти.DHCPACKПоследната стъпка в един успешен процес за създаване на DHCP договорсе изпълнява, когато DHCP сървърът, подал приетата оферта, изпращаbгоаdсаst-съо6щение за успешно потвърждение към клиента под формата насъобщение DHCPАСК (DHCP потвърждение). Това съобщение съдържавалиден DHCP договор за даден IP адрес, а може да включва и другаконфигурационна информация. Когато DHCP клиентът получипотвърждението, ТСР/IР е напълно инициализиран и клиентът се счита засвързан DHCP клиент. След като вече е свързан, клиентът може да използваTCP/IP, за да комуникира в мрежата.DHCPNACKАко заявката DHCPREQUEST е неуспешна, DHCP сървърът изпращаbгоаdсаst - съобщение за отказ (DHCPNACK). Това става в един от следнитеслучаи:• Клиентът се опитва да поднови DHCP договора за своя предишен IPадрес, но този IP адрес вече не е достъпен.• IP адресът е невалиден, защото клиентският компютър е билпреместен в друга подмрежа. Когато клиентът получи съо6щение заотказ, той започва отначало процеса за създаване на DHCP договор.Стр.34Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиПодновяване и прекратяване на DHCP договорВсички DHCP клиенти се опитват да подновяват своя DHCP договор,когато изтече 50% от времето, в което могат да използват IP конфигурациятаси. За да поднови своят договор, DHCP клиентът изпраща съобщениеDHCPREQUEST директно към DHCP сървъра, с който е сключил DHCPдоговор. Ако DHCP сървърът е достъпен, той подновява разрешението заизползване и изпраща на клиента съобщение DHCPАСК с новото време надоговора и някои основни конфигурационни параметри. След като получипотвърждението, клиентът подновява своята конфигурация.Всеки път, когато даден DHCP клиент се рестартира, той се опитва даполучи същия IP адрес от оригиналния DHCP сървър. Ако заявката засключване на договор е неуспешна, а времето, в което може да се използвастарата конфигурация все още не е изтекло, DHCP клиентът продължава даизползва същия IP адрес, до следващия опит за подновяване на договора.Ако даден DHCP клиент не може да поднови договора си с оригиналнияDHCP сървър за 50% или 87.5% от времето на договора, клиентът изпращаbгоаdсаsts-съобщение DHCPREQUEST, за да установи контакт с някойдостъпен DHCP сървър. Всеки DHCP сървър може да отговори съссъобщение DHCPАСК (като по този начин поднови договора) или съссъо6щение DHCPNACK (принуждавайки DHCP клиента да се инициализираотново и да сключи договор за използване на друг IP адрес).Ако DHCP договорът е изтекъл или е получено съобщение DHCPNACK,DHCP клиентът трябва незабавно да преустанови използването на този IPадрес. След това DHCP клиентът започва нов процес за сключване на DHCPдоговор, за да получи разрешение за използване на нов IP адрес.DНСР клиентите на Microsoft не инициират съобщения DHCPRELEASE,когато се изключват. Ако клиентът остане изключен до изтичането на срокана договора му (и разрешението за използване не е подновено), DНСРсървърът може да зададе IP адреса на този клиент на друг клиент, след катоизтече срока на предишния договор. Клиентът има по-добри шансове даполучи същия IP адрес по време на инициализацията, ако не изпращасъобщение DHCPRELEASE.Изисквания за сървъра, предоставящ услугата DHCP• IP адрес, маска на подмрежата, подразбиращ се шлюз (ако енеобходимо) и други параметри на ТСР/IР. DHCP сървърът не можеда бъде и DНСР клиент.• Услугата DHCP Service.• Активирана DHCP област. Областта представлява група от IP адреси,които могат да бъдат дадени за използване на клиенти. След като сесъздаде областта, тя тря6ва да бъде активирана.Стр.35Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиПроверка за работещ DНСР сървърПървата стъпка е да влезем като потребител root в конзолата на PUTTY.За да се провери дали на машината, на която е инсталирана Linuxдистрибуция, е пуснат DHCP сървър и дали съответно той работи се използваследната команда:рs –ax | grep dhcpdВ случай, че тази команда върне отговор от dhcpd, то най-вероятносървъра е инсталиран и работи правилно. За целта на упражнението привръщане на информация от DHCP сървъра, да се прекрати работата му. Товасе прави с функцията kill #process. Задаваме команда dhcpd –f. Kлючът fуказва да се покажа действието на командата на екрана като стойностите сезадават динамично. Възможна е грешка от сорта на „Can't open/etc/dhcpd.conf: No such file or directory”. Това означава че не е възможно даотвори конфигурационния файл.Създайте въпросния файл със следните записи в него:subnet 192.168.2.0 netmask 255.255.255.0 {range 192.168.2.100 192.168.2.200;}След това се опитайте да стартирате dhcpd отново. Ако отново имагрешка – уверете се че няма грешка при създаването на файла. Стартиранетона сървъра става само с dhcpd, ако на машината има предварително зададенконфигурационен файл.Примерен конфигурационен файл на DHCP за SmoothWall 2.0 Express[root@smoothwall etc]# cat dhcpd.confddns-update-style ad-hoc;subnet 192.168.2.0 netmask 255.255.255.0{option subnet-mask 255.255.255.0;option domain-name "";option routers 192.168.2.1;option domain-name-servers 194.141.39.9;range dynamic-bootp 192.168.2.100 192.168.2.200;default-lease-time 3600;max-lease-time 7200;host 1 { hardware ethernet 00:D0:59:C0:8C:D1; fixed-address192.168.2.4; }host 2 { hardware ethernet 00:A0:C9:EB:95:5E; fixed-address192.168.2.2; }}Създаване на DHCP областСледващата стъпка след като услугата DHCP е инсталирана и работи, еда създадете област. Тя тря6ва да 6ъде създадена преди даден DHCP сървърСтр.36Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системида предостави адрес на DHCP клиент. Областта представлява пул с валидниIP адреси, които могат да се предоставят на DHCP клиенти.Когато създавате DHCP област, спазвайте следните правила:• Тря6ва да създадете най-малко една област за всеки DHCP сървър.• Трябва да изключите статичните IP адреси от областта.• Можете да създадете множество области на един DHCP сървър, за дацентрализирате администрирането и едновременно с това да задаватеIP адреси, специфични за конкретната подмрежа. Можете да задаватесамо една област за дадена подмрежа.• DHCP сървърите не споделят информация за областта. Поради това,когато създавате области на множество DHCP сървъри, уверете се,че едни и същи IP адреси не съществуват в повече от една област, зада не допуснете ду6лирането на IP адреси.SubnetsЧесто се налага IP мрежите да се разделят на по-малки части, наречениподмрежи, тъй като това осигурява на мрежовите администраторидопълнителни възможности за ефективно използуване на адреснотопространство. Разделянето на дадена мрежа на подмрежи позволявадецентрализация на нейното управление и улеснява контрола на трафика.Подмрежите се въвеждат чрез мрежова маска (subnet mask), която е сформат на IP адрес, т.е. представлява 32-битово двоично число, записвано заудобство като четири десетични числа, разделени с точки. Маската се състоиот две последователни полета от единици и нули, като полето с единицизапочва от най-старшия бит. Например за мрежа от клас В маската може даима вида 11111111 11111111 11111111 00000000 или представена за удобство255.255.255.0. Полето с единици определя мрежовата част на IP адрес, къмкойто се прилага маската, а полето с нули - адреса на хоста. Чрез мрежовамаската маска се извършва преместване на разделителната линия междудвете части на адреса, дефинирана от съответния адресен клас А, В или С.Да допуснем, че разполагаме с мрежа от клас В с IP адрес 131.24.0.0, т.е.е над 64 000 адреси на хостове. Тази мрежа може да се раздели на 256подмрежи, като се вземат битове от хост-частта на адреса и се използват катополе "подмрежа", както е показано на фигура 5. За целта се използувамрежова маска 255.255.255.0. В тази маска полето с единици включвастаршите три байта на IP адреса, което означава, че тези байтове сеизползуват за адрес на мрежа. Полето с нули включва най-младшия байт наIP адреса, който се използува за адрес на хост.Адрес на мрежа от клас В1 0 Мрежа Мрежа Хост ХостАдрес на мрежа от клас В след прилагане на мрежова маска 255.255.255.01 0 Мрежа Мрежа Подмрежа ХостФиг.5. Подмрежови адресиСтр.37Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиВ този пример старшите 8 бита от хост адреса служат за въвеждане намрежова маската част, а младшите - на адреса на хоста след разделянето наподмрежи. Следователно, адресът 131.24.1.71 отговаря на хост 71 от мрежа131.24, подмрежа 1, а адресът 131.24.8.5 отговаря на хост 5 от мрежа 131.24,подмрежа 8 и т.н..Нека разгледаме един пример за мрежа от клас А (фиг. 6). Мрежова маска255.255.0.0 се прилага на 8 подмрежови бита за адреса на мрежа 34.0.0.0 ивъвежда 256 подмрежи.Адрес на мрежа от клас А 34.0.0.00 0 1 0 0 0 1 0 00000000 00000000 00000000Адрес на мрежа Адрес на хостМрежова маска:1 1 1 1 1 1 1 1 11111111 00000000 00000000Адрес на мрежа Адрес на Адрес на хостподмрежаФиг.6. Мрежова маска на мрежа от клас АНека да разгледаме и един пример за мрежа от клас С. Да разделим наосем подмрежи мрежата от клас С с адрес 192.12.122.0. Използвайки първитетри бита на четвъртия октет за мрежовата част на адреса, получавамеследната мрежова маска:11111111.11111111.11111111.11100000 или 255.255.255.224Мрежова маска 255.255.255.224 осигурява осем подмрежи, защотостаршите три бита на четвъртия октет се използват за създаване на осемподмрежови адреса (фиг. 4). За адресиране на хостовете във всяка от тезиподмрежи се използуват най-младшите пет бита на IP адреса. Тъй катостойността 00000 на тези битове се използува за адрес на самата подмрежа, астойността 11111 — за broadcast предаване, всяка от тези подмрежи включва30 хост адреса.Най-лявата колона от таблицата (фиг. 4) съдържа номерата на осемтеподмрежи, а в следващата колона е показан обхватът на IP адресите в даденаподмрежа. Най-дясната колона от таблицата показва четвъртия октет,записан двоично. С по-плътен шрифт са показани трите подмрежови бита, откоито се вижда, че номерът на подмрежата е равен на числото, дефинираноот тези три бита.Стр.38Мрежов слой. Адресиране. DHCP– същност и конфигурация

Виртуална Лаборатория по Компютърни Мрежи и Разпределени СистемиМРЕЖОВ СЛОЙ. МАРШРУТИЗИРАНЕ В ИНТЕРНЕТ.Интернет протоколът (IP) е едно от най-важните средства, чрез които еизградена мрежата Интернет. Неговите основни функции са:• да дефинира базовата единица за пренос на информация (дейтаграма)• да дефинира схемата за адресация в Интернет• да осигури намирането на пътя на дейтаграмата (маршрутизиране).МаршрутизиранеПроцесът на придвижването на пакет информация от един физическимрежови сегмент към друг се нарича маршрутизиране (routing).Маршрутизирането управлява процеса на препращане на логическиадресирани пакети информация от техния източник до крайната им целпосредством междинни устройства наречени маршрутизатори.Маршрутизаторът е интелигентно устройство. То взима решения на базата нат.нар. маршрутизираща таблица за да избере най-добрия маршрут задейтаграмата по пътя й до крайния получател. Поради тази причинаконструирането на маршрутизиращата таблица е важен етап за ефикасносттана маршрутизирането.Фиг.1. Пример за маршрутизиране.В маршрутизиращата таблица се поддържа списък на най-добритепътища до различни мрежи. За определянето на понятието най-добърмаршрут се използват т.нар. мерни единици (metrics). Мерните единиципредставляват или оценка, или стойност на даден параметър на мрежоватавръзка. Най-често използваните от маршрутизиращите протоколи мерниединици са:• Hop count (брой преходи). Това е най-разпространената мернаединица. Тя измерва броя маршрутизатори през които преминаватпакетите от мрежата източник до мрежата получател.Стр.39Мрежов слой. Маршрутизиране в Интернет.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системи• Delay (закъснение). Тази единица измерва времето необходимо запридвижване на пакет от мрежата източник до мрежата получател.Факторите определящи закъснението могат да включватпропускателна способност, броя заявки обслужвани от всекимаршрутизатор, мрежови задръствания и разстоянието между дветемрежи.• Bandwidth (пропускателна способност). Тази единица измерваналичния капацитет на мрежовата връзка. Примерно 10Mbps Ethernetвръзката е за предпочитане пред 64К връзка.• Reliability (надеждност). Тази единица осигурява оценка нанадеждността на мрежовите връзки. Някои връзки излизат от строяпо-често, отколкото други, така че се предпочитат по-надежднитевръзки. Друг параметър на надеждността е времето необходимо завъзстановяване на повредена връзка.• Communication cost (цена на комуникацията). Понякога доставянетона информация за най-краткото възможно време не е основната цел.Често целта е минимизиране цената на мрежовия транспорт.Различните маршрутизиращи протоколи, използват различни мерниединици. Някои от тях позволяват да се използват комбинации от мерниединици и да се задават различни нива на значимост за всяка мерна единица,така че да се намери оптималния маршрут.Административна дистанция. Използва се от маршрутизаторитекогато са налични повече от един път до дадена мрежа научени по различнипротоколи и следователно използващи различни метрики. В този смисъладминистративната дистанция дефинира надеждността на маршрутизиращияпротокол. Всеки протокол притежава административна дистанция. Колкотопо малка е нейната стойност толкова по предпочитан е даден маршрут.Статичните пътища по подразбиране имат административна дистанция 1.Автономни системиАвтономните системи (AS) представляват група от IP мрежи имаршрутизатори под контрола на една или няколко организации придържащисе към единни ясно дефинирани правила за маршрутизиране в Интернет(RFC-1930). Обикновено организациите които контролират AS садоставчиците на Интернет услуги (ISP). Всяка автономна област притежавауникален AS номер, който се отпуска от организацията IANA. Автономнитеобласти се разделят на три групи:• Multihomed AS – това са автономни система, които има връзка къмповече от един доставчика (ISP). По този начин автономната системаостава свързана дори при напълно отпадане на някой отдоставчиците.• Stub AS – това са автономни системи, поддържащи връзка към единединствен доставчик (ISP).Стр.40Мрежов слой. Маршрутизиране в Интернет.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системи• Transit AS – този тип автономни системи осигуряват връзка междумрежи свързани към тях. Доставчиците на Интернет услуги (ISP) савинаги автономни системи от този тип.В рамките на автономните системи се използват т.нар. интериорнимаршрутизиращи протоколи (Interior Gateway Protocol – IGP). Този типпротоколи се разделя на дистанционно-векторни и протоколи със следене навръзката. За маршрутизиране между автономните системи се използват т.нар.екстериорни маршрутизиращи протоколи пример за които е протоколътBorder Gateway Protocol – BGP.Интериорни маршрутизиращи протоколиСъществуват два основни метода за конфигурирането на единмаршрутизатор и въвеждането на необходимата информация вмаршрутизиращата му таблица – статично и динамично:Статично маршрутизиране – изисква ръчно конфигуриране на всичкипътища в мрежата. Работи най-добре в малки мрежи със сравнителнопостоянна топология. Ако в мрежата възникне промяна, това налага ръчнореконфигуриране Ако такова не бъде извършено, маршрутизирането няма дабъде коректно. Ако е приложено статично маршрутизиране и маршрутизаторизлезе от строя, мрежата трябва да се реконфигурира ръчно, така че дазаобиколи отпадналия мрежови сегмент. В големи мрежи статичните пътищасе използват предимно за повишаване на сигурността – като резервнипътища, в случай че отпадне динамично научения маршрут.Динамично маршрутизиране – използва маршрутизиращи протоколи заавтоматично построяване на маршрутизиращите таблици. При възникване напромяна в топологията свързана с отпадането на един или повече пътища,маршрутизаторите трябва да обновят своята таблица и да намеряталтернативен път за да доставят пакетите до назначението им. Това сеосъществява с използването на един от двата основни маршрутизиращиалгоритъма: дистанционно-векторен (distance-vector) и със следене навръзката (link-state). В зависимост от това кой от двата се използвамаршрутизиращите протоколи се делят на дистанционно-векторни ипротоколи със следене на връзката.Дистанционно-векторни протоколи. Най-често използват брояпреходи като мерна единица и разновидност на Belman-Ford алгоритъма заизчисляване на най-добрите пътища. Този тип протоколи са едни от найчестосрещаните, тъй като са лесни за конфигуриране. При добавянето вмрежата на нов маршрутизатор използващ дистанционно-векторен протокол,той построява и обявява своя собствена маршрутна таблица. Недостатък натози тип протоколи е, че не могат да обслужват големи мрежи, тъй като всекипакет съдържа цялата маршрутизираща таблица. Това може да доведе донатоварване на мрежовия трафик само с маршрутна информация.Информацията се разпространява само до съседните маршрутизаториСтр.41Мрежов слой. Маршрутизиране в Интернет.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системи(намиращи се в същия физически сегмент), което е причина за много побавнатаим конвергенция (това е времето необходимо на мрежата да сеприспособи към промяната в топологията и да се преизчислятмаршрутизиращите таблици). По-време на конвергенциятамаршрутизирането е некоректно, възможна загуба на пакети както иразпространяване на невярна информация, поради което е необходимо товавреме да е минимално.Най-типичния пример за дистанционно-векторен маршрутизиращпротокол е RIP протокола. Този протокол използва броя преходи катометрика (максималния брой е 15). Новата информация се обменя само междусъседните маршрутизатори. При RIPv1 (RFC-1058) информацията серазпространява чрез broadcast пакети. Структурата на заглавната част епоказана на фигура 2.Табл.1: Заглавна част на RIP пакетите.RIP packet headerCommand (1) Version (1) Must be zero (2)Address family identifier (2) Must be zero (2)IP address (4)Must be zero (4)Must be zero (4)Metric (4)В по-новата му версия RIPv2 (RFC-2453) вече се използва multicast адрес(224.0.0.9). Добавена е и поддръжка на (Variable Length Subnet Masking –VLSM) като по този начин се позволява по-добро оползотворяване наадресното пространство. Добавена е поддържа на автентификация,първоначално чрез предаване на ключ в чист вид, а по-късно и криптиран –MD5. Има възможност за балансирано натоварване в случай на повечепътища с най-добра метрика. Използва се циклично обхождане на пътищата вмаршрутизиращата таблица. Поради избора на метриката, балансиранотонатоварване не винаги е ефикасно. Версията на протокола RIPng (RFC-2080)представлява разширение на оригиналния протокол за поддръжка на IPv6.Други примери за дистанционно-векторни протоколи са IGRP и подобренатаму версия EIGRP, които са фирмени протоколи и няма да бъдат разглеждани.Протоколи със следене на връзката. Носят маршрутната информациядо всички възли в мрежата. Тази маршрутна информация съдържа самомаршрутите до директно свързаните мрежи. Дори когато тази информация сеизпраща до всички маршрутизатори в мрежата, техния намален размер водидо по-ефикасен обмен на данни. Тези протоколи могат да използват multicastили unicast адресиране, което редуцира цялостния мрежови трафик. Всекимаршрутизатор съхранява най-добрия маршрут до мрежа с определено ID.Това води до намаляване на конвергенцията, когато даден маршрутизаторили мрежови сегмент излезе от строя. Единственият недостатък на тезипротоколи, е че те изискват много повече планиране, конфигуриране, паметСтр.42Мрежов слой. Маршрутизиране в Интернет.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системипроцесорна мощ. Всеки маршрутизатор разполага с пълната топология намрежата и на базата на нея посредством разновидност на алгоритъма наDijkstra (Short Path First – SPF) изчислява най-кратките пътища до всеки един.Този тип протоколи са значително по-мащабируеми и могат да бъдатизползвани в големи мрежи. Примери за протоколи със следене на връзкатаса OSPF (RFC-2328) и IS-IS.Табл.2: Заглавната част на OSPF пакетите.OSPF packet headerVersion (1) Type Message LengthSource Router IP AddressArea IDChecksumAuthentication TypeAuthentication Octets (0-3)Authentication Octets (4-7)При първоначалното пускане на OSPF протокола, мрежата се наводняваот т.нар. LSA пакети за да може всеки маршрутизатор да научи за цялостнататопология, която се съхранява в база данни идентична за всичкимаршрутизатори в мрежата. На следващата стъпка се изпълнява SPFалгоритъма за построяване на дърво, което съдържа най-кратките пътища довсяка мрежа. Използва се цена като метрика. След тази фаза се обменятпакети само при промяна на състоянието на някоя от връзките. За откриванена такива промени се поддържа съседство между маршрутизаторитепосредством обмяната на кратки – ‘hello’ съобщения, с използването наmulticast адреси.Маршрутизиращи протоколи за мобилни ad-hoc мрежи (MANET)Динамичната природа на мобилните разпределени мрежи води до честа инепредсказуема промяна на мрежовата топология което затруднява иусложнява маршрутизирането. Маршрутизиращите протоколи трябва даотговарят на редица изисквания:• Да поддържат разумно малки маршрутизиращи таблици;• Да могат да избират най-добрия път (това може да е най-бързия, найнадеждния,с най-висока пропускателна способност, илиикономически най-изгодния);• Да обновяват таблицата си в случай на изключване, преместване иливключване на нов възел в мрежата;• Да изискват малко количество обменени съобщения и кратко времеза конвергенция.Съществуващите маршрутизиращи протоколи за мобилни разпределенимрежи се разделят в няколко категории в зависимост от алгоритмите запострояване на маршрутизиращите си таблици и специфичните изисквания:проактивни (table-driven), реактивни (on-demand), хибридни, йерархични,Стр.43Мрежов слой. Маршрутизиране в Интернет.

Виртуална Лаборатория по Компютърни Мрежи и Разпределени Системигеографски, за минимална изразходвана мощност (power-aware), multicast,географски multicast (geocasting) и други.Проактивни (table-driven). Проактивните маршрутизиращи протоколиподдържат информация за пътищата между кои да е две станции в мрежата.Тъй като тази информация обикновено се пази в таблици те се наричат ощеtable-driven протоколи. Предимството на проактивните маршрутизиращипротоколи е минималното времето за използване на маршрута, тъй като той еналичен и може да се използва веднага. Недостатък е необходимостта отподдържане на таблици, което изисква мобилните устройства да имат поголямкапацитет от памет, да обменят често маршрутизиращи съобщениякоето не позволява преминаването им в енергийно спестяващ режим.Подходящи са в случаите когато се цели качество на услугата (QoS). Къмпроактивните протоколи принадлежат Destination-Sequenced Distance-Vector(DSDV), Wireless Routing Protocol (WRP), Optimized Link State Routing(OLSR), Cluster-head Gateway Switch Routing (CGSR), Topology broadcastreverse path forwarding (TBRPF) и други.Реактивни (on-demand). Реактивните маршрутизиращи протоколиизграждат път между два възела само при нужда от комуникация между тях.Обикновено това се осъществява посредством процедура за откриване на новпът инициирана от източника на информацията използваща механизма нанаводняването (flooding). Веднъж открит, маршрута се пази докато е наличени докато се използва. След определен период без да бъде използван той сеотстранява и при следваща необходимост се търси наново. Основния имнедостатък е свързан с времето необходимо за първоначално откриване напът. Характеризират се с минимални изисквания към ресурсите на мобилнитеустройства. Няма изискване за поддържане на свързаност със съседнитеустройства което позволява преминаването в енергийно спестяващ режим.Към този тип протоколи спадат: Ad-hoc On-demand Distance Vector (AODV),Dynamic Source Routing (DSR) (фигура 4), Temporary Ordered RoutingAlgorithm (TORA), Associativity-based Routing (ABR), Location-aided Routing(LAR), Ant-colony-based Routing Algorithm (ARA), Flow Oriented RoutingProtocol (FORP), Cluster-based Routing Protocol (CBRP) и други.Фиг.2. Механизъм за откриване на маршрут при DSRХибридни. Този тип протоколи имат за цел да спечелят от предимстватана другите двата, използвайки както реактивен така и проактивен подход.Стр.44Мрежов слой. Маршрутизиране в Интернет.