Kompiuterio naudojimas ir darbas su failais

Kompiuterio naudojimas ir darbas su failais

Kompiuterio naudojimas ir darbas su failais

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

71 Modulis 2<br />

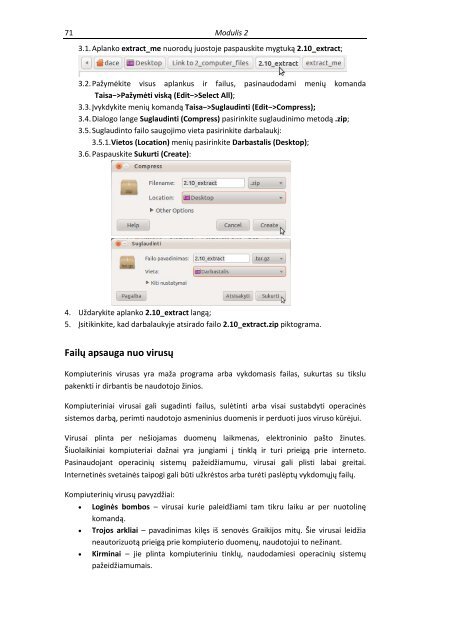

3.1. Aplanko extract_me nuorodų juostoje paspauskite mygtuką 2.10_extract;<br />

3.2. Pažymėkite vi<strong>su</strong>s aplankus <strong>ir</strong> failus, pasinaudodami menių komanda<br />

Taisa−>Pažymėti viską (Edit−>Select All);<br />

3.3. Įvykdykite menių komandą Taisa−>Suglaudinti (Edit−>Compress);<br />

3.4. Dialogo lange Suglaudinti (Compress) pas<strong>ir</strong>inkite <strong>su</strong>glaudinimo metodą .zip;<br />

3.5. Suglaudinto failo saugojimo vieta pas<strong>ir</strong>inkite darbalaukį:<br />

3.5.1. Vietos (Location) menių pas<strong>ir</strong>inkite Darbastalis (Desktop);<br />

3.6. Paspauskite Sukurti (Create):<br />

4. Uždarykite aplanko 2.10_extract langą;<br />

5. Įsitikinkite, kad darbalaukyje ats<strong>ir</strong>ado failo 2.10_extract.zip piktograma.<br />

Failų apsauga nuo v<strong>ir</strong>usų<br />

Kompiuterinis v<strong>ir</strong>usas yra maža programa arba vykdomasis failas, <strong>su</strong>kurtas <strong>su</strong> tikslu<br />

pakenkti <strong>ir</strong> d<strong>ir</strong>bantis be naudotojo žinios.<br />

Kompiuteriniai v<strong>ir</strong>usai gali <strong>su</strong>gadinti failus, <strong>su</strong>lėtinti arba visai <strong>su</strong>stabdyti operacinės<br />

sistemos darbą, perimti naudotojo asmeninius duomenis <strong>ir</strong> perduoti juos v<strong>ir</strong>uso kūrėjui.<br />

V<strong>ir</strong>usai plinta per nešiojamas duomenų laikmenas, elektroninio pašto žinutes.<br />

Šiuolaikiniai kompiuteriai dažnai yra jungiami į tinklą <strong>ir</strong> turi prieigą prie interneto.<br />

Pasinaudojant operacinių sistemų pažeidžiamumu, v<strong>ir</strong>usai gali plisti labai greitai.<br />

Internetinės svetainės taipogi gali būti užkrėstos arba turėti paslėptų vykdomųjų failų.<br />

Kompiuterinių v<strong>ir</strong>usų pavyzdžiai:<br />

<br />

<br />

<br />

Loginės bombos – v<strong>ir</strong>usai kurie paleidžiami tam tikru laiku ar per nuotolinę<br />

komandą.<br />

Trojos arkliai – pavadinimas kilęs iš senovės Graikijos mitų. Šie v<strong>ir</strong>usai leidžia<br />

neautorizuotą prieigą prie kompiuterio duomenų, naudotojui to nežinant.<br />

K<strong>ir</strong>minai – jie plinta kompiuteriniu tinklų, naudodamiesi operacinių sistemų<br />

pažeidžiamumais.