Slides do Módulo de Criptografia - Si.lopesgazzani.com.br

Slides do Módulo de Criptografia - Si.lopesgazzani.com.br

Slides do Módulo de Criptografia - Si.lopesgazzani.com.br

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Assinatura Assinatura Digital<<strong>br</strong> />

Digital<<strong>br</strong> />

Suponha que Alice receba a mensagem m e a assinatura digital<<strong>br</strong> />

K<<strong>br</strong> />

-<<strong>br</strong> />

B(m) (m)<<strong>br</strong> />

Alice verifica que m foi assinada por Bob aplican<strong>do</strong> a chave pública<<strong>br</strong> />

+ -<<strong>br</strong> />

+ -<<strong>br</strong> />

<strong>de</strong> Bob KB para KB(m) (m) e então verifica que KB(K (KB(m) (m) ) = m<<strong>br</strong> />

+ -<<strong>br</strong> />

Se KB(K (KB(m) (m) ) = mm,<<strong>br</strong> />

, quem quer que tenha assina<strong>do</strong> m <strong>de</strong>ve possuir<<strong>br</strong> />

a chave privada <strong>de</strong> Bob<<strong>br</strong> />

Alice verifica então que<<strong>br</strong> />

Bob Bob assinou m<<strong>br</strong> />

ninguém ninguém mais assinou m<<strong>br</strong> />

Bob Bob assinou m e não m’.<<strong>br</strong> />

Não Não-repúdio repúdio<<strong>br</strong> />

-<<strong>br</strong> />

Alice po<strong>de</strong> levar m e a assinatura KB(m) (m) a um tribunal para provar<<strong>br</strong> />

que Bob assinou m. .<<strong>br</strong> />

101 <strong>Criptografia</strong><<strong>br</strong> />

Funções Funções Hash<<strong>br</strong> />

Hash<<strong>br</strong> />

Exemplos <strong>de</strong> funções hash (MD) utilizadas em produtos e<<strong>br</strong> />

protocolos criptográficos:<<strong>br</strong> />

MD5 MD5<<strong>br</strong> />

SHA SHA-1<<strong>br</strong> />

MD2 MD2 e MD4<<strong>br</strong> />

103 <strong>Criptografia</strong><<strong>br</strong> />

Executar HashCalc<<strong>br</strong> />

<strong>Si</strong>te Russo para Que<strong>br</strong>a <strong>de</strong> Hash<<strong>br</strong> />

Resumo Resumo <strong>de</strong> <strong>de</strong> Mensagens<<strong>br</strong> />

Mensagens<<strong>br</strong> />

Computacionalmente caro<<strong>br</strong> />

criptografar mensagens longas<<strong>br</strong> />

<strong>com</strong> chave pública<<strong>br</strong> />

Meta Meta: : assinaturas digitais <strong>de</strong><<strong>br</strong> />

<strong>com</strong>primento fixo, facilmente<<strong>br</strong> />

<strong>com</strong>putáveis, “impressão digital”<<strong>br</strong> />

Aplicar função hash H a m<<strong>br</strong> />

para obter um resumo <strong>de</strong><<strong>br</strong> />

tamanho fixo, H(m)<<strong>br</strong> />

102 <strong>Criptografia</strong><<strong>br</strong> />

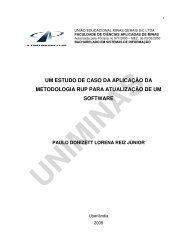

Função Função Função Função Função Hash<<strong>br</strong> />

Hash<<strong>br</strong> />

Funções Descrição<<strong>br</strong> />

MD5<<strong>br</strong> />

104 <strong>Criptografia</strong><<strong>br</strong> />

Proprieda<strong>de</strong>s das funções <strong>de</strong> hash<<strong>br</strong> />

Muitas Muitas-para para-1<<strong>br</strong> />

Produz um resumo da<<strong>br</strong> />

mensagem <strong>de</strong> tamanho fixo<<strong>br</strong> />

(impressão digital)<<strong>br</strong> />

Da<strong>do</strong> um resumo da mensagem<<strong>br</strong> />

x, , é <strong>com</strong>putacionalmente<<strong>br</strong> />

impraticável encontrar m tal<<strong>br</strong> />

que x = H(m)<<strong>br</strong> />

• Função <strong>de</strong> espalhamento unidirecional inventada por Ron Rivest, <strong>do</strong> MIT, que<<strong>br</strong> />

também trabalha para a RSA Data Security. MD - Message Digest.<<strong>br</strong> />

• Produz um valor hash <strong>de</strong> 128 bits, para uma mensagem <strong>de</strong> entrada <strong>de</strong> tamanho<<strong>br</strong> />

arbitrário.<<strong>br</strong> />

• Inicialmente proposto em 1991, após alguns ataques <strong>de</strong> criptoanálise terem si<strong>do</strong>s<<strong>br</strong> />

<strong>de</strong>scobertos contra a função Hash prévia <strong>de</strong> Rivest: a MD4.<<strong>br</strong> />

• Projeta<strong>do</strong> para ser rápi<strong>do</strong>, simples e seguro. Seus <strong>de</strong>talhes são públicos, e têm<<strong>br</strong> />

si<strong>do</strong> analisa<strong>do</strong>s pela <strong>com</strong>unida<strong>de</strong> <strong>de</strong> criptografia.<<strong>br</strong> />

• Foi <strong>de</strong>scoberta uma fraqueza em parte <strong>do</strong> MD5, mas até agora ela não afetou a<<strong>br</strong> />

segurança global <strong>do</strong> algoritmo.<<strong>br</strong> />

• O fato <strong>de</strong>le produzir um valor hash <strong>de</strong> somente 128 bits é o que causa maior<<strong>br</strong> />

preocupação; é preferível uma função Hash que produza um valor maior.<<strong>br</strong> />

26