Security-Check / Auswertung - BCC Business Coaching & Consulting

Security-Check / Auswertung - BCC Business Coaching & Consulting

Security-Check / Auswertung - BCC Business Coaching & Consulting

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

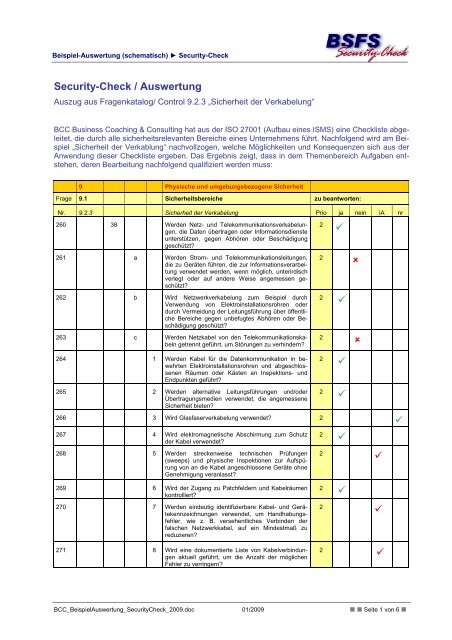

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

<strong>Security</strong>-<strong>Check</strong> / <strong>Auswertung</strong><br />

Auszug aus Fragenkatalog/ Control 9.2.3 „Sicherheit der Verkabelung“<br />

<strong>BCC</strong> <strong>Business</strong> <strong>Coaching</strong> & <strong>Consulting</strong> hat aus der ISO 27001 (Aufbau eines ISMS) eine <strong>Check</strong>liste abgeleitet,<br />

die durch alle sicherheitsrelevanten Bereiche eines Unternehmens führt. Nachfolgend wird am Beispiel<br />

„Sicherheit der Verkablung“ nachvollzogen, welche Möglichkeiten und Konsequenzen sich aus der<br />

Anwendung dieser <strong>Check</strong>liste ergeben. Das Ergebnis zeigt, dass in dem Themenbereich Aufgaben entstehen,<br />

deren Bearbeitung nachfolgend qualifiziert werden muss:<br />

9 Physische und umgebungsbezogene Sicherheit<br />

Frage 9.1 Sicherheitsbereiche zu beantworten:<br />

Nr. 9.2.3 Sicherheit der Verkabelung Prio ja nein iA nr<br />

260 38 Werden Netz- und Telekommunikationsverkabelungen,<br />

die Daten übertragen oder Informationsdienste<br />

unterstützen, gegen Abhören oder Beschädigung<br />

geschützt?<br />

261 a Werden Strom- und Telekommunikationsleitungen,<br />

die zu Geräten führen, die zur Informationsverarbeitung<br />

verwendet werden, wenn möglich, unterirdisch<br />

verlegt oder auf andere Weise angemessen geschützt?<br />

262 b Wird Netzwerkverkabelung zum Beispiel durch<br />

Verwendung von Elektroinstallationsrohren oder<br />

durch Vermeidung der Leitungsführung über öffentliche<br />

Bereiche gegen unbefugtes Abhören oder Beschädigung<br />

geschützt?<br />

263 c Werden Netzkabel von den Telekommunikationskabeln<br />

getrennt geführt, um Störungen zu verhindern?<br />

264 1 Werden Kabel für die Datenkommunikation in bewehrten<br />

Elektroinstallationsrohren und abgeschlossenen<br />

Räumen oder Kästen an Inspektions- und<br />

Endpunkten geführt?<br />

265 2 Werden alternative Leitungsführungen und/oder<br />

Übertragungsmedien verwendet, die angemessene<br />

Sicherheit bieten?<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

266 3 Wird Glasfaserverkabelung verwendet? 2<br />

<br />

267 4 Wird elektromagnetische Abschirmung zum Schutz<br />

der Kabel verwendet?<br />

268 5 Werden streckenweise technischen Prüfungen<br />

(sweeps) und physische Inspektionen zur Aufspürung<br />

von an die Kabel angeschlossene Geräte ohne<br />

Genehmigung veranlasst?<br />

269 6 Wird der Zugang zu Patchfeldern und Kabelräumen<br />

kontrolliert?<br />

270 7 Werden eindeutig identifizierbare Kabel- und Gerätekennzeichnungen<br />

verwendet, um Handhabungsfehler,<br />

wie z. B. versehentliches Verbinden der<br />

falschen Netzwerkkabel, auf ein Mindestmaß zu<br />

reduzieren?<br />

271 8 Wird eine dokumentierte Liste von Kabelverbindungen<br />

aktuell geführt, um die Anzahl der möglichen<br />

Fehler zu verringern?<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

2<br />

<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 1 von 6 •

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

Abzuleitende Maßnahmen gem. IT-GSHB / BSI<br />

Die ISO 27001 betrachtet Sicherheits-Prozesse. Aus den ISO-Kapiteln (Controls) der ISO 27001 können<br />

konkrete Bausteine (Themenbereiche) und Maßnahmen (Handlungsempfehlungen) des IT-GSHB des<br />

BSI abgeleitet werden. Somit entstehen aus den prozessorientierten Themenstellungen der ISO konkrete<br />

Handlungsanweisungen zur Lösung der entstehenden Aufgaben.<br />

Gem. Fragestellungen aus der <strong>Check</strong>liste und deren Beantwortung ergeben sich nun mit Priorität 2 versehene<br />

Aufgaben aus dem Themenbereich „Verkablung“. Priorität 2 würde bei einer ISO-Zertifizierung<br />

zum Erteilen eines Zertifikates mit Auflagen führen.<br />

Baustein<br />

Maßnahme<br />

B 2.2 Verkabelung M 1.22 Materielle Sicherung von Leitungen und Verteilern<br />

M 1.2 Regelungen für Zutritt zu Verteilern<br />

M 5.5<br />

Schadensmindernde Kabelführung<br />

B 2.2<br />

Beschreibung<br />

Die Verkabelung von IT-Systemen umfasst alle Kabel und passiven Komponenten (Rangier-<br />

/Spleißverteiler) der Netze vom evtl. vorhandenen Übergabepunkt aus einem Fremdnetz (Telefon,<br />

ISDN) bis zu den Anschlusspunkten der Netzteilnehmer. Aktive Netzkomponenten (Repeater,<br />

Sternkoppler, Bridges etc.) sind nicht Bestandteil dieses Kapitels.<br />

Um den betrachteten IT-Verbund abzusichern, müssen zusätzlich zu diesem Baustein noch weitere<br />

Bausteine umgesetzt werden, gemäß den Ergebnissen der Modellierung nach IT-Grundschutz. Für<br />

die Verkabelung sind eine Reihe von Maßnahmen umzusetzen, beginnend mit der Planung über<br />

die Umsetzung bis zum Betrieb und zur Notfallvorsorge. Die Schritte, die dabei durchlaufen werden<br />

sollten, sowie die Maßnahmen, die in den jeweiligen Schritten beachtet werden sollten, sind im<br />

Folgenden aufgeführt. Wie beim Gebäude, so ist auch hier zu beachten, dass die Einflussmöglichkeiten<br />

beim Einzug in ein schon bestehendes Gebäude auch bei der Absicherung der Verkabelung<br />

wesentlich geringer sind als bei der Errichtung eines Neubaus.<br />

M 1.22<br />

Verantwortlich für Initiierung:<br />

Verantwortlich für Umsetzung:<br />

Materielle Sicherung von Leitungen und Verteilern<br />

Netzplaner, Leiter Haustechnik, Leiter IT<br />

Haustechnik<br />

In Räumen mit Publikumsverkehr oder in unübersichtlichen Bereichen eines Gebäudes kann es<br />

sinnvoll sein, Leitungen und Verteiler zu sichern. Dies kann auf verschiedene Weise erreicht werden:<br />

• Verlegung der Leitungen unter Putz,<br />

• Verlegung der Leitungen in Stahlpanzerrohr,<br />

• Verlegung der Leitungen in mechanisch festen und abschließbaren Kanälen,<br />

• Verschluss von Verteilern und<br />

• bei Bedarf zusätzlich elektrische Überwachung von Verteilern und Kanälen.<br />

Bei Verschluss sind Regelungen zu treffen, die die Zutrittsrechte, die Verteilung der Schlüssel und<br />

die Zugriffsmodalitäten (was muss der Berechtigte ggf. vor dem Zugriff auf Leitungen tun?) festlegen.<br />

Ergänzende Kontrollfragen:<br />

• Wurde die Zahl der Stellen, an denen das Kabel zugänglich ist, auf ein Mindestmaß reduziert?<br />

• Wurde die Länge zu schützender Verbindungen möglichst klein gehalten?<br />

• Werden Zutrittsrechte restriktiv vergeben? Werden Personalwechsel und Vertretungsfälle<br />

dabei berücksichtigt?<br />

• Werden Zutrittsrechte regelmäßig auf ihre Berechtigung/Notwendigkeit hin überprüft?<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 2 von 6 •

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

Abgeleitete Gefährdungen gem. IT-GSHB / BSI<br />

Den priorisierten Bausteinen (aus unserem Beispiel B 2.2) sind Gefährdungen gemäß IT-GSHB des BSI<br />

zugeordnet. Die Gefährdungen geben zusätzliche Hinweise zur Erfüllung der bestehenden Aufgaben.<br />

Gefährdungen<br />

Thema Nr. Text<br />

Höhere Gewalt G 1.6 Kabelbrand<br />

Organisatorische Mängel G 2.11 Unzureichende Trassendimensionierung<br />

G 2.12<br />

G 2.13<br />

Unzureichende Dokumentation der Verkabelung<br />

Unzureichend geschützte Verteiler<br />

G 2.32 Unzureichende Leitungskapazitäten<br />

Menschliche Fehlhandlungen G 3.4 Unzulässige Kabelverbindungen<br />

G 3.5 Unbeabsichtigte Leitungsbeschädigung<br />

Technisches Versagen G 4.4 Leitungsbeeinträchtigung durch Umfeldfaktoren<br />

G 4.5<br />

G 4.21<br />

Übersprechen<br />

Ausgleichsströme auf Schirmungen<br />

Vorsätzliche Handlungen G 5.7 Abhören von Leitungen<br />

G 5.8<br />

Manipulation an Leitungen<br />

G 2.12 Unzureichende Dokumentation der Verkabelung<br />

Ist aufgrund unzureichender Dokumentation die genaue Lage von Leitungen<br />

nicht bekannt, so kann es bei Bauarbeiten außerhalb oder innerhalb<br />

eines Gebäudes zu Beschädigungen von Leitungen kommen. Dabei<br />

kann es zu längeren Ausfallzeiten oder unter Umständen sogar zu lebensbedrohenden<br />

Gefahren, z. B. durch Stromschlag, kommen.<br />

Eine unzureichende Dokumentation erschwert zudem Prüfung, Wartung<br />

und Reparatur von Leitungen sowie Rangierungen, wie sie z. B. bei<br />

Änderungen im Endgeräte-Bereich (Umzug, Neuzugang) erforderlich<br />

werden.<br />

Beispiel:<br />

- In einer größeren Behörde wurde die Verkabelung der IT durch eine<br />

externe Firma vorgenommen. Die Anfertigung einer Dokumentation<br />

war im Leistungsumfang nicht enthalten. Da nach Fertigstellung der<br />

Verkabelung mit der Firma kein Wartungsvertrag abgeschlossen<br />

wurde, verfügte die Behörde nicht über die notwendige Dokumentation.<br />

Erweiterungen des Netzes konnten nur mit erheblichen Verzögerungen<br />

vorgenommen werden.<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 3 von 6 •

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

Zugehörige Maßnahmen gem. IT-GSHB zum Erreichen eines Siegel-Status „Zertifizierung<br />

ISO 27001 nach IT-Grundschutz“<br />

Wird in Erwägung gezogen, die bestehenden Aufgaben so zu realisieren, dass ein Siegel-Status zur „Zertifizierung<br />

ISO 27001 nach IT-Grundschutz“ des BSI erreicht werden kann, sind weitere Maßnahmen zu<br />

betrachten. Diese bilden das PDCA-Modell der ISO 27001 ab, was einen kontinuierliche Kreislauf zur<br />

stetigen Verbesserung des erreichten Sicherheits-Status zum Ziel hat.<br />

Maßnahmen<br />

Thema Nr. Prio Text<br />

Planung und<br />

Konzeption<br />

M 1.20 A Auswahl geeigneter Kabeltypen unter physikalischmechanischer<br />

Sicht (bei Verkabelung neuer Netze)<br />

M 1.21 A Ausreichende Trassendimensionierung (bei Verkabelung<br />

neuer Netze)<br />

M 1.22 Z Materielle Sicherung von Leitungen und Verteilern<br />

M 5.2 A Auswahl einer geeigneten Netz-Topographie<br />

M 5.3 A Auswahl geeigneter Kabeltypen unter kommunikationstechnischer<br />

Sicht<br />

Umsetzung M 1.9 A Brandabschottung von Trassen<br />

M 1.39 C Verhinderung von Ausgleichsströmen auf Schirmungen<br />

M 2.19 B Neutrale Dokumentation in den Verteilern<br />

M 5.4 A Dokumentation und Kennzeichnung der Verkabelung<br />

M 5.5 A Schadensmindernde Kabelführung (bei Verkabelung neuer<br />

Netze)<br />

Betrieb M 2.20 Z Kontrolle bestehender Verbindungen<br />

M 5.1 B Entfernen oder Kurzschließen und Erden nicht benötigter<br />

Leitungen<br />

Notfallvorsorge M 6.18 Z Redundante Leitungsführung<br />

Die Priorisierung stellt fest, welche Maßnahmen für die jeweiligen<br />

Siegel-Stati zu erfüllen sind.<br />

A<br />

B<br />

C<br />

Z<br />

Einstieg (Selbsterklärung)<br />

Aufbau (Selbsterklärung)<br />

Zertifikat<br />

Aufbau (Selbsterklärung)<br />

Zertifikat<br />

Zertifikat<br />

zusätzliche Maßnahme für Infrastrukturen (IT-Verbund)<br />

mit erhöhtem Schutzbedarf<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 4 von 6 •

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

<strong>Auswertung</strong> der Ergebnisse zur <strong>Check</strong>-Liste<br />

Laut den von Ihnen gegebenen Antworten sind folgende Themen nicht erfüllt:<br />

261 Werden Strom- und Telekommunikationsleitungen, die zu Geräten führen, die zur Informationsverarbeitung verwendet<br />

werden, wenn möglich, unterirdisch verlegt oder auf andere Weise angemessen geschützt?<br />

263 Werden Netzkabel von den Telekommunikationskabeln getrennt geführt, um Störungen zu verhindern?<br />

268 Werden streckenweise technischen Prüfungen (sweeps) und physische Inspektionen zur Aufspürung von an die Kabel<br />

angeschlossene Geräte ohne Genehmigung veranlasst?<br />

270 Werden eindeutig identifizierbare Kabel- und Gerätekennzeichnungen verwendet, um Handhabungsfehler, wie z. B. versehentliches<br />

Verbinden der falschen Netzwerkkabel, auf ein Mindestmaß zu reduzieren?<br />

271 Wird eine dokumentierte Liste von Kabelverbindungen aktuell geführt, um die Anzahl der möglichen Fehler zu verringern?<br />

Für Themen, die nach Ihrer Aussage nicht relevant (nr) sind, ist die jeweilige Begründung zu überprüfen:<br />

266 Wird Glasfaserverkabelung verwendet?<br />

Gemäß den von Ihnen nicht erfüllten Themen werden nach IT-GSHB folgende Bausteine und Maßnahmen<br />

zur Unterstützung der Aufgabenerfüllung zugeordnet:<br />

B 2.2 Verkabelung M 1.22 Materielle Sicherung von Leitungen und Verteilern<br />

M 1.2<br />

M 5.5<br />

Regelungen für Zutritt zu Verteilern<br />

Schadensmindernde Kabelführung<br />

Aus den relevanten Bausteinen resultieren folgende Gefährdungen:<br />

B 2.2 Höhere Gewalt G 1.6 Kabelbrand<br />

Organisatorische Mängel G 2.11 Unzureichende Trassendimensionierung<br />

Organisatorische Mängel G 2.12 Unzureichende Dokumentation der Verkabelung<br />

Organisatorische Mängel G 2.13 Unzureichend geschützte Verteiler<br />

Organisatorische Mängel G 2.32 Unzureichende Leitungskapazitäten<br />

Menschliche Fehlhandlungen G 3.4 Unzulässige Kabelverbindungen<br />

Menschliche Fehlhandlungen G 3.5 Unbeabsichtigte Leitungsbeschädigung<br />

Technisches Versagen G 4.4 Leitungsbeeinträchtigung durch Umfeldfaktoren<br />

Technisches Versagen G 4.5 Übersprechen<br />

Technisches Versagen G 4.21 Ausgleichsströme auf Schirmungen<br />

Vorsätzliche Handlungen G 5.7 Abhören von Leitungen<br />

Vorsätzliche Handlungen G 5.8 Manipulation an Leitungen<br />

Empfehlung zum erreichten Sicherheits-Niveau: Mit dem derzeitig erreichten<br />

Sicherheits-Status führen die Ergebnisse voraussichtlich zu einer Zertifizierung<br />

„ISO 27001“ unter Auflagenerteilung zur Beseitigung der vorliegenden,<br />

schweren Mängel.<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 5 von 6 •

Beispiel-<strong>Auswertung</strong> (schematisch) ► <strong>Security</strong>-<strong>Check</strong><br />

Für das Erreichen eines Siegel-Status zur „Zertifizierung ISO 27001 nach IT-Grundschutz“ des BSI<br />

sind Bezug nehmend auf die vorstehenden Aufgaben folgende, zusätzliche Maßnahmen zu erfüllen:<br />

Für Siegel-Status „Einstieg“<br />

Planung und<br />

Konzeption<br />

Planung und<br />

Konzeption<br />

Planung und<br />

Konzeption<br />

Planung und<br />

Konzeption<br />

M 1.20 A Auswahl geeigneter Kabeltypen unter physikalisch-mechanischer Sicht (bei Verkabelung neuer<br />

Netze)<br />

M 1.21 A Ausreichende Trassendimensionierung (bei Verkabelung neuer Netze)<br />

M 5.2 A Auswahl einer geeigneten Netz-Topographie<br />

M 5.3 A Auswahl geeigneter Kabeltypen unter kommunikationstechnischer Sicht<br />

Umsetzung M 1.9 A Brandabschottung von Trassen<br />

Umsetzung M 5.4 A Dokumentation und Kennzeichnung der Verkabelung<br />

Umsetzung M 5.5 A Schadensmindernde Kabelführung (bei Verkabelung neuer Netze)<br />

Für Siegel-Status „Aufbau“ zusätzlich:<br />

Umsetzung M 2.19 B Neutrale Dokumentation in den Verteilern<br />

Umsetzung M 5.1 B Entfernen oder Kurzschließen und Erden nicht benötigter Leitungen<br />

Für Siegel-Status „Zertifikat“ zusätzlich:<br />

Umsetzung M 1.39 C Verhinderung von Ausgleichsströmen auf Schirmungen<br />

Für „erhöhten Schutzbedarf“ zusätzlich:<br />

Planung und<br />

Konzeption<br />

M 1.22 Z Materielle Sicherung von Leitungen und Verteilern<br />

Betrieb M 2.20 Z Kontrolle bestehender Verbindungen<br />

Legende<br />

BSI<br />

ISMS<br />

IT-GSHB<br />

PDCA<br />

Bundesamt für Sicherheit in der Informationstechnik<br />

Informations-Sicherheits-Management-System<br />

IT-Grundschutzhandbuch<br />

Plan, Do <strong>Check</strong>, Act<br />

Kontakt:<br />

<strong>BCC</strong> <strong>Business</strong> <strong>Coaching</strong> & <strong>Consulting</strong><br />

Inh. Dipl.-Ing. André Müller<br />

Karlstr. 24a<br />

D-04435 Schkeuditz<br />

Fon: 0700 2255 7646<br />

eMail : andre.mueller@bcc-coaching.de<br />

WEB:<br />

www.bcc-coaching.de<br />

www.bsfs-security.eu<br />

<strong>BCC</strong>_Beispiel<strong>Auswertung</strong>_<strong>Security</strong><strong>Check</strong>_2009.doc 01/2009 • • Seite 6 von 6 •