Arcsight Logger 4

Arcsight Logger 4

Arcsight Logger 4

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

White Paper: ArcSight <strong>Logger</strong> 4<br />

Überblick<br />

Angestellte, Kunden, Auftragnehmer, Partner oder auch Eindringlinge hinterlassen digitale Fingerabdrücke, wenn sie Systeme des<br />

Unternehmens, Datenbanken, Webseiten, Applikationen oder die physikalische Sicherheitsinfrastruktur benutzen. Diese digitalen<br />

Fingerabdrücke, gemeinhin als Ereignisse oder Logs bekannt, können genutzt werden:<br />

• zur Bekämpfung von Cyberkriminalität mittels vereinheitlichter Analyse zur kriminaltechnischen Untersuchung über alle Daten<br />

hinweg<br />

• zum nachweis der Einhaltung von Regularien dank der Datensammlung und -aufbewahrung in auditfähiger Qualität<br />

• zur Rationalisierung von It-Arbeitsabläufen, indem operationelle Daten untersucht werden können, die für das Change<br />

Management, das Netzwerkmanagement oder das Management der Applikationen benötigt werden<br />

Trotz der eindeutigen Vorteile des Log-Managements haben Organisationen mit dem Volumen an sowie dem Zugriff auf Log-Daten<br />

im laufenden Betrieb zu kämpfen. Bis heute gab es keine einzige Lösung, die die unterschiedlichen Ansprüche der Sicherheits-,<br />

Audit- und IT-Teams in sich vereinte. Typischerweise werden in Unternehmen verschiedene Produkte eingesetzt, um die genannten<br />

Anforderungen abzudecken, was wiederum eine fragmentierte Analyse, zu hohe IT-Ausgaben und erhöhte Geschäftsrisiken zur Folge<br />

hat. Dieses White Paper diskutiert die Anforderungen an eine universelle Log-Management-Lösung und beschreibt detailliert, wie<br />

ArcSight <strong>Logger</strong> 4 diese Anforderungen erfüllt. Ein kürzlich bei der Boeing Corporation aufgetretener Computerspionagefall wird als ein<br />

Beispiel aufgeführt.<br />

Die Notwendigkeit einer umfassenden Log-Management-Lösung<br />

Computersysteme und Applikations-Logs gibt es schon lange und letztere sind älter als das Internet, älter als die erste Firewall der<br />

Welt und im Wesentlichen so alt wie das älteste Computersystem. Seit jeher werden sie für das Troubleshooting benutzt. Bedingt<br />

durch die höhere Komplexität der Netzwerke, hat man es heute mit höheren Datenvolumina, mit mehr Transaktionen und Online-<br />

Anwendern zu tun. Regierungen und Unternehmen werden weltweit zunehmend angreifbarer durch Cyberkrieg, Cyberdiebstahl,<br />

Cyberbetrug und Cyberspionage durch Hacker, durch schädliche Programme und böswillige Insider. Auf dieser Evolutionsstufe des<br />

Cyberspace können Logs nun genutzt werden, um forensische Analysen zu allen Arten von Cybersicherheitsvorfällen durchzuführen.<br />

Das Sammeln, das zentrale Speichern und die schnelle Analyse aller Cybersicherheitsvorfälle über verschiedene Geräte und<br />

Anwendungen hinweg sind die Schlüsselanforderungen.<br />

Eine von der U.S. Cyber Consequences Unit kürzlich<br />

erstellte Untersuchung besagt, dass eine einzelne Welle von<br />

Computerattacken auf kritische Infrastrukturen einen Schaden<br />

von mehr als 700 Milliarden USD zur Folge haben könnte,<br />

etwa soviel Schaden, wie 50 große Hurrikans anrichten<br />

würden, die gleichzeitig über Amerika hereinbrächen. Das<br />

wirkliche Problem ist, dass mehr als 75 Prozent der kritischen<br />

Infrastruktur dem privaten Sektor gehören und dereguliert<br />

sind (laut Homeland Security Presidential Directive-7). Dieses<br />

Beispiel verdeutlicht, wie und warum die Sicherheit und die<br />

Erfüllung der Regularien Hand in Hand gehen. Den meisten<br />

Unternehmen entstehen Kosten und Aufwände, da sie<br />

zahlreiche Industrie-, staatliche oder nationale Verordnungen<br />

erfüllen müssen, wie Sarbanes-Oxley, HIPAA, FISMA,<br />

GLBA, PCI, BASEL, die NERC CIP Standards, internationale<br />

Datenschutzgesetze und viele mehr. Die meisten dieser<br />

Regularien verlangen die Aufbewahrung verschiedener Daten<br />

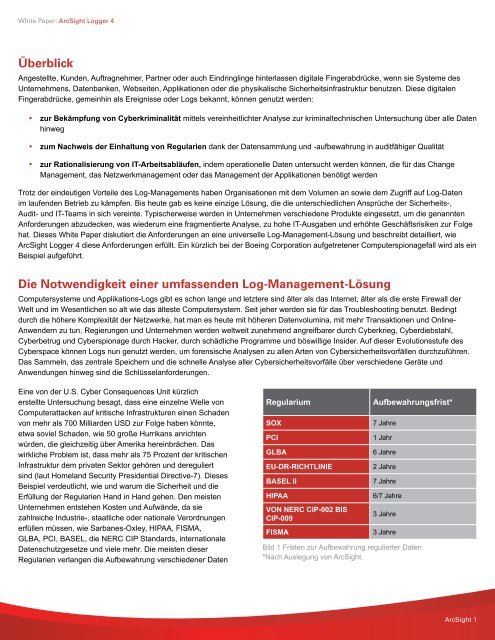

Regularium Aufbewahrungsfrist*<br />

SOX 7 Jahre<br />

PCI 1 Jahr<br />

GLBA 6 Jahre<br />

EU-DR-RIChtLInIE 2 Jahre<br />

BASEL II 7 Jahre<br />

hIPAA 6/7 Jahre<br />

vOn nERC CIP-002 BIS<br />

CIP-009<br />

3 Jahre<br />

FISMA 3 Jahre<br />

Bild 1 Fristen zur Aufbewahrung regulierter Daten<br />

*Nach Auslegung von ArcSight.<br />

ArcSight 1