Arcsight Logger 4

Arcsight Logger 4

Arcsight Logger 4

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

White Paper: ArcSight <strong>Logger</strong> 4<br />

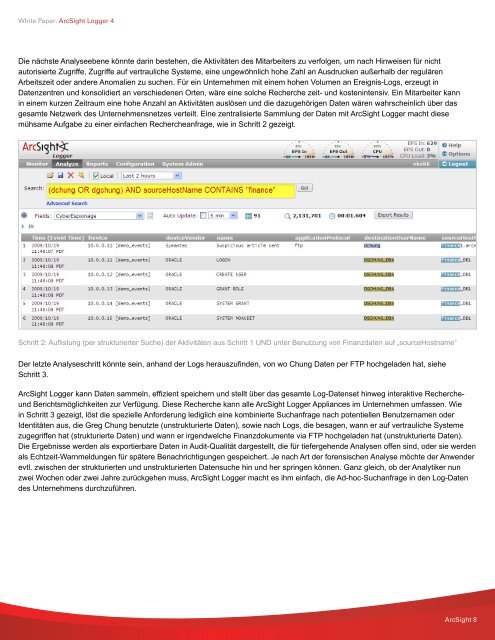

Die nächste Analyseebene könnte darin bestehen, die Aktivitäten des Mitarbeiters zu verfolgen, um nach Hinweisen für nicht<br />

autorisierte Zugriffe, Zugriffe auf vertrauliche Systeme, eine ungewöhnlich hohe Zahl an Ausdrucken außerhalb der regulären<br />

Arbeitszeit oder andere Anomalien zu suchen. Für ein Unternehmen mit einem hohen Volumen an Ereignis-Logs, erzeugt in<br />

Datenzentren und konsolidiert an verschiedenen Orten, wäre eine solche Recherche zeit- und kostenintensiv. Ein Mitarbeiter kann<br />

in einem kurzen Zeitraum eine hohe Anzahl an Aktivitäten auslösen und die dazugehörigen Daten wären wahrscheinlich über das<br />

gesamte Netzwerk des Unternehmensnetzes verteilt. Eine zentralisierte Sammlung der Daten mit ArcSight <strong>Logger</strong> macht diese<br />

mühsame Aufgabe zu einer einfachen Rechercheanfrage, wie in Schritt 2 gezeigt.<br />

Schritt 2: Auflistung (per strukturierter Suche) der Aktivitäten aus Schritt 1 UND unter Benutzung von Finanzdaten auf „sourceHostname“<br />

Der letzte Analyseschritt könnte sein, anhand der Logs herauszufinden, von wo Chung Daten per FTP hochgeladen hat, siehe<br />

Schritt 3.<br />

ArcSight <strong>Logger</strong> kann Daten sammeln, effizient speichern und stellt über das gesamte Log-Datenset hinweg interaktive Recherche-<br />

und Berichtsmöglichkeiten zur Verfügung. Diese Recherche kann alle ArcSight <strong>Logger</strong> Appliances im Unternehmen umfassen. Wie<br />

in Schritt 3 gezeigt, löst die spezielle Anforderung lediglich eine kombinierte Suchanfrage nach potentiellen Benutzernamen oder<br />

Identitäten aus, die Greg Chung benutzte (unstrukturierte Daten), sowie nach Logs, die besagen, wann er auf vertrauliche Systeme<br />

zugegriffen hat (strukturierte Daten) und wann er irgendwelche Finanzdokumente via FTP hochgeladen hat (unstrukturierte Daten).<br />

Die Ergebnisse werden als exportierbare Daten in Audit-Qualität dargestellt, die für tiefergehende Analysen offen sind, oder sie werden<br />

als Echtzeit-Warnmeldungen für spätere Benachrichtigungen gespeichert. Je nach Art der forensischen Analyse möchte der Anwender<br />

evtl. zwischen der strukturierten und unstrukturierten Datensuche hin und her springen können. Ganz gleich, ob der Analytiker nun<br />

zwei Wochen oder zwei Jahre zurückgehen muss, ArcSight <strong>Logger</strong> macht es ihm einfach, die Ad-hoc-Suchanfrage in den Log-Daten<br />

des Unternehmens durchzuführen.<br />

ArcSight 8