Arcsight Logger 4

Arcsight Logger 4

Arcsight Logger 4

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

White Paper: ArcSight <strong>Logger</strong> 4<br />

Praxisbezogenes Szenarium: Digitale Fingerabdrücke ergeben das komplette Bild<br />

Weltweit nutzen Unternehmen die Funktionen von ArcSight <strong>Logger</strong> zu ihrem Vorteil, sowohl innerhalb als auch außerhalb der Bereiche<br />

Sicherheit, Compliance und IT-Abläufe. Der folgende Abschnitt hebt einen Anwendungsfall hervor, bei dem ArcSight <strong>Logger</strong> mit seinen<br />

einzigartigen Suchfähigkeiten in strukturiertem sowie in Rohtext möglicherweise hätte benutzt werden können, um einen Spionagefall<br />

zu verhindern.<br />

Beispiel: Ermittlungen in einem Cyberspionagefall<br />

Im Juli 2009 wurde ein vormaliger Boeing-Ingenieur, Dongfan „Greg“ Chung, der Wirtschaftsspionage und des Geheimnisverrats für<br />

schuldig befunden. Er soll Handelsgeheimnisse der Luft- und Raumfahrt, einschließlich Daten zum Spaceshuttle, an die Volksrepublik<br />

China verraten haben. Chung fing im Rahmen einer Firmenübernahme bei Boeing an, ging nach mehr als 30 Jahren in Rente und<br />

kehrte dann als freier Mitarbeiter zurück. Dieses Beispiel weist auf zwei Gruppen typischerweise an Spionagefällen Beteiligter hin: freie<br />

Mitarbeiter und „vertrauenswürdige“ Firmenangehörige.<br />

Es ist offensichtlich, dass das gehobene Management Einblick in die Systeme und Daten braucht, die Chung benutzt hat, um das<br />

ganze Ausmaß feststellen zu können. Auf den ersten Blick mag das einfach erscheinen: Man scannt alle Logs um festzustellen, welche<br />

Dateien er heruntergeladen und auf welche Host-Rechner oder Applikationen Chung zugegriffen hat. Es wird jedoch schnell deutlich,<br />

dass viele Netzwerkaktivitäten untersucht werden müssen um festzustellen, ob Chung auch Konfigurationen verändert, ausführbare<br />

Dateien eingeschmuggelt, eine Hintertür geöffnet oder irgendetwas anderes gemacht hat, was über seine normalen Zugriffsrechte<br />

hinaus ging.<br />

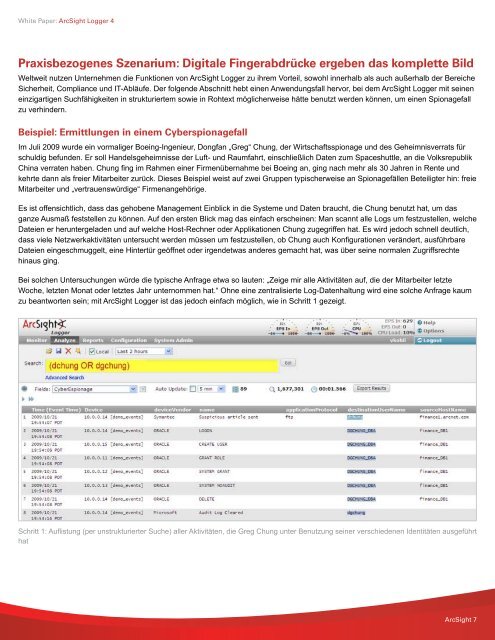

Bei solchen Untersuchungen würde die typische Anfrage etwa so lauten: „Zeige mir alle Aktivitäten auf, die der Mitarbeiter letzte<br />

Woche, letzten Monat oder letztes Jahr unternommen hat.“ Ohne eine zentralisierte Log-Datenhaltung wird eine solche Anfrage kaum<br />

zu beantworten sein; mit ArcSight <strong>Logger</strong> ist das jedoch einfach möglich, wie in Schritt 1 gezeigt.<br />

Schritt 1: Auflistung (per unstrukturierter Suche) aller Aktivitäten, die Greg Chung unter Benutzung seiner verschiedenen Identitäten ausgeführt<br />

hat<br />

ArcSight 7