Whitepaper: Confidential Cloud

Wie bearbeite ich Daten sicher? Wie garantiere ich die Datensouverenität meiner Cloudinfrastuktur? Wie valide ist diese Garantie bei Angriffen? Wie Sie Confidential Computing einsetzen und für komplexe Szenarien skalieren, erfahren Sie im Whitepaper. Jetzt downloaden: https://www.t-systems-mms.com/expertise/downloads/whitepaper-confidential-cloud-native-computing.html

Wie bearbeite ich Daten sicher? Wie garantiere ich die Datensouverenität meiner Cloudinfrastuktur? Wie valide ist diese Garantie bei Angriffen? Wie Sie Confidential Computing einsetzen und für komplexe Szenarien skalieren, erfahren Sie im Whitepaper.

Jetzt downloaden:

https://www.t-systems-mms.com/expertise/downloads/whitepaper-confidential-cloud-native-computing.html

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Gefahr in der <strong>Cloud</strong>: Schützen Sie Ihre <strong>Cloud</strong> Ressourcen vor kritischen Bedrohungen<br />

Hintergrund und Problemstellung<br />

Hintergrund und Problemstellung<br />

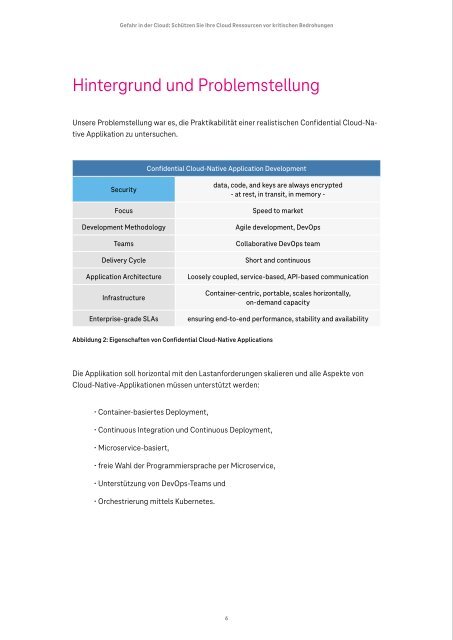

Unsere Problemstellung war es, die Praktikabilität einer realistischen <strong>Confidential</strong> <strong>Cloud</strong>-Native<br />

Applikation zu untersuchen.<br />

<strong>Confidential</strong> <strong>Cloud</strong>-Native Applikation erfordert darüber hinaus, dass alle Daten,<br />

der Programmcode und alle Schlüssel ununterbrochen verschlüsselt bleiben:<br />

Security<br />

Focus<br />

<strong>Confidential</strong> <strong>Cloud</strong>-Native Application Development<br />

data, code, and keys are always encrypted<br />

- at rest, in transit, in memory -<br />

Speed to market<br />

• at rest – persistent gespeichert auf Disks,<br />

• in transit – während der Datenübertragung über das Netzwerk und<br />

• at runtime – während der Datenverarbeitung im Hauptspeicher.<br />

Development Methodology<br />

Teams<br />

Delivery Cycle<br />

Application Architecture<br />

Infrastructure<br />

Enterprise-grade SLAs<br />

Abbildung 2: Eigenschaften von <strong>Confidential</strong> <strong>Cloud</strong>-Native Applications<br />

Die Applikation soll horizontal mit den Lastanforderungen skalieren und alle Aspekte von<br />

<strong>Cloud</strong>-Native-Applikationen müssen unterstützt werden:<br />

• Container-basiertes Deployment,<br />

• Continuous Integration und Continuous Deployment,<br />

• Microservice-basiert,<br />

• freie Wahl der Programmiersprache per Microservice,<br />

• Unterstützung von DevOps-Teams und<br />

• Orchestrierung mittels Kubernetes.<br />

Agile development, DevOps<br />

Collaborative DevOps team<br />

Short and continuous<br />

Loosely coupled, service-based, API-based communication<br />

Container-centric, portable, scales horizontally,<br />

on-demand capacity<br />

ensuring end-to-end performance, stability and availability<br />

Die ersten beiden Punkte werden generell gut verstanden und implementiert. Der dritte<br />

Aspekt birgt jedoch einige Herausforderungen – v. a. durch die verstärkte Nutzung von<br />

<strong>Cloud</strong>diensten oder anderweitig durch mehrere Organisationen gemeinsam genutzte Infrastrukturen.<br />

Die Daten, der Code und die Schlüssel dürfen also niemals im Klartext vorliegen<br />

oder anderweitig zugänglich sein.<br />

Personenbezogene Informationen werden in der heutigen Zeit als besonders schützenswerte<br />

Daten klassifiziert. Vor diesem Hintergrund wurde in diesem PoC das Management von Dokumenten<br />

inkl. deren Metadaten untersucht. Mögliche Anwendungsfälle finden sich u. a. im<br />

Finanz-, Versicherungs- und Gesundheitssektor.<br />

Als Applikation haben wir demnach eine sichere Dokumentenverwaltung gewählt. Mandanten<br />

können ihre Dokumente verschlüsselt in die <strong>Cloud</strong> übertragen (bspw. TLS). Die Daten werden<br />

verschlüsselt in einer Datenbank gespeichert und auch die Metadaten sind ununterbrochen<br />

verschlüsselt.<br />

encrypted with random,<br />

always-encrypted key<br />

Proxy<br />

Secure<br />

Doc<br />

Service<br />

CACHE<br />

DB<br />

Kubernetes,<br />

Operating Systems,<br />

Hypervisor<br />

Administrator<br />

(root)<br />

adversary<br />

(root)<br />

files<br />

Abbildung 3: SCONE stellt sicher das Daten, Code, und Schlüssel ununterbrochen verschlüsselt sind<br />

6<br />

7