1 Die elektronische Signatur in Betrieb und Verwaltung - wir in der BA

1 Die elektronische Signatur in Betrieb und Verwaltung - wir in der BA

1 Die elektronische Signatur in Betrieb und Verwaltung - wir in der BA

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

DIE ELEKTRONISCHE SIGNATUR: HAKEN<br />

UND ÖSEN AUS ARBEITNEHMERSICHT<br />

von Ulrich Pordesch <strong>und</strong> Lothar Bräutigam<br />

Elektronische <strong>Signatur</strong>en sollen es ermöglichen zu erkennen, ob Daten unverfälscht s<strong>in</strong>d <strong>und</strong> von<br />

wem sie stammen. Doch völlig unproblematisch ist <strong>der</strong> E<strong>in</strong>satz dieser Verfahren gerade im <strong>Betrieb</strong><br />

für die Beschäftigten nicht. Der folgende Beitrag weist auf e<strong>in</strong>ige bislang unbeachtete Risiken h<strong>in</strong>,<br />

die zu vermeiden e<strong>in</strong> Ziel <strong>der</strong> Mitbestimmung von <strong>Betrieb</strong>s- <strong>und</strong> Personalräten se<strong>in</strong> könnte.<br />

1 <strong>Die</strong> <strong>elektronische</strong> <strong>Signatur</strong> <strong>in</strong> <strong>Betrieb</strong> <strong>und</strong> <strong>Verwaltung</strong><br />

In <strong>Betrieb</strong>en <strong>und</strong> <strong>Verwaltung</strong>en werden <strong>elektronische</strong> <strong>Signatur</strong>verfahren <strong>der</strong>zeit noch wenig e<strong>in</strong>gesetzt.<br />

<strong>Die</strong>s liegt an technischen <strong>und</strong> organisatorischen Problemen vor allem <strong>in</strong> Zusammenhang mit<br />

<strong>der</strong> Schlüsselverwaltung <strong>und</strong> an <strong>der</strong> noch fehlenden rechtlichen Anerkennung <strong>elektronische</strong>r <strong>Signatur</strong>en.<br />

Wie im ersten Beitrag geschil<strong>der</strong>t wurde, werden diese Probleme mit <strong>der</strong> Durchsetzung von<br />

Standards <strong>und</strong> <strong>der</strong> rechtlichen Gleichstellung <strong>der</strong> qualifizierten <strong>elektronische</strong>n <strong>Signatur</strong> mit <strong>der</strong><br />

Handunterschrift beseitigt werden. Damit werden die Voraussetzungen geschaffen, <strong>elektronische</strong><br />

<strong>Signatur</strong>verfahren <strong>in</strong> <strong>Betrieb</strong>en <strong>und</strong> <strong>Verwaltung</strong>en breit e<strong>in</strong>zusetzen.<br />

Über die E<strong>in</strong>führungsstrategien gibt es noch ke<strong>in</strong>e wissenschaftlichen Untersuchungen. Dennoch<br />

lassen sich anhand von Pilotprojekten <strong>und</strong> aus <strong>der</strong> bisherigen Praxis e<strong>in</strong>ige Gr<strong>und</strong>muster für die<br />

E<strong>in</strong>führung <strong>elektronische</strong>r <strong>Signatur</strong>verfahren erkennen:<br />

In vielen großen Unternehmen <strong>und</strong> <strong>Verwaltung</strong>en <strong>wir</strong>d schon seit längerem die Organisation <strong>und</strong><br />

Technik für die <strong>elektronische</strong> <strong>Signatur</strong> aufgebaut. Hier geht es zunächst um Verschlüsselungsschlüssel<br />

<strong>und</strong> Zertifikate für diese, um die Kommunikation <strong>in</strong>tern <strong>und</strong> übers öffentliche Netz abhörsicher<br />

zu machen. Doch auch <strong>Signatur</strong>schlüssel werden bereits zertifiziert, mit denen unternehmens<strong>in</strong>terne<br />

E-Mails <strong>und</strong> <strong>elektronische</strong> Formulare abgesichert werden können. So gibt es <strong>in</strong><br />

<strong>der</strong> GMD seit Beg<strong>in</strong>n <strong>der</strong> 90er Jahre e<strong>in</strong>e <strong>elektronische</strong> Urlaubskarte, mit <strong>der</strong> Urlaubsanträge elektronisch<br />

erstellt <strong>und</strong> signiert werden können.<br />

<strong>Die</strong> B<strong>und</strong>esverwaltung des B<strong>und</strong>esm<strong>in</strong>isteriums des Inneren bereitet die E<strong>in</strong>führung e<strong>in</strong>es neuen<br />

<strong>Die</strong>nstausweises auf <strong>der</strong> Basis e<strong>in</strong>er Chipkarte vor. <strong>Die</strong>se Chipkarte soll die qualifizierte <strong>elektronische</strong><br />

<strong>Signatur</strong> nach <strong>Signatur</strong>gesetz ermöglichen, also nicht nur unternehmens<strong>in</strong>tern son<strong>der</strong>n auch<br />

im Kontakt zu an<strong>der</strong>en Behörden <strong>und</strong> Bürgern als rechtsverb<strong>in</strong>dliche „Unterschrift“ genutzt werden<br />

können. <strong>Die</strong> Karte ist multifunktional. Neben <strong>der</strong> <strong>Signatur</strong>funktion soll sie e<strong>in</strong> digitaler Ausweis<br />

se<strong>in</strong>, Verschlüsselung <strong>und</strong> sicheren Rechnerzugang ermöglichen <strong>und</strong> sogar e<strong>in</strong>e Geldkartenfunktion<br />

aufweisen.<br />

In <strong>der</strong> öffentlichen <strong>Verwaltung</strong> werden bisher papiergeb<strong>und</strong>ene Register <strong>und</strong> Kataster zunehmend<br />

auf EDV umgestellt. Elektronische <strong>Signatur</strong>en dienen dort <strong>der</strong> Absicherung <strong>der</strong> Kommunikation<br />

von Klienten mit <strong>der</strong> <strong>Verwaltung</strong>, etwa beim <strong>elektronische</strong>n Abruf von Informationen <strong>und</strong> zur Sicherung<br />

<strong>der</strong> Archive selbst gegen Verän<strong>der</strong>ung ihrer Daten. E<strong>in</strong> Beispiel für <strong>der</strong>artige Verän<strong>der</strong>ungen<br />

ist das <strong>elektronische</strong> Gr<strong>und</strong>buch, das <strong>in</strong> verschiedenen B<strong>und</strong>eslän<strong>der</strong>n bereits e<strong>in</strong>geführt<br />

wurde o<strong>der</strong> sich <strong>in</strong> <strong>der</strong> Piloterprobung bef<strong>in</strong>det. Der E<strong>in</strong>satz digital signierter Dokumente anstelle<br />

von Papier steht auch bei <strong>der</strong> <strong>elektronische</strong>n Steuererklärung <strong>und</strong> beim Handelsregister bevor.<br />

1

Unternehmen, die solche Register nutzen <strong>und</strong> mit <strong>der</strong> <strong>Verwaltung</strong> elektronisch kommunizieren<br />

möchten, müssen dann ihrerseits <strong>Signatur</strong>verfahren e<strong>in</strong>setzen.<br />

Städte <strong>und</strong> Kommunen s<strong>in</strong>d dabei, ihr Internet-Angebot, über das bisher praktisch nur Informationen<br />

bereitgestellt wurden, so zu erweitern, dass Bürger ihre Anträge direkt über das Internet stellen<br />

<strong>und</strong> elektronisch „unterschreiben“ können. <strong>Die</strong> <strong>in</strong>terne Arbeitsorganisation <strong>und</strong> Technik <strong>wir</strong>d<br />

auf diesen <strong>elektronische</strong>n Bürgerdialog vorbereitend umgestellt. E<strong>in</strong>e Reihe von Pilotversuchen<br />

läuft <strong>in</strong> Projekten des B<strong>und</strong>esm<strong>in</strong>isteriums für Wirtschaft im Programm Media@Komm. Angebote<br />

richten sich zunächst e<strong>in</strong>mal an die Wirtschaft – e<strong>in</strong> Normalbürger <strong>wir</strong>d sich wohl kaum e<strong>in</strong>e <strong>Signatur</strong>karte<br />

kaufen, um zwei mal im Jahr e<strong>in</strong>en Antrag bei <strong>der</strong> Geme<strong>in</strong>de zu stellen. Das <strong>wir</strong>d sich<br />

jedoch än<strong>der</strong>n, sobald <strong>Signatur</strong>verfahren auch <strong>in</strong> an<strong>der</strong>en Bereichen angewendet werden können.<br />

Nicht nur <strong>in</strong> <strong>der</strong> öffentlichen <strong>Verwaltung</strong> werden <strong>Signatur</strong>en e<strong>in</strong>gesetzt. Als Beispiel für ihre Verwendung<br />

<strong>in</strong> <strong>der</strong> Wirtschaft sollen hier die verstärkt zum E<strong>in</strong>satz kommenden Internet-Marktplätze<br />

dienen, die von Herstellern wie SAP angeboten werden (mySAP.com Marketplace). Sie koppeln<br />

die Informationssysteme <strong>der</strong> Hersteller von Produkten o<strong>der</strong> <strong>Die</strong>nstleistungen mit denen ihrer K<strong>und</strong>en<br />

<strong>und</strong> Lieferanten. E<strong>in</strong> Mitarbeiter, <strong>der</strong> für se<strong>in</strong> Unternehmen e<strong>in</strong>e Beschaffung bearbeitet, sucht<br />

jetzt über den Marktplatz <strong>und</strong> die dort abgelegten Kataloge onl<strong>in</strong>e nach <strong>der</strong> besten Bezugsquelle.<br />

Er kann direkt im SAP-System des Lieferanten Preise <strong>und</strong> Verfügbarkeit <strong>der</strong> angebotenen Produkte<br />

prüfen <strong>und</strong> auch die Bestellung onl<strong>in</strong>e absetzen, ggf. mit Aus<strong>wir</strong>kungen auf die Produktionsplanung<br />

des Lieferanten, ohne dass dessen Mitarbeiter dabei aktiv werden müssen.<br />

<strong>Die</strong>ser überbetrieblichen Integration von Geschäftsprozessen liegt die Kopplung <strong>der</strong> Informationssysteme<br />

<strong>der</strong> beteiligten Unternehmen über das Internet zugr<strong>und</strong>e, was gleichzeitig e<strong>in</strong> nicht unerhebliches<br />

Sicherheitsrisiko auf<strong>wir</strong>ft. Dass nur autorisierte Mitarbeiter e<strong>in</strong>es bekannten Geschäftspartners<br />

Aufträge <strong>in</strong> Millionenhöhe per Selbstbedienung <strong>in</strong> e<strong>in</strong>em fremden SAP-System e<strong>in</strong>buchen<br />

können, <strong>wir</strong>d über digitale <strong>Signatur</strong>en sichergestellt. Je<strong>der</strong> berechtigte Teilnehmer an e<strong>in</strong>em Internet-Marktplatz<br />

erhält über e<strong>in</strong> SAP Trust Center e<strong>in</strong> Zertifikat mit e<strong>in</strong>em digitalen Schlüsselpaar,<br />

das anschließend zur fälschungssicheren Identifizierung bei allen an den Marktplatz angeschlossenen<br />

Informationssystemen verwendet <strong>wir</strong>d.<br />

<strong>Signatur</strong>en erweisen sich so als wichtige Absicherung <strong>und</strong> damit auch als Voraussetzung <strong>der</strong> weiteren<br />

Ausbreitung des sog. eCommerce, <strong>der</strong> gerade im Bereich B-to-B (Bus<strong>in</strong>ess-to-Bus<strong>in</strong>ess),<br />

also im Geschäftsverkehr von Unternehmen untere<strong>in</strong>an<strong>der</strong>, große E<strong>in</strong>sparungspotentiale verspricht.<br />

Schließlich setzen auch immer mehr Internet-Nutzer <strong>Signatur</strong>en <strong>in</strong> <strong>der</strong> E-Mail-<br />

Kommunikation e<strong>in</strong>. Bisher s<strong>in</strong>d es e<strong>in</strong>fache <strong>Signatur</strong>en mit relativ unsicheren Verfahren, die rechtlich<br />

vielfach nicht Anerkennung f<strong>in</strong>den werden. Wenn Chipkartenleser noch billiger werden <strong>und</strong><br />

demnächst vielleicht zur Standardausrüstung jedes Rechners gehören, könnten viele Bürger <strong>Signatur</strong>karten<br />

nutzen. Auch dadurch <strong>wir</strong>d e<strong>in</strong> Druck auf Unternehmen <strong>und</strong> <strong>Verwaltung</strong>en entstehen,<br />

elektronisch signierte Dokumente als Ersatz für Papierdokumente zu akzeptieren.<br />

2 Chancen <strong>und</strong> Risiken<br />

In den zahlreichen Untersuchungen <strong>und</strong> Pilotprojekten zu <strong>elektronische</strong>n <strong>Signatur</strong>verfahren haben<br />

Arbeitnehmerfragen bislang ke<strong>in</strong>e Rolle gespielt. Auch <strong>Betrieb</strong>s- <strong>und</strong> Personalräte beschäftigen<br />

sich noch kaum mit diesem Thema. <strong>Die</strong>s mag daran liegen, dass nicht e<strong>in</strong>sichtig ist, <strong>in</strong>wiefern e<strong>in</strong>e<br />

Technik zur Erhöhung <strong>der</strong> Sicherheit <strong>in</strong> <strong>der</strong> Telekommunikation überhaupt Arbeitnehmer<strong>in</strong>teressen<br />

betrifft. Das Ganze sche<strong>in</strong>t eher e<strong>in</strong> Problem <strong>der</strong> Geschäftsleitung <strong>und</strong> EDV-Abteilung zu se<strong>in</strong>.<br />

2

<strong>Die</strong> Technik hat jedoch unmittelbar <strong>und</strong> mittelbar Aus<strong>wir</strong>kungen auf die Beschäftigten. Das können<br />

zunächst e<strong>in</strong>mal durchaus positive Aus<strong>wir</strong>kungen se<strong>in</strong>. Wenn <strong>der</strong> Arbeitnehmer durch <strong>Signatur</strong>prüfung<br />

sichergehen kann, dass e<strong>in</strong>e ihm elektronisch zugeleitete Erklärung unverfälscht ist <strong>und</strong><br />

dass von ihm erstellte Erklärungen nicht verfälscht werden, verr<strong>in</strong>gert dies die Unsicherheit beim<br />

Umgang mit <strong>der</strong> EDV. Vielleicht können sogar vormals sicherheitskritische Tätigkeiten von Vorgesetzten<br />

auf Beschäftigte übertragen <strong>und</strong> Arbeitsplätze qualitativ etwas aufgewertet werden. Es<br />

gibt jedoch auch e<strong>in</strong>ige aus <strong>der</strong> Arbeitnehmerperspektive problematische Aspekte.<br />

3 Sicherheits- <strong>und</strong> Haftungsrisiken<br />

<strong>Die</strong> Sicherheit <strong>elektronische</strong>r <strong>Signatur</strong>verfahren hängt davon ab, dass nur die vorgesehene Person<br />

den <strong>Signatur</strong>schlüssel verwenden kann. Wer den Schlüssel hat, kann beliebige <strong>und</strong> beliebig viele<br />

<strong>Signatur</strong>en fälschen, ohne dass dies erkannt werden könnte. Bei heutigen E-Mail-Anwendungen<br />

werden <strong>Signatur</strong>schlüssel <strong>in</strong> PC-<strong>in</strong>ternen Dateien gespeichert <strong>und</strong> dann beim Signieren <strong>in</strong> den<br />

Hauptspeicher des PCs geladen. Sie können durch e<strong>in</strong> verstecktes Programm kopiert <strong>und</strong> im Verborgenen<br />

per E-Mail an e<strong>in</strong>en Angreifer versendet werden. <strong>Die</strong>s ist nicht möglich beim E<strong>in</strong>satz von<br />

<strong>Signatur</strong>karten. Allerd<strong>in</strong>gs können auch <strong>Signatur</strong>karten entwendet werden. Gegen den Missbrauch<br />

von <strong>Signatur</strong>karten werden heute Passwortverfahren e<strong>in</strong>gesetzt, die bekanntlich aber auch nicht<br />

sehr sicher s<strong>in</strong>d. Gerade an Arbeitsplätzen ist damit zu rechnen, dass Karten liegen bleiben, dass<br />

irgendwo lesbar Passwörter notiert werden o<strong>der</strong> dass Karten <strong>und</strong> Passwörter zum stellvertretenden<br />

Signieren an an<strong>der</strong>e Mitarbeiter weitergegeben werden. Der Nutzer <strong>der</strong> Karte kann dann irgendwelche<br />

Dokumente <strong>in</strong> fremden Namen signieren, ohne dass <strong>der</strong> Schlüssel<strong>in</strong>haber e<strong>in</strong>e Chance<br />

hat, dies anhand <strong>der</strong> <strong>Signatur</strong> feststellen zu können.<br />

E<strong>in</strong> großes technisches Risiko besteht ferner dar<strong>in</strong>, dass Daten an<strong>der</strong>s als Schrift auf Papier nicht<br />

unmittelbar wahrnehmbar s<strong>in</strong>d, son<strong>der</strong>n über Ausgabegeräte präsentiert werden müssen. Durch<br />

Manipulation kann die Anzeige leicht verfälscht werden. Der Benutzer signiert o<strong>der</strong> prüft dann –<br />

ohne es zu merken - an<strong>der</strong>e Dokumente als diejenigen, die ihm angezeigt werden.<br />

Sicherheitsrisiken dieser Art betreffen auch Arbeitnehmer. Denn von ihnen <strong>wir</strong>d die Geschäftsleitung<br />

verlangen, Sicherheitsmaßnahmen zum Schutz vor Missbrauch von <strong>Signatur</strong>verfahren durchzuführen.<br />

Sie müssen Karten stets bei sich tragen, dürfen PINs nicht notieren <strong>und</strong> müssen Schlüssel<br />

im Verlustfall sofort sperren. Pflichtverletzungen könnten e<strong>in</strong> Kündigungsgr<strong>und</strong> se<strong>in</strong>. H<strong>in</strong>zu<br />

kommen Schadenseratzrisiken. Da e<strong>in</strong>e signaturgesetzkonforme <strong>Signatur</strong>karte im Pr<strong>in</strong>zip für beliebige<br />

Rechtsgeschäften mit beliebig hohem Wert verwendet werden kann, können auch die Schäden<br />

im Pr<strong>in</strong>zip beliebig hoch se<strong>in</strong>. Im Missbrauchsfall könnten hohe Schadensersatzfor<strong>der</strong>ungen<br />

auch auf Arbeitnehmer zukommen.<br />

E<strong>in</strong>e beson<strong>der</strong>e Brisanz für Arbeitnehmer könnte <strong>der</strong> <strong>in</strong> <strong>der</strong> Zivilprozessordnung verankerte Ansche<strong>in</strong>sbeweis<br />

entwickeln. E<strong>in</strong>e mit qualifizierter <strong>Signatur</strong> versehene Erklärung soll vor Gericht<br />

den Ansche<strong>in</strong> <strong>der</strong> Echtheit haben, unabhängig davon, ob e<strong>in</strong> Dokument auf dem PC zu Hause o<strong>der</strong><br />

am Arbeitsplatz signiert wurde. Im <strong>Betrieb</strong> gehören die Systeme, auf denen signiert <strong>wir</strong>d, jedoch<br />

dem Arbeitgeber. Nur er bzw. e<strong>in</strong> von ihm beauftragter Systemadm<strong>in</strong>istrator hat die Möglichkeit,<br />

für die Sicherheit dieser Systeme o<strong>der</strong> - im negativen Fall - für ihre gezielte Manipulation zu sorgen.<br />

Der Arbeitnehmer benutzt die Systeme lediglich im Rahmen se<strong>in</strong>er Arbeit, er hat ke<strong>in</strong>e Möglichkeit<br />

sich eigenständig zu schützen. Jedes von ihm auf e<strong>in</strong>em PC des Arbeitgebers signierte Dokument<br />

hat den Ansche<strong>in</strong> <strong>der</strong> Echtheit <strong>und</strong> könnte gegen ihn verwendet werden. Selbst se<strong>in</strong> eige-<br />

3

nes Kündigungsschreiben, das e<strong>in</strong>em Arbeitnehmer am manipulierten PC des Arbeitgebers zum<br />

Signieren untergeschoben wurde, hätte den Ansche<strong>in</strong> <strong>der</strong> Echtheit.<br />

4 Rationalisierung<br />

Trotz des E<strong>in</strong>satzes von Computern an nahezu jedem Arbeitsplatz <strong>in</strong> Büros <strong>und</strong> <strong>Verwaltung</strong>en ist<br />

das „papierlose Büro“ bislang e<strong>in</strong>e Fiktion geblieben. Wie je<strong>der</strong> weiß, s<strong>in</strong>d die Papierberge im Gegenteil<br />

eher weiter angewachsen. <strong>Die</strong> fehlende Rechtsverb<strong>in</strong>dlichkeit <strong>elektronische</strong>r Dokumente<br />

war e<strong>in</strong> wesentlicher Gr<strong>und</strong> hierfür. Irgendwann musste eben doch alles noch e<strong>in</strong>mal ausgedruckt,<br />

unterschrieben, per Briefpost versendet <strong>und</strong> dann <strong>in</strong> Aktenordnen abgeheftet werden. <strong>Die</strong> <strong>elektronische</strong><br />

<strong>Signatur</strong> <strong>wir</strong>d diese Lücke schließen. Das mit e<strong>in</strong>er qualifizierten <strong>elektronische</strong>n <strong>Signatur</strong><br />

versehene Dokument <strong>wir</strong>d e<strong>in</strong>er Papierurk<strong>und</strong>e rechtlich gleichgestellt, außerdem <strong>wir</strong>d nahezu<br />

je<strong>der</strong> demnächst über e<strong>in</strong>en E-Mail-Anschluss verfügen. Dann kann <strong>der</strong> Sachbearbeiter das mit <strong>der</strong><br />

Textverarbeitung erstellte Dokument gleich am Computer signieren, mitsamt <strong>der</strong> <strong>Signatur</strong> per E-<br />

Mail versenden <strong>und</strong> auch gleich im <strong>elektronische</strong>n Archiv ablegen. <strong>Die</strong> Notwendigkeit e<strong>in</strong>en Ausdruck<br />

zu erzeugen <strong>und</strong> zu unterschreiben besteht dann nicht mehr.<br />

Das papierlose Büro könnte also Wirklichkeit werden. Zum<strong>in</strong>dest kann die Arbeit deutlich rationalisiert<br />

<strong>und</strong> beschleunigt werden. Papiergeb<strong>und</strong>ene Tätigkeitsanteile <strong>und</strong> Stellen entfallen. <strong>Die</strong> Post<br />

geht elektronisch signiert e<strong>in</strong>, es muss ke<strong>in</strong>e Datenerfassung mehr erfolgen. Ausdrucken auf Papier<br />

<strong>und</strong> Unterschreiben entfällt. Der durch solche Medienbrüche bislang beh<strong>in</strong><strong>der</strong>te arbeitsteilige Prozess<br />

kann rationeller gesteuert werden. Und da schon alles <strong>in</strong> <strong>elektronische</strong>r Form vorliegt, kann<br />

diese Steuerung auch gleich auf <strong>elektronische</strong>m Wege, d.h. durch <strong>in</strong> Informationssystemen realisierte<br />

Workflows erfolgen.<br />

<strong>Die</strong>se <strong>elektronische</strong>n Fließbän<strong>der</strong> s<strong>in</strong>d bei <strong>der</strong> Realisierung von Internet-Marktplätzen a la SAP<br />

auch nicht mehr an die Unternehmensgrenzen geb<strong>und</strong>en. <strong>Die</strong> Workflows, die bei SAP dann<br />

Webflows heißen, können bis <strong>in</strong> die Systeme <strong>der</strong> Lieferanten o<strong>der</strong> K<strong>und</strong>en h<strong>in</strong>e<strong>in</strong> fortgesetzt werden.<br />

Beschleunigung <strong>und</strong> Umgestaltung von Arbeitsprozessen s<strong>in</strong>d sicher nur e<strong>in</strong>e Folge. Dass<br />

dabei auch die e<strong>in</strong>e o<strong>der</strong> an<strong>der</strong>e Tätigkeit wegfällt, liegt nahe, wenn man an das Selbstbedienungspr<strong>in</strong>zip<br />

bei solchen Marktplätzen denkt. In <strong>der</strong> Bestellannahme <strong>wir</strong>d es sicher ruhiger werden.<br />

Auch Telearbeit kann durch den Wegfall <strong>der</strong> Papierberge leichter möglich werden.<br />

S<strong>in</strong>d auch positive Beschäftigungseffekte auf betrieblicher Ebene denkbar? <strong>Die</strong> mit dem <strong>elektronische</strong>n<br />

Signieren verb<strong>und</strong>enen Tätigkeiten s<strong>in</strong>d - von ihren Zeitanteilen betrachtet - eher unbedeutend.<br />

Durch die über digitale <strong>Signatur</strong>en forcierte Ausweitung von Informationssystemen <strong>und</strong> Integration<br />

über die Unternehmensgrenzen h<strong>in</strong>weg, die damit gestiegenen Sicherheitsaufgaben sowie<br />

die Entwicklung zusätzlicher Anwendungen z.B. im Bereich eCommerce schaffen sicher zusätzliche<br />

Aufgaben. Da diese vorwiegend im IT-Bereich angesiedelt s<strong>in</strong>d, Arbeitskräfte hier teuer <strong>und</strong><br />

schwer zu bekommen s<strong>in</strong>d, <strong>wir</strong>d <strong>der</strong> Trend zum Outsourc<strong>in</strong>g auch hier zum Tragen kommen.<br />

Auch das könnte e<strong>in</strong> Arbeitsfeld für <strong>Betrieb</strong>s- <strong>und</strong> Personalräte se<strong>in</strong>, um neu entstehende Tätigkeiten<br />

im Unternehmen zu behalten.<br />

5 Datenschutz<br />

Der E<strong>in</strong>satz von <strong>Signatur</strong>verfahren führt auch zu e<strong>in</strong>er umfangreicheren Verarbeitung personenbezogener<br />

Daten. In Zertifikaten <strong>und</strong> Zertifikatverzeichnissen können neben dem Namen des Signierers<br />

Angaben über Rechte (wie Zeichnungsberechtigungen) enthalten se<strong>in</strong>. Werden anstatt von<br />

4

persönlichen Identifikationsnummern o<strong>der</strong> Passworten F<strong>in</strong>gerabdrücke zur Überprüfung des Chipkartennutzers<br />

verwendet, können diese höchst persönlichen Daten unter Umständen <strong>in</strong> EDV-<br />

Systemen des Unternehmens zirkulieren. Kontrollrelevant s<strong>in</strong>d auch die <strong>in</strong> <strong>Signatur</strong>en enthaltenen<br />

Daten über den <strong>Signatur</strong>zeitpunkt mit M<strong>in</strong>uten <strong>und</strong> Sek<strong>und</strong>enangabe. Aus signierten Dokumenten<br />

kann daher unter Umständen auf das Verhalten <strong>und</strong> die Arbeitsleistung des Arbeitnehmers, etwa<br />

die Anwesenheiten am Arbeitsplatz geschlossen werden. An<strong>der</strong>s als bei an<strong>der</strong>en Datenspuren <strong>in</strong><br />

EDV-Systemen, s<strong>in</strong>d diese Angaben im Streitfall beweisbar. Werden elektronisch signierte Dokumente<br />

auch elektronisch archiviert, so kann nach diesen Daten auch nach langer Zeit noch gezielt<br />

gesucht werden.<br />

Relevant für die sich ausweitenden Datenspuren <strong>der</strong> Arbeitnehmer s<strong>in</strong>d aber auch die <strong>in</strong>direkten<br />

Folgen des E<strong>in</strong>satzes digitaler <strong>Signatur</strong>en: die zunehmende Abwicklung aller Geschäftsvorfälle<br />

über Informationssysteme anstelle von Papier, die Ausbreitung von eCommerce <strong>und</strong> überbetrieblicher<br />

Integration <strong>der</strong> IT-Systeme. Dabei <strong>wir</strong>d so ziemlich je<strong>der</strong> Geschäftsvorfall protokolliert werden<br />

müssen, aufgr<strong>und</strong> rechtlicher Aufbewahrungspflichten, zur Gewährleistung von Datenschutz<br />

<strong>und</strong> Revision, zur Absicherung gegen Haftungsansprüche Dritter <strong>und</strong> so weiter. E<strong>in</strong> beson<strong>der</strong>es<br />

Problem liegt hier <strong>in</strong> <strong>der</strong> Tatsache, dass e<strong>in</strong> Teil <strong>der</strong> personenbezogenen Daten gar nicht <strong>in</strong> den<br />

Systemen des Arbeitgebers, son<strong>der</strong>n <strong>in</strong> denen von K<strong>und</strong>en <strong>und</strong> Lieferanten festgehalten <strong>wir</strong>d. Für<br />

die Mitbestimmung <strong>der</strong> Personalvertretung ke<strong>in</strong>e guten Voraussetzungen.<br />

6 Mitbestimmung<br />

Den genannten Problemen kann durch e<strong>in</strong>e adäquate Gestaltung <strong>der</strong> Technik <strong>und</strong> ihrer Anwendung<br />

entgegenge<strong>wir</strong>kt werden. Missbrauchsrisiken lassen sich durch Zweckbegrenzungen <strong>in</strong> Zertifikaten<br />

e<strong>in</strong>grenzen. E<strong>in</strong>e <strong>Signatur</strong>, die durch ihr Zertifikat ausdrücklich auf bestimmte Anwendungen<br />

begrenzt ist, kann schwerer zweckentfremdet werden. Informatisierungsfolgen kann beispielsweise<br />

dadurch begegnet werden, dass man bewusst papiergeb<strong>und</strong>ene Vorgänge <strong>in</strong> e<strong>in</strong>igen<br />

Bereichen erhält. Es gibt ke<strong>in</strong>e betriebs<strong>wir</strong>tschaftliche Notwendigkeit, auch den letzten papiergeb<strong>und</strong>enen<br />

Vorgang noch elektronisch abzuwickeln. Haftungsrisiken kann man durch Vere<strong>in</strong>barungen<br />

begegnen, <strong>in</strong> denen die Arbeitnehmerhaftung e<strong>in</strong>geschränkt <strong>wir</strong>d. <strong>Die</strong>se <strong>und</strong> weitere Maßnahmen<br />

setzen allerd<strong>in</strong>gs voraus, dass <strong>Betrieb</strong>s- <strong>und</strong> Personalräte hellhörig werden, wenn <strong>elektronische</strong><br />

<strong>Signatur</strong>verfahren e<strong>in</strong>gesetzt werden <strong>und</strong> rechtzeitig versuchen E<strong>in</strong>fluss zu nehmen. Doch<br />

unterliegt diese Technik überhaupt <strong>der</strong> betrieblichen Mitbestimmung?<br />

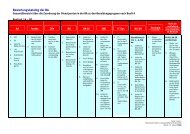

Datenschutz<br />

Sicherheits- <strong>und</strong><br />

Haftungsrisiken<br />

Digitale <strong>Signatur</strong><br />

Rationalisierungsfolgen<br />

Mitbestimmung<br />

Reorganisation Qualifizierung<br />

5

<strong>Die</strong> Frage ist zwar noch nicht von <strong>der</strong> Rechtsprechung geklärt, aber es spricht doch Vieles für e<strong>in</strong><br />

Mitbestimmungsrecht. Im Zusammenhang mit <strong>Signatur</strong>karten s<strong>in</strong>d durch Arbeitnehmer zahlreiche<br />

Verhaltensregeln zu beachten. Nach § 87 Abs.1 BetrVG unterliegen Fragen <strong>der</strong> Ordnung des <strong>Betrieb</strong>s<br />

<strong>und</strong> des Verhaltens <strong>der</strong> Arbeitnehmer <strong>der</strong> Mitbestimmung. Mitbestimmungsrechte ergeben<br />

sich auch durch die Kontrollrelevanz <strong>der</strong> <strong>Signatur</strong>technik, da <strong>Signatur</strong>en personenbezogene Daten<br />

enthalten – u.a. die <strong>Signatur</strong>zeit – <strong>und</strong> signierte Dokumente elektronisch gespeichert <strong>und</strong> ausgewertet<br />

werden können. Damit s<strong>in</strong>d die Techniken nach § 87 Abs. 1 BetrVG als zur Verhaltens<strong>und</strong><br />

Leistungskontrolle geeignete Techniken ebenfalls mitbestimmungspflichtig.<br />

Soweit uns bekannt, hat es zur E<strong>in</strong>führung von <strong>Signatur</strong>verfahren bislang ke<strong>in</strong>e betriebliche Regelung<br />

gegeben, <strong>und</strong> es gibt auch noch ke<strong>in</strong>e gewerkschaftliche Positionsbestimmung hierzu. Allgeme<strong>in</strong><br />

lässt sich anmerken, dass es wenig S<strong>in</strong>n hat zu versuchen, den E<strong>in</strong>satz <strong>der</strong> <strong>Signatur</strong>technik zu<br />

verh<strong>in</strong><strong>der</strong>n. <strong>Die</strong>ser Ansatz ist nicht nur wenig erfolgversprechend, er lässt auch die positiven Möglichkeiten<br />

<strong>der</strong> Technik ungenutzt. Daher sollten Arbeitnehmervertreter versuchen, gestaltend <strong>in</strong><br />

den Prozess <strong>der</strong> E<strong>in</strong>führung dieser Techniken e<strong>in</strong>zugreifen. Es geht darum, geeignete Regelungen<br />

zu Haftungsfragen, zum Datenschutz, zur E<strong>in</strong>führung <strong>und</strong> Anwendung von <strong>Signatur</strong>verfahren sowie<br />

zur Qualifizierung <strong>der</strong> Mitarbeiter<strong>in</strong>nen <strong>und</strong> Mitarbeiter zu treffen. Für e<strong>in</strong>zelne Aspekte gibt<br />

es sicher erprobte Regelungsmuster, die sich auch auf digitale <strong>Signatur</strong>en übertragen lassen. Gute<br />

Vere<strong>in</strong>barungen für den E<strong>in</strong>satz digitaler <strong>Signatur</strong>en müssen den nötigen Schutz <strong>der</strong> Beschäftigten<br />

nicht nur auf dem Papier, son<strong>der</strong>n auch <strong>in</strong> <strong>der</strong> betrieblichen Praxis gewährleisten. <strong>Die</strong> Erfahrungen<br />

mit <strong>der</strong> betrieblichen Praxis bef<strong>in</strong>den sich allerd<strong>in</strong>gs erst im Anfangsstadium.<br />

Ulrich Pordesch ist Mitarbeiter bei <strong>der</strong> GMD- Forschungszentrum Darmstadt <strong>und</strong> arbeitet <strong>in</strong><br />

Arbeitnehmerfragen mit dem Institut für Sozialverträgliche Technikgestaltung, sovt, <strong>in</strong> Darmstadt<br />

zusammen. Lothar Bräutigam ist Leiter von sovt. Kontakt: Tel. (06151) 62602, eMail<br />

<strong>in</strong>fo@sovt.de<br />

6