Bachelorarbeit Sichere Installation von VoIP-Telefonanlagen

Bachelorarbeit Sichere Installation von VoIP-Telefonanlagen

Bachelorarbeit Sichere Installation von VoIP-Telefonanlagen

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

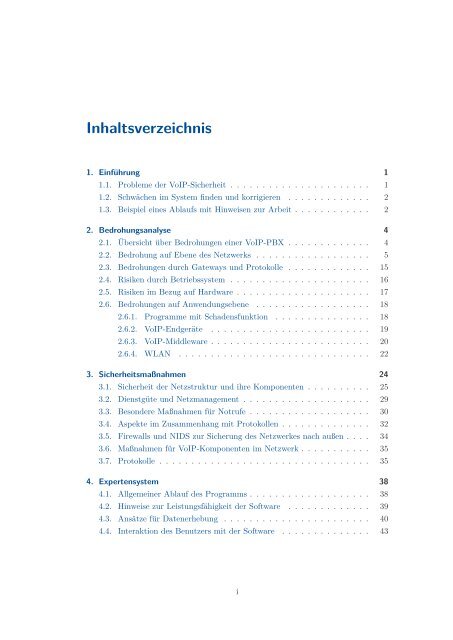

Inhaltsverzeichnis<br />

1. Einführung 1<br />

1.1. Probleme der <strong>VoIP</strong>-Sicherheit . . . . . . . . . . . . . . . . . . . . . . 1<br />

1.2. Schwächen im System finden und korrigieren . . . . . . . . . . . . . 2<br />

1.3. Beispiel eines Ablaufs mit Hinweisen zur Arbeit . . . . . . . . . . . . 2<br />

2. Bedrohungsanalyse 4<br />

2.1. Übersicht über Bedrohungen einer <strong>VoIP</strong>-PBX . . . . . . . . . . . . . 4<br />

2.2. Bedrohung auf Ebene des Netzwerks . . . . . . . . . . . . . . . . . . 5<br />

2.3. Bedrohungen durch Gateways und Protokolle . . . . . . . . . . . . . 15<br />

2.4. Risiken durch Betriebssystem . . . . . . . . . . . . . . . . . . . . . . 16<br />

2.5. Risiken im Bezug auf Hardware . . . . . . . . . . . . . . . . . . . . . 17<br />

2.6. Bedrohungen auf Anwendungsebene . . . . . . . . . . . . . . . . . . 18<br />

2.6.1. Programme mit Schadensfunktion . . . . . . . . . . . . . . . 18<br />

2.6.2. <strong>VoIP</strong>-Endgeräte . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

2.6.3. <strong>VoIP</strong>-Middleware . . . . . . . . . . . . . . . . . . . . . . . . . 20<br />

2.6.4. WLAN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22<br />

3. Sicherheitsmaßnahmen 24<br />

3.1. Sicherheit der Netzstruktur und ihre Komponenten . . . . . . . . . . 25<br />

3.2. Dienstgüte und Netzmanagement . . . . . . . . . . . . . . . . . . . . 29<br />

3.3. Besondere Maßnahmen für Notrufe . . . . . . . . . . . . . . . . . . . 30<br />

3.4. Aspekte im Zusammenhang mit Protokollen . . . . . . . . . . . . . . 32<br />

3.5. Firewalls und NIDS zur Sicherung des Netzwerkes nach außen . . . . 34<br />

3.6. Maßnahmen für <strong>VoIP</strong>-Komponenten im Netzwerk . . . . . . . . . . . 35<br />

3.7. Protokolle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35<br />

4. Expertensystem 38<br />

4.1. Allgemeiner Ablauf des Programms . . . . . . . . . . . . . . . . . . . 38<br />

4.2. Hinweise zur Leistungsfähigkeit der Software . . . . . . . . . . . . . 39<br />

4.3. Ansätze für Datenerhebung . . . . . . . . . . . . . . . . . . . . . . . 40<br />

4.4. Interaktion des Benutzers mit der Software . . . . . . . . . . . . . . 43<br />

i