L.S.Z Security & Risk-Management Kongress 2011 - LSZ Consulting

L.S.Z Security & Risk-Management Kongress 2011 - LSZ Consulting

L.S.Z Security & Risk-Management Kongress 2011 - LSZ Consulting

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

L.S.Z <strong>Security</strong> & <strong>Risk</strong>-<strong>Management</strong><br />

<strong>Kongress</strong> <strong>2011</strong><br />

Gastsprecher:<br />

Dr. Thomas Müller<br />

Gold Sponsor<br />

Cocktailsponsoring:<br />

3. IT-Fachkongress für Sicherheitsverantwortliche<br />

IT Sicherheit und der Mitarbeiter<br />

Compliance, Governance / Audits / rechtliche Aspekte<br />

Prozesse und IT-Sicherheit<br />

<strong>Risk</strong> und <strong>Security</strong> <strong>Management</strong><br />

3.-4. Mai <strong>2011</strong><br />

Das Schloss an der Eisenstraße,<br />

Waidhofen a. d. Ybbs<br />

The best way to network!<br />

Repräsentant von Forrester Research Inc. in Österreich

Open Space Veranstaltung<br />

PrinziP<br />

Open Space ist die Methode der aktiven Gestaltung inhaltlicher Schwerpunkte von Veranstaltungen. Durch die<br />

Einreichung von Themenvorschlägen der Teilnehmer wird eine Plattform geschaffen, in der viele Menschen selbstorganisiert<br />

und selbstverantwortlich ihre Anliegen gemeinschaftlich bearbeiten und diskutieren können.<br />

Die Arbeitskreise beim L.S.Z <strong>Kongress</strong> setzen sich aus Haupt- und Teilarbeitskreisen zusammen. Jeder Teilnehmer<br />

kann ein Thema, das ihm besonders am Herzen liegt, vorantreiben. Das können komplexe und dringliche,<br />

gemeinsame, aber auch persönliche Fragen und Themen sein. Auch Konflikte können bearbeitet werden. So entsteht<br />

ein großer „Themen-Marktplatz“, auf dem sich die Teilnehmer zu Themengruppen zusammenschließen. Die<br />

Methode ermöglicht eine breite Beteiligung und erzeugt gegenseitiges Verständnis.<br />

Die unten angeführten Themen sind nur richtungweisend und werden gemäß Ihren Wünschen und Rückmeldungen<br />

erweitert / abgerundet. Eine Reduzierung auf maximal 6-7 Themen erfolgt nach Rücksprache mit Mitte<br />

Februar.<br />

Ziel ist es, jeweils einstündige Unterthemen zu den jeweiligen Arbeitskreisen in Open Space- Technologie festzulegen.<br />

Gearbeitet wird in insgesamt 4 parallel stattfindenden Arbeitskreisen (mit max. 7 Sitzungen in den 2 Tagen).<br />

In diesen Workshops finden sich sowohl Vertreter von Anwendern wie auch von Anbietern – die Arbeitsergebnisse<br />

werden dokumentiert und am Ende der Veranstaltung allen Teilnehmern präsentiert.<br />

ziel<br />

Das Ziel ist es, in kurzer Zeit mit einer großen Zahl von Menschen ein umfassendes Thema zu vertiefen und wesentliche<br />

Teilthemen innovativ und lösungsorientiert zu besprechen, damit daraus konkrete Projekte entstehen<br />

können.<br />

Es ist eine Veranstaltung für Ideen und Innovation – und ermöglicht den Erfahrungsaustausch!<br />

Der l.S.z <strong>Security</strong>-KongreSS<br />

Der L.S.Z <strong>Security</strong>-<strong>Kongress</strong> ist ein herausragender Event von L.S.Z <strong>Consulting</strong> und kommt dem unmittelbaren<br />

Informations- und Erfahrungsaustausch von IT-Managern / Sicherheits-verantwortlichen untereinander sowie IT-<br />

Managern / Sicherheitsverantwortlichen mit Anbietern entgegen. Die Teilnehmer sind aufgefordert, ihr Fachwissen<br />

in den Arbeitsgruppen sowie Diskussionen nach Open Space-Prinzip einzubringen.<br />

Open Space beinhaltet, dass jeder Teilnehmer einen persönlichen Beitrag zum gesamten Ablauf leisten kann –<br />

z.B. kann jeder Beteiligte Themen für die Arbeitskreise vorschlagen, die Arbeitskreise frei wählen, diese mehrfach<br />

wechseln bzw. sich dort einbringen, wo es für ihn sinnvoll erscheint.<br />

Moderation der Veranstaltung:<br />

Dr. Alexander Loisel / L.S.Z <strong>Consulting</strong><br />

legere KleiDung erwünScht!<br />

Mag. (fh) Isabel Stingl Katrin Rottensteiner<br />

Projektleitung <strong>Kongress</strong>manager

Arbeitskreise<br />

Arbeitskreis 1: IT Sicherheit und der Mitarbeiter<br />

• Sicherheit für mobile Lösungen<br />

• Identitätsdiebstahl<br />

• Schwachstelle Mensch?<br />

• Social Media: Wie kann eine Nutzung im Unternehmen gefahrlos<br />

funktionieren?<br />

• Strategien für hochsicheren Daten- und Applikationszugriff<br />

• Private mobile Endgeräte im Unternehmen verwenden?<br />

• Mobile Device <strong>Security</strong> oder: „Die Schlacht um das mobile Endgerät“<br />

Arbeitskreis 2: Compliance, Governance / Audits /<br />

rechtliche Aspekte<br />

• Cloud und Compliance<br />

IT-Sicherheit: Wegbereiter oder Hemmnis für Virtualisierung, private<br />

und public Cloud?<br />

• Zertifizierungen – Erstellung, <strong>Management</strong>, Laufzeitüberwachung<br />

• Elektronische Dokumente<br />

• Gesetzliche Anforderungen<br />

• Archivierung von Daten, Datenmanagement<br />

• Compliance oder Wirtschaftlichkeit?<br />

• Audit- und <strong>Risk</strong> Commitee?<br />

Pros und Cons<br />

Arbeitskreis 3: Prozesse und IT-Sicherheit<br />

• Sicherheit als Prozess<br />

• Verschlüsselungen<br />

• Application <strong>Security</strong> Prozesse automatisieren<br />

• Sicherheit auf kritischen Systemen<br />

• (Geschäfts-) Prozesse und IT Sicherheit<br />

• Data Leakage Prevention (Strategien, Wortfilter, Maßnahmen)<br />

• Sicherheit in virtualisierten Systemen (Kosten, Möglichkeiten, Risiken)<br />

Arbeitskreis 4: <strong>Risk</strong> und <strong>Security</strong> <strong>Management</strong><br />

• Einheitliches Client <strong>Management</strong> (Endpoint <strong>Security</strong>)<br />

• Sicheres Identitätsmanagement<br />

• Identity Access <strong>Management</strong><br />

• Schutz strategischer Informations-Infrastruktur (CIIP) / Cybersecurity -<br />

Wie sieht Cybersecurity in Ihrer Organisation aus?<br />

• Authentifizierung: Die Zukunft & neue Innovationen<br />

• Risikoanalysen – wie laufend erfolgreich durchführen?<br />

• <strong>Management</strong>konformes Reporting im Risiko- und <strong>Security</strong><br />

<strong>Management</strong>

AgenDA<br />

Dienstag; 03.05.<strong>2011</strong><br />

bis 09:30 Uhr: Individuelle Anreise, Check-In zwischen 8:30 - 9:30 Uhr<br />

(die Zimmer stehen ab ca. 14:00 Uhr zur Verfügung)<br />

09:30 Uhr Empfangserfrischung im <strong>Kongress</strong>zentrum<br />

10:00 Uhr Begrüßung und Open Space Einführung<br />

Dr. Alexander Loisel / L.S.Z <strong>Consulting</strong><br />

10:10 Uhr Gastvortrag: Themenschwerpunkt Arbeitsplatzsicherheit aus psychologischer<br />

Sicht<br />

Im April 2009 hat PWC exklusiv die neue Studie über strafrechtlich relevantes Verhalten am<br />

Arbeitsplatz veröffentlicht. Die dabei angegebenen Zahlen (mehr als 50% aller Firmen betroffen,<br />

je höher die Position, desto höher der Schaden u.a.m ) können aus Sicht des Vortragenden als<br />

Sachverständiger und Kriminalpsychologe, der in den letzten Jahren mehrere Fälle von „Workplace<br />

Violence“ bearbeitet hat, bestätigt werden. In seinen Ausführungen geht Dr. Thomas Müller<br />

in der Regel auf die Entstehung, Auswirkung und mögliche Prävention solcher Fälle ein, welche<br />

von mangelhafter Kommunikation, Sachbeschädigung über Datendiebstahl zu schwerer Erpressung<br />

oder Nötigung, aber auch Misshandlung und Körperverletzung führen kann. Anhand<br />

zahlreicher anonymisierter Beispiele zeigt er auf, dass nach Bekanntwerden des Umstandes viele<br />

Mitarbeiter über Teilbereiche Bescheid wussten, bei niemanden aber die einzelnen Informationen<br />

zusammengeführt wurden. Führungsverhalten, insbesondere das Erkennen von Warnsignalen bei<br />

anderen Mitarbeitern ist als eine unabdingbare Voraussetzung anzusehen, dass in diesem Bereich<br />

präventiv gearbeitet werden kann.<br />

Dr. Thomas Müller, Gerichtl. beeid. und zert. Sachverständiger,<br />

Fachgebiet: Kriminalpsychologie / BMI<br />

11:15 Uhr WORKSHOP 1 parallel für alle Arbeitskreise<br />

12:30 Uhr Mittagspause<br />

13:45 Uhr WORKSHOP 2 parallel für alle Arbeitskreise<br />

15:00 Uhr kurze Pause<br />

15:05 Uhr WORKSHOP 3 parallel für alle Arbeitskreise<br />

16:20 Uhr Kaffeepause<br />

16:50 Uhr Sichere Software erstellen und ausrollen mit Hilfe von OpenSAMM und BSIMM<br />

Software Entwickler sind darauf geschult Code mit guter Funktionalität, Benutzbarkeit und Zuverlässigkeit<br />

zu erstellen und konzentrieren sich daher darauf, daß ein Program das tut, was es tun<br />

soll. Das Thema Sicherheit kommt in der Regel zu kurz. So bleiben potentielle Verwundbarkeiten<br />

im Code, welche die Applikation zu einem offenen Scheunentor für Angriffe machen, unberücksichtigt.<br />

Bei der IT von Firmen und der öffentlichen Hand entsteht heutzutage ein wachsendes<br />

Bewustsein, dass Ihre Software anfällig für Angriffe ist. Deshalb fangen Entwickler, Projekt<br />

Manager wie auch Sicherheits Teams an, sich Gedanken über die Sicherheit Ihrer Anwendungen<br />

zu machen. In dieser Diskussion wird aufgezeigt, wie BSIMM and OpenSAMM Ihnen bei dieser<br />

Herausforderung helfen können.<br />

Lucas v. Stockhausen, Software <strong>Security</strong> Consultant / Fortify Software an HP Company<br />

17:10 Uhr IT-Sichertslösungen für eine umfassende und kosteneffiziente Nutzung von Cloud-<br />

Computing-Modellen<br />

Virtuelle Umgebungen sind kein Hype mehr, sondern Realität. Leider werden dabei wirksame<br />

Schutzmechanismen oftmals vernachlässigt. Neue Ansätze sind gefragt, damit die Sicherheit Teil<br />

der Infrastruktur in virtuellen Umgebungen wird. Hier stellt Trend Micro als bewährter Marktführer<br />

beim Datenschutz zukunftsorientierte Technologien bereit, sowie innovative Lösungen zur Stabilisierung<br />

des Betriebsablaufs und zur Einhaltung behördlicher Auflagen.<br />

Eduard Decker, Sales Engineer / TREND MICRO Deutschland GmbH

AgenDA<br />

17:30 Uhr Kurzvortrag Social Network Giude<br />

Johannes Mariel, Leiter der Stabsstelle „IT-Strategie und Sicherheit“ / Bundesrechenzentrum<br />

GmbH<br />

17:40 Uhr kurze Pause<br />

17:45 Uhr WORKSHOP 4 parallel für alle Arbeitskreise<br />

19:00 Uhr Ende des ersten Tages<br />

19:30 Uhr Abendessen<br />

Pause zur freien Verfügung<br />

ab 21:00 Uhr Cocktailabend sponsored by Avira<br />

Mittwoch; 04.05.<strong>2011</strong><br />

09:10 Uhr Positionierung der IT – anhand diverser Forresterstudien – im Zusammenhang mit<br />

der weltweiten Wirtschaftsentwicklung<br />

Dr. Alexander Loisel, Geschäftsführer / L.S.Z <strong>Consulting</strong> GmbH<br />

09:30 Uhr Sicherheitskonzepte in Zeiten von Stuxnet, Wikileaks & Co.<br />

Produktionsanlagen galten als sicher, bis der Stuxnet Wurm diese Vorstellung wegfegte. Wikileaks<br />

droht neben politischen Dokumenten vermehrt Unternehmensdaten zu veröffentlichen. Zulieferer<br />

und Rechtsanwaltskanzleien werden gezielt angegriffen und selbst IT Sicherheitsanbieter werden<br />

erfolgreich ausspioniert. Können sich Unternehmen heute überhaupt noch schützen? Anhand<br />

aktueller Beispiele werden Möglichkeiten und Grenzen aktueller Sicherheitskonzepte erörtert.<br />

Carsten Hoffmann, Principal Presales Consultant / Symantec Austria GmbH<br />

09:50 Uhr WORKSHOP 5 parallel für alle Arbeitskreise<br />

11:05 Uhr Kaffeepause<br />

11:35 Uhr WORKSHOP 6 parallel für alle Arbeitskreise<br />

12:50 Uhr Mittagspause<br />

14:00 Uhr Schutz strategischer Informations-Infrastruktur (CIIP) / Cybersecurity<br />

Mag. Otmar Lendl, Teamleiter / CERT.at<br />

14:15 Uhr WORKSHOP 7 parallel für alle Arbeitskreise<br />

15:30 Uhr Kaffeepause<br />

15:50 Uhr Präsentation der Ergebnisse im Plenum<br />

16:15 Uhr Ende der Veranstaltung

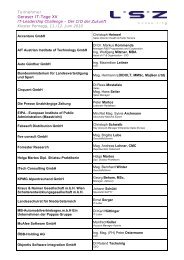

Open Space Arbeitskreise<br />

<strong>Risk</strong>- und <strong>Security</strong><br />

<strong>Management</strong>Themen<br />

Prozesse und<br />

IT-Sicherheit<br />

Compliance,<br />

Governance / Audits /<br />

rechtliche Aspekte<br />

IT Sicherheit und der<br />

Mitarbeiter<br />

1. Tag<br />

Risikoanalysen - wie laufend erfolgreich<br />

durchführen?<br />

Sicherheit als Prozess<br />

Gesetzliche Anforderungen<br />

Sicherheit für mobile Lösungen<br />

11:15-12:30<br />

Moderator: Stefan Leitner / s IT Solutions<br />

AT Spardat GmbH<br />

Moderator: Hans Lippitsch<br />

Moderator: Georg Beham / KPMG<br />

Alpentreuhand GmbH<br />

Moderator: Wolfgang Ertl / Verbund AG<br />

WS1<br />

Authentifizierung: Die Zukunft &<br />

neue Innovationen<br />

Sicherheit in virtualisierten<br />

Systemen<br />

(Kosten, Möglichkeiten, Risiken)<br />

Archivierung von Daten,<br />

Datenmanagement<br />

Schwachstelle Mensch<br />

13:45-15:00<br />

Moderator: Christoph Schacher / Wienerberger<br />

AG<br />

Moderator: Mathias Fahrner / BM für<br />

Wirtschaft, Familie und Jugend<br />

Moderator:<br />

Moderator: Hans Lippitsch<br />

WS2<br />

<strong>Management</strong>konformes Reporting<br />

im Risiko- und <strong>Security</strong><br />

<strong>Management</strong><br />

Sicherheit auf kritischen Systemen<br />

Cloud und Compliance:<br />

Wegbegleiter oder Hemmnis für<br />

Virtualisierung, private und public<br />

Cloud?<br />

Mobile Device <strong>Security</strong> oder: „Die<br />

Schlacht um das mobile Endgerät“<br />

15:05-16:20<br />

Moderator: Michael Danzl / Fritz Egger<br />

GmbH & Co OG<br />

Moderator: Karsten Hoffmann / Symantec<br />

Austria<br />

Moderator: Eduard Decker / Trend Micro<br />

Moderator: Christoph Schacher / Wienerberger<br />

AG<br />

WS3<br />

Einheitliches Client <strong>Management</strong><br />

(Endpoint <strong>Security</strong>)<br />

Data Leakage Prevention<br />

(Strategien, Wortfilter,<br />

Maßnahmen)<br />

Compliance oder<br />

Wirtschaftlichkeit?<br />

Social Media: Wie kann eine<br />

Nutzung im Unternehmen<br />

gefahrlos funktionieren?<br />

17:45-19:00<br />

Moderator: Chritstian Schultz/ Avira<br />

Austria GmbH<br />

Moderator: Markus Ripka / DenizBank<br />

AG<br />

Moderator: Klaus Schatz / KPMG<br />

Alpentreuhand GmbH<br />

Moderatorin: Laura Georg / Detecon<br />

(Schweiz) AG<br />

WS4

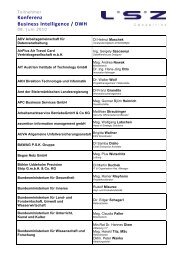

Open Space Arbeitskreise<br />

<strong>Risk</strong>- und <strong>Security</strong> <strong>Management</strong>Themen<br />

Prozesse und<br />

IT-Sicherheit<br />

Compliance,<br />

Governance / Audits /<br />

rechtliche Aspekte<br />

IT Sicherheit und der<br />

Mitarbeiter<br />

2. Tag<br />

Schutz strategischer Informations-<br />

Infrastruktur / Cybersecurity<br />

Wie sieht Cybersecurity in Ihrem<br />

Unternehmen aus?<br />

Application <strong>Security</strong> Prozesse<br />

automatisieren<br />

Zertifizierungen: Erstellung, <strong>Management</strong>,<br />

Laufzeitüberwachung<br />

Private mobile Endgeräte im<br />

Unternehmen verwenden?<br />

09:50-11:05<br />

Moderator: Christian Proschinger /<br />

CERT.at<br />

Moderator: Heinz Mäurer / Fortify<br />

Software an HP Company<br />

Moderator: Lukas Feiler / WOLF THEISS<br />

Rechtsanwälte<br />

Moderator: Christian Baumann /<br />

AUSTRIAPRO (WKO)<br />

WS5<br />

Sicheres Identitätsmangement<br />

Verschlüsselungen<br />

Elektronische Dokumente<br />

Identitätsdiebstahl<br />

11:35-12:50<br />

Moderator: Markus D. Klemen / Secure<br />

Business Austria<br />

Moderator: Markus Ripka / DenizBank<br />

AG<br />

Moderator: Oliver Baier / Österreichische<br />

Lotterien Ges.m.b.H.<br />

Moderator: Hans Lippitsch<br />

WS6<br />

Identity Access <strong>Management</strong><br />

(Geschäfts-) Prozesse und IT<br />

Sicherheit<br />

Audit- und <strong>Risk</strong> Commitee?<br />

Pros & Cons<br />

Strategien für hochsicheren Datenund<br />

Applikationszugriff<br />

14:15-15:30<br />

Moderator:<br />

Moderator: Wolfgang Huetter /<br />

Österreichische Volksbanken AG<br />

Moderator: Helmut Karas / UNIQA<br />

Vresicherungen AG<br />

Moderator: Markus D. Klemen / Secure<br />

Business Austria<br />

WS7<br />

Präsentation der Ergebnisse<br />

im Plenum<br />

Präsentation der Ergebnisse<br />

im Plenum<br />

Präsentation der Ergebnisse<br />

im Plenum<br />

Präsentation der Ergebnisse<br />

im Plenum<br />

15:50-16:15<br />

Arbeitskreisleiter:<br />

Leopold A. Obermeier / Danube<br />

Data Center GmbH<br />

Arbeitskreisleiter:<br />

Andreas Tomek & Gerd Brunner /<br />

<strong>Security</strong> Research<br />

Sicherheitsforschung GmbH<br />

Arbeitskreisleiter:<br />

Kartin Rottensteiner & Tanja Böhm<br />

/ L.S.Z <strong>Consulting</strong><br />

Arbeitskreisleiter:<br />

Isabel Stingl / L.S.Z <strong>Consulting</strong>

Konferenzhotel<br />

Schloss An Der Eisenstrasse<br />

Am Schlossplatz 1, 3340 Waidhofen/Ybbs<br />

Telefon: 07442 / 505-0<br />

www.schlosseisenstrasse.at<br />

AnfAhrt von wien:<br />

Waidhofen/Ybbs ist in ca. 1,5 Stunden mit dem<br />

Auto von Wien erreichbar bzw. in ca. 1 Stunde<br />

von Linz: A1 Abfahrt Amstetten West -> B121<br />

bis Waidhofen/Ybbs<br />

Linz<br />

Steyr<br />

Waidhofen<br />

an der Ybbs<br />

Amstetten<br />

B121<br />

Lunz<br />

Ybbs<br />

A1<br />

Scheibs<br />

Wien

Kosten<br />

Die Teilnahme für Mitarbeiter aus Anwenderunternehmen ist kostenlos - bitte beachten Sie die Hotelpauschale.<br />

Hotelkosten pro Person:<br />

Packagepreis für Nächtigung inkl. Vollpension und Benützung der Wellness-Oase: EUR 300,--<br />

Begleitung herzlich willkommen!<br />

Packagepreis für mitreisende Partner EUR 260,--<br />

Stornobedingungen:<br />

Sollten Sie sich für diesen <strong>Kongress</strong> anmelden und nicht teilnehmen können, bitten wir um schriftliche Stornierung<br />

bis 18. April <strong>2011</strong>.<br />

Danach bzw. bei Nichterscheinen werden die gesamten Hotelkosten (siehe oben) in Rechnung gestellt.<br />

Selbstverständlich ist die Nennung eines Ersatzteilnehmers möglich und willkommen.<br />

(Diese Stornobedingungen betreffen nur die Nächtigungs- und Verpflegungspauschale.)<br />

Weitere Informationen:<br />

Mag.(fh) Isabel Stingl – Projektleitung<br />

Tel: +43 / 1 / 50 50 900 – 76<br />

Mobil: +43 (0)664 451 26 88<br />

Isabel.stingl@lsz-consulting.at<br />

L.S.Z <strong>Consulting</strong><br />

Loisel.Spiel.Zach GmbH<br />

Mayerhofgasse 6, 1040 Wien<br />

Tel: +43 / 1 / 50 50 900 [DW siehe oben]<br />

www.lsz-consulting.at<br />

Katrin Rottensteiner - <strong>Kongress</strong>manager<br />

Tel: +43 / 1 / 50 50 900-74<br />

Katrin.rottensteiner@lsz-consulting.at<br />

The best way to network!<br />

Repräsentant von Forrester Research Inc. in Österreich

Ihre Notizen<br />

The best way to network!

Ihre Notizen<br />

The best way to network!