L.S.Z Security & Risk-Management-Kongress 2010 - LSZ Consulting

L.S.Z Security & Risk-Management-Kongress 2010 - LSZ Consulting

L.S.Z Security & Risk-Management-Kongress 2010 - LSZ Consulting

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

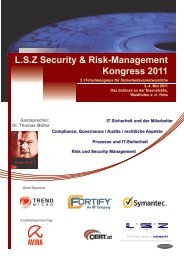

Agenda<br />

L.S.Z <strong>Security</strong>-<strong>Kongress</strong> <strong>2010</strong><br />

16./17. März <strong>2010</strong><br />

DAS SCHLOSS AN DER EISENSTRASSE / WAIDHOFEN an der Ybbs<br />

ARBEITSKREIS 3:<br />

Thema: Prozesse und IT-Sicherheit<br />

1. Der Endpoint als Sicherheitsrisiko – Schnittstellen, Threat & Data Protection bis hin zu<br />

Kontrollmaßnahmen<br />

Themenmoderation: Rainer Sumaric / Sophos GmbH<br />

2. Data Leakage Prevention<br />

Themenmoderation: Georg Beham, MSc. / KPMG Alpentreuhand GmbH<br />

3. Risikobezogenen Top-Down Ansatz<br />

Klassifizierung der Chancen und Risiken<br />

Festlegung der Kontrollziele<br />

Mapping auf geeignete Frameworks und Normen<br />

Erarbeitung der Kontrollmaßnahmen<br />

Umsetzung der Kontrollmaßnahmen<br />

Themenmoderation: Michael Meixner, CISSP, GPEN / Deloitte Wirtschaftsprüfungs GmbH<br />

4. Sicherheitsanforderungen an Lieferanten - Trusted Third Parties ein Widerspruch in sich<br />

selbst?<br />

Themenmoderation: Ulrich Fleck / SEC Consult Unternehmensberatung GmbH<br />

5. Unified Threat <strong>Management</strong><br />

Themenmoderation:<br />

6. Full Disk Encryption<br />

Themenmoderation: Rainer Sumaric / Sophos GmbH<br />

7. Erfahrungen mit IDS (intrusion dedection), IPS (intrusion prevention) und DLP (data loss<br />

prevention) Systemen<br />

Themenmoderation: Mag. Andreas Lohner / Forrester Research<br />

Arbeitskreisleitung: Mag. Markus D. Klemen / <strong>Security</strong> Research Sicherheitsforschung GmbH<br />

ARBEITSKREIS 4:<br />

Thema: Sicherheitstechnologien<br />

1. Toolgestütztes Reporting in komplexen Umgebungen<br />

Themenmoderation: Ralf Nemeyer / Integralis AG & Mag. Samuel Brandstätter / avedos business<br />

solutions gmbh<br />

2. Externe Schnittstellen als Sicherheitsrisiko<br />

Themenmoderation: Ing. Hans Lippitsch / Telekom Austria TA AG<br />

3. Schwerpunkt Virtualisierte Serversysteme & Sicherheit<br />

Sicherheit in virtualisierten Serversystemen<br />

Administratorrechte für virtualisierte Serversysteme<br />

Themenmoderation: DI Mag. Andreas Tomek / <strong>Security</strong> Research Sicherheitsforschung GmbH<br />

4. RBAC - Role Based Access <strong>Management</strong><br />

Themenmoderation: Olaf-Michael Stefanov / omstefanov - IT<br />

5. Testing- und Scanning-Tools<br />

Themenmoderation: Michael Meixner, CISSP, GPEN / Deloitte Wirtschaftsprüfungs GmbH<br />

6. Application Firewalls<br />

Themenmoderation: Mag. Andreas Lohner, CMC / Forrester Research<br />

7. Intrusion Detection und Protection<br />

Themenmoderation: Christian Proschinger, BSc. / Raiffeisen Informatik GmbH<br />

Arbeitskreisleitung: Ing. Johann Ehm / Danube Data Center GmbH