Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

<strong>Metasploit</strong> Framework ile Sistem Sızma Testleri Aralık 2012<br />

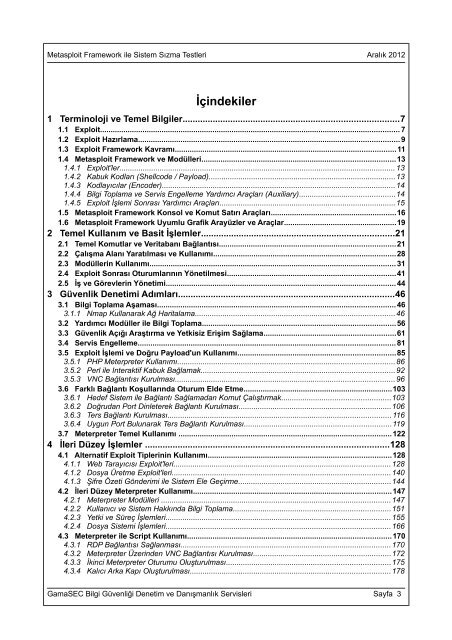

İçindekiler<br />

1 Terminoloji ve Temel Bilgiler......................................................................................7<br />

1.1 Exploit............................................................................................................................................. 7<br />

1.2 Exploit Hazırlama........................................................................................................................... 9<br />

1.3 Exploit Framework Kavramı........................................................................................................11<br />

1.4 <strong>Metasploit</strong> Framework ve Modülleri...........................................................................................13<br />

1.4.1 Exploit'ler.................................................................................................................................. 13<br />

1.4.2 Kabuk Kodları (Shellcode / Payload)........................................................................................13<br />

1.4.3 Kodlayıcılar (Encoder)..............................................................................................................14<br />

1.4.4 Bilgi Toplama ve Servis Engelleme Yardımcı Araçları (Auxiliary).............................................14<br />

1.4.5 Exploit İşlemi Sonrası Yardımcı Araçları...................................................................................15<br />

1.5 <strong>Metasploit</strong> Framework Konsol ve Komut Satırı Araçları...........................................................16<br />

1.6 <strong>Metasploit</strong> Framework Uyumlu Grafik Arayüzler ve Araçlar.....................................................19<br />

2 Temel Kullanım ve Basit İşlemler.............................................................................21<br />

2.1 Temel Komutlar ve Veritabanı Bağlantısı...................................................................................21<br />

2.2 Çalışma Alanı Yaratılması ve Kullanımı......................................................................................28<br />

2.3 Modüllerin Kullanımı.................................................................................................................... 31<br />

2.4 Exploit Sonrası Oturumlarının Yönetilmesi...............................................................................41<br />

2.5 İş ve Görevlerin Yönetimi............................................................................................................44<br />

3 Güvenlik Denetimi Adımları......................................................................................46<br />

3.1 Bilgi Toplama Aşaması................................................................................................................46<br />

3.1.1 Nmap Kullanarak Ağ Haritalama..............................................................................................46<br />

3.2 Yardımcı Modüller ile Bilgi Toplama...........................................................................................56<br />

3.3 Güvenlik Açığı Araştırma ve Yetkisiz Erişim Sağlama..............................................................61<br />

3.4 Servis Engelleme......................................................................................................................... 81<br />

3.5 Exploit İşlemi ve Doğru Payload'un Kullanımı..........................................................................85<br />

3.5.1 PHP Meterpreter Kullanımı......................................................................................................86<br />

3.5.2 Perl ile Interaktif Kabuk Bağlamak...........................................................................................92<br />

3.5.3 VNC Bağlantısı Kurulması.......................................................................................................96<br />

3.6 Farklı Bağlantı Koşullarında Oturum Elde Etme......................................................................103<br />

3.6.1 Hedef Sistem ile Bağlantı Sağlamadan Komut Çalıştırmak...................................................103<br />

3.6.2 Doğrudan Port Dinleterek Bağlantı Kurulması........................................................................106<br />

3.6.3 Ters Bağlantı Kurulması.........................................................................................................116<br />

3.6.4 Uygun Port Bulunarak Ters Bağlantı Kurulması.....................................................................119<br />

3.7 Meterpreter Temel Kullanımı ....................................................................................................122<br />

4 İleri Düzey İşlemler .................................................................................................128<br />

4.1 Alternatif Exploit Tiplerinin Kullanımı......................................................................................128<br />

4.1.1 Web Tarayıcısı Exploit'leri......................................................................................................128<br />

4.1.2 Dosya Üretme Exploit'leri.......................................................................................................140<br />

4.1.3 Şifre Özeti Gönderimi ile Sistem Ele Geçirme........................................................................144<br />

4.2 İleri Düzey Meterpreter Kullanımı.............................................................................................147<br />

4.2.1 Meterpreter Modülleri ............................................................................................................147<br />

4.2.2 Kullanıcı ve Sistem Hakkında Bilgi Toplama..........................................................................151<br />

4.2.3 Yetki ve Süreç İşlemleri..........................................................................................................155<br />

4.2.4 Dosya Sistemi İşlemleri..........................................................................................................166<br />

4.3 Meterpreter ile Script Kullanımı................................................................................................170<br />

4.3.1 RDP Bağlantısı Sağlanması...................................................................................................170<br />

4.3.2 Meterpreter Üzerinden VNC Bağlantısı Kurulması.................................................................172<br />

4.3.3 İkinci Meterpreter Oturumu Oluşturulması.............................................................................175<br />

4.3.4 Kalıcı Arka Kapı Oluşturulması..............................................................................................178<br />

GamaSEC Bilgi Güvenliği Denetim ve Danışmanlık Servisleri Sayfa 3