Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

Metasploit framework-Kullanim rehberi 0.8

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

<strong>Metasploit</strong> Framework ile Sistem Sızma Testleri Aralık 2012<br />

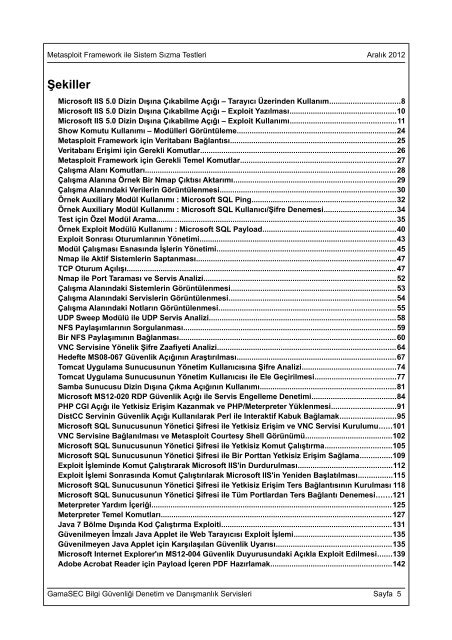

Şekiller<br />

Microsoft IIS 5.0 Dizin Dışına Çıkabilme Açığı – Tarayıcı Üzerinden Kullanım.................................8<br />

Microsoft IIS 5.0 Dizin Dışına Çıkabilme Açığı – Exploit Yazılması..................................................10<br />

Microsoft IIS 5.0 Dizin Dışına Çıkabilme Açığı – Exploit Kullanımı..................................................11<br />

Show Komutu Kullanımı – Modülleri Görüntüleme...........................................................................24<br />

<strong>Metasploit</strong> Framework için Veritabanı Bağlantısı..............................................................................25<br />

Veritabanı Erişimi için Gerekli Komutlar............................................................................................26<br />

<strong>Metasploit</strong> Framework için Gerekli Temel Komutlar.........................................................................27<br />

Çalışma Alanı Komutları...................................................................................................................... 28<br />

Çalışma Alanına Örnek Bir Nmap Çıktısı Aktarımı............................................................................29<br />

Çalışma Alanındaki Verilerin Görüntülenmesi...................................................................................30<br />

Örnek Auxiliary Modül Kullanımı : Microsoft SQL Ping....................................................................32<br />

Örnek Auxiliary Modül Kullanımı : Microsoft SQL Kullanıcı/Şifre Denemesi..................................34<br />

Test için Özel Modül Arama................................................................................................................. 35<br />

Örnek Exploit Modülü Kullanımı : Microsoft SQL Payload...............................................................40<br />

Exploit Sonrası Oturumlarının Yönetimi............................................................................................43<br />

Modül Çalışması Esnasında İşlerin Yönetimi....................................................................................45<br />

Nmap ile Aktif Sistemlerin Saptanması..............................................................................................47<br />

TCP Oturum Açılışı............................................................................................................................... 47<br />

Nmap ile Port Taraması ve Servis Analizi..........................................................................................52<br />

Çalışma Alanındaki Sistemlerin Görüntülenmesi..............................................................................53<br />

Çalışma Alanındaki Servislerin Görüntülenmesi...............................................................................54<br />

Çalışma Alanındaki Notların Görüntülenmesi...................................................................................55<br />

UDP Sweep Modülü ile UDP Servis Analizi........................................................................................58<br />

NFS Paylaşımlarının Sorgulanması....................................................................................................59<br />

Bir NFS Paylaşımının Bağlanması......................................................................................................60<br />

VNC Servisine Yönelik Şifre Zaafiyeti Analizi....................................................................................64<br />

Hedefte MS08-067 Güvenlik Açığının Araştırılması...........................................................................67<br />

Tomcat Uygulama Sunucusunun Yönetim Kullanıcısına Şifre Analizi............................................74<br />

Tomcat Uygulama Sunucusunun Yönetim Kullanıcısı ile Ele Geçirilmesi......................................77<br />

Samba Sunucusu Dizin Dışına Çıkma Açığının Kullanımı................................................................81<br />

Microsoft MS12-020 RDP Güvenlik Açığı ile Servis Engelleme Denetimi........................................84<br />

PHP CGI Açığı ile Yetkisiz Erişim Kazanmak ve PHP/Meterpreter Yüklenmesi..............................91<br />

DistCC Servinin Güvenlik Açığı Kullanılarak Perl ile Interaktif Kabuk Bağlamak..........................95<br />

Microsoft SQL Sunucusunun Yönetici Şifresi ile Yetkisiz Erişim ve VNC Servisi Kurulumu......101<br />

VNC Servisine Bağlanılması ve <strong>Metasploit</strong> Courtesy Shell Görünümü.........................................102<br />

Microsoft SQL Sunucusunun Yönetici Şifresi ile Yetkisiz Komut Çalıştırma...............................105<br />

Microsoft SQL Sunucusunun Yönetici Şifresi ile Bir Porttan Yetkisiz Erişim Sağlama...............109<br />

Exploit İşleminde Komut Çalıştırarak Microsoft IIS'in Durdurulması............................................112<br />

Exploit İşlemi Sonrasında Komut Çalıştırılarak Microsoft IIS'in Yeniden Başlatılması................115<br />

Microsoft SQL Sunucusunun Yönetici Şifresi ile Yetkisiz Erişim Ters Bağlantısının Kurulması 118<br />

Microsoft SQL Sunucusunun Yönetici Şifresi ile Tüm Portlardan Ters Bağlantı Denemesi.......121<br />

Meterpreter Yardım İçeriği................................................................................................................. 125<br />

Meterpreter Temel Komutları.............................................................................................................127<br />

Java 7 Bölme Dışında Kod Çalıştırma Exploiti................................................................................131<br />

Güvenilmeyen İmzalı Java Applet ile Web Tarayıcısı Exploit İşlemi..............................................135<br />

Güvenilmeyen Java Applet için Karşılaşılan Güvenlik Uyarısı......................................................135<br />

Microsoft Internet Explorer'ın MS12-004 Güvenlik Duyurusundaki Açıkla Exploit Edilmesi.......139<br />

Adobe Acrobat Reader için Payload İçeren PDF Hazırlamak.........................................................142<br />

GamaSEC Bilgi Güvenliği Denetim ve Danışmanlık Servisleri Sayfa 5