CONPES

e1DjiM

e1DjiM

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

entendimiento claro de los fenómenos tales como el de ciberlavado de activos 31 , el<br />

ciberterrorismo, la ciberdelincuencia, el ciberespionaje o el cibersabotaje 32 .<br />

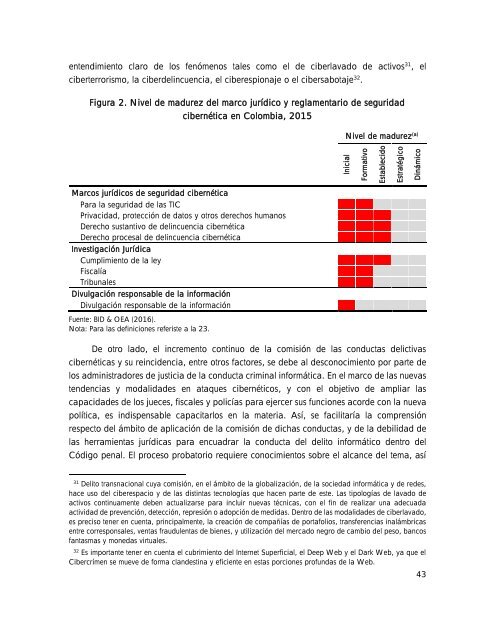

Figura 2. Nivel de madurez del marco jurídico y reglamentario de seguridad<br />

cibernética en Colombia, 2015<br />

Nivel de madurez (a)<br />

Inicial<br />

Formativo<br />

Establecido<br />

Estratégico<br />

Dinámico<br />

Marcos jurídicos de seguridad cibernética<br />

Para la seguridad de las TIC<br />

Privacidad, protección de datos y otros derechos humanos<br />

Derecho sustantivo de delincuencia cibernética<br />

Derecho procesal de delincuencia cibernética<br />

Investigación Jurídica<br />

Cumplimiento de la ley<br />

Fiscalía<br />

Tribunales<br />

Divulgación responsable de la información<br />

Divulgación responsable de la información<br />

Fuente: BID & OEA (2016).<br />

Nota: Para las definiciones referiste a la 23.<br />

De otro lado, el incremento continuo de la comisión de las conductas delictivas<br />

cibernéticas y su reincidencia, entre otros factores, se debe al desconocimiento por parte de<br />

los administradores de justicia de la conducta criminal informática. En el marco de las nuevas<br />

tendencias y modalidades en ataques cibernéticos, y con el objetivo de ampliar las<br />

capacidades de los jueces, fiscales y policías para ejercer sus funciones acorde con la nueva<br />

política, es indispensable capacitarlos en la materia. Así, se facilitaría la comprensión<br />

respecto del ámbito de aplicación de la comisión de dichas conductas, y de la debilidad de<br />

las herramientas jurídicas para encuadrar la conducta del delito informático dentro del<br />

Código penal. El proceso probatorio requiere conocimientos sobre el alcance del tema, así<br />

31<br />

Delito transnacional cuya comisión, en el ámbito de la globalización, de la sociedad informática y de redes,<br />

hace uso del ciberespacio y de las distintas tecnologías que hacen parte de este. Las tipologías de lavado de<br />

activos continuamente deben actualizarse para incluir nuevas técnicas, con el fin de realizar una adecuada<br />

actividad de prevención, detección, represión o adopción de medidas. Dentro de las modalidades de ciberlavado,<br />

es preciso tener en cuenta, principalmente, la creación de compañías de portafolios, transferencias inalámbricas<br />

entre corresponsales, ventas fraudulentas de bienes, y utilización del mercado negro de cambio del peso, bancos<br />

fantasmas y monedas virtuales.<br />

32<br />

Es importante tener en cuenta el cubrimiento del Internet Superficial, el Deep Web y el Dark Web, ya que el<br />

Cibercrímen se mueve de forma clandestina y eficiente en estas porciones profundas de la Web.<br />

43