You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

34 TÉMA BEZPEČNOST<br />

<br />

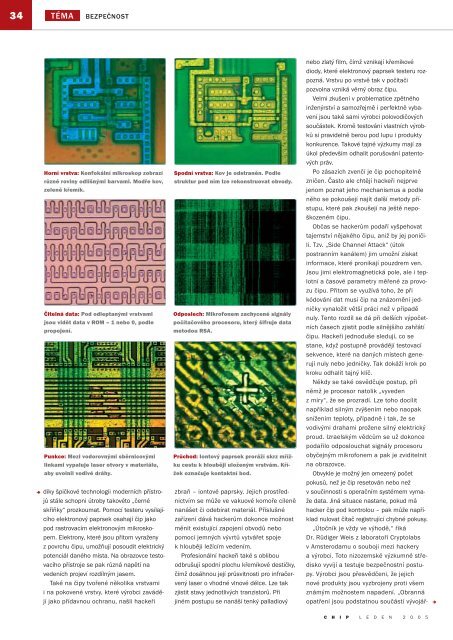

Horní vrstva: Konfokální mikroskop zobrazí<br />

různé roviny odlišnými barvami. Modře kov,<br />

zeleně křemík.<br />

Čitelná data: Pod odleptanými vrstvami<br />

jsou vidět data v ROM – 1 nebo 0, podle<br />

propojení.<br />

Punkce: Mezi vodorovnými sběrnicovými<br />

linkami vypaluje laser otvory v materiálu,<br />

aby uvolnil vodivé dráhy.<br />

díky špičkové technologii moderních přístrojů<br />

stále schopni útroby takovéto „černé<br />

skříňky“ prozkoumat. Pomocí testeru vysílajícího<br />

elektronový paprsek osahají čip jako<br />

pod rastrovacím elektronovým mikroskopem.<br />

Elektrony, které jsou přitom vyraženy<br />

z povrchu čipu, umožňují posoudit elektrický<br />

potenciál daného místa. Na obrazovce testovacího<br />

přístroje se pak různá napětí na<br />

vedeních projeví rozdílným jasem.<br />

Také na čipy tvořené několika vrstvami<br />

i na pokovené vrstvy, které výrobci zavádějí<br />

jako přídavnou ochranu, našli hackeři<br />

Spodní vrstva: Kov je odstraněn. Podle<br />

struktur pod ním lze rekonstruovat obvody.<br />

Odposlech: Mikrofonem zachycené signály<br />

počítačového procesoru, který šifruje data<br />

metodou RSA.<br />

Průchod: Iontový paprsek proráží skrz mřížku<br />

cestu k hlouběji uloženým vrstvám. Křížek<br />

označuje kontaktní bod.<br />

zbraň – iontové paprsky. Jejich prostřednictvím<br />

se může ve vakuové komoře cíleně<br />

nanášet či odebírat materiál. Příslušné<br />

zařízení dává hackerům dokonce možnost<br />

měnit existující zapojení obvodů nebo<br />

pomocí jemných vývrtů vytvářet spoje<br />

k hlouběji ležícím vedením.<br />

Profesionální hackeři také s oblibou<br />

odbrušují spodní plochu křemíkové destičky,<br />

čímž dosáhnou její průsvitnosti pro infračervený<br />

laser o vhodné vlnové délce. Lze tak<br />

zjistit stavy jednotlivých tranzistorů. Při<br />

jiném postupu se nanáší tenký palladiový<br />

nebo zlatý film, čímž vznikají křemíkové<br />

diody, které elektronový paprsek testeru rozpozná.<br />

Vrstvu po vrstvě tak v počítači<br />

pozvolna vzniká věrný obraz čipu.<br />

Velmi zkušení v problematice zpětného<br />

inženýrství a samozřejmě i perfektně vybavení<br />

jsou také sami výrobci polovodičových<br />

součástek. Kromě testování vlastních výrobků<br />

si pravidelně berou pod lupu i produkty<br />

konkurence. Takové tajné výzkumy mají za<br />

úkol především odhalit porušování patentových<br />

práv.<br />

Po zásazích zvenčí je čip pochopitelně<br />

zničen. Často ale chtějí hackeři nejprve<br />

jenom poznat jeho mechanismus a podle<br />

něho se pokoušejí najít další metody přístupu,<br />

které pak zkoušejí na ještě nepoškozeném<br />

čipu.<br />

Občas se hackerům podaří vyšpehovat<br />

tajemství nějakého čipu, aniž by jej poničili.<br />

Tzv. „Side Channel Attack“ (útok<br />

postranním kanálem) jim umožní získat<br />

informace, které pronikají pouzdrem ven.<br />

Jsou jimi elektromagnetická pole, ale i teplotní<br />

a časové parametry měřené za provozu<br />

čipu. Přitom se využívá toho, že při<br />

kódování dat musí čip na znázornění jedničky<br />

vynaložit větší práci než v případě<br />

nuly. Tento rozdíl se dá při delších výpočetních<br />

časech zjistit podle silnějšího zahřátí<br />

čipu. Hackeři jednoduše sledují, co se<br />

stane, když postupně provádějí testovací<br />

sekvence, které na daných místech generují<br />

nuly nebo jedničky. Tak dokáží krok po<br />

kroku odhalit tajný klíč.<br />

Někdy se také osvědčuje postup, při<br />

němž je procesor natolik „vyveden<br />

z míry“, že se prozradí. Lze toho docílit<br />

například silným zvýšením nebo naopak<br />

snížením teploty, případně i tak, že se<br />

vodivými drahami prožene silný elektrický<br />

proud. Izraelským vědcům se už dokonce<br />

podařilo odposlouchat signály procesoru<br />

obyčejným mikrofonem a pak je zviditelnit<br />

na obrazovce.<br />

Obvykle je možný jen omezený počet<br />

pokusů, než je čip resetován nebo než<br />

v součinnosti s operačním systémem vymaže<br />

data. Jiná situace nastane, pokud má<br />

hacker čip pod kontrolou – pak může například<br />

nulovat čítač registrující chybné pokusy.<br />

„Útočník je vždy ve výhodě,“ říká<br />

Dr. Rüdiger Weis z laboratoří Cryptolabs<br />

v Amsterodamu o souboji mezi hackery<br />

a výrobci. Toto nizozemské výzkumné středisko<br />

vyvíjí a testuje bezpečnostní postupy.<br />

Výrobci jsou přesvědčeni, že jejich<br />

nové produkty jsou vyzbrojeny proti všem<br />

známým možnostem napadení. „Obranná<br />

opatření jsou podstatnou součástí vývojář-<br />

<br />

C H I P L E D E N 2 0 0 5