JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

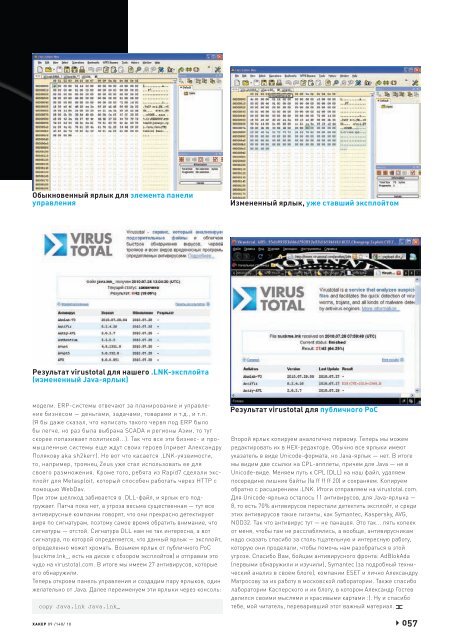

Обыкновенный ярлык для элемента панели<br />

управления<br />

Измененный ярлык, уже ставший эксплойтом<br />

Результат virustotal для нашего .LNK-эксплойта<br />

(измененный Java-ярлык)<br />

модели. ERP-системы отвечают за планирование и управление<br />

бизнесом — деньгами, задачами, товарами и т.д., и т.п.<br />

(Я бы даже сказал, что написать такого червя под ERP было<br />

бы легче, но раз была выбрана SCADA и регионы Азии, то тут<br />

скорее попахивает политикой...). Так что все эти бизнес- и промышленные<br />

системы еще ждут своих героев (привет Александру<br />

Полякову aka sh2kerr). Но вот что касается .LNK-уязвимости,<br />

то, например, троянец Zeus уже стал использовать ее для<br />

своего размножения. Кроме того, ребята из Rapid7 сделали эксплойт<br />

для Metasploit, который способен работать через HTTP с<br />

помощью WebDav.<br />

При этом шеллкод забивается в .DLL-файл, и ярлык его подгружает.<br />

Патча пока нет, а угроза весьма существенная — тут все<br />

антивирусные компании говорят, что они прекрасно детектируют<br />

виря по сигнатурам, поэтому самое время обратить внимание, что<br />

сигнатуры — отстой. Сигнатура DLL нам не так интересна, а вот<br />

сигнатура, по которой определяется, что данный ярлык — эксплойт,<br />

определенно может хромать. Возьмем ярлык от публичного PoC<br />

(suckme.lnk_, есть на диске с обзором эксплойтов) и отправим это<br />

чудо на virustotal.com. В итоге мы имеем 27 антивирусов, которые<br />

его обнаружили.<br />

Теперь откроем панель управления и создадим пару ярлыков, один<br />

желательно от Java. Далее переименуем эти ярлыки через консоль:<br />

ñopy Java.lnk Java.lnk_<br />

XÀÊÅÐ 09 /140/ 10<br />

Результат virustotal для публичного PoC<br />

Второй ярлык копируем аналогично первому. Теперь мы можем<br />

редактировать их в HEX-редакторе. Обычно все ярлыки имеют<br />

указатель в виде Unicode-формата, но Java-ярлык — нет. В итоге<br />

мы видим две ссылки на CPL-апплеты, причем для Java — не в<br />

Unicode-виде. Меняем путь к CPL (DLL) на наш файл, удаляем<br />

посередине лишние байты (fa ff ff ff 20) и сохраняем. Копируем<br />

обратно с расширением .LNK. Итоги отправляем на virustotal.com.<br />

Для Unicode-ярлыка осталось 11 антивирусов, для Java-ярлыка —<br />

8, то есть 70% антивирусов перестали детектить эксплойт, и среди<br />

этих антивирусов такие гиганты, как Symantec, Kaspersky, AVG,<br />

NOD32. Так что антивирус тут — не панацея. Это так... пять копеек<br />

от меня, чтобы там не расслаблялись, а вообще, антивирусникам<br />

надо сказать спасибо за столь тщательную и интересную работу,<br />

которую они проделали, чтобы помочь нам разобраться в этой<br />

угрозе. Спасибо Вам, бойцам антивирусного фронта: AdBlokAda<br />

(первыми обнаружили и изучили), Symantec (за подробный технический<br />

анализ в своем блоге), компании ESET и лично Александру<br />

Матросову за их работу в московской лаборатории. Также спасибо<br />

лаборатории Касперского и их блогу, в котором Александр Гостев<br />

делился своими мыслями и красивыми картами :). Ну и спасибо<br />

тебе, мой читатель, переваривший этот важный материал. z<br />

057