JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

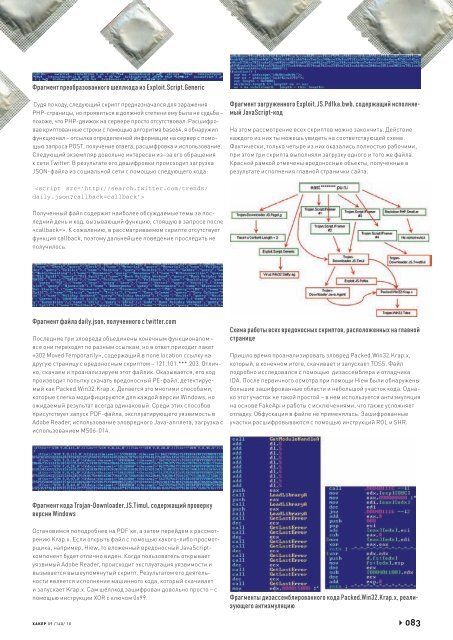

Ôðàãìåíò ïðåîáðàçîâàííîãî øåëëêîäà èç Exploit.Script.Generic<br />

Судя по коду, следующий скрипт предназначался для заражения<br />

PHP-страницы, но проявиться в должной степени ему была не судьба –<br />

похоже, что PHP-движок на сервере просто отсутствовал. Расшифровав<br />

криптованные строки с помощью алгоритма base64, я обнаружил<br />

функ ционал – отсылка определенной информации на сервер с помощью<br />

запроса POST, получение ответа, расшифровка и использование.<br />

Следующий экземпляр довольно интересен из–за его обращения<br />

к сети Twitter. В результате его дешифровки происходит загрузка<br />

JSON-файла из социальной сети с помощью следующего кода:<br />

Ôðàãìåíò çàãðóæåííîãî Exploit.JS.Pdfka.bwb, ñîäåðæàùèé èñïîëíÿåìûé<br />

JavaScript-êîä<br />

На этом рассмотрение всех скриптов можно закончить. Действие<br />

каждого из них ты можешь увидеть на соответствующей схеме.<br />

Фактически, только четыре из них оказались полностью рабочими,<br />

при этом три скрипта выполняли загрузку одного и того же файла.<br />

Красной рамкой отмечены вредоносные объекты, полученные в<br />

результате исполнения главной странички сайта.<br />

<br />

Полученный файл содержит наиболее обсуждаемые темы за последний<br />

день и код, вызывающий функцию, стоящую в запросе после<br />

«callback=». К сожалению, в рассматриваемом скрипте отсутствует<br />

функция callback, поэтому дальнейшее поведение проследить не<br />

получилось.<br />

Ôðàãìåíò ôàéëà daily.json, ïîëó÷åííîãî ñ twitter.com<br />

Последние три зловреда объединены конечным функционалом –<br />

все они переходят по разным ссылкам, но в ответ приходит пакет<br />

«302 Moved Temporarily», содержащий в поле location ссылку на<br />

другую страницу с вредоносным скриптом – 121.101.***.203. Отлично,<br />

скачаем и проанализируем этот файлик. Оказывается, его код<br />

производит попытку скачать вредоносный PE-файл, детектируемый<br />

как Packed.Win32.Krap.x. Делается это многими способами,<br />

которые слегка модифицируются для каждой версии Windows, но<br />

ожидаемый результат всегда одинаковый. Среди этих способов<br />

присутствует запуск PDF-файла, эксплуатирующего уязвимость в<br />

Adobe Reader, использование зловредного Java-апплета, загрузка с<br />

использованием MS06-014.<br />

Ñõåìà ðàáîòû âñåõ âðåäîíîñíûõ ñêðèïòîâ, ðàñïîëîæåííûõ íà ãëàâíîé<br />

ñòðàíèöå<br />

Пришло время проанализировать зловред Packed.Win32.Krap.x,<br />

который, в конечном итоге, скачивает и запускает <strong>TDSS</strong>. Файл<br />

подробно исследовался с помощью дизассемблера и отладчика<br />

IDA. После первичного осмотра при помощи Hiew были обнаружены<br />

большие зашифрованные области и небольшой участок кода. Однако<br />

этот участок не такой простой – в нем используется антиэмуляция<br />

на основе FakeApi и работы с исключениями, что также усложняет<br />

отладку. Обфускация в файле не применялась. Зашифрованные<br />

участки расшифровываются с помощью инструкций ROL и SHR.<br />

Ôðàãìåíò êîäà Trojan-Downloader.JS.Timul, ñîäåðæàùèé ïðîâåðêó<br />

âåðñèè Windows<br />

Остановимся поподробнее на PDF’ке, а затем перейдем к рассмотрению<br />

Krap.x. Если открыть файл с помощью какого-либо просмотрщика,<br />

например, Hiew, то вложенный вредоносный JavaScriptкомпонент<br />

будет отлично виден. Когда пользователь открывает<br />

уязвимый Adobe Reader, происходит эксплуатация уязвимости и<br />

вызывается вышеупомянутый скрипт. Результатом его деятельности<br />

является исполнение машинного кода, который скачивает<br />

и запускает Krap.x. Сам шеллкод зашифрован довольно просто – с<br />

помощью инструкции XOR с ключом 0x99.<br />

Ôðàãìåíòû äèçàññåìáëèðîâàííîãî êîäà Packed.Win32.Krap.x, ðåàëèçóþùåãî<br />

àíòèýìóëÿöèþ<br />

XÀÊÅÐ 09 /140/ 10 083