JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

JIT SPRAY ÃÂÃÂÃÂÛØ× TDSS - Xakep Online

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Правильно используем blind SQL-инъекции<br />

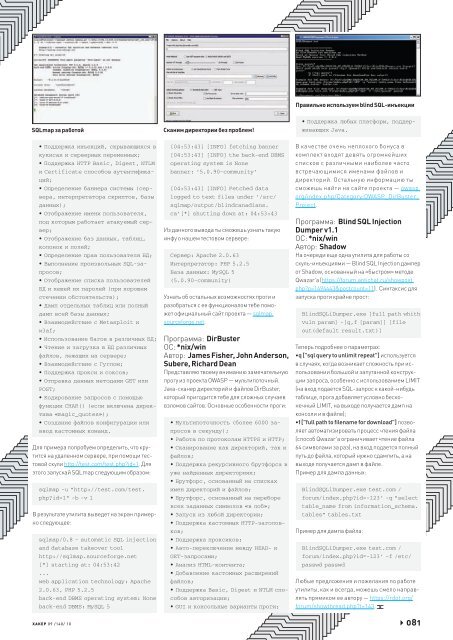

SQLmap за работой<br />

Сканим директории без проблем!<br />

• Ïîääåðæêà ëþáûõ ïëàòôîðì, ïîääåðæèâàþùèõ<br />

Java.<br />

• Ïîääåðæêà èíúåêöèé, ñêðûâàþùèõñÿ â<br />

êóêèñàõ è ñåðâåðíûõ ïåðåìåííûõ;<br />

• Ïîääåðæêà HTTP Basic, Digest, NTLM<br />

è Certificate ñïîñîáîâ àóòåíòèôèêàöèé;<br />

• Îïðåäåëåíèå áàííåðà ñèñòåìû (ñåðâåðà,<br />

èíòåðïðåòàòîðà ñêðèïòîâ, áàçû<br />

äàííûõ);<br />

• Îòîáðàæåíèå èìåíè ïîëüçîâàòåëÿ,<br />

ïîä êîòîðûì ðàáîòàåò àòàêóåìûé ñåðâåð;<br />

• Îòîáðàæåíèå áàç äàííûõ, òàáëèö,<br />

êîëîíîê è ïîëåé;<br />

• Îïðåäåëåíèå ïðàâ ïîëüçîâàòåëÿ ÁÄ;<br />

• Âûïîëíåíèå ïðîèçâîëüíûõ SQL-çàïðîñîâ;<br />

• Îòîáðàæåíèå ñïèñêà ïîëüçîâàòåëåé<br />

ÁÄ è õåøåé èõ ïàðîëåé (ïðè õîðîøåì<br />

ñòå÷åíèè îáñòîÿòåëüñòâ);<br />

• Äàìï îòäåëüíûõ òàáëèö èëè ïîëíûé<br />

äàìï âñåé áàçû äàííûõ;<br />

• Âçàèìîäåéñòâèå ñ Metasploit è<br />

w3af;<br />

• Èñïîëüçîâàíèå áàãîâ â ðàçëè÷íûõ ÁÄ;<br />

• ×òåíèå è çàãðóçêà â ÁÄ ðàçëè÷íûõ<br />

ôàéëîâ, ëåæàùèõ íà ñåðâåðå;<br />

• Âçàèìîäåéñòâèå ñ Ãóãëîì;<br />

• Ïîääåðæêà ïðîêñè è ñîêñîâ;<br />

• Îòïðàâêà äàííûõ ìåòîäàìè GET èëè<br />

POST;<br />

• Êîäèðîâàíèå çàïðîñîâ ñ ïîìîùüþ<br />

ôóíêöèè CHAR() (åñëè âêëþ÷åíà äèðåêòèâà<br />

«magic_quotes»);<br />

• Ñîçäàíèå ôàéëîâ êîíôèãóðàöèè èëè<br />

ââîä êàñòîìíûõ êîìàíä.<br />

Для примера попробуем определить, что крутится<br />

на удаленном сервере, при помощи тестовой<br />

скули http://test.com/test.php?id=1. Для<br />

этого запускай SQLmap следующим образом:<br />

sqlmap -u "http://test.com/test.<br />

php?id=1" -b -v 1<br />

В результате утилита выведет на экран примерно<br />

следующее:<br />

sqlmap/0.8 - automatic SQL injection<br />

and database takeover tool<br />

http://sqlmap.sourceforge.net<br />

[*] starting at: 04:53:42<br />

...<br />

web application technology: Apache<br />

2.0.63, PHP 5.2.5<br />

back-end DBMS operating system: None<br />

back-end DBMS: MySQL 5<br />

XÀÊÅÐ 09 /140/ 10<br />

[04:53:43] [INFO] fetching banner<br />

[04:53:43] [INFO] the back-end DBMS<br />

operating system is None<br />

banner: '5.0.90-community'<br />

[04:53:43] [INFO] Fetched data<br />

logged to text files under '/src/<br />

sqlmap/output/blindcanadians.<br />

ca'[*] shutting down at: 04:53:43<br />

Из данного вывода ты сможешь узнать такую<br />

инфу о нашем тестовом сервере:<br />

Ñåðâåð: Apache 2.0.63<br />

Èíòåðïðåòàòîð: PHP 5.2.5<br />

Áàçà äàííûõ: MySQL 5<br />

(5.0.90-community)<br />

Узнать об остальных возможностях проги и<br />

разобраться с ее функционалом тебе поможет<br />

официальный сайт проекта — sqlmap.<br />

sourceforge.net.<br />

Программа: DirBuster<br />

ОС: *nix/win<br />

Автор: James Fisher, John Anderson,<br />

Subere, Richard Dean<br />

Представляю твоему вниманию замечательную<br />

прогу из проекта OWASP — мультипоточный.<br />

Java-сканер директорий и файлов DirBuster,<br />

который пригодится тебе для сложных случаев<br />

взломов сайтов. Основные особенности проги:<br />

• Ìóëüòèïîòî÷íîñòü (áîëåå 6000 çàïðîñîâ<br />

â ñåêóíäó);<br />

• Ðàáîòà ïî ïðîòîêîëàì HTTPS è HTTP;<br />

• Ñêàíèðîâàíèå êàê äèðåêòîðèé, òàê è<br />

ôàéëîâ;<br />

• Ïîääåðæêà ðåêóðñèâíîãî áðóòôîðñà â<br />

óæå íàéäåííûõ äèðåêòîðèÿõ;<br />

• Áðóòôîðñ, îñíîâàííûé íà ñïèñêàõ<br />

èìåí äèðåêòîðèé è ôàéëîâ;<br />

• Áðóòôîðñ, îñíîâàííûé íà ïåðåáîðå<br />

âñåõ çàäàííûõ ñèìâîëîâ «â ëîá»;<br />

• Çàïóñê èç ëþáîé äèðåêòîðèè;<br />

• Ïîääåðæêà êàñòîìíûõ HTTP-çàãîëîâêîâ;<br />

• Ïîääåðæêà ïðîêñèêîâ;<br />

• Àâòî-ïåðåêëþ÷åíèå ìåæäó HEAD- è<br />

GET-çàïðîñàìè;<br />

• Àíàëèç HTML-êîíòåíòà;<br />

• Äîáàâëåíèå êàñòîìíûõ ðàñøèðåíèé<br />

ôàéëîâ;<br />

• Ïîääåðæêà Basic, Digest è NTLM ñïîñîáîâ<br />

àâòîðèçàöèè;<br />

• GUI è êîíñîëüíûå âàðèàíòû ïðîãè;<br />

В качестве очень неплохого бонуса в<br />

комплект входят девять огромнейших<br />

списков с различными наиболее часто<br />

встречающимися именами файлов и<br />

директорий. Остальную информацию ты<br />

сможешь найти на сайте проекта — owasp.<br />

org/index.php/Category:OWASP_DirBuster_<br />

Project.<br />

Программа: Blind SQL Injection<br />

Dumper v1.1<br />

ОС: *nix/win<br />

Автор: Shadow<br />

На очереди еще одна утилита для работы со<br />

скуль-инъекциями — Blind SQL Injection дампер<br />

от Shadow, основанный на «быстром» методе<br />

Qwazar'а (https://forum.antichat.ru/showpost.<br />

php?p=1494443&postcount=11). Синтаксис для<br />

запуска проги крайне прост:<br />

BlindSQLiDumper.exe [full path whith<br />

vuln param] -[q,f [param]] [file<br />

out(default result.txt)]<br />

Теперь подробнее о параметрах:<br />

•q ["sql query to unlimit repeat"] используется<br />

в случаях, когда возникает сложность при использовании<br />

большой и запутанной конструкции<br />

запроса, особенно с использованием LIMIT<br />

(на вход подается SQL-запрос к какой-нибудь<br />

таблице, прога добавляет условно бесконечный<br />

LIMIT, на выходе получается дамп на<br />

консоли и в файле);<br />

•f ["full path to filename for download"] позволяет<br />

автоматизировать процесс чтения файла<br />

(способ Qwazar'а ограничивает чтение файла<br />

64 символами за раз), на вход подается полный<br />

путь до файла, который нужно сдампить, а на<br />

выходе получается дамп в файле.<br />

Пример для дампа данных:<br />

BlindSQLiDumper.exe test.com /<br />

forum/index.php?id=-123' -q "select<br />

table_name from information_schema.<br />

tables" tables.txt<br />

Пример для дампа файла:<br />

BlindSQLiDumper.exe test.com /<br />

forum/index.php?id=-123' -f /etc/<br />

passwd passwd<br />

Любые предложения и пожелания по работе<br />

утилиты, как и всегда, можешь смело направлять<br />

прямиком ее автору — https://rdot.org/<br />

forum/showthread.php?t=143. z<br />

081