PTA_ITRevision_ITSicherheit_UEberblick.pdf - PTA GmbH

PTA_ITRevision_ITSicherheit_UEberblick.pdf - PTA GmbH

PTA_ITRevision_ITSicherheit_UEberblick.pdf - PTA GmbH

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

IT-Revision und IT-Sicherheit<br />

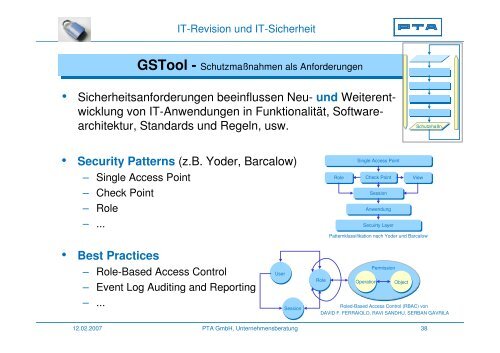

GSTool --Schutzmaßnahmen Schutzmaßnahmen als als Anforderungen<br />

Anforderungen<br />

• Sicherheitsanforderungen beeinflussen Neu- und Weiterentwicklung<br />

von IT-Anwendungen in Funktionalität, Softwarearchitektur,<br />

Standards und Regeln, usw.<br />

• Security Patterns (z.B. Yoder, Barcalow)<br />

– Single Access Point<br />

– Check Point<br />

– Role<br />

– ...<br />

• Best Practices<br />

– Role-Based Access Control<br />

– Event Log Auditing and Reporting<br />

– ...<br />

Single Access Point<br />

Role Check Point<br />

View<br />

Session<br />

Anwendung<br />

Secuirty Layer<br />

Patternklassifikation nach Yoder und Barcalow<br />

12.02.2007 <strong>PTA</strong> <strong>GmbH</strong>, Unternehmensberatung 38<br />

User<br />

Session<br />

Permission<br />

Role Operation Object<br />

Schutzmaßn.<br />

Roled-Based Access Control (RBAC) von<br />

DAVID F. FERRAIOLO, RAVI SANDHU, SERBAN GAVRILA