Nr. 163/164

Nr. 163/164

Nr. 163/164

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

http://www.log-in-verlag.de/<br />

Informatische Bildung und Computer in der Schule<br />

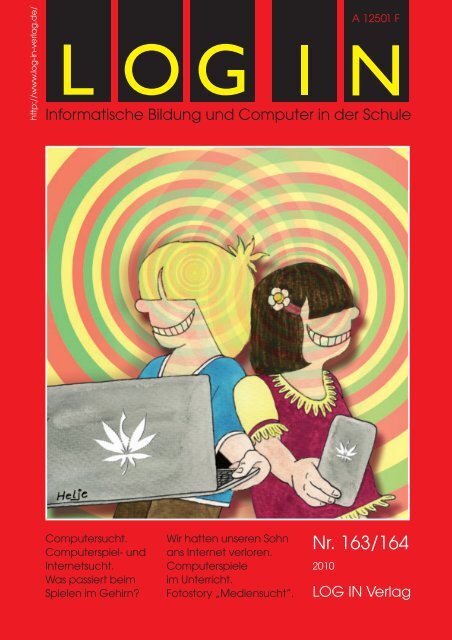

Computersucht.<br />

Computerspiel- und<br />

Internetsucht.<br />

Was passiert beim<br />

Spielen im Gehirn?<br />

Wir hatten unseren Sohn<br />

ans Internet verloren.<br />

Computerspiele<br />

im Unterricht.<br />

Fotostory „Mediensucht”.<br />

<strong>Nr</strong>. <strong>163</strong>/<strong>164</strong><br />

2010<br />

A 12501 F<br />

LOG IN Verlag

Impressum 2<br />

Editorial 3<br />

Berichte 4<br />

THEMA<br />

Computerspiel- und Internetsucht<br />

im Kindes- und Jugendalter<br />

von Kai W. Müller und Klaus Wölfling 12<br />

Was passiert beim Spielen im Gehirn?<br />

von Martin Klasen und Klaus Mathiak 20<br />

Wir hatten unseren Sohn ans Internet verloren<br />

von Christine und Christoph Hirte 25<br />

Sucht nach Mehr – Die Faszination Computerspiel<br />

von Herbert Rosenstingl 32<br />

DISKUSSION<br />

Informatik als technisches Fach<br />

von Eckart Modrow 38<br />

,,Das bessere Werkzeug“ – Anmerkungen zur<br />

Diskussion ETOYS vs. SCRATCH<br />

von Ralf Romeike 43<br />

PRAXIS & METHODIK<br />

Computerspiele im Unterricht<br />

von Jürgen Sleegers 49<br />

Simulation der Entwicklung eines Computerspiels<br />

von Marita Stawinoga 54<br />

Fotostory ,,Mediensucht“<br />

von Angelika Beranek 62<br />

Ein 3-D-Grafik-Projekt für viele (Teil 1)<br />

von Irina L. Marinescu und Detlef Rick 71<br />

Lernkultur der Wissensarbeit (Teil 1)<br />

von Alfred Hermes 80<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

I N H A L T<br />

ZUM THEMA<br />

Computersucht<br />

Digitale Medien wie das Internet und ihre vielfältigen<br />

Möglichkeiten sind im Alltag nicht mehr wegzudenken.<br />

Kinder und Jugendliche wachsen in einer Realität<br />

auf, die einerseits anfassbar, aber andererseits<br />

auch virtuell ist. Computer und Internet sind unbestreitbar<br />

Lebenswelterweiterungen und bieten einen<br />

neuen Sozialraum. Bestimmte menschliche Grundbedürfnisse<br />

lassen sich damit – auf den ersten Blick – immer<br />

und überall befriedigen. Die leichte Zugänglichkeit<br />

und die Vielfalt der Möglichkeiten lassen jedoch<br />

manche Menschen nicht mehr los. Ein unwiderstehliches<br />

Verlangen erfasst sie, am Computer zu spielen<br />

oder online zu sein. Aber ab wann muss von Suchtverhalten<br />

gesprochen werden und was kann dann dagegen<br />

getan werden? In den Themenbeiträgen dieses Hefts<br />

werden darauf Antworten gegeben.<br />

Das Titelbild zum Thema wurde von Jens-Helge Dahmen, Berlin, für LOG IN gestaltet.<br />

Objektorientiertes Modellieren mit<br />

SMALLTALK/SQUEAK (Teil 2)<br />

von Rüdeger Baumann 87<br />

RSA & Co. in der Schule – Moderne Kryptologie,<br />

alte Mathematik, raffinierte Protokolle<br />

Neue Folge – Teil 4<br />

von Helmut Witten und Ralph-Hardo Schulz 97<br />

Die Erfindung des Computers – Zuses Z3<br />

von Jens Tiburski 104<br />

Werkstatt – Experimente & Modelle:<br />

Kennwörter knacken (Teil 1)<br />

von Jürgen Müller 108<br />

COLLEG<br />

Können Quanten rechnen? Quanteninformatik –<br />

Einführung in die Grundprinzipien (Teil 3)<br />

von Peter Bussemer 116<br />

COMPUTER & ANWENDUNGEN<br />

Software: Eclipse – Ein universelles Entwicklungssystem<br />

für den Informatikunterricht 122<br />

Hardware & Software:<br />

Vom Plan zur Durchführung – Der eEducation<br />

Berlin Masterplan und seine Realisierung (Teil 2) 127<br />

Geschichte: Konrad Zuse – Künstler und Visionär 130<br />

Online 132<br />

FORUM<br />

Info-Markt 134<br />

Computer-Knobelei: Montenegrinisches Mancala 141<br />

Am Rande bemerkt … 142<br />

Veranstaltungskalender 143<br />

Vorschau 143<br />

LOG OUT 144<br />

1

Herausgeber<br />

Fachbereich Erziehungswissenschaft und Psychologie<br />

der Freien Universität Berlin,<br />

zusammen mit<br />

der Gesellschaft für Informatik (GI) e. V., Bonn,<br />

dem Arbeitsbereich Prozesstechnik und berufliche Bildung der<br />

Technischen Universität Hamburg-Harburg,<br />

dem Fachbereich Informatik der Universität Dortmund,<br />

dem Fachbereich Informatik und Elektrotechnik der Universität<br />

Siegen,<br />

der Fakultät Informatik der Technischen Universität Dresden,<br />

dem Institut für Informatik der Universität Stuttgart,<br />

dem Institut für Informatik der Universität Zürich und<br />

dem Institut für Informatik-Systeme der Alpen-Adria-Universität<br />

Klagenfurt.<br />

LOG IN wurde 1981 als Fachzeitschrift aus den Informationsschriften ,,INFO – ein Informationsblatt<br />

zur Integration der Informatik in Berliner Schulen“ (1975–1979) des<br />

Instituts für Datenverarbeitung in den Unterrichtswissenschaften, Berlin, und ,,log in –<br />

Mitteilungen zur Informatik in der Schule“ (1979–1980) des Instituts für die Pädagogik<br />

der Naturwissenschaften, Kiel, begründet.<br />

Redaktionsleitung<br />

Bernhard Koerber (verantwortlich).<br />

Freie Universität Berlin, FB Erziehungswissenschaft u. Psychologie<br />

GEDiB – Redaktion LOG IN<br />

Habelschwerdter Allee 45, D-14195 Berlin<br />

Telefon: 030-83 85 63 36 – Telefax: 030-83 85 67 22<br />

E-Mail: redaktionspost@log-in-verlag.de<br />

URL: http://www.log-in-verlag.de/wwwredlogin/index.html<br />

Bitte senden Sie Manuskripte für Beiträge, Anfragen zum LOG-IN-Service und sonstige<br />

Korrespondenz an die Redaktionsleitung.<br />

Redaktion<br />

Rüdeger Baumann, Garbsen; Jens-Helge Dahmen, Berlin (Grafik);<br />

Heinz Faatz, Berlin (Layout); Hannes Gutzer, Halle/Saale; Gabriele<br />

Kohse, Berlin (Redaktionssekretariat); Jürgen Müller, Gera;<br />

Ingo-Rüdiger Peters, Berlin (stellv. Redaktionsleitung); Achim<br />

Sahr, Berlin; Helmut Witten, Berlin.<br />

Ständige Mitarbeit<br />

Werner Arnhold, Berlin (Colleg); Günther Cyranek, Zürich (Berichte:<br />

Schweiz); Jens Fleischhut, Berlin (DV in Beruf & Alltag);<br />

Annemarie Hauf-Tulodziecki, Soest (Praxis & Methodik: Informatische<br />

Bildung in der Sekundarstufe I); Hanns-Wilhelm Heibey,<br />

Berlin (Datenschutz); Alfred Hermes, Jülich (Praxis & Methodik:<br />

Werkstatt); Ingmar Lehmann, Berlin (Praxis & Methodik: Informatik<br />

im Mathematikunterricht); Ernst Payerl, Erlensee (Praxis &<br />

Methodik: Informatische Bildung in der Sekundarstufe II); Sigrid<br />

Schubert, Siegen (Fachliche Grundlagen des Informatikunterrichts);<br />

Andreas Schwill, Potsdam (Aktuelles Lexikon); Joachim<br />

Wedekind, Tübingen (Praxis & Methodik: Informatik in naturwissenschaftlichen<br />

Fächern).<br />

Verantwortlich für die Mitteilungen des Fachausschusses ,,Informatische<br />

Bildung in Schulen“ (FA IBS) der Gesellschaft für Informatik<br />

(GI) e. V. ist der Sprecher des Fachausschusses, Steffen<br />

Friedrich (Dresden).<br />

2<br />

I M P R E S S U M<br />

Wissenschaftlicher Beirat<br />

Wolfgang Arlt, Berlin; Peter Diepold, Göttingen; Steffen Friedrich,<br />

Dresden; Peter Gorny, Oldenburg; Rul Gunzenhäuser, Stuttgart;<br />

Immo O. Kerner, Nienhagen; Wolf Martin, Hamburg; Peter<br />

Micheuz, Klagenfurt; Helmut Schauer, Zürich; Sigrid Schubert,<br />

Siegen; Peter Widmayer, Zürich.<br />

Mitarbeit an dieser Ausgabe<br />

Angelika Beranek, Arne Busse, Peter Bussemer, Hagen Döhner,<br />

Andrea Dreyer, Lutz Hellmig, Tino Hempel, Alfred Hermes, Christine<br />

Hirte, Christoph Hirte, Martin Klasen, Irina L. Marinescu,<br />

Klaus Mathiak, Eckart Modrow, Kai W. Müller, Nikolai Neufert,<br />

Reinhard Oldenburg, Horst Pohlmann, Jürgen Poloczek, Detlef<br />

Rick, Gerhard Röhner, Ralf Romeike, Herbert Rosenstingl,<br />

Ralph-Hardo Schulz, Jürgen Sleegers, Marita Stawinoga, Jens Tiburski,<br />

Otto Wehrheim, Klaus Wölfling.<br />

Koordination des Themenschwerpunkts in diesem Heft:<br />

Jürgen Müller.<br />

Bezugsbedingungen<br />

LOG IN erscheint fünfmal jährlich (4 Einzelhefte, 1 Doppelheft).<br />

Abonnementpreis (4 Einzelhefte zu je 72 Seiten, 1 Doppelheft): Inland<br />

59,80 EUR, Ausland 66,40 EUR, jeweils inkl. Versandspesen.<br />

Ausbildungsabonnement: 20 % Ermäßigung des Abonnementpreises<br />

(nach Vorlage einer Studien- oder Referendariatsbescheinigung).<br />

Einzelheft: 16,00 EUR, Doppelheft: 32,00 EUR, jeweils inkl. Versandspesen.<br />

Die Preise enthalten bei Lieferung in EU-Staaten die Mehrwertsteuer,<br />

für das übrige Ausland sind sie Nettopreise.<br />

Bestellungen nehmen der Verlag, die Redaktion oder jede Buchhandlung<br />

an. Die Kündigung von Abonnements ist mit einer Frist<br />

von 8 Wochen zum Ende jedes Kalenderjahres möglich.<br />

Mitglieder der Gesellschaft für Informatik, die als Lehrer an allgemein-<br />

oder berufsbildenden Schulen oder als Dozenten tätig sind,<br />

können die Zeitschrift im Rahmen ihrer Mitgliedschaft beziehen.<br />

Verlag<br />

LOG IN Verlag GmbH<br />

Postfach 33 07 09, D-14177 Berlin<br />

Friedrichshaller Straße 41, D-14199 Berlin<br />

Telefon: 0178 5 60 46 69 – Telefax: 030-8 62 16 45<br />

E-Mail: abopost@log-in-verlag.de<br />

URL: http://www.log-in-verlag.de/<br />

Verantwortlich für den Anzeigenteil: Ingo-Rüdiger Peters,<br />

Telefon: 030-83 85 63 36 (Anschrift siehe Redaktionsleitung).<br />

Anzeigenverkauf: Hagen Döhner Media-Service,<br />

Telefon: 0511-55 23 25 – Telefax: 0511-55 12 34.<br />

Zurzeit gilt die Anzeigenpreisliste <strong>Nr</strong>. 24 vom 1. Januar 2009.<br />

© 1993 LOG IN Verlag GmbH<br />

Die Zeitschrift und alle in ihr enthaltenen Beiträge und Abbildungen<br />

sind urheberrechtlich geschützt. Mit Ausnahme der gesetzlich<br />

zugelassenen Fälle – insbesondere für Unterrichtszwecke – ist eine<br />

Verwertung ohne Einwilligung des Verlags strafbar.<br />

Satz/DTP: FU Berlin – FB ErzWiss./Psych. – GEDiB, Berlin.<br />

Belichtung und Druck:<br />

MediaBogen Fiedler-Klotz-Nöschel GbR, Berlin.<br />

Versand: DKS-Integral GmbH, Berlin.<br />

LOG IN erscheint 2010 im 30. Jahrgang.<br />

ISSN: 0720-8642.<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

Sucht und Leidenschaft<br />

Das Ziel dieses Spiels ist eindeutig:<br />

Der Gegner muss umgebracht<br />

werden. Und genau das faszinierte<br />

ihn. Er war fast sieben Jahre alt, als<br />

er das erste Mal mit diesem Spiel in<br />

Berührung kam. Seine fünf Jahre<br />

ältere Schwester hatte es ihm gezeigt<br />

und setzte ihn daran, damit sie<br />

nicht ständig auf ihn aufpassen<br />

musste. Denn da ihre Mutter sie alleine<br />

erzog, musste sie oft während<br />

der Arbeit ihre beiden Kinder sich<br />

selbst überlassen.<br />

Eigentlich war er ein stilles Kind.<br />

Doch die Schlachten, die er in diesem<br />

Spiel austrug, nahmen immer<br />

mehr von seinem Leben ein. Zum<br />

großen Kummer seiner Mutter zeigte<br />

seine Besessenheit keine Linderung.<br />

Er nahm Kontakt mit Gleichgesinnten<br />

auf und verbrachte Nächte<br />

mit ihnen und diesem Spiel.<br />

Die Diskrepanz zwischen seiner<br />

Spielwelt und seinem Alltag als Schüler<br />

einer Highschool war schließlich<br />

für den mittlerweile Fünfzehnjährigen<br />

zu groß. Im Unterricht zeigte er<br />

sich mürrisch und desinteressiert. Er<br />

arbeitete wenig und ignorierte die<br />

Lehrer. Er sah nicht ein, inwieweit<br />

ihm ein Schul-Abschluss bei seinen<br />

Zielen, die er beim Spielen verfolgte,<br />

nutzen konnte. Seine Lehrer wussten,<br />

wie intelligent er eigentlich war und<br />

welches Potenzial er hatte, aber es erwies<br />

sich als unmöglich für sie, ihn in<br />

den Unterricht zu integrieren. Er verließ<br />

die Schule.<br />

Auch die Beziehung zu seiner<br />

Mutter wurde immer problematischer.<br />

Kurz vor seinem sechzehnten<br />

Geburtstag zog sie aus der gemeinsamen<br />

Wohnung aus und suchte bei einer<br />

Freundin Zuflucht. Dreizehn Jahre<br />

später war er Weltmeister in dem<br />

Spiel, das seine Leidenschaft oder<br />

vielleicht sogar seine Sucht war!<br />

Die Rede ist hier von Robert<br />

James Fischer, der eher unter dem<br />

Namen Bobby Fischer bekannt ist<br />

und der 1972 in einem aufsehenerregenden<br />

Match Schachweltmeister<br />

wurde.<br />

Der Lebenslauf Fischers zeigt, wie<br />

schwierig es ist, sich auch dem The-<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

E D I T O R I A L<br />

ma Computersucht zu nähern. Einerseits<br />

werden Fischer durchaus<br />

schwerwiegende, aus familiären<br />

Konflikten resultierende psychische<br />

Probleme attestiert, die zu Verhaltensauffälligkeiten<br />

führten. Andererseits<br />

gilt Fischer angesichts seiner<br />

unbestrittenen Leistungen letztlich<br />

als eine herausragende Persönlichkeit<br />

der Schachgeschichte. In jedem<br />

Fall aber reicht es nicht aus, einzig<br />

dem Schachspiel – oder dem Computer<br />

– die Schuld zuzuweisen. Probleme<br />

dieser Art setzen stets eine<br />

differenzierte Betrachtungsweise voraus,<br />

um ihre Lösung anpacken zu<br />

können.<br />

Digitale Medien wie das Internet<br />

und seine vielfältigen Möglichkeiten<br />

im Alltag sind nicht mehr wegzudenken.<br />

Unbestreitbar bietet z. B. das Internet<br />

eine Erweiterung der Lebenswelt<br />

und stellt somit einen neuen Sozialraum<br />

dar. Bestimmte Grundbedürfnisse<br />

der Menschen lassen sich –<br />

auf den ersten Blick – immer und<br />

überall befriedigen. Dies geht über<br />

das einfache Kommunizieren per E-<br />

Mail weit hinaus und deckt das Verlangen<br />

nach Sozialisation und Selbstverwirklichung<br />

sowie den Spieltrieb<br />

und das Bedürfnis nach Identitätsbzw.<br />

Rollenspielen ab. Der leichte<br />

Zugang, die scheinbare Anonymität<br />

und die Vielfalt an Möglichkeiten<br />

machen das Internet zu einem überaus<br />

reizvollen Lebensbereich, der<br />

manche Menschen nicht mehr loslässt.<br />

Und so kann es zu einem suchtartigen<br />

Verhalten kommen – ein unwiderstehliches<br />

Verlangen, am Computer<br />

zu spielen oder online zu sein.<br />

Beginn, Beendigung und Dauer werden<br />

kaum noch kontrolliert. Entzugserscheinungen<br />

bei verhindertem<br />

Zugang und fortschreitende Vernachlässigung<br />

anderer Interessen<br />

sind zu beobachten.<br />

Ab wann kann von Suchtverhalten<br />

gesprochen werden? Welche Art der<br />

Internet- und Computerspielnutzung<br />

betrifft welche Menschen?<br />

Suchtforschung galt bisher der Auseinandersetzung<br />

mit substanzgebundener<br />

Abhängigkeit. Immer mehr<br />

richtet sich der Blick auf sogenannte<br />

substanzungebundene Süchte wie<br />

z. B. die Computersucht. Sowohl die<br />

Zahl der Betroffenen als auch die<br />

Zahl derer, die tatsächlich Beratung<br />

und Hilfe suchen, ist hoch – und sie<br />

steigt weiter. Das vorliegende Heft<br />

ist deshalb diesem Phänomen gewidmet,<br />

und es werden der Stand der<br />

Forschung sowie Trends und Erfahrungen<br />

mit substanzungebundenen<br />

Süchten vorgestellt, insbesondere<br />

die Computerspielsucht sowie die<br />

Internetsucht, die unter Schülerinnen<br />

und Schülern auftreten können.<br />

Darüber hinaus finden sich auch<br />

Überlegungen zu Therapie, Behandlung<br />

und Prävention dieses Phänomens<br />

sowie neurobiologische Aspekte.<br />

Und es wird auch deutlich gemacht,<br />

was Eltern und Lehrkräfte<br />

tun können, um einem suchtartigen<br />

Verhalten von Kindern und Jugendlichen<br />

vorzubeugen: Sie sollten die<br />

Computernutzung beobachten, auf<br />

Verhaltensänderungen achten, alternative<br />

Freizeitaktivitäten und das<br />

Eingebundensein in die reale Welt<br />

und ihre Gemeinschaften unterstützen.<br />

Wichtig ist, sich für die Kinder<br />

Zeit zu nehmen und mit ihnen darüber<br />

zu sprechen, warum sie spielen,<br />

was ihnen daran gefällt. Damit<br />

lässt sich feststellen, welche Vorteile<br />

und welche Funktionen die ,,virtuelle<br />

Welt“ für das Kind hat, und es<br />

können Alternativen aufgezeigt werden.<br />

Ein Fehler wäre es, Computer<br />

grundsätzlich zu verteufeln. Kinder<br />

und Jugendliche müssen lernen, mit<br />

Medien umzugehen.<br />

Das Spielen am Computer darf<br />

und kann auch einfach Spaß machen.<br />

Tatsächlich könnten Lehrkräfte hier<br />

viel von ihren Schülerinnen und<br />

Schülern lernen. Ziel ist in jedem<br />

Fall, den Computer für die eigene<br />

Lebenswelt zu nutzen, im Sinne eines<br />

selbstbestimmten, kreativen, verantwortungsvollen<br />

Umgangs – und<br />

den jungen Menschen dabei zu helfen,<br />

diese Fähigkeiten zu entwickeln.<br />

Bernhard Koerber<br />

Jürgen Müller<br />

3

Lehramtsstudiengang<br />

Informatik<br />

wird in Hessen<br />

ausgebaut<br />

Lehrämter an Haupt-, Real- und<br />

Förderschulen als Studiengang an<br />

der Goethe-Universität Frankfurt<br />

Informatik ist derzeit an hessischen<br />

Schulen als Wahlfach in der<br />

Sekundarstufe I ausgewiesen; die<br />

Schulen können ihren Schülerinnen<br />

und Schülern ein entsprechendes<br />

Unterrichtsangebot machen (vgl.<br />

auch Röhner, 2006). Lehrerinnen<br />

und Lehrer, die dieses Fach unterrichten,<br />

gibt es allerdings zu wenige:<br />

Nach Auskunft des hessischen Kultusministeriums<br />

erteilten im Jahr<br />

2007 mehr als 600 Lehrerinnen und<br />

Lehrer an 2000 hessischen Schulen<br />

(Berufliche Schulen, Haupt- und<br />

Realschulen, Gymnasien, integrierte<br />

und schulformbezogene Gesamtschulen)<br />

das Fach Informatik. Der<br />

Bedarf liegt in der Regel bei mindestens<br />

zwei Lehrkräften pro Schule,<br />

damit der notwendige Unterricht<br />

erteilt werden kann.<br />

Als Lehramtsstudienfach gibt es<br />

Informatik in Hessen bisher ausschließlich<br />

für das Lehramt an<br />

Gymnasien (Studiengang L3-Informatik)<br />

und dies auch noch nicht<br />

einmal an allen hessischen Universitäten.<br />

Ein Studiengang für die<br />

Lehrämter an Haupt- und Realschulen<br />

(Studiengang L2-Informatik)<br />

sowie an Förderschulen (Studiengang<br />

L5-Informatik) wurde bislang<br />

an hessischen Universitäten<br />

4<br />

B E R I C H T E<br />

nicht angeboten. Einmalig in Hessen<br />

ist deshalb, dass im Wintersemester<br />

2010/11 erstmals ein Studiengang<br />

L2/L5-Informatik an der<br />

Goethe-Universität in Frankfurt<br />

am Main beginnen wird! Die Goethe-Universität,<br />

in der die Lehrerausbildung<br />

traditionell eine große<br />

Rolle spielt, erweitert damit ihr<br />

Angebot so, dass eine bisher vorhandene<br />

Lücke geschlossen wird.<br />

Informatik<br />

nicht nur für Gymnasiasten<br />

Auch Schülerinnen und Schüler an<br />

Haupt- und Realschulen haben ein<br />

Recht auf Teilhabe an den modernen<br />

Technologien und auf qualifiziert erteilten<br />

Wahlunterricht im Fach Informatik.<br />

Es gibt daher einen Bedarf an<br />

Informatiklehrkräften in den Schulen,<br />

auch wenn es derzeit keinen politischen<br />

Beschluss gibt, in den<br />

nächsten Jahren Informatik als<br />

(Pflicht-)Fach für alle Schülerinnen<br />

und Schüler einführen zu wollen –<br />

solch ein Signal würde die Informatiklehramtsausbildung<br />

wesentlich<br />

vorantreiben. Aber auch ohne einen<br />

solchen Beschluss ist damit zu rechnen,<br />

dass die Berufschancen für Informatiklehrer<br />

dauerhaft gut bleiben<br />

werden.<br />

Das Besondere des Lehramtsstudiengangs<br />

ist, dass er nicht so sehr<br />

in die Tiefe, sondern mehr in die<br />

Breite zielt, sodass man viele Themen<br />

und Fragestellungen aus unterschiedlichen<br />

Bereichen der Informatik<br />

kennenlernt. Außerdem<br />

beschäftigen sich Lehramtsstudierende<br />

in didaktischen Lehrveranstaltungen<br />

mit Fragen der Vermittlung,<br />

aber auch mit Fragen zu gesellschaftlichen<br />

Einflüssen der In-<br />

RON wurde<br />

von Studierenden<br />

selbst<br />

entwickelt.<br />

Auch humanoide Roboter –<br />

hier auf einem Fußballfeld –<br />

werden im Studium eingesetzt.<br />

formatik, ihren Tendenzen und<br />

Utopien. Der fachwissenschaftliche<br />

Teil umfasst die Einzelbereiche<br />

Grundlagen der Informatik, Modelle<br />

von Hard- und Software sowie<br />

Entwicklung von Software und wird<br />

vertieft durch ein Seminar, in dem<br />

aktuelle Themen der Informatik<br />

behandelt werden.<br />

Als Beispiel soll hier ein von der<br />

Professur Visuelle Sensorik und Informationsverarbeitung<br />

(VSI) angebotenes<br />

Seminar dienen. In dieser<br />

Veranstaltung beschäftigen sich die<br />

Studierenden schwerpunktmäßig<br />

mit der Auswertung visueller Signale,<br />

die beispielsweise von Kameras<br />

stammen, die auf mobilen Robotern<br />

oder Fahrzeugen montiert sind. Der<br />

selbstentwickelte Roboter RON<br />

(Robot for Optical Navigation) ist<br />

mit völlig unterschiedlichen Sensoren<br />

ausgerüstet, die es ihm erlauben,<br />

autark in Räumen zu navigieren.<br />

Von Studierenden wurde weiterhin<br />

eine Computersteuerung für<br />

kleine Modellhubschrauber entwickelt<br />

und damit zunächst eine einfache<br />

bildgestützte Lage-Regelung<br />

konstruiert. Auch mit humanoiden<br />

Robotern beschäftigt sich die Arbeitsgruppe;<br />

das Bild zeigt einen dieser<br />

Roboter auf einem Fußballfeld.<br />

Weitere Informationen<br />

Ausführliche Informationen sind<br />

auf den folgenden Seiten im Internet<br />

zu finden:<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

L2-Informatik<br />

(Haupt- und Realschulen)<br />

Eine tabellarische Übersicht, eine<br />

Kurzbeschreibung des Studiengangs<br />

und das Bewerbungsverfahren:<br />

http://www.uni-frankfurt.de/studium/stud<br />

ienangebot/informatik-L2/index.html<br />

Informationen über die zu erwerbenden<br />

Kompetenzen und über die<br />

Prüfungsformen:<br />

http://www.uni-frankfurt.de/studium/stud<br />

ienangebot/lehramt/L2/L2-inform.html<br />

L5-Informatik (Förderschulen)<br />

Eine tabellarische Übersicht, eine<br />

Kurzbeschreibung des Studiengangs<br />

und das Bewerbungsverfahren:<br />

http://www.uni-frankfurt.de/studium/stud<br />

ienangebot/informatik-L5/index.html<br />

Informationen über die zu erwerbenden<br />

Kompetenzen und über die<br />

Prüfungsformen:<br />

http://www.uni-frankfurt.de/studium/stud<br />

ienangebot/lehramt/L5/L5-inform.html<br />

Literatur<br />

Jürgen Poloczek<br />

juergen.poloczek@auge.de<br />

Reinhard Oldenburg<br />

oldenbur@math.uni-frankfurt.de<br />

Röhner, G.: Informatische Bildung in Hessen.<br />

In: LOG IN, 26. Jg. (2006), H. 143, S. 8–9.<br />

Konrad Zuses<br />

100. Geburtstag<br />

Ein vorläufiges Resümee<br />

Der Computerpionier Konrad<br />

Zuse wäre am 22. Juni 2010 einhundert<br />

Jahre alt geworden. Am 18.<br />

Juni 2010 fanden aus diesem Grund<br />

im Deutschen Museum München<br />

ein wissenschaftliches Kolloquium,<br />

eine Ausstellungseröffnung und<br />

eine Lesung statt (aus dem Buch<br />

Die Frau, für die ich den Computer<br />

erfand von Friedrich Christian Delius).<br />

Diese Veranstaltungen ermög-<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

B E R I C H T E<br />

lichten teilweise neue und interessante<br />

Einblicke in Leben und Werk<br />

von Konrad Zuse (vgl. auch Füßl,<br />

2010). Einiges davon ist nachfolgend<br />

zusammengestellt und aus<br />

persönlicher Perspektive ergänzt.<br />

Schulzeit<br />

Konrad Zuse machte 1928 am Reform-Realgymnasium<br />

Hoyerswerda<br />

sein Abitur. Es war eine gute, moderne<br />

Schule, in der es z. B. Arbeitsunterricht<br />

gab. Zuse hatte unter anderem<br />

einen engagierten Kunstlehrer,<br />

der mit seinen Schülern zur seinerzeit<br />

bedeutenden Internationalen<br />

Kunstausstellung 1926 nach Dresden<br />

fuhr. Der künstlerische Einfluss der<br />

Ausstellung auf Konrad Zuse lässt<br />

sich belegen. Ihm gelangen bereits<br />

als Schüler bemerkenswerte Zeichnungen.<br />

Aus Konrad Zuse wäre wohl<br />

auch ein erfolgreicher Werbegrafiker<br />

geworden.<br />

Die Z3 – der erste Computer<br />

Es ist schon eines der Phänomene<br />

der Informatik, dass – ehe der<br />

Computer als das zentrale Gerät<br />

der Informatik ,,so richtig“ erfunden<br />

war – bereits feststand, was er<br />

prinzipiell kann und was nicht<br />

(Alan M. Turing, 1936). Raúl Rojas<br />

konnte 1998 unter trickreicher Ausnutzung<br />

des Lochstreifens und der<br />

Rechenungenauigkeit von Zuses<br />

Z3 zeigen, dass sie Turing-vollständig<br />

ist. Der Beweis von Rojas basiert<br />

darauf, dass man den Lochstreifen<br />

mit dem Programm zu einer<br />

potenziell endlosen while-<br />

Schleife zusammenkleben und (einfache)<br />

if-Anweisungen der Art ,,IF<br />

Bedingung THEN Anweisung“ mithilfe<br />

der Rechengenauigkeit simulieren<br />

kann. Falls die Bedingung<br />

Die 10-Euro-<br />

Gedenkmünze<br />

zum<br />

100. Geburtstag<br />

von Konrad<br />

Zuse.<br />

LOG-IN-Archiv<br />

der if-Anweisung nicht erfüllt ist,<br />

macht ein Rundungsfehler den Effekt<br />

der Anweisung wirkungslos. Es<br />

ist bekannt, dass man mit einer<br />

while-Schleife und diesen einfachen<br />

if-Anweisungen jedes Programm simulieren<br />

kann. Zuses Z3 leistet<br />

also genau so viel, wie eine Turing-<br />

Maschine, was ein Gütesiegel für<br />

Computer ist. Konrad Zuse hatte<br />

diesen Leistungsumfang gar nicht<br />

vorgesehen; die Z3 verfügt – aus<br />

welchen Gründen auch immer –<br />

über keine bedingten Anweisungen,<br />

keine bedingten Sprünge und keine<br />

Schleifen.<br />

Man liegt nicht falsch, wenn man<br />

sagt, Zuses Z3 ist der erste Computer.<br />

Es gibt jedoch mehrere erste<br />

Computer – je nachdem, was man<br />

unter einem Computer versteht. Es<br />

kommen verschiedene Kandidaten<br />

in Betracht, so auch der ENIAC<br />

(Electronic Numerical Integrator<br />

and Computer) von 1946. Er war<br />

der erste Digitalrechner der Geschichte,<br />

der die drei Kriterien elektronisch,<br />

programmierbar und Turing-vollständig<br />

zugleich erfüllte. Er<br />

arbeitete mit Elektronenröhren, allerdings<br />

auf der Basis des Dezimalsystems.<br />

In jedem Fall hat Konrad<br />

Zuse entscheidende Beiträge<br />

zur Erfindung des Computers erbracht.<br />

Der Computerpionier F. L.<br />

Bauer schrieb 1984 über Konrad<br />

Zuse (siehe Zuse, 2 1986, S. V):<br />

Schöpfer der ersten vollautomatischen,<br />

programmgesteuerten und frei programmierten,<br />

in binärer Gleitpunktrechnung<br />

arbeitenden Rechenanlage. Sie war<br />

1941 betriebsfähig.<br />

Häufig liest man (auch im Zusammenhang<br />

mit der Z3) statt ,,frei<br />

programmiert“: frei programmierbar.<br />

Mit ,,frei programmiert“ will<br />

F. L. Bauer vermutlich darauf hinweisen,<br />

dass die Z3 zwar programmgesteuert<br />

ist, dass das Pro-<br />

5

http://www.deutsches-museum.de/ausstellungen/<br />

sonderausstellungen/2010/konrad-zuse/film/<br />

gramm jedoch extern vorliegt.<br />

Rechner und Lochstreifen bilden<br />

gemeinsam eine Maschine, die das<br />

Programm abarbeitet. Die nachfolgende<br />

Rechner-Generation hatte<br />

das Programm nicht mehr extern<br />

auf Lochstreifen, sondern intern im<br />

Speicher.<br />

Einfluss militärischer Auftraggeber<br />

Nach dem Studium (Diplom 1935)<br />

wurde Konrad Zuse nach kurzer Tätigkeit<br />

als Statiker freischaffender<br />

Erfinder in Berlin, der im Wohnzimmer<br />

seiner Eltern mithilfe von<br />

Freunden Computer baute. Im Jahr<br />

1941 gründete er die Zuse Ingenieurbüro<br />

und Apparatebau Berlin. Im<br />

Verlaufe des Krieges (1943) wurde<br />

Zuses Firma als kriegswirtschaftlich<br />

wichtig eingestuft; das Stellen von<br />

,,uk“-Anträgen für Mitarbeiter wurde<br />

möglich (uk = unabkömmlich; ein<br />

Grund für die Befreiung vom Militärdienst).<br />

1944 wurde sie als ,,Wehrwirtschaftsbetrieb“<br />

anerkannt. Bei<br />

dieser Sachlage wird mir die eigentlich<br />

erstaunliche Bereitstellung der<br />

erforderlichen Ressourcen für die<br />

erfolgreiche Flucht Konrad Zuses<br />

(unter Mitnahme der Z4) aus dem<br />

Berlin der letzten Kriegstage ins Allgäu<br />

verständlicher. Zuses Firma baute<br />

von 1942 bis 1944 die Spezialrechner<br />

S1 und S2 für die Henschel Flugzeug-Werke.<br />

Dabei ging es um die<br />

Berechnung von Korrekturwerten<br />

für das Leitwerk von Flugbomben;<br />

Zuse ist damit auch der Erfinder des<br />

digitalen Prozessrechners. Insgesamt<br />

lag die militärische und halbmilitärische<br />

Unterstützung der Zuse-Entwicklungen<br />

zwischen 250 000 und<br />

300 000 Reichsmark. Zur Einordnung<br />

der Größenordnung dieses Betrags<br />

fehlen mir Vergleiche zu ande-<br />

6<br />

B E R I C H T E<br />

ren Forschungsprojekten dieser Zeit.<br />

Nach Kriegsende wurden Konrad<br />

Zuse und Mitarbeiter von Alliierten<br />

verhört; ein Verbringen ins Ausland<br />

erfolgte jedoch nicht.<br />

Der Nachlass von Konrad Zuse<br />

Eine Gesamtschau zu Leben und<br />

Werk von Konrad Zuse liegt bisher<br />

nicht vor. Eine wichtige Aufgabe für<br />

die nächsten Jahre sollte daher im<br />

Erarbeiten einer Biografie von Konrad<br />

Zuse auf wissenschaftlicher<br />

Grundlage unter Einbeziehung des<br />

Nachlasses bestehen. Die Familie<br />

Konrad Zuses hat dessen Nachlass<br />

an das Deutsche Museum München<br />

zur wissenschaftlichen Aufarbeitung<br />

abgegeben. Das Vorhaben, diesen<br />

Nachlass aufzuarbeiten, wird sicher<br />

einige Jahre in Anspruch nehmen.<br />

Ein Anfang ist inzwischen gemacht;<br />

erste Arbeitsergebnisse konnten in<br />

den Veranstaltungen im Deutschen<br />

Museum vorgelegt werden. Die Biografie<br />

dürfte eine sinnvolle Ergänzung<br />

zur bekannten Autobiografie<br />

darstellen. Die erste Sichtung des<br />

Nachlasses förderte einen Tagebucheintrag<br />

vom 4. Januar 1942 zutage,<br />

der Bezüge zur NS-Ideologie aufweist<br />

(,,Systematische Rassenforschung“).<br />

Die daraus gezogenen<br />

Schlussfolgerungen (Füßl, 2010,<br />

S. 104, 109) sind sehr weitgehend und<br />

bedürfen aus meiner Sicht einer kritischen<br />

Überprüfung. Das Erstellen<br />

einer Biografie würde dafür eine<br />

gute Gelegenheit bieten.<br />

Z4 – Anfang mit Tücken<br />

Die Z4 war 1950 die einzige kommerziell<br />

eingesetzte programmgesteuerte<br />

Rechenanlage in Europa<br />

Der<br />

Helixturm<br />

von Konrad<br />

Zuse<br />

(Ausschnitt<br />

aus einem<br />

Film des<br />

Deutschen<br />

Museums).<br />

(oder sogar darüber hinaus). Sie<br />

war für fünf Jahre an die ETH Zürich<br />

für insgesamt 30 000 Schweizer<br />

Franken verliehen; dieser Betrag<br />

war ein wichtiger Teil des Startkapitals<br />

für die 1949 gegründete Zuse<br />

KG. Die Z4 lief in Zürich nicht immer<br />

perfekt. Solche Erfahrungen<br />

sind bis heute mit komplexen neuen<br />

Systemen nicht unüblich.<br />

Erfolg und Misserfolg der Zuse KG<br />

Die Zuse KG war die erste deutsche<br />

Computerfirma und über Jahre<br />

erfolgreich. Sie baute rund 250<br />

Relais-, Röhren- und Transistor-<br />

Rechner. Ein Beispiel für Innovation<br />

ist der Graphomat Z64 (ein automatischer<br />

Zeichentisch, der<br />

durch Lochstreifen oder Lochkarten<br />

gesteuert wurde) – eine Attraktion<br />

auf der Hannover-Messe 1962.<br />

Die Zuse KG wurde 1964 zuerst<br />

durch Brown, Boveri & Cie. (BBC)<br />

übernommen. Später ging die Firma<br />

vollständig an die Siemens AG.<br />

Sicher gibt es verschiedene Gründe<br />

für das letztliche Scheitern von<br />

Konrad Zuse als Unternehmer.<br />

Heinz Zemanek wies darauf hin,<br />

dass die Z31 die Zuse KG in Finanzschwierigkeiten<br />

brachte. Und<br />

auch: ,,Die Umgebung von Zuse<br />

wird im historischen Rückblick in<br />

ein paar Jahrzehnten keine guten<br />

Noten bekommen“ (Zemanek,<br />

2004).<br />

Helixturm<br />

Die letzte große Erfindung von<br />

Konrad Zuse war ein Turm, der sich<br />

selbst auf- und abbaut. Platten werden<br />

von außen automatisch zugeführt<br />

und formschlüssig zusammengefügt.<br />

Der Turm fährt kontinuierlich,<br />

mit einer Handkurbel oder von<br />

einem Elektromotor angetrieben,<br />

nach oben oder unten. Ich habe den<br />

Helixturm 1994 voll funktionstüchtig<br />

erlebt (Antrieb mit Elektromotor).<br />

Für mich wurde er zur Metapher<br />

für Objektorientierung. Man<br />

sendet an den Turm die Meldung<br />

,,Bau dich auf“. Und er tut dies.<br />

Dann die Meldung ,,Bau dich ab“.<br />

Und er tut auch das. Der Helixturm<br />

wurde inzwischen restauriert und<br />

kann im Deutschen Museum München<br />

besichtigt werden.<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

Veranstaltung in Jena<br />

Die Fakultät für Mathematik und<br />

Informatik der Friedrich-Schiller-<br />

Universität Jena lud für den 22.<br />

Juni 2010 zu einer ,,kleinen Geburtstagsfeier“<br />

ein, an der rund 70<br />

Gäste teilnahmen. In mehreren<br />

Kurzbeiträgen ging es um einen Lebenslauf,<br />

um Bezüge zwischen Konrad<br />

Zuse und Jena, um die Mechanik<br />

der Z1 in einer Computersimulation<br />

(vgl. auch LOG IN, Heft 162,<br />

S. 73 f.), um Zuses Plankalkül, um<br />

den Rechnenden Raum, um Konrad<br />

Zuse als Künstler und Visionär<br />

und schließlich um die Beantwortung<br />

der Frage: Wer ist Computerpionier?<br />

Professor Hartmut Wedekind,<br />

Ehrendoktor der Fakultät,<br />

brachte es in gekonnter Weise auf<br />

den Punkt: Computerpioniere im<br />

deutschsprachigen Raum sind diejenigen,<br />

die von Konrad Zuse gemalt<br />

wurden (siehe Jänike/Genser,<br />

2 1995). Immerhin wirkten zwei<br />

Computerpioniere in Jena: Wilhelm<br />

Kämmerer und Herbert Kortum,<br />

unter deren Leitung 1954/1955 die<br />

OPREMA (OPtik-REchen-MAschine)<br />

entwickelt wurde.<br />

Michael Fothe<br />

E-Mail: michael.fothe@uni-jena.de<br />

Martin Mundhenk (Universität Jena) sah eine Entwurfsfassung<br />

dieses Berichts kritisch durch und gab ergänzende Hinweise,<br />

wofür ich danke.<br />

Literatur und Internetquellen<br />

Delius, F. Chr.: Die Frau, für die ich den Computer<br />

erfand. Berlin: Rowohlt.Berlin Verlag,<br />

2009.<br />

Deutsches Museum: Helixturm (Film). 2009.<br />

http://www.deutsches-museum.de/ausstellun<br />

gen/sonderausstellungen/2010/konrad-zuse/<br />

film/<br />

Friedrich-Schiller-Universität Jena: 100. Geburtstag<br />

des deutschen Erfinders des Computers.<br />

Veranstaltung in Jena, 22. Juni 2010:<br />

http://www.uni-jena.de/zuse2010<br />

Füßl, W. (Hrsg.): 100 Jahre Konrad Zuse – Einblicke<br />

in den Nachlass. München: Deutsches<br />

Museum München, 2010.<br />

Hellige, H.-D. (Hrsg.): Geschichten der Informatik<br />

– Visionen, Paradigmen, Leitmotive.<br />

Berlin, Heidelberg, New York: Springer, 2004.<br />

Jänike, J.; Genser, F.: Die Vergangenheit der<br />

Zukunft – Deutsche Computerpioniere. Düsseldorf:<br />

Eigenverlag Friedrich Genser, 21995.<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

B E R I C H T E<br />

Turing, A M.: On computable numbers, with<br />

an application to the Entscheidungsproblem.<br />

In: Proceedings of the London Mathematical<br />

Society, 42. Jg. (1936/1937), Serie 2, S. 230–265.<br />

http://www.abelard.org/turpap2/tp2-ie.asp<br />

Zemanek, H.: Konrad Zuse und die Systemarchitektur,<br />

das Mailüfterl und der Turmbau zu<br />

Babel – ein Essay. In: Hellige, 2004, S. 141–170.<br />

Zuse, K.: Der Computer – mein Lebenswerk.<br />

Berlin, Heidelberg, New York: Springer, 21986<br />

(und neuere Auflagen).<br />

Alle Internetquellen wurden zuletzt am 31.<br />

August 2010 geprüft.<br />

Im Mittelpunkt:<br />

Kompetenzorientierter<br />

Informatikunterricht<br />

9. bundesweite<br />

Fachleitertagung Informatik<br />

Wieder war die Reinhardswaldschule<br />

in Fuldatal das Ziel von<br />

Fachleiterinnen und Fachleiter Informatik,<br />

um sich – wie jedes Jahr<br />

seit 2002 – mit aktuellen und wichtigen<br />

Problemen des Informatikunterrichts<br />

auseinanderzusetzen.<br />

Vom 14. bis 16. Juni 2010 fand dort<br />

die 9. bundesweite Fachleitertagung<br />

Informatik statt. Eingeladen hatte<br />

ein bewährtes Team aus Fachleiterinnen<br />

und Fachleitern, das auch<br />

schon die vorangegangenen Tagungen<br />

organisiert und durchgeführt<br />

hat. Ludger Humbert hat sich um<br />

die Einladungen gekümmert, Monika<br />

Seiffert um die Themenfindung,<br />

und Gerhard Röhner organisierte<br />

die Tagung vor Ort.<br />

Von Wettbewerben<br />

und ER-Diagrammen<br />

Die Tagung begann mit einem<br />

Beitrag zu den Informatik-Wettbewerben<br />

in Deutschland durch Wolfgang<br />

Pohl, dem Geschäftsführer des<br />

Bundeswettbewerbs Informatik<br />

(BWINF). Eine sehr lange Tradition<br />

hat der in drei Runden ausgeführte<br />

Bundeswettbewerb Informa-<br />

Der Bundeswettbewerb Informatik<br />

ist auch eine interessante Informationsquelle<br />

für Lehrkräfte.<br />

tik (vgl. auch LOG IN, Heft 133,<br />

S. 10 ff.). Als leistungsorientierter<br />

Wettbewerb erreicht er eine durchschnittliche<br />

Teilnehmerzahl von<br />

rund 1000 in der ersten Runde. In<br />

der zweiten Runde sind in Einzelarbeit<br />

drei schwierige Aufgaben<br />

zu lösen. Die Endrunde mit Kolloquien<br />

in Einzelgesprächen und<br />

Gruppenarbeit erreichen rund 30<br />

Teilnehmer, wovon zwischen vier<br />

und sechs zum Bundessieger gekürt<br />

werden. In Analogie zum Känguru-<br />

Wettbewerb in der Mathematik<br />

wurde vor vier Jahren der Informatik-Biber<br />

eingeführt, der als Online-<br />

Wettbewerb durchgeführt wird und<br />

das Interesse an der Informatik<br />

wecken und fördern soll (vgl. auch<br />

LOG IN, Heft 146/147, S. 9). Bei der<br />

rasant steigenden Teilnehmerzahl<br />

kann man davon ausgehen, dass<br />

2010 die 100 000-Marke überschritten<br />

wird. Diskutiert wurden Fragen<br />

der Durchführung und Unterstützung<br />

der Wettbewerbe.<br />

Als weiteren Programmpunkt<br />

hatte Tino Hempel aus Ribnitz-<br />

Damgarten (Mecklenburg-Vorpommern)<br />

den Einsatz des Werkzeugs<br />

MySQL-Workbench vorbereitet. In<br />

einem Workshop führte er anhand<br />

eines schulischen Beispiels, bei dem<br />

ein ER-Diagramm als Klassendiagramm<br />

in MySQL-Workbench<br />

umzusetzen war, in die Anwendung<br />

ein. Die Modellierung der Beziehungen<br />

wird durch geeignete Optionen<br />

unterstützt. Zum erzeugten<br />

Modell kann man sich die nötigen<br />

7<br />

Quelle: BWINF

SQL-Create-Anweisungen ausgeben<br />

lassen. Hat man einen MySQL-<br />

Server zur Verfügung, kann man<br />

damit die Tabellen erstellen und<br />

Daten eingeben. Kontrovers wurde<br />

die Verwendung von UML-Klassendiagrammen<br />

anstelle von ER-<br />

Diagrammen zur Datenmodellierung<br />

diskutiert. Klassische ER-Diagramme<br />

sind leichter lesbar, weil<br />

mit den Rauten spezielle Symbole<br />

für die Beziehungen zur Verfügung<br />

stehen. Modellierungswerkzeuge<br />

nutzen aber in der Regel die UML-<br />

Klassendarstellung, die den Schülerinnen<br />

und Schülern möglicherweise<br />

schon aus dem Unterricht bekannt<br />

ist. Mit PhpMyAdmin steht<br />

ein leicht bedienbares Werkzeug<br />

zur Verfügung, das den Einsatz von<br />

MySQL-Workbench überflüssig<br />

macht.<br />

Von neuem Lehramtsstudium<br />

und Informatik-Kompetenzen<br />

Zu Beginn des zweiten Tages<br />

stellte Johannes Magenheim, Professor<br />

für Didaktik der Informatik<br />

an der Universität Paderborn, die<br />

Konzeption seiner Hochschule für<br />

die Ausbildung von Informatiklehrkräften<br />

dar, die als Bachelor/Master-Modell<br />

realisiert ist. Damit die<br />

Studierbarkeit verschiedener Fächerkombinationen<br />

möglich ist,<br />

sind strenge Rahmenvorgaben zur<br />

Gestaltung der Bachelor-Phase einzuhalten,<br />

was teilweise eine ungünstige<br />

Reihenfolge der Module<br />

zur Folge hat. In die Masterphase<br />

ist ein einsemestriges Praxissemester<br />

integriert. Aufgrund des Praxissemesters<br />

ist die zweite Phase<br />

auf 15 Monate gekürzt. Auffallend<br />

war der hohe Anteil der Softwaretechnik<br />

im Studiengang. Das von<br />

Alexander Hug von der Universität<br />

Koblenz-Landau vorgestellte Ausbildungskonzept<br />

sieht hingegen<br />

eine höhere Anzahl kleinerer Module<br />

vor, wodurch ein breiteres<br />

Ausbildungsspektrum möglich<br />

wird. Diskussionsbeiträge zeigten,<br />

dass sich aus den Veränderungen in<br />

der ersten Phase der Lehrerbildung<br />

zum Teil erhebliche Veränderungen<br />

in der zweiten Phase ergeben.<br />

Am Nachmittag des zweiten Tages<br />

referierte Kerstin Strecker vom<br />

Max-Planck-Gymnasium in Göttingen<br />

zum Thema ihrer abgeschlosse-<br />

8<br />

B E R I C H T E<br />

LOG-IN-Archiv<br />

nen Dissertation ,,Informatik für<br />

Alle – wie viel Programmierkompetenz<br />

braucht der Mensch?“. Am Beispiel<br />

des Puppenhaus-Homematic-<br />

Systems zeigte sie einen didaktischen<br />

und methodischen Rahmen<br />

auf, in dem Schülerinnen und Schüler<br />

in die Programmierung einsteigen.<br />

In Kleingruppen statten sie ein<br />

Puppenhaus mit Sensoren und Aktoren<br />

aus und realisieren dann mit<br />

SCRATCH zum Beispiel automatische<br />

Türöffner, Alarmanlagen oder Ventilatoren.<br />

Über die visuelle Programmierung<br />

mit SCRATCH können die<br />

Schülerinnen und Schüler komplexe<br />

Programme herstellen. Wenn sie<br />

dann noch andere Programmiersysteme<br />

– wie z. B. KARA oder KAREL<br />

ROBOT – kennenlernen, verstehen<br />

die Schülerinnen und Schüler Syntaxdiagramme<br />

und Kontrollstrukturen<br />

als Programmiersprachen-unabhängige<br />

Darstellungsmittel. Im Vergleich<br />

zu einer Kontrollgruppe<br />

schnitten die Schülerinnen und<br />

Schüler mit Programmiererfahrung<br />

deutlich besser beim Verständnis<br />

technischer Anleitungen ab. In einer<br />

technikorientierten Gesellschaft liefert<br />

Programmierung also einen wesentlichen<br />

Beitrag zum Technikverständnis.<br />

Strittig diskutiert wurde die<br />

Bedeutung des visuellen gegenüber<br />

dem textuellen Programmieren. Einerseits<br />

können Schülerinnen und<br />

Schüler beim visuellen Programmieren<br />

komplexe Algorithmen erstellen,<br />

andererseits besteht die Gefahr eines<br />

Ansatzes, der nur auf Versuch<br />

und Irrtum beruht. Textuelle Programmierung<br />

erfordert mehr einen<br />

planerisch strukturierten Ansatz,<br />

kann aber wegen kleinerer Syntax-<br />

In angenehmer<br />

Atmosphäre<br />

bietet die ReinhardswaldschuleMöglichkeiten,<br />

mit<br />

Kolleginnen<br />

und Kollegen<br />

entspannt und<br />

produktiv über<br />

Unterricht<br />

nachzudenken<br />

und zu<br />

diskutieren.<br />

fehler wie z. B. einem fehlenden Semikolon<br />

dazu führen, dass die Schülerinnen<br />

und Schüler demotiviert<br />

werden.<br />

Zum Abschluss des zweiten Tages<br />

stellte Monika Seiffert ein Konzept<br />

zur Bewertung kompetenzorientierter<br />

Informatikunterrichts aus<br />

dem Studienseminar Hamburg vor.<br />

Auf Basis des Kompetenzbegriffs<br />

von Franz Emanuel Weinert wird in<br />

diesem Konzept konkretisiert, was<br />

unter Kompetenzen zu verstehen<br />

ist. Indikatoren zu den drei Bereichen<br />

� Fachliche Fokussierung und Anschlussfähigkeit,<br />

� Handlungsorientierung und Individualisierung<br />

sowie<br />

� Reflexivität und Metakognition<br />

beschreiben, woran kompetenzorientierter<br />

Unterricht erkannt werden<br />

kann. Sie werden durch Hinweise<br />

zur Planung und Gestaltung<br />

kompetenzorientierten Unterrichts<br />

ergänzt. Auf Basis dieses allgemeinen<br />

Konzepts für alle Fächer erfolgen<br />

fachspezifische Konkretisierungen,<br />

wie zum Beispiel Aussagen<br />

zum Computereinsatz, zur Nutzung<br />

von Werkzeugen und dem Schulnetz.<br />

Von der grundsätzlichen Arbeitsweise<br />

eines Informatiksystems<br />

Am letzten Tag wurden zwei Arbeitsgruppen<br />

gebildet, die sich mit<br />

den Themen Programmierkompetenz<br />

und kompetenzorientierter Unterricht<br />

befassten. Neben dem fach-<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

ezogenen Argument, dass Programmierung<br />

eine fundamentale<br />

Idee der Informatik ist, wurde betont,<br />

dass zur Orientierung in einer<br />

von Informatiksystemen durchdrungenen<br />

Welt ein Verständnis der<br />

grundsätzlichen Arbeitsweise dieser<br />

Systeme nötig sei. Zu diesem<br />

Verständnis gehört, dass die Funktionsweise<br />

eines Informatiksystems<br />

im Wesentlichen durch den Ablauf<br />

von Programmen gesteuert wird.<br />

Nur durch eigenes Programmieren<br />

kann dieses Verständnis erworben<br />

werden. Dabei wird unter Programmierung<br />

umfassend sowohl Modellierung<br />

als auch Implementierung<br />

verstanden. Das wieder einen Aufschwung<br />

verzeichnende ITG-Konzept<br />

Steuern und Regeln greift Erfahrungsweltbezüge<br />

der Schülerinnen<br />

und Schüler auf und spricht sie<br />

in besonderer Weise an. Geschlossene<br />

Lernumgebungen wie z. B.<br />

GREENFOOT, KARA oder KAREL<br />

ROBOT können dies nicht leisten.<br />

In der zweiten Arbeitsgruppe<br />

wurden weitere Konzepte und Materialien<br />

zur Planung, Gestaltung<br />

und Bewertung kompetenzorientierten<br />

Unterrichts aus Berlin und<br />

Hessen vorgestellt und diskutiert.<br />

Diese sind zum Teil öffentlich (Berliner<br />

Handbuch Vorbereitungsdienst<br />

sowie Material Selbstbeurteilung<br />

zur Mitarbeit im Unterricht), zum<br />

Teil im BSCW-Bereich zu den bundesweiten<br />

Fachleitertagungen verfügbar.<br />

Vom nächsten Jahr<br />

Im nächsten Jahr findet die 10.<br />

bundesweite Informatikfachleitertagung<br />

vom 14. bis 16. Juni 2011 in<br />

der Reinhardswaldschule Fuldatal<br />

statt. Wenn Sie Interesse an der<br />

Teilnahme haben, können Sie sich<br />

bei Ludger Humbert (humbert@<br />

seminar.ham.nw.schule.de) registrieren<br />

lassen. Ihnen werden dann<br />

alle Informationen zur Planung und<br />

Vorbereitung der Tagung zugesandt,<br />

Sie können die Programmgestaltung<br />

mitbestimmen und Sie erhalten<br />

die Einladung zur Tagung.<br />

Gerhard Röhner<br />

E-Mail: GRoehner@t-online.de<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

B E R I C H T E<br />

Von Plagiaten<br />

bis zu Robotern<br />

Nachlese zur 9. Landestagung<br />

der Informatiklehrer des Landes<br />

Mecklenburg-Vorpommern<br />

In diesem Jahr zog es 107 Informatiklehrerinnen<br />

und -lehrer nach<br />

Rostock: Am 17. April 2010 trafen<br />

sie sich bereits zum neunten Mal<br />

zur Landestagung der Informatiklehrer<br />

des Landes Mecklenburg-<br />

Vorpommern, diesmal in der CJD<br />

Christophorusschule Rostock, einer<br />

Schule des Christlichen Jugenddorfwerks<br />

Deutschland e. V. Ziel<br />

der Tagung war erneut, ein breites<br />

Forum für alle Schulformen – von<br />

der Grundschule über die Gesamtund<br />

Regionalschulen bis hin zu den<br />

Gymnasien und Beruflichen Schulen<br />

– zu bieten und so den fachlichen<br />

Dialog zur informatischen Bildung<br />

zu pflegen.<br />

Die Teilnehmerinnen und Teilnehmer<br />

folgten trotz des in unmittelbarer<br />

Nachbarschaft stattfindenden<br />

Abstiegskampf-Fußballspiels<br />

des FC Hansa Rostock der Einladung<br />

der GI-Fachgruppe Informatische<br />

Bildung in Mecklenburg-Vorpommern,<br />

und so eröffnete die<br />

Sprecherin der Fachgruppe Monika<br />

Klaaßen die Tagung dann auch<br />

pünktlich.<br />

Die Referate<br />

Für den Hauptvortrag ,,Plagiate<br />

– Vom Wikipedia- bis zum Strukurplagiat“<br />

konnte die Fachgruppe<br />

keine geringere als ,,WiseWoman“<br />

Debora Weber-Wulff, Professorin<br />

an der Hochschule für Technik und<br />

Wirtschaft Berlin, gewinnen. Ihre<br />

äußerst informative und unterhaltsame<br />

Präsentation wurde gespickt<br />

mit vielen Erlebnissen, die sie bislang<br />

auf ihrem Weg zur Plagiatexpertin<br />

erlebt hat. Der Hauptvortrag<br />

zeigte aber auch, dass den<br />

Schülerinnen und Schülern aller<br />

Schulformen der Problemkreis Plagiat<br />

mit allen Ursachen und Folgen<br />

viel anschaulicher deutlich gemacht<br />

werden muss.<br />

Nach einer ersten Kaffeepause,<br />

die dem Plausch unter Kollegen,<br />

aber auch dem Besuch von Ausstellerständen<br />

diente, konnte Jan Hartmann,<br />

Dezernent für Informatik im<br />

Ministerium für Bildung, Wissenschaft<br />

und Kultur des Landes<br />

Mecklenburg-Vorpommern und<br />

Leiter des Medienpädagogischen<br />

Zentrums, seinen bereits zur Tradition<br />

gewordenen Blick auf den<br />

Stand und die Perspektiven des<br />

Fachs Informatik im Land werfen.<br />

Einen Überblick über die Veränderungen<br />

in den Informatik-Studiengängen<br />

der Universität Rostock,<br />

die im Übrigen an der Gestaltung<br />

der Tagung aktiv beteiligt war, gab<br />

dann Karsten Wolf, Professor am<br />

Institut für Informatik der Universität<br />

Rostock. Nicht nur bei den<br />

Gymnasiallehrern, die diese Informationen<br />

sehr aktuell an die Schülerinnen<br />

und Schüler weitergeben<br />

konnten, sondern auch bei den<br />

Lehrerinnen und Lehrern der anderen<br />

Schularten bewirkte dieser Vortrag<br />

eine Reise zurück in die<br />

Schwierigkeiten der eigenen Anfänge<br />

im Studium des Lehramts für<br />

Informatik mit all seinen Graphen<br />

Informatik<br />

macht Spaß!<br />

Ein Schnappschuss<br />

während<br />

des Hauptvortrags.<br />

Foto: R. Michael, Rostock<br />

9

und Automaten, Sprachen und Paradigmen.<br />

Die Mittagspause wurde<br />

erneut für intensive Gespräche genutzt,<br />

ging es doch danach direkt in<br />

die Workshops.<br />

Die Workshops<br />

In den elf angebotenen Workshops<br />

standen neben den klassischen<br />

Themen für den Informatikunterricht<br />

in der gymnasialen Oberstufe<br />

auch Angebote für den Unterricht<br />

in der Sekundarstufe I, in den<br />

Orientierungsstufen und an Grundschulen<br />

zur Auswahl. Darüber hinaus<br />

gab es umfangreiche Anregungen<br />

für Ganztagsangebote oder<br />

Projekte außerhalb des Unterrichts.<br />

So erläuterte Thomas Knapp (Mittelschule<br />

Radebeul) eine Möglichkeit<br />

der Umsetzung des Lernbereichs<br />

Datenbanksysteme, die auch<br />

für das Fach Informatik in der Sekundarstufe<br />

II des Gymnasiums in<br />

Mecklenburg-Vorpommern anwendbar<br />

ist. Ebenfalls mit dem Themenfeld<br />

Datenbanken beschäftigte sich<br />

der Workshop von Holger Meyer<br />

und Sebastian Schick (Universität<br />

Rostock), die ihren Schwerpunkt<br />

aber auf die konkrete Umsetzung<br />

mit dem Datenbanksystem mySQL<br />

legten und damit eher auf den Unterricht<br />

im Hauptfach Informatik<br />

zielten.<br />

Gerhard Röhner (Studienseminar<br />

Darmstadt) stellte in einem<br />

stark frequentierten Workshop die<br />

Möglichkeiten des objektorientierten<br />

Zugangs zur Software-Entwicklung<br />

mithilfe seines JAVA-Editors<br />

beispielhaft und anwendungsorientiert<br />

vor (vgl. auch LOG IN,<br />

Heft 159, S. 60 ff.).<br />

10<br />

B E R I C H T E<br />

Eigentlich<br />

doch das Beste<br />

während einer<br />

Tagung –<br />

Erfahrungsaustausch<br />

und<br />

Diskussion.<br />

Foto: R. Michael, Rostock<br />

Dem eher stiefmütterlich behandelten<br />

Thema Tabellenkalkulation<br />

in der Sekundarstufe I rückte Lutz<br />

Hellmig (Universität Rostock) mit<br />

dem Workshop ,,Tabellenkalkulation<br />

entdecken“ gründlich zu Leibe.<br />

Auf anschauliche Weise zeigte er,<br />

wie Kalkulations-Arbeitsblätter<br />

(Spreadsheets) viel zum Verständnis<br />

von Datentypen und Datenformaten<br />

beitragen können und förderte<br />

dabei so manch Selbstverständliches,<br />

aber auch Spannendes<br />

und Skurriles zutage.<br />

Das Schlagwort Game-based<br />

Learning erfüllte Dennis Maciuszek<br />

(Universität Rostock) mit Leben.<br />

Ausgehend von der starken<br />

Motivation von (Lern-)Spielen<br />

wurde die Eignung im Unterricht<br />

diskutiert und anschließend ein<br />

Lehransatz mit zugehöriger Technik<br />

vorgestellt, in dem Schülerinnen<br />

und Schüler selbst Spiele-Entwickler<br />

sind und auf spielerische<br />

Art programmieren lernen können.<br />

Einen Cisco-IT-Essential-Kurs<br />

als zusätzliches Angebot für die<br />

Ganztagsschule mit den Möglichkeiten<br />

des bilingualen Lernens und<br />

der Verbindung von praktischen<br />

und virtuellen Lerngegenständen<br />

erläuterte Guntram Balla (Ernst-<br />

Barlach-Gymnasium Güstrow). Wie<br />

die in Mecklenburg-Vorpommern<br />

vorhandene Kopplung des Fachs<br />

Informatik an Arbeit-Wirtschaft-<br />

Technik durch die sinnvolle Verknüpfung<br />

der beiden Rahmenpläne<br />

durchgeführt wird und man so mit<br />

Holz, Säge und Computer Unterricht<br />

praxisnah umsetzen kann,<br />

zeigte Kathrin Paschen (ecolea<br />

Rostock) in ihrem Workshop.<br />

Aber auch für Grundschulen und<br />

für Projekte wurden Workshops an-<br />

geboten. So gab Helmut Tschirch<br />

(Institut für Qualitätsentwicklung<br />

MV, Greifswald) Anregungen für<br />

den sinnvollen und zweckmäßigen<br />

Einsatz von Informatiksystemen in<br />

der Grundschule. Regina Funk<br />

(Berlin) erläuterte die Möglichkeiten<br />

interaktiver Tafeln im Grundschulbereich.<br />

Das OpenStreetMap-<br />

Projekt stellte Martin Garbe (Universität<br />

Rostock) vor und konnte<br />

prompt anwesende Lehrer zur aktiven<br />

Teilnahme am Projekt überzeugen.<br />

Der Welt der LEGO-Roboter<br />

widmete sich Volker Matthes (Universität<br />

Rostock) und beschrieb die<br />

Programmierung von strategischem<br />

Verhalten für Roboter nach dem<br />

Motto: ,,Ein Roboter erkennt<br />

,Müll‘ und räumt ihn weg“.<br />

Dank und Ausblick<br />

Tagungen dieser Art wären von<br />

einzelnen Lehrerinnen oder Lehrern<br />

nicht allein zu organisieren.<br />

Deshalb gilt unser Dank dem<br />

Abacus e. V., dem Institut für QualitätsentwicklungMecklenburg-Vorpommern<br />

(IQMV), dem CJD<br />

Rostock, insbesondere Uwe Boosmann,<br />

der für den reibungslosen<br />

Ablauf der Tagung vor Ort verantwortlich<br />

zeichnete, und dem Institut<br />

für Informatik der Universität<br />

Rostock.<br />

Das runde Programm und die unterrichtsnahen<br />

Workshops wurden<br />

von den Teilnehmern positiv bewertet.<br />

Künftig wird – beginnend im<br />

Jahr 2011 – zwischen den inhaltlich<br />

breit aufgestellten Landestagungen<br />

im Zwei-Jahres-Rhythmus ein Informatiklehrertag<br />

MV stattfinden, auf<br />

dem ausgewählte Kernthemen der<br />

informatischen Bildung aller Jahrgangsstufen<br />

fokussiert und konstruktiv<br />

bearbeitet werden.<br />

Weiterführende Informationen<br />

sind zu finden unter<br />

http://www.gi-ibmv.de/<br />

Tino Hempel<br />

E-Mail: mail@tinohempel.de<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

Weiterbildungsstudium<br />

zum<br />

Informatiklehrer<br />

Neues Angebot<br />

der Universität Rostock<br />

Nicht zuletzt durch flächendeckende<br />

Angebote der Universitäten<br />

des Landes Mecklenburg-Vorpommern<br />

in den Jahren von 1991<br />

bis 2008 ist in diesem Bundesland<br />

der Informatikunterricht in der Sekundarstufe<br />

II durch Fachlehrerinnen<br />

und -lehrer in der Regel gewährleistet.<br />

Dennoch ist in der Sekundarstufe<br />

I, vor allem an Regional-<br />

und Gesamtschulen, Informatik<br />

im Vergleich zu anderen Fächern<br />

das Fach mit dem größten<br />

Mangel an ausgebildeten Lehrerinnen<br />

und Lehrern. In diesen Schulen<br />

ist die informatische Bildung zwar<br />

curricular in einem Pflichtfach verankert,<br />

kann aber durch das Fehlen<br />

einer grundständigen Aus- und Weiterbildung<br />

für Lehrkräfte nicht<br />

überall in der nötigen fachlichen<br />

Qualität gewährleistet werden.<br />

Diesem Bedarf trägt das Angebot<br />

für einen weiterbildenden Studiengang<br />

am Institut für Informatik<br />

der Universität Rostock Rechnung,<br />

Unter dem alten Siegel der<br />

Universität Rostock können<br />

Lehrkräfte sich für den neuen<br />

Informatikunterricht weiterbilden<br />

lassen.<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

B E R I C H T E<br />

für den nach seinem Start 2009 in<br />

diesem Jahr sich bereits der zweite<br />

Jahrgang mit 30 Teilzeitstudierenden<br />

immatrikuliert hat. Die teilnehmenden<br />

Kolleginnen und Kollegen<br />

sind an den Schulen des Landes als<br />

Lehrkraft tätig und erwerben mit<br />

dem Studium im Umfang von 20<br />

Semesterwochenstunden (SWS) in<br />

drei Semestern die Lehrbefähigung<br />

für das Beifach Informatik. Alle<br />

Veranstaltungen werden exklusiv<br />

für die Studiengruppe der Lehrerinnen<br />

und Lehrer angeboten.<br />

18 SWS werden durch Präsenzveranstaltungen<br />

am Freitagnachmittag,<br />

2 SWS durch Elemente der Fernlehre<br />

und der selbstständigen Wissensaneignung<br />

erbracht.<br />

Die curriculare Konzeption des<br />

Studiums orientiert sich an den<br />

Empfehlungen der GI über die Bildungsstandards<br />

Informatik in der<br />

Sekundarstufe I und beinhaltet die<br />

Veranstaltungen ,,Information, Kommunikation,<br />

Kooperation“, ,,Daten<br />

und Algorithmen“, ,,Rechner, Netze<br />

und Betriebssysteme“, ,,Informatisches<br />

Modellieren“, ,,Layout, Grafik,<br />

Multimedia“, ,,Datenbanken für Anwender“,<br />

,,Sprachen und Automaten“<br />

sowie ,,Didaktik der Informatik“.<br />

Neben der Vermittlung klassischer<br />

Hochschulinformatik wird die<br />

explizite Betrachtung schulinformatischer<br />

Inhalte ,,vom höheren Standpunkt“<br />

(vgl. Beutelspacher u. a.,<br />

2010) als Qualitätskriterium des weiterbildenden<br />

Studiengangs angesehen.<br />

Weitere Informationen unter<br />

http://di.informatik.uni-rostock.de/index.<br />

php?id=wb<br />

Lutz Hellmig<br />

E-Mail:<br />

lutz.hellmig@uni-rostock.de<br />

Literatur<br />

Beutelspacher, A.; Danckwerts, R.; Nickel, G.:<br />

Mathematik Neu Denken – Empfehlungen<br />

zur Neuorientierung der universitären Lehrerbildung<br />

im Fach Mathematik für das gymnasiale<br />

Lehramt. Bonn: Deutsche Telekom-Stiftung,<br />

2010.<br />

http://www.telekom-stiftung.de/dtag/cms/con<br />

tentblob/Telekom-Stiftung/de/1175946/blobBi<br />

nary/Empfehlungen.pdf<br />

[zuletzt geprüft am 31. August 2010]<br />

Posterwettbewerb<br />

im Zuse-Jahr<br />

Da steckt Informatik drin!<br />

Die aktuellen Herausforderungen<br />

an Wirtschaft und Gesellschaft<br />

machen den enormen<br />

Einfluss der Informationstechnologien<br />

immer deutlicher.<br />

Doch niemand denkt im Alltag<br />

an die Anfänge der Entwicklung<br />

von Computern und IT-<br />

Systemen beim Benutzen völlig<br />

verschiedener Anwendungen.<br />

Anlässlich des 100. Geburtstags<br />

des deutschen Computerpioniers<br />

Konrad Zuse hat<br />

deshalb die Gesellschaft für Informatik<br />

e. V. (GI) einen Plakatwettbewerb<br />

für Schülerinnen<br />

und Schüler aller Schularten<br />

und Klassenstufen ausgeschrieben.<br />

Sie werden aufgefordert,<br />

nach der Informatik im<br />

Alltag zu suchen und auf einem<br />

Poster anregend darzustellen.<br />

Auf diesem Poster sollte<br />

auch erkennbar sein, wie durch<br />

Informatik das eigene Leben<br />

beeinflusst wird. Dies kann<br />

durchaus mit einem sehr persönlichen<br />

Bezug verbunden<br />

werden, der darstellt, wie Informatik<br />

den Einzelnen selbst<br />

betrifft oder in der Vergangenheit<br />

beeinflusst hat. Die Arbeit<br />

in Gruppen von bis zu fünf<br />

Personen ist ebenfalls möglich.<br />

Der Wettbewerb findet zweistufig<br />

statt, erst auf Landesund<br />

anschließend auf Bundesebene.<br />

Einsendeschluss ist der<br />

10. Januar 2011. Die Siegerplakate<br />

werden auf der Tagung<br />

INFOS – Informatik und Schule<br />

im September 2011 in Münster<br />

ausgestellt.<br />

Der komplette Ausschreibungstext<br />

mit Preisen, Ansprechpartnern<br />

und technischen<br />

Hinweisen kann heruntergeladen<br />

werden bei<br />

http://www.fa-ibs.gi-ev.de/fileadmin/glie<br />

derungen/fb-iad/fa-ibs/Dokumente/Auf<br />

ruf_Zuse.pdf<br />

koe<br />

11

LOG-IN-Archiv<br />

Objektorientiertes<br />

Modellieren mit<br />

SMALLTALK /SQUEAK<br />

Beispiele für den Anfangsunterricht<br />

(Teil 2)<br />

Die Informatik (in der Schule) ist<br />

keine Lehre, sondern eine Tätigkeit.<br />

in Anlehnung an: Wittgenstein (1918), 4.112<br />

Wer der Empfehlung der Bildungsstandards für die Sekundarstufe<br />

I folgt, die objektorientierte Sichtweise ,,als<br />

durchgängiges, grundlegendes Prinzip“ anzuwenden<br />

(AKBSI, 2008, S. 27), und außerdem die Grundsätze konstruktionistischen<br />

Lernens ernst nimmt, kommt (neben<br />

LOGO) um SMALLTALK bzw. SQUEAK nicht herum. Nachdem<br />

für letzteres in der Etoys-Version bereits etliche didaktische<br />

Publikationen vorliegen (z. B. Allen-Conn/<br />

Rose, 2009), ist es an der Zeit, auch SQUEAK in seiner Ei-<br />

Bild 1: Der Eulenbrunnen des Heron von Alexandrien<br />

(um 100 v. Chr.) aus seinem Werk Pneumatika<br />

(,,Buch der Pneumatik und Hydraulik“).<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)<br />

P R A X I S & M E T H O D I K<br />

von Rüdeger Baumann<br />

genschaft als SMALLTALK-Dialekt für den Anfangsunterricht<br />

zu erschließen.<br />

Das im Folgenden empfohlene Vorgehen stellt einerseits<br />

eine Alternative zu den derzeit gängigen Lehrbüchern<br />

(die den Anfangsunterricht mit Standardsoftware<br />

bestreiten und den Einsatz einer Programmiersprache<br />

erst für Jahrgangsstufe 9 oder 10 vorsehen) dar<br />

– und bietet andererseits die Möglichkeit, die Bildungsstandards,<br />

die ja bekanntlich keinen unterrichtlichen<br />

Weg vorschreiben, mit Leben zu erfüllen.<br />

Nachdem im ersten Teil dieses Beitrags die Voraussetzungen<br />

und Ziele für den Unterricht vorgestellt und<br />

ein Weg vom visuellen zum textuellen Programmieren<br />

aufgezeigt wurde, soll im vorliegenden zweiten und<br />

letzten Teil dargestellt werden, wie Schülerinnen und<br />

Schüler von der Lösung eines Problems über das Erstellen<br />

eines entsprechenden Algorithmus zum selbstständigen<br />

Umsetzen solcher Algorithmen in SMALL-<br />

TALK-Programme gelangen können.<br />

Simulation von Automaten<br />

[Es] wird der Algorithmusbegriff an der Bedienung und Funktion<br />

spezieller Automaten […] erarbeitet, um dann die Notwendigkeit<br />

algorithmischer Formulierungen von Problemlösungen<br />

für eine Rechenanlage deutlich zu machen.<br />

Koerber/Peters, 1985<br />

Automaten begegnen uns im täglichen Leben auf<br />

Schritt und Tritt; man denke an Warenautomaten (für<br />

Getränke, Süßigkeiten, Fahrkarten etc.), an Waschmaschine,<br />

Münzfernsprecher, Fahrstuhl usw. Natürlich<br />

sind auch Taschen- oder Tischrechner Automaten. Wir<br />

werden im Folgenden Modelle solcher Automaten entwickeln,<br />

implementieren und untersuchen, um ihre<br />

Funktionsweise zu verstehen.<br />

87

Nach der 14. Auflage des Brockhaus Konversationslexikon<br />

(1901 ff.) versteht man unter einem Automaten<br />

dem Wortsinne nach jede mechanische Vorrichtung, welche<br />

die zu ihrem Zwecke erforderlichen Bewegungen allein durch<br />

einen in ihr verborgenen Mechanismus verrichtet. Dahin gehören<br />

z. B. Uhren, Planetarien und eine Menge industrieller Maschinen.<br />

Im engeren Sinne aber werden Automaten die Nachbildungen<br />

von Menschen und Tieren genannt, die vermöge<br />

des in ihrem Innern angebrachten Triebwerks die Bewegungen<br />

und Funktionen lebender Wesen nachahmen. […] In<br />

neuerer Zeit ist die Bezeichnung Automat für eine Einrichtung<br />

verwendet worden, die beim Verkauf von Schokoladentäfelchen,<br />

Cigarren, Eisenbahnfahrkarten, Wachskerzen, Postkarten,<br />

wohlriechenden Flüssigkeiten, Blumensträußchen u. dgl.<br />

die Anwesenheit eines persönlichen Verkäufers entbehrlich<br />

macht (Verkaufsautomaten).<br />

In dieser Beschreibung klingt die Tatsache an, dass<br />

seit altersher, d. h. schon in der Antike, die Selbsttätigkeit<br />

(griech.: autómaton = selbstbewegend) als charakteristisches<br />

Merkmal lebender Wesen angesehen wurde<br />

und bereits die altgriechischen Meister (Heron, Ktesi-<br />

Bild 3: Digitaluhr<br />

mit Zustandsdiagramm<br />

(Beispiel 5).<br />

links: bau; rechts: AKBSI, 2008, S. 37<br />

88<br />

P R A X I S & M E T H O D I K<br />

Bild 2: Eine<br />

Wasseruhr<br />

aus dem<br />

,,Buch des<br />

Wissens von<br />

sinnreichen<br />

mechanischenVorrichtungen“<br />

des Arabers<br />

al-Dschazari<br />

von 1205.<br />

LOG-IN-Archiv<br />

bios u. a.) automatisch funktionierende Geräte ersannen<br />

und bauten, die zum Staunen anregen sollten (siehe<br />

Bild 1, vorige Seite, und Bild 2).<br />

Aufgabe 2.1: Versuche zu erklären,<br />

(a) warum sich die Eule auf dem Sockel dreht (in<br />

Bild 1, vorige Seite);<br />

(b) wie die Wasseruhr in Bild 2 funktioniert.<br />

(Hilfe: Achte auf den Wasserspiegel und den<br />

Schwimmer; was passiert, wenn der Wasserspiegel<br />

steigt oder fällt?)<br />

In der Informatik werden Automaten als ereignisgesteuerte<br />

Systeme behandelt, das heißt: Sie warten auf<br />

das Eintreten eines äußeren Ereignisses und reagieren<br />

darauf in einer bestimmten Art und Weise. Welche Reaktion<br />

eintritt, wird zum einen durch das Ereignis<br />

selbst und zum anderen durch den Zustand bestimmt,<br />

in dem sich der Automat gerade befindet. Mit dem Begriff<br />

des endlichen Automaten gibt uns die theoretische<br />

Informatik ein gedankliches Werkzeug in die Hand, um<br />

endliche Zustandsmodelle formal zu erfassen und systematisch<br />

zu analysieren. Die Modellierung technischer<br />

Systeme ist dabei eine wichtige, aber nicht die einzige<br />

Anwendung. Wie Koerber und Peters (bereits 1985)<br />

zeigten, lässt sich an endlichen Automaten der Begriff<br />

des Algorithmus erarbeiten. Die Bildungsstandards sehen<br />

Automaten dagegen eher im Zusammenhang mit<br />

formalen Sprachen (AKBSI, S. 34 ff.).<br />

Beispiel 5: Digitaluhr<br />

Eine Digitaluhr hat eine Anzeige und zwei Schaltknöpfe<br />

A und B. Im Normalzustand zeigt sie die Zeit<br />

an; in den beiden Einstellzuständen kann man Stunden<br />

oder Minuten einstellen (AKBSI, 2008, S. 37; siehe auch<br />

Bild 3).<br />

Die Uhr kann sich in jeweils einem von drei Zuständen<br />

befinden; und zwar dem Normalzustand (wir geben<br />

ihm die Nummer 0), sodann dem Einstellzustand für<br />

Stunden (Nummer 1) und dem Einstellzustand für Mi-<br />

Bild 4: Das Skript zum Weiterzählen (Beispiel 5).<br />

LOG IN Heft <strong>Nr</strong>. <strong>163</strong>/<strong>164</strong> (2010)

nuten (Nummer 2). Jedes Drücken des Schaltknopfs A<br />

erhöht die Nummer des Zustandes um 1; ist die Nummer<br />

2 erreicht, wird in den Zustand 0 zurückgesprungen.<br />

Wir ziehen eine ,,Spielwiese“ auf die Arbeitsfläche<br />

und geben ihr den Namen Digitaluhr (Bild 3, vorige<br />

Seite). Das Skript umschalten erhöht jeweils die Variable<br />

zustand um 1. Das Skript weiterzählen (Schaltfläche<br />

erhöhen in Bild 3 links) besteht aus einer Verzweigung:<br />

Wenn Zustand = 1 dann erhöhe Stundenzahl um 1<br />

Wenn Zustand = 2 dann erhöhe Minutenzahl um 1.<br />

Die Anweisung erhöhe (siehe Bild 4, vorige Seite) arbeitet<br />

modulo 24 (Stunden) bzw. 60 (Minuten).<br />

Aufgabe 2.2: Füge einen Knopf zum Zurücksetzen<br />

der Uhr auf 0:0 ein (mit Übergang in den Zustand 0).<br />

Unter einem endlichen Automaten versteht man<br />

eine programmgesteuerte Maschine, die auf eine<br />

Eingabe selbsttätig reagiert und ein bestimmtes<br />

Ergebnis ausgibt. Ihr Verhalten kann durch ein<br />

Zustandsdiagramm beschrieben werden, das aus<br />

endlich vielen Zuständen und deren Übergängen<br />

besteht. Ein Zustandsübergang verbindet zwei Zustände<br />

miteinander; er wird durch einen Pfeil dargestellt.<br />

Das den Übergang auslösende Ereignis<br />

wird am zugehörigen Pfeil notiert.<br />

Beispiel 6: Ein Blumenautomat<br />

Der Automat liefert nach Einwurf von 3 Euro und<br />

Drücken des Warenknopfs einen Strauß Rosen. Er akzeptiert<br />

Ein- und Zwei-Euro-Münzen; überzahltes<br />

Geld gibt er nicht zurück.<br />

Zunächst sind die Einwirkungsmöglichkeiten auf<br />

den Automaten festzuhalten. Man kann Ein- oder<br />

Zwei-Euro-Münzen einwerfen und den Warenknopf<br />