Lösung zur Aufgabe 5

Lösung zur Aufgabe 5

Lösung zur Aufgabe 5

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

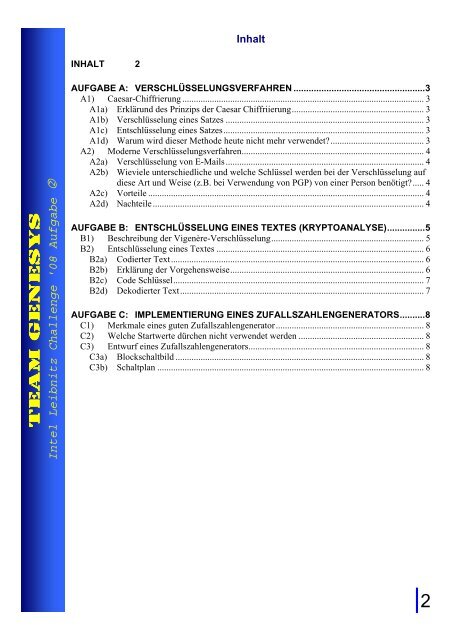

Inhalt<br />

INHALT 2<br />

TEAM GENESYS<br />

Intel Leibnitz Challenge '08 <strong>Aufgabe</strong> <br />

AUFGABE A: VERSCHLÜSSELUNGSVERFAHREN ....................................................3<br />

A1) Caesar-Chiffrierung .......................................................................................................... 3<br />

A1a) Erklärund des Prinzips der Caesar Chiffriierung.......................................................... 3<br />

A1b) Verschlüsselung eines Satzes ....................................................................................... 3<br />

A1c) Entschlüsselung eines Satzes........................................................................................ 3<br />

A1d) Warum wird dieser Methode heute nicht mehr verwendet?......................................... 3<br />

A2) Moderne Verschlüsselungsverfahren................................................................................ 4<br />

A2a) Verschlüsselung von E-Mails....................................................................................... 4<br />

A2b) Wieviele unterschiedliche und welche Schlüssel werden bei der Verschlüsselung auf<br />

diese Art und Weise (z.B. bei Verwendung von PGP) von einer Person benötigt?..... 4<br />

A2c) Vorteile ......................................................................................................................... 4<br />

A2d) Nachteile....................................................................................................................... 4<br />

AUFGABE B: ENTSCHLÜSSELUNG EINES TEXTES (KRYPTOANALYSE)...............5<br />

B1) Beschreibung der Vigenère-Verschlüsselung................................................................... 5<br />

B2) Entschlüsselung eines Textes ........................................................................................... 6<br />

B2a) Codierter Text............................................................................................................... 6<br />

B2b) Erklärung der Vorgehensweise..................................................................................... 6<br />

B2c) Code Schlüssel.............................................................................................................. 7<br />

B2d) Dekodierter Text........................................................................................................... 7<br />

AUFGABE C: IMPLEMENTIERUNG EINES ZUFALLSZAHLENGENERATORS..........8<br />

C1) Merkmale eines guten Zufallszahlengenerator................................................................. 8<br />

C2) Welche Startwerte dürchen nicht verwendet werden ....................................................... 8<br />

C3) Entwurf eines Zufallszahlengenerators............................................................................. 8<br />

C3a) Blockschaltbild ............................................................................................................. 8<br />

C3b) Schaltplan ..................................................................................................................... 8<br />

|2