IT-Security Teil 15: Hash-Verfahren, Zeitstempel, Zufall

IT-Security Teil 15: Hash-Verfahren, Zeitstempel, Zufall

IT-Security Teil 15: Hash-Verfahren, Zeitstempel, Zufall

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

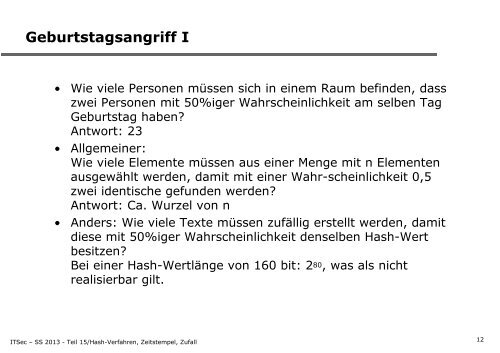

Geburtstagsangriff I<br />

• Wie viele Personen müssen sich in einem Raum befinden, dass<br />

zwei Personen mit 50%iger Wahrscheinlichkeit am selben Tag<br />

Geburtstag haben?<br />

Antwort: 23<br />

• Allgemeiner:<br />

Wie viele Elemente müssen aus einer Menge mit n Elementen<br />

ausgewählt werden, damit mit einer Wahr-scheinlichkeit 0,5<br />

zwei identische gefunden werden?<br />

Antwort: Ca. Wurzel von n<br />

• Anders: Wie viele Texte müssen zufällig erstellt werden, damit<br />

diese mit 50%iger Wahrscheinlichkeit denselben <strong>Hash</strong>-Wert<br />

besitzen?<br />

Bei einer <strong>Hash</strong>-Wertlänge von 160 bit: 2 80 , was als nicht<br />

realisierbar gilt.<br />

<strong>IT</strong>Sec – SS 2013 - <strong>Teil</strong> <strong>15</strong>/<strong>Hash</strong>-<strong>Verfahren</strong>, <strong>Zeitstempel</strong>, <strong>Zufall</strong><br />

12